Android hook神器frida(一)

运行环境

● Python – latest 3.x is highly recommended

● Windows, macOS, or Linux

安装方法

使用命令 sudo pip install frida

或从https://build.frida.re/frida/下载

以cat命令为例,检查frida是否正确安装:

$ cp /bin/cat /tmp/cat

$ /tmp/cat

打开一个新的终端,创建example.py ,写入如下代码:

import frida

session = frida.attach("cat")

print([x.name for x in session.enumerate_modules()])

在linux系统下,还需执行如下命令确保开启调试非子进程:

$ sudo sysctl kernel.yama.ptrace_scope=

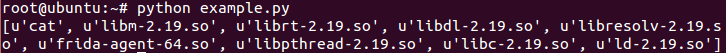

然后运行examp.py,应该得到类似如下结果:

基本使用方法

源码:frida/core.py 和frida/tracer.py

1.枚举模块

如果我们执行print(session.enumerate_modules())

就会得到类似如下的结果:

[Module(name="cat", base_address=0x400000, size=20480, path="/bin/cat"), ...]

其中base_address是模块的基地址

2.枚举内存范围

枚举当前目标进程映射的所有内存范围:enumerate_ranges(mask)

执行print s.enumerate_ranges('rw-'),会得到类似如下的结果:

[Range(base_address=0x2d4160a06000, size=1019904, protection='rwx'), ...]

base_address是这个范围的基址。

3.读写内存

read_bytes(address, n):从目标进程地址address中读取n字节数据。

write_bytes(address, data):将data以字节形式写入到address中。

操作模式

(1)注入模式

主要在root或者越狱的手机上使用

(2)嵌入模式

非root非越狱机上使用。通过嵌入一个叫frida-gadget的共享库到目标app中

(3)预加载模式

不涉及到任何TCP或者对外的通信,同意需要用到共享库frida-gadget。需要设置环境变量FRIDA_GADGET_SCRIPT用于指向一个js文件。

如linux环境下,可以创建一个包含以下内容的hook.js文件:

'use strict';

rpc.exports = {

init: function () {

Interceptor.attach(Module.findExportByName(null, 'open'), {

onEnter: function (args) {

var path = Memory.readUtf8String(args[0]);

console.log('open("' + path + '")');

}

});

}

};

最新的frida-gadget地址:https://github.com/frida/frida/releases/tag/10.2.1

然后设置两个环境变量

LD_PRELOAD=/path/to/frida-gadget.so

FRIDA_GADGET_SCRIPT=/path/to/hook.js

然后启动目标进程。

同样可以使用FRIDA_GADGET_ENV=development来开发自己的逻辑,以便于frida-gadget 监控文件更改,一旦发现文件更改后自动重新加载。

函数操作

首先我们来创建一个实验代码hello.c

#include <stdio.h>

#include <unistd.h> void

f (int n)

{

printf ("Number: %d\n", n);

} int

main (int argc,

char * argv[])

{

int i = ; printf ("f() is at %p\n", f); while ()

{

f (i++);

sleep ();

}

}

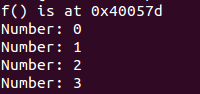

执行命令gcc -Wall hello.c -o hello进行编译,然后运行,记录f()函数的地址0x40057d

(1)hook函数

编写hook代码hook.py用于hook函数调用,返回函数参数,具体代码如下:

from __future__ import print_function

import frida

import sys session = frida.attach("hello")

script = session.create_script("""

Interceptor.attach(ptr("%s"), {

onEnter: function(args) {

send(args[0].toInt32());

}

});

""" % int(sys.argv[1], 16))

def on_message(message, data):

print(message)

script.on('message', on_message)

script.load()

sys.stdin.read()

执行 python hook.py 0x40057d

得到如下结果:

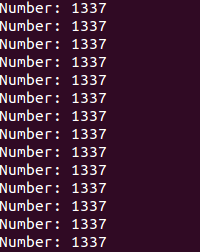

(2)修改函数参数

创建modify.py,代码如下:

import frida

import sys session = frida.attach("hello")

script = session.create_script("""

Interceptor.attach(ptr("%s"), {

onEnter: function(args) {

args[0] = ptr("1337");

}

});

""" % int(sys.argv[1], 16))

script.load()

sys.stdin.read()

执行python modify.py 0x400544后会发现输出的值变了

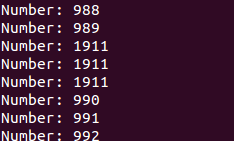

(3)函数调用

创建call.py

import frida

import sys session = frida.attach("hello")

script = session.create_script("""

var f = new NativeFunction(ptr("%s"), 'void', ['int']);

f(1911);

f(1911);

f(1911);

""" % int(sys.argv[1], 16))

script.load()

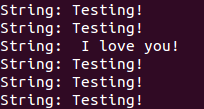

运行得到如下结果:

(4)注入字符串并调用函数

创建hello.c

#include <stdio.h>

#include <unistd.h> int

f (const char * s)

{

printf ("String: %s\n", s);

return ;

} int

main (int argc,

char * argv[])

{

const char * s = "Testing!"; printf ("f() is at %p\n", f);

printf ("s is at %p\n", s); while ()

{

f (s);

sleep ();

}

}

创建脚本stringhook.py,使用frida注入一段字符串到内存中,然后调用f()函数:

from __future__ import print_function

import frida

import sys session = frida.attach("hi")

script = session.create_script("""

var st = Memory.allocUtf8String(" I love you!");

var f = new NativeFunction(ptr("%s"), 'int', ['pointer']);

// In NativeFunction param 2 is the return value type,

// and param 3 is an array of input types

f(st);

""" % int(sys.argv[1], 16))

def on_message(message, data):

print(message)

script.on('message', on_message)

script.load()

运行python stringhook.py 0x40057d,得到如下结果:

Android hook神器frida(一)的更多相关文章

- Android hook神器frida(二)

1.关于使用frida遇到的一些问题 (1)如果出现以下错误: 可以通过以下方式关闭SELinux,在adb shell中执行: > /sys/fs/selinux/enforce 或者 set ...

- Android 安全研究 hook 神器frida学习(一)

在进行安卓安全研究时,hook技术是不可或缺的,常用的有Xposed:Java层的HOOK框架,由于要修改Zgote进程,需要Root,体验过Xposed,整个过程还是很繁琐的,并且无法hook,na ...

- Android Hook神器:XPosed入门与登陆劫持演示

前段时间写了一篇关于Cydia Substrate广告注入的文章,大家都直呼过瘾.但是,真正了解这一方面的同学应该知道,其实还有一个比Cydia Substrate更出名的工具:XPosed. 不是因 ...

- Android逆向之旅---Native层的Hook神器Cydia Substrate使用详解

一.前言 在之前已经介绍过了Android中一款hook神器Xposed,那个框架使用非常简单,方法也就那几个,其实最主要的是我们如何找到一个想要hook的应用的那个突破点.需要逆向分析app即可.不 ...

- Android Hook技术

原文:http://blog.csdn.net/u011068702/article/details/53208825 附:Android Hook 全面入侵监听器 第一步.先爆项目demo照片,代码 ...

- android hook getdeceiveid

很多手机软件使用了手机绑定.QQ,微信等.如果使用了不同的设备,则需要验证码. 要用一台手机来模拟与另一台手机一样环境,估计hook 系统的相关函数可以实现. 想着应该有现成的软件的,例如 smart ...

- android hook 框架 ADBI 如何实现dalvik函数挂钩

Android so注入-libinject2 简介.编译.运行 Android so注入-libinject2 如何实现so注入 Android so注入-Libinject 如何实现so注入 A ...

- android hook 框架 libinject 如何实现so注入

前面两篇 android hook 框架 libinject2 简介.编译.运行 android hook 框架 libinject2 如何实现so注入 实际运行并分析了 Android中的so注入( ...

- android hook 框架 libinject2 如何实现so注入

Android so注入-libinject2 简介.编译.运行 Android so注入-libinject2 如何实现so注入 Android so注入-Libinject 如何实现so注入 A ...

随机推荐

- 项目管理之 Git 管理软件 SourceTree for Mac

Git 项目管理: Mac Terminal 生成 Git 秘钥流程: git config --global user.name "yourname" git config -- ...

- Java对【JSON数据的解析】--fastjson解析法

要求:解析下面JSON数据 String string = "{no:1,name:'Android',employees:[{name:'zhangsan',age:20},{name:' ...

- \classes\META-INF\MANIFEST.MF (系统找不到指定的路径。)

开发项目重启eclipse 发现了如下错误! 解决方法 选择出现错误的项目 点击clean 即可~

- Vulkan Tutorial 15 Framebuffers

操作系统:Windows8.1 显卡:Nivida GTX965M 开发工具:Visual Studio 2017 我们在前面的章节中已经讨论了很多次framebuffers帧缓冲区,到目前为止我们配 ...

- Vulkan Tutorial 18 重构交换链

操作系统:Windows8.1 显卡:Nivida GTX965M 开发工具:Visual Studio 2017 Introduction 现在我们已经成功的在屏幕上绘制出三角形,但是在某些情况下, ...

- vue-resource promise兼容性问题

背景 其实这个问题在之前的项目开发中就出现过,但是当初只解决问题了,并没有针对问题作总结:于是乎今天踩到了自己埋的坑,所以决定记录一下.那么到底是什么问题呢?就是"在安卓低版本,如果你在vu ...

- Swift基础语法

简介 特点 (1)优于OC,快速,安全 (2)取消了预编译指令包括宏定义(OC用的太多了) (3)取消了OC指针和不安全访问的使用(看不到星星了) (4)舍弃 Objective-C 早期应用 Sma ...

- Service 中添加同步块防止并发 重复

Service 中添加同步块防止并发 重复. synchronized(this){}

- web开发中前后端传值

在JavaScript中,页面与页面间的传值需要注意. 比如,我们通过url向下个页面进行传一个数字时,到下个页面进行解析出来后可能是一个字符串.这样会导致一个现象.调试时,发现我要传的值的确传过来了 ...

- Ionic Demo 解析

Ionic Demo 解析 index.html 解析 1.引入所需要的类库 <link rel="manifest" href="manifest.json&qu ...