cm1 逆向分析

cm1 逆向分析

前言

还是先推荐你们看完《恶意代码分析实战系列文章》,并且有兴趣的可以看我最近刚做完的笔记《王爽汇编》,做逆向分析的话还是要对汇编有所了解,入门的话推荐看王爽老的汇编语言第4版。

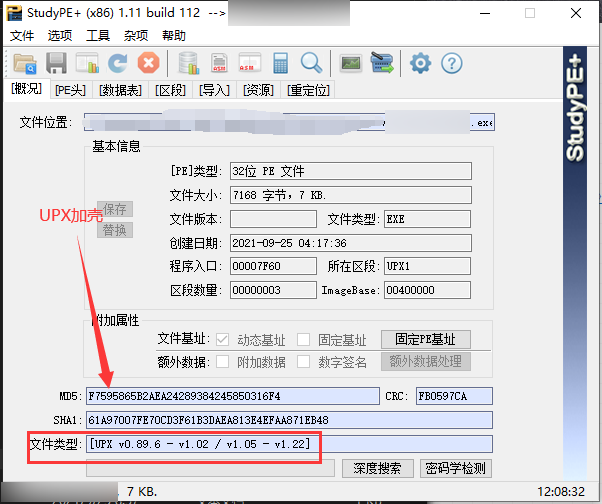

查壳分析

显示了用UPX加壳,在恶意代码分析实战文章中有介绍如何脱UPX壳。

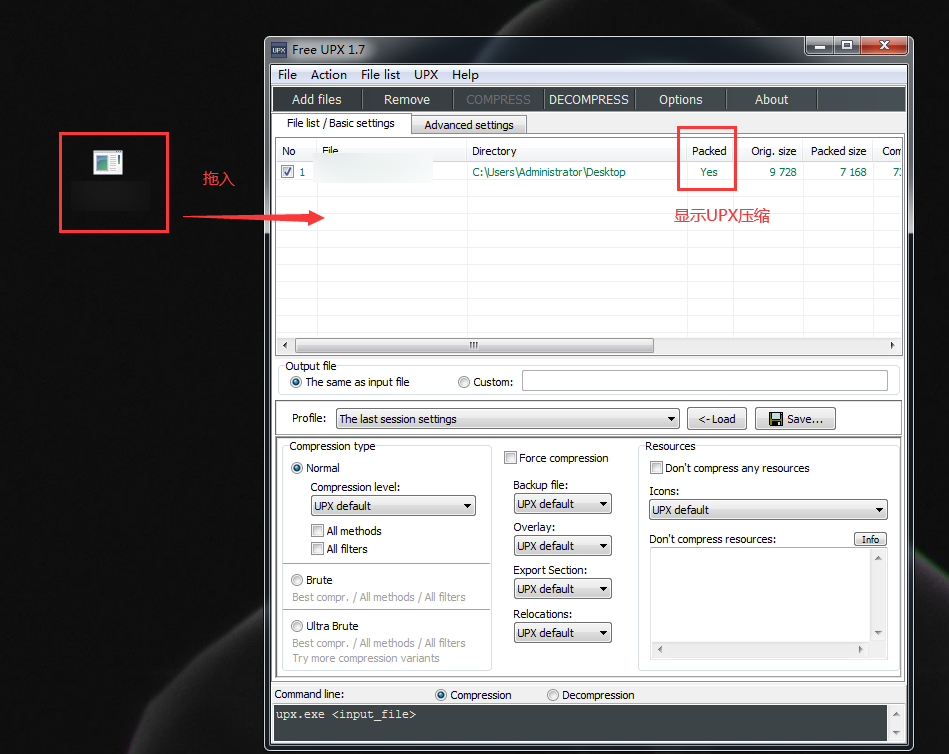

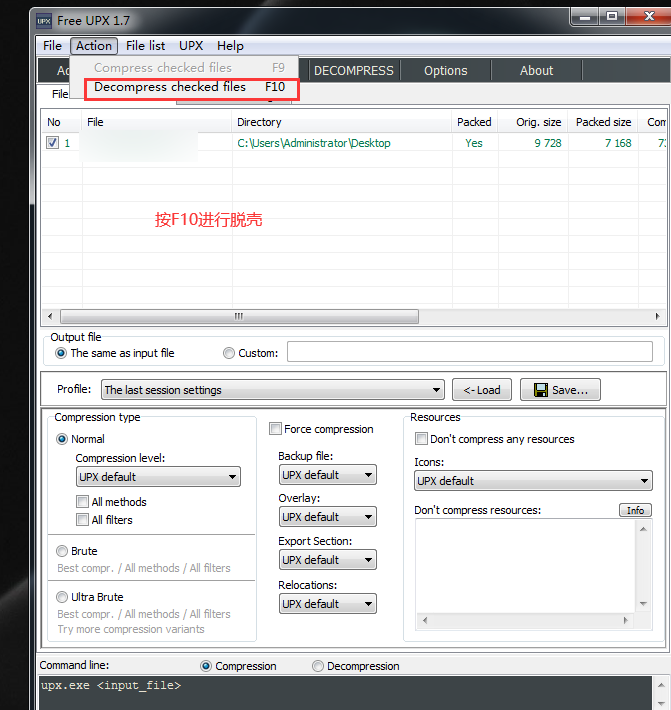

利用Free UPX来脱壳。

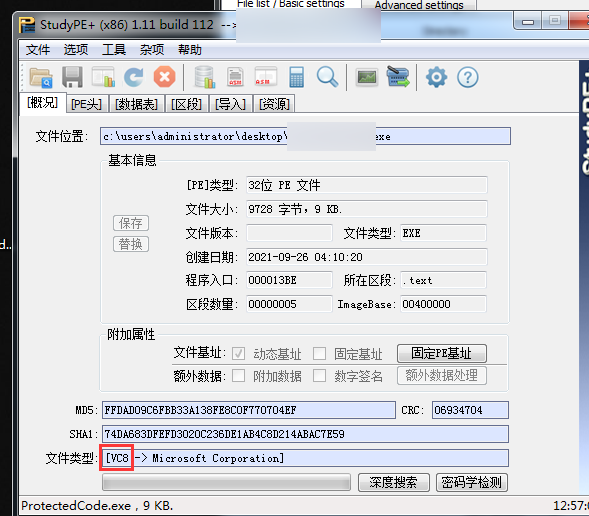

脱壳成功,显示无壳。

逆向分析

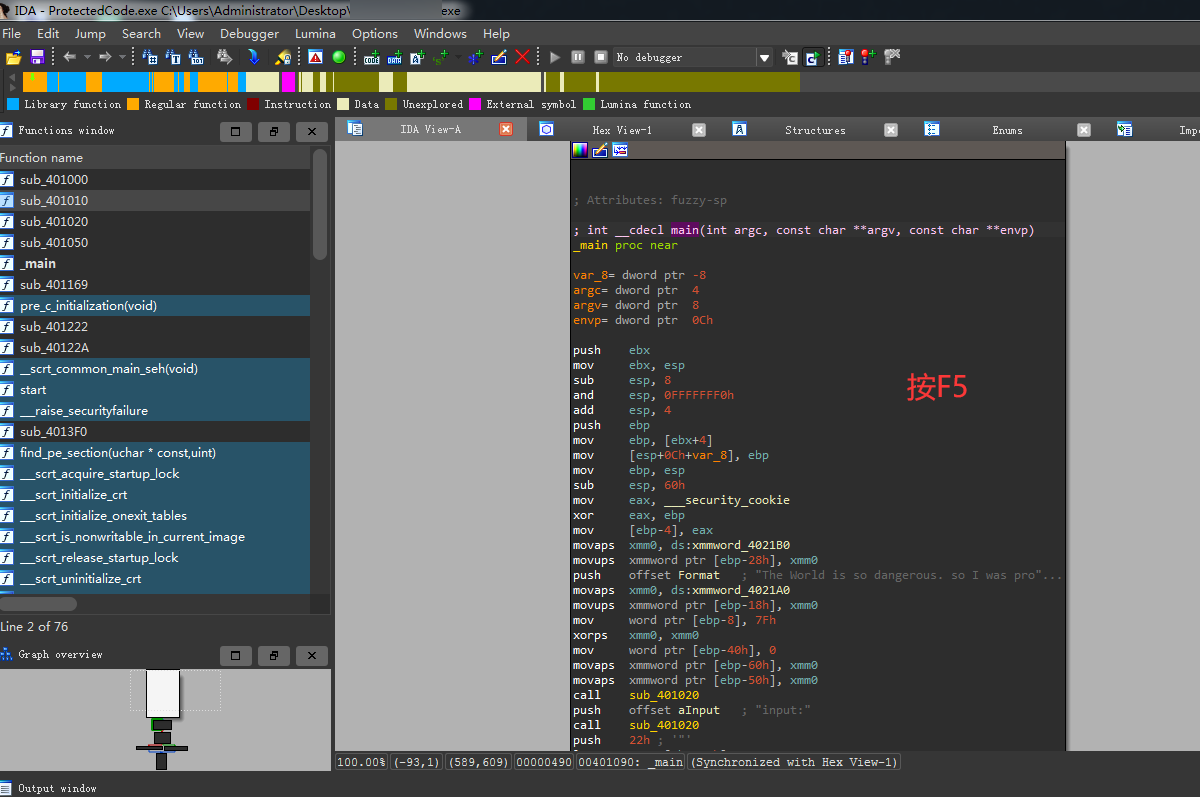

接着打开IDA,拖入程序后按F5进行反编译

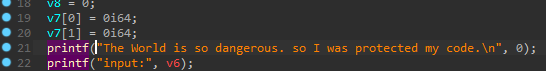

得到main函数伪代码

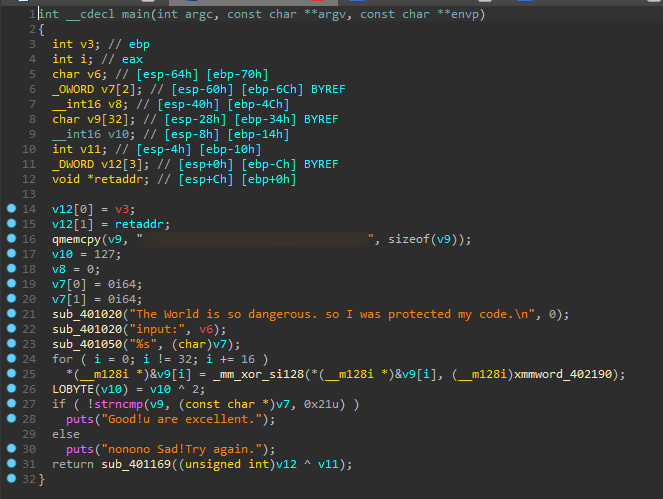

代码分析

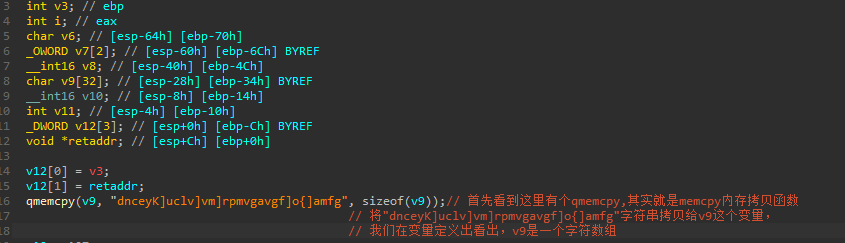

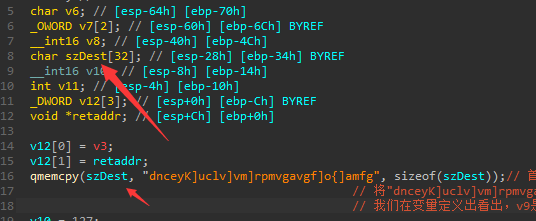

qmemcpy分析

- 分析qmemcpy

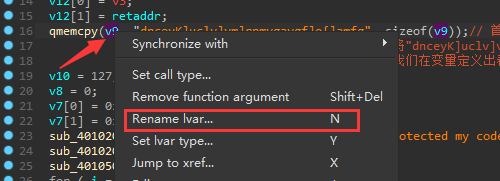

为了更加方便阅读,我们可以将v9这个变量重命名为szDest.

更改后

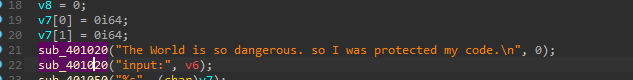

sub_401020函数分析

再接着往下看的时候,会发现有这两个sub_401020函数,并且有两个参数,第一个参数是字符串,第二个参数看着像可变参数,如下:

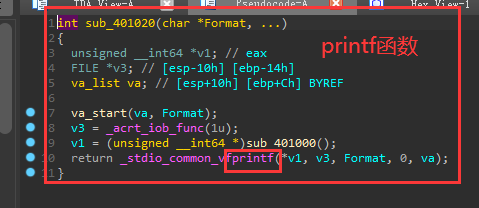

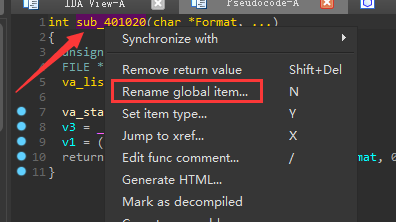

我们鼠标双击sub_401020,跳进去看看,发现其实就是一个printf函数,那我们重命名sub_401020为printf.

sub_401050函数分析

这里请大家先自行分析,并注明此函数的功能,再看文章,相信聪明的你已经知道该如何分析这函数了。

和上面分析ptinf一样的流程,双击进去后发现scanf关键字,所以此函数为scanf函数。

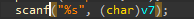

加密算法分析

从上面的分析中可以看出,我们输入的szInput要和szDest变量的内容相等才行,那么szDest是什么内容呢?之前我们分析qmemcpy函数的时候讲过,他其实是将dnceyK]uclv]vm]rpmvgavgf]o{]amfg字符串拷给了szDest,所以目前szDest内容为dnceyK]uclv]vm]rpmvgavgf]o{]amfg,但是先别急,我们再来看看strcnmp函数上面还有这么一句代码.

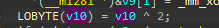

for ( i = 0; i != 32; i += 16 )

*(__m128i *)&szDest[i] = _mm_xor_si128(*(__m128i *)&szDest[i], (__m128i)xmmword_402190);

LOBYTE(v10) = v10 ^ 2;

首先,这里i=0,i!=32;i+=16,理解成循环两次,i每次+16,接着有个奇怪的东西_mm_xor_si128,这是个什么玩意?

我们可以百度搜搜关键字,搜索后发现他其实是一个SSE2指令集中的xor异或指令, SSE2的一些常用指令集介绍

所以我们把代码改改,让他的可读性更强。

for ( i = 0; i != 32; i += 16 )

{

szDest[i] = szDest[i] ^ xmmword_402190//异或

}

LOBYTE(v10) = v10 ^ 2;

那么接着还有个问题,szDest与xmmword_402190进行异或,那这个xmmword_402190是什么东西,首先猜测下他肯定是个数组,因为szDest[i]为数组元素,与xmmword_402190进行异或,理论上来说他应该也是个数组,并且大小为32。

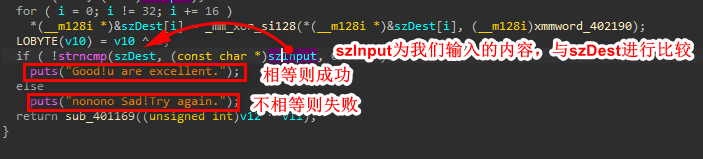

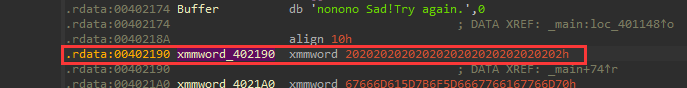

我们在IDA中双击xmmword_402190,跳转到xmmword_402190的定义处,IDA默认显示成了大端模式,其实我们转成小端模式后内容应该是这样的

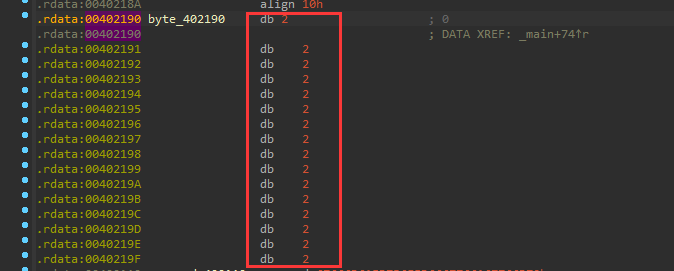

02020202020202020202020202020202h,这里的h代表是十六进制的意思,所以这里意思是16个byte类型值为:02。

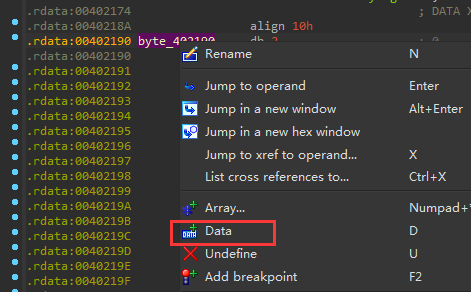

或者更简单的方法,右键Data或按D键,改变数据类型。

显示类型为db,db就是定义一个byte字节的意思。这里显示为16个byte类型的2。

所以我们可以将代码更改的再具有可读性点。

#define byte unsigned char //byte就是无符号字符型

byte byteArry_02[16] = {2,2,2,2,2,2,2,2,2,2,2,2};

for ( i = 0; i < 32; i += 16 )

{

szDest[i] = szDest[i] ^ byteArry_02[i%16]//异或

//i对16取余是因为szDest有32个元素,

//而byteArry_02只有16个元素,当i循环到16时候,继续从byteArry_02数组中的第0个元素开始异或

}

好了,最后下面还有一句代码,这里v10对2进行了异或

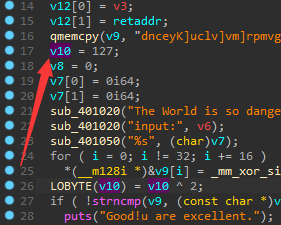

那我们来看看v10定义出在哪,可以看到v10在这里定义并且赋值了一个整型127

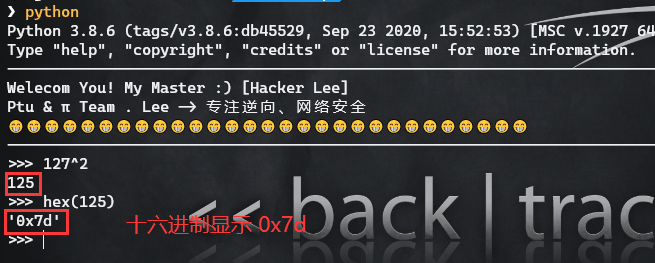

我们用python来计算下127^2是什么,计算后是125十六进制0x7d,他对应的Ascii码表应该是}.

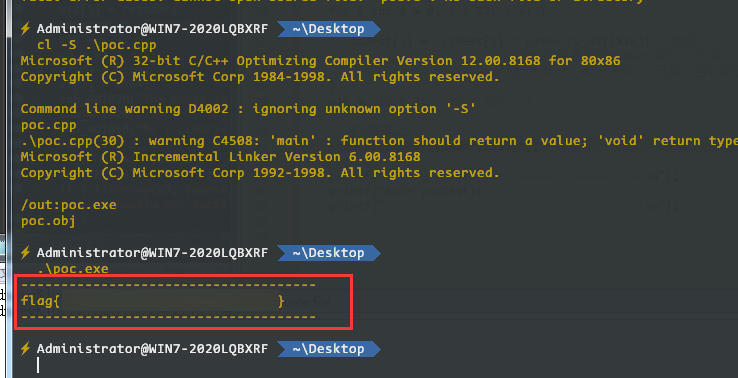

POC代码编写

POC意思为概念验证(Proof of Concept),我们写个代码并且运行来验证下我们分析的结果.

我们可以把IDA中main函数代码直接复制过来,然后根据我们的分析修修改改。

poc.cpp

#include <stdio.h>

#include <string.h>

int main(int argc, const char **argv, const char **envp)

{

//qmemcpy分析

char szDest[33]={0}; // [esp-28h] [ebp-34h] BYREF

memcpy(szDest,"........................",sizeof(szDest));

//加密算法分析

#define byte unsigned char //byte就是无符号字符型

byte byteArry_02[16] = {2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2};

char v10 = 127;

for ( int i = 0; i < 32; i ++ )

{

szDest[i] = szDest[i] ^ byteArry_02[i%16];//异或

//i对16取余是因为szDest有32个元素,

//而byteArry_02只有16个元素,当i循环到16时候,继续从byteArry_02数组中的第0个元素开始异或

}

v10 = v10 ^ 2;//v10 = 127 ^ 2 = }

//将}拼接上

strncat(szDest,(char*)&v10,1);

//flag

printf("-------------------------------------\n");

printf("%s\n",szDest);

printf("-------------------------------------\n");

}

得到flagflag{xxxxxxxxxxxxx}.

cm1 逆向分析的更多相关文章

- IM通信协议逆向分析、Wireshark自定义数据包格式解析插件编程学习

相关学习资料 http://hi.baidu.com/hucyuansheng/item/bf2bfddefd1ee70ad68ed04d http://en.wikipedia.org/wiki/I ...

- 技术分享:逆向分析ATM分离器

文章内容仅供技术交流,请勿模仿操作! 背景(作者) 每一次外出时, Elizabeth和我总是格外的小心,同时把我们身上的钱藏在特殊的皮带上面,这样还不够,我们还采取了“狡兔三窟”的方式来藏身上带的银 ...

- C++反汇编与逆向分析技术揭秘

C++反汇编-继承和多重继承 学无止尽,积土成山,积水成渊-<C++反汇编与逆向分析技术揭秘> 读书笔记 一.单类继承 在父类中声明为私有的成员,子类对象无法直接访问,但是在子类对象的 ...

- TI(德州仪器) TMS320C674x逆向分析之一

一.声明 作者并不懂嵌入式开发,整个逆向流程都是根据自身逆向经验,一步一步摸索出来,有什么错误请批评指正,或者有更好的方法请不吝赐教.个人写作水平有限,文中会尽量把过程写清楚,有问题或是写的不清楚的地 ...

- 一文了解安卓APP逆向分析与保护机制

"知物由学"是网易云易盾打造的一个品牌栏目,词语出自汉·王充<论衡·实知>.人,能力有高下之分,学习才知道事物的道理,而后才有智慧,不去求问就不会知道."知物 ...

- Android逆向分析(2) APK的打包与安装背后的故事

前言 上一次我们反编译了手Q,并遇到了Apktool反编译直接crash的问题,虽然笔者很想在这次解决这个问题,但在解决途中,发现该保护依赖于很多知识,所以本次先插入一下,正所谓知其然知其所以然,授之 ...

- 逆向分析一款国外Blackjack Card Counter软件并附上License生成脚本

没有学过逆向,一时兴起,搞了一下这个小软件,名为“逆向分析”,其实过程非常简单,难登大雅之堂,就当段子看吧.首先介绍一下背景吧.这是一款国外的Blackjack也就是21点算牌软件,我从来不玩牌的,机 ...

- 010 Editor v8.0.1(32 - bit) 算法逆向分析、注册机编写

010 Editor 的逆向分析整体算下来还是比较简单的,将程序拖入OD,通过字符串搜索定位到核心代码,经过分析,主要是如下图所示的两个关键函数,返回正确的值,才算是注册成功. 00409C9B 这个 ...

- [工控安全]西门子S7-400 PLC固件逆向分析(一)

不算前言的前言:拖了这么久,才发现这个专题没有想象中的简单,学习的路径大致是Step7->S7comm->MC7 code->firmware,我会用尽量简短的语言把前两部分讲清楚, ...

随机推荐

- Java实现导出Excel

项目中实现的代码: 一.//controller @RequestMapping(value = "/exportAccountManager") public void expo ...

- obs软件mac设置

1 远程电脑软件teamview或者向日葵 远程mac电脑会时黑屏或连不上, 需要设置系统偏好->设置软件权限 2 设置obs 显示不出画面或声音,也需要在系统偏好设置obs的权限(首先打开OB ...

- Shell系列(25)- 条件判断之文件权限

按照文件权限进行判断 读.写.执行等选项权限,只要有,就返回真 不会按照所属者,所属用户组,其他用户进行区分 先判断文件是否存在,再去判断选项权限 测试选项 作用(标红熟记) -r 文件 判断该文件是 ...

- 华为云计算IE面试笔记-FusionSphere Openstack有哪些关键组件,各组件主要功能是什么?三种存储接入组件的差异有哪些?

1. Nova:在OpenStack环境中提供计算服务,负责计算实例(VM,云主机)生命周期的管理,包括生成.调度和回收.Nova不负责计算实例的告警上报(FC管). 2. Cinder:为计算实例提 ...

- 浅析Java中的static关键字

关键点 <Java编程思想>对static方法的描述:"static方法就是没有this的方法.在static方法内部不能调用非静态方法,反过来是可以的.而且可以在没有创建对象的 ...

- requestAnimationFrame 切换页面问题

requestAnimationFrame 切换页面时, 之前定时的内容还会继续执行. 所以 要注意处理动画函数内容,否则会出现死循环. 遇到的问题: 我在两个页面都有使用 requestAnimat ...

- 利用Qt中的ui文件生成PyQt5程序,自定义槽函数

1.在Qt Creator4.8.0上面设计如上.ui文件 2.点击上方图标,可以建立信号-槽连接,button_click()为自定义槽函数 3.设计目的:点击clear按钮,可消除上方文本框中的内 ...

- P5163-WD与地图【tarjan,整体二分,线段树合并】

正题 题目链接:https://www.luogu.com.cn/problem/P5163 题目大意 给出\(n\)个点\(m\)条有向边,点有权值,要求支持操作 删除一条边 修改一个点的权值 求一 ...

- python OSError: [Errno 22] Invalid argument: '\u202aF://text

windows10 python3 读文件的时候报的错误 原因不明时好时坏很头疼但又没办法不知道怎么解决,网上的说法都不能解决,

- 全网最新最详细最明白教程之Spring源码搭建,没有之一,超详细

相关帖子有很多但是都不是最新的Gradle,我在使用Gradle最新版编译的时候简直坑死我了,弄了好久.接下来给大家详细说一下这个安装过程,以及相关的软件版本号. 相关软件.依赖的版本号: Gradl ...