【Azure 环境】Azure 云环境对于OpenSSL 3.x 的严重漏洞(CVE-2022-3602 和 CVE-2022-3786)的处理公告

问题描述

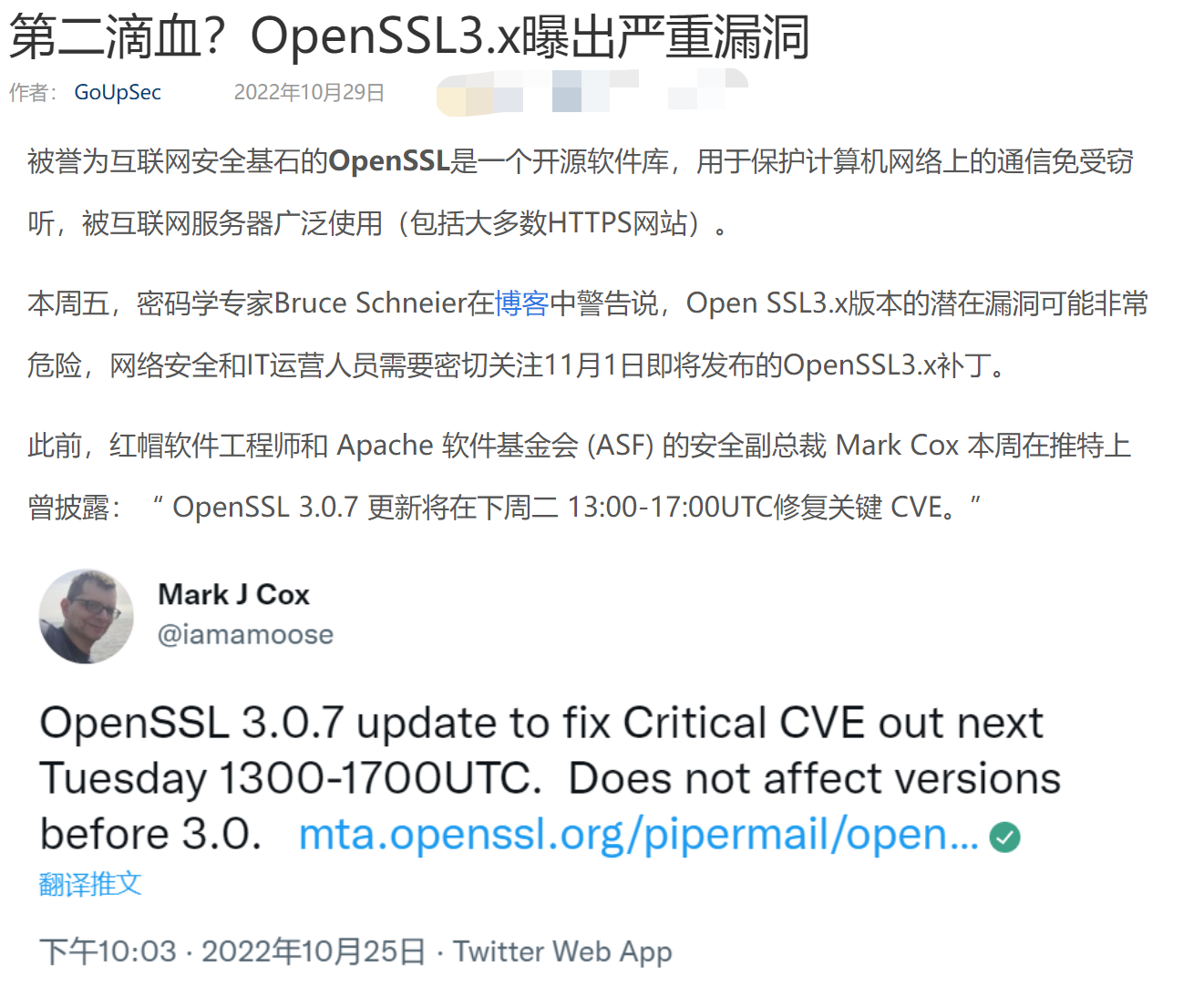

引用报告:(OpenSSL3.x曝出严重漏洞 : https://www.ctocio.com/ccnews/37529.html )

最近OpenSSL 3.x 爆出了严重安全漏洞,分别是 CVE-2022-3602 和 CVE-2022-3786.

| CVE-2022-3602 |

缓冲区溢出可以在 X.509 证书验证中触发,特别是在名称约束检查中。 请注意,这发生在证书链签名验证之后,并且要求 CA 已对恶意证书进行签名,或者要求应用程序继续证书验证,尽管无法构造指向受信任颁发者的路径。 CVE-2022-3602 的预公告将此问题描述为“严重”。基于上述一些缓解因素的进一步分析导致其降级为HIGH。我们仍鼓励用户尽快升级到新版本。 在 TLS 客户端中,可以通过连接到恶意服务器来触发此操作。 在 TLS 服务器中,如果服务器请求客户端身份验证并且恶意客户端连接,则可以触发此操作。 在 OpenSSL 3.0.7 中修复(受影响的 3.0.0、3.0.1、3.0.2、3.0.3、3.0.4、3.0.5、3.0.6)。

|

| CVE-2022-3786 |

缓冲区溢出可以在 X.509 证书验证中触发,特别是在名称约束检查中。 在 TLS 客户端中,可以通过连接到恶意服务器来触发此操作。 在 TLS 服务器中,如果服务器请求客户端身份验证并且恶意客户端连接,则可以触发此操作。

|

OpenSSL 3.0.7 在2022-11-01发布,并将修复以上两个严重漏洞。 那么,微软云如何来处理 OpenSSL 的漏洞事件呢?

问题解答

首先微软的 MSRC团队会随时关注网络世界的最新安全信息 (Microsoft Security Response Center), 并且及时发布最新的公告:

针对 CVE-2022-3602 和 CVE-2022-3786 两个严重的漏洞,微软安全响应中心(MSRC)公布了对漏洞的更新:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

Awareness and guidance related to OpenSSL 3.0 – 3.0.6 risk (CVE-2022-3786 and CVE-2202-3602) / 与 OpenSSL 3.0 – 3.0.6 风险相关的意识和指南(CVE-2022-3786 和 CVE-2202-3602):https://msrc-blog.microsoft.com/2022/11/02/microsoft-guidance-related-to-openssl-risk-cve-2022-3786-and-cve-2202-3602/

- Microsoft 已意识到并积极解决与 2022 年 10 月 25 日宣布的最新 OpenSSL 漏洞相关的影响,该漏洞已在 3.0.7 版中修复。作为标准流程的一部分,我们正在为受影响的服务推出修补程序。

- MSRC博客和我们相关的安全更新指南(CVE-2022-3786 安全更新指南和 CVE-2022-3602 安全更新指南)中将重点介绍所需的任何客户操作。

- 作为最佳实践,建议管理自己环境的客户应用来自 OpenSSL 的最新安全更新。强烈建议客户查看安全更新指南,以查看他们可能需要采取的任何操作。

- == == == == == == == == == == == ==

- OpenSSL 版本 3.0.7 于 2022 年 11 月 1 日正式发布,OpenSSL 将 CVE-2022-3602 的严重等级从严重性降级为高严重性等级。

- OpenSSL 3.0.7 解决了两个漏洞(CVE-2022-3786 和 CVE-2022-3602),这两个漏洞对执行证书验证的系统有拒绝服务影响。

- 攻击者可能将恶意制作的证书发送到客户端或服务器,该客户端或服务器在身份验证过程中分析证书,从而导致崩溃。

- 目前,该漏洞似乎不能可靠地允许远程执行代码,并且不知道是否受到攻击。

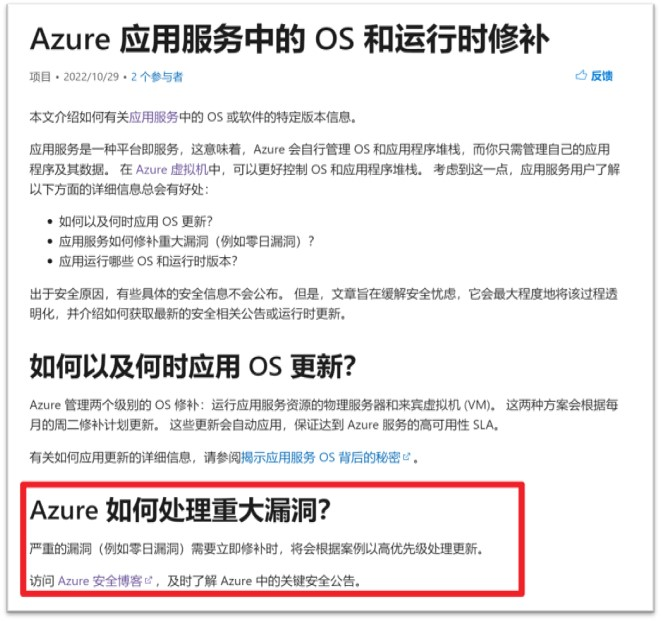

微软云对于重大的安全漏洞,会立即采取安全更新:https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime#how-does-azure-deal-with-significant-vulnerabilities

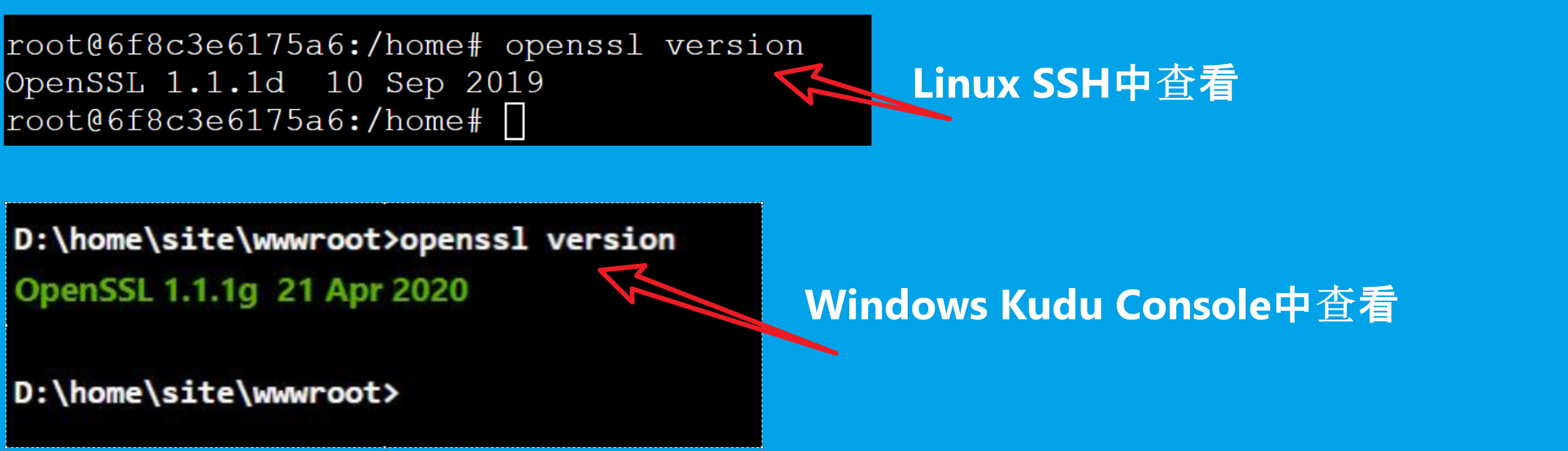

最后,如果想知道自己的Azure服务是否收到OpenSSL 3.x 漏洞影响。如App Service 可以在Kudu站点中通过 openssl version 来查看版本信息:

PS: 如上图查看Azure App Service使用的Version为 1.x,不在这次受影响的Version中。

参考文档

第二滴血?OpenSSL3.x曝出严重漏洞: https://www.ctocio.com/ccnews/37529.html

Azure 如何处理重大漏洞?https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime#how-does-azure-deal-with-significant-vulnerabilities

Awareness and guidance related to OpenSSL 3.0 – 3.0.6 risk (CVE-2022-3786 and CVE-2202-3602) : https://msrc-blog.microsoft.com/2022/11/02/microsoft-guidance-related-to-openssl-risk-cve-2022-3786-and-cve-2202-3602/

OpenSSL: CVE-2022-3602 X.509 certificate verification buffer overrun : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

OpenSSL: CVE-2022-3786 X.509 certificate verification buffer overrun : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

【Azure 环境】Azure 云环境对于OpenSSL 3.x 的严重漏洞(CVE-2022-3602 和 CVE-2022-3786)的处理公告的更多相关文章

- 搭建Windows Azure开发环境-Azure虚拟机

概念 这一节是关于让设置了Azure的虚拟机,它包括的Visual Studio 2013 RC旗舰版和SQL Server 2012 Express的 . 在此动手实验中,您将探索建立使用Windo ...

- 定制化Azure站点Java运行环境(1)

Azure website提供了为现代化的web应用程序快速部署的PAAS平台,可以让用户几分钟之内快速的将自己的应用部署到云端,并且提供了自动扩展(auto-scaling),SSL,多种语言(Ja ...

- 学习使用azure CLI创建linux环境

学习使用azure CLI创建linux环境 选用了容器的方法来登录 docker run -it microsoft/azure-cli 进入交互界面后登录到我的订阅 azure login -e ...

- 使用 Azure CLI 在 Azure China Cloud 云平台上手动部署一套 Cloud Foundry

这篇文章将介绍如何使用 Azure CLI 在 Azure China Cloud 云平台上手动部署一套 Cloud Foundry.本文的目的在于: 了解作为 PaaS 的 Cloud Foundr ...

- Windows Azure -Azure 网站、云服务和虚拟机的对比

Azure 网站.云服务和虚拟机对比 概述 Azure提供了几种方法来承载网站: Azure网站.云服务和虚拟机.本文帮助您了解选项和为您的Web应用程序做出正确选择. Azure网站是大多数web应 ...

- Docker在云环境中的应用实践初探:优势、局限性与效能评测

作者 商之狄 发布于 2014年11月10日 本文依据笔者所在团队的一些近期开发和应用的实践,整理出一些有意义的信息,拿出来和社区分享.其中既包括在云端应用Docker与相关技术的讨论,同时也有实施过 ...

- 微软下一代云环境Web开发框架ASP.NET vNext预览

微软在2014年5月12日的TechEd大会上宣布将会公布下一代ASP.NET框架ASP.NET vNext的预览.此次公布的ASP.NET框架与曾经相比发生了根本性的变化,凸显了微软"云优 ...

- Windows Server: 将虚拟机迁移到 Azure (以阿里云为例)

Azure 虚拟机能很容易地导出 vhd 并迁移到各种环境中,包含本地及云端环境,或者迁移至其他区域.这为开发.测试.扩展带来了极大的便利.本文以阿里云为例,阐述如何将Windows Server 的 ...

- 构建使用 Azure 网站的云

Apurva JoshiSunitha Muthukrishna 在设计云解决方案时,设计始终要为故障做好准备.这一点很重要,应牢记. 然而,许多应用程序并非按照这种方式构建. 出现这种情况的主要原因 ...

随机推荐

- i40e网卡驱动遇到的一个问题

最近在排查一个crash文件的时候,遇到一个堆栈,即软中断收包的时候,skb的关联的dev是null,导致oops, 然后去crash分析的时候,发现skb的dev去不是null. 从oops到cra ...

- 经典01背包问题(C++)--详解

二维数组解决01背包问题 题目: 有 N 件物品和一个容量是 V 的背包.每件物品只能使用一次. 第 i 件物品的体积是 vi,价值是 wi. 求解将哪些物品装入背包,可使这些物品的总体积不超过背包容 ...

- Postman中的断言

Postman设置断言 一.断言的定义 1.什么是断言? 一般一个完整的接口测试,包括:请求->获取响应正文->断言,请求和获取响应正文很常见.断言一般是对请求的响应结果做操作,判断预期结 ...

- 小样本利器3. 半监督最小熵正则 MinEnt & PseudoLabel代码实现

在前两章中我们已经聊过对抗学习FGM,一致性正则Temporal等方案,主要通过约束模型对细微的样本扰动给出一致性的预测,推动决策边界更加平滑.这一章我们主要针对低密度分离假设,聊聊如何使用未标注数据 ...

- HPC+时代,携手亚马逊云科技,共赴数字化升级的星辰大海!

高性能计算(HPC)和云计算曾是两个"平行世界",各自演绎着精彩,却鲜有交集. 传统上,HPC主要应用于大规模计算,如天气预报.石油勘探.药物研发等.这些任务通常借助超级计算机或计 ...

- docker注册中心相关操作

相关命令详解 (1)push推送 将镜像推送到由其名称或标签指定的仓库中.与pull命令相对. [root@docker ~]# docker push --help Usage: docker pu ...

- 微服务系列之授权认证(一) OAuth 2.0 和 OpenID Connect

1.传统架构的授权认证 传统应用架构,用户使用账号密码登录后,可以使用前端cookie存储登录状态,也可以使用后端session方式存储登录状态,小应用这么做其实很高效实用,当应用需要横向扩展时,就需 ...

- windows下 Rust 环境配置

搭建 Visual Studio Code 开发环境 首先,需要安装最新版的 Rust 编译工具和 Visual Studio Code. Rust 编译工具:https://www.rust-lan ...

- Java中的StringBuilder和StringBuffer适用场景

我不知道为什么这个这么老的问题会出现在我的时间线上,看了一下回答,大多是2012,2013年的回答,照说那个年代,有些历史故事还很新鲜,却不知道为什么没有一个答案说到点子上. stringbuffer ...

- 15. 第十四篇 安装CoreDNS

文章转载自:https://mp.weixin.qq.com/s?__biz=MzI1MDgwNzQ1MQ==&mid=2247483850&idx=1&sn=4bfdb26f ...