病毒木马查杀实战第016篇:U盘病毒之逆向分析

比对脱壳前后的程序

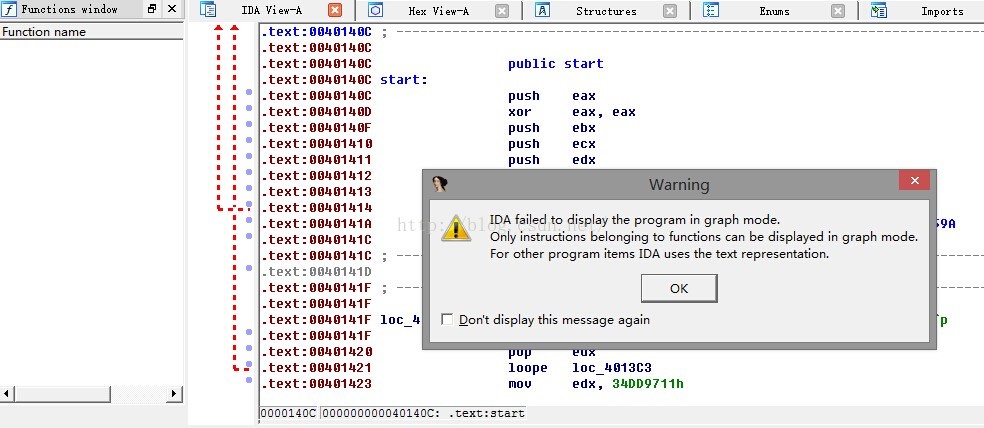

我们这次所要研究的是经过上次的脱壳操作之后,所获取的无壳病毒样本。其实我们这里可以先进行一下对比,看看有壳与无壳的反汇编代码的区别。首先用IDA Pro载入原始病毒样本:

图1

可以发现此时IDA Pro的Functionwindow是空的,说明很多函数没能解析出来,并且还无法切换到图形模式,而图形模式正是我们逆向分析的利器。那么下面就载入脱壳后的样本来看一下:

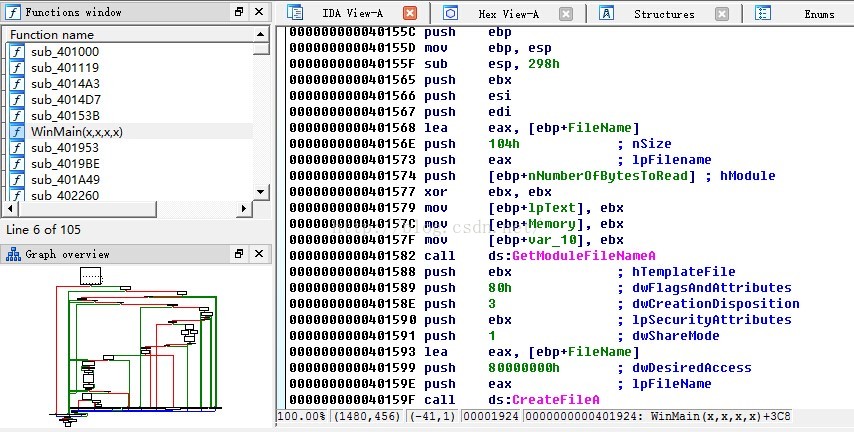

图2

可见这个时候IDA就已经能够分析出非常多的信息了,比如Function window还有图形模式窗口。而通过图形模式窗口,我们发现,这个病毒样本的主体结构就是一大段的分支与循环,通过图形模式有利于我们对于病毒流程的理解。那么下面就利用OllyDBG和IDA进行分析。

逆向分析病毒样本

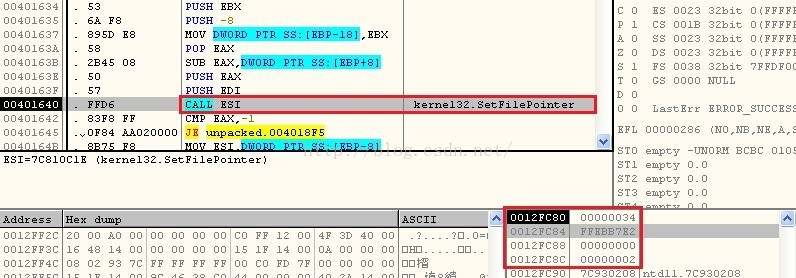

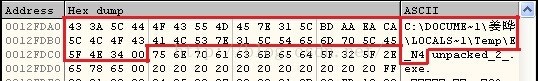

首先在OD中让程序跳到main函数的位置,也就是IDA给我们分析出的0x0040155C的位置。通过上图可以发现,程序首先调用了GetModuleFileName这个函数用于获取自身的路径,然后使用CreateFile打开自身,打开成功后,再使用SetFilePointer与ReadFile获取文件自身最后的8个字符:

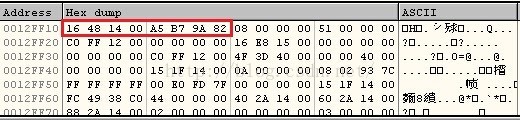

图3

注意上图中红框后的08表示的是成功读取的字节数。接下来会验证是不是成功读取了8个字符,并且最后四个字符是不是0x829AB7A5,可以理解为这是对附加数据真实性的校验:

图4

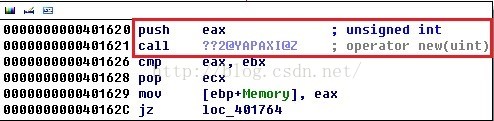

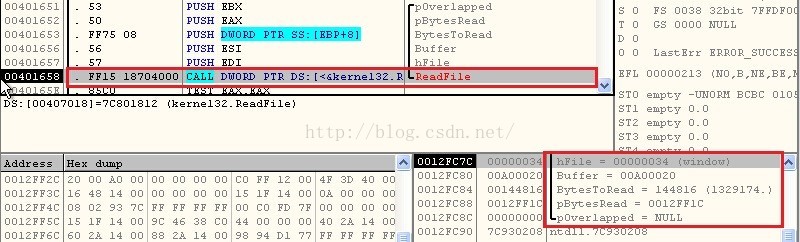

然后程序会将图3的红框中前四个字符读取出来,赋给eax,也就是说,此时eax中保存的是0x144816,之后程序会利用new函数开辟这么大的空间:

图5

开辟得到的空间的地址会保存在eax里面,我这里是0x00A00020。接下来程序再次调用SetFilePointer:

图6

结合栈空间的情况可以得知,这次文件指针会从文件从后向前移动0x00EBB7E2的长度,然后调用ReadFile函数:

图7

通过分析ReadFile的参数我们可以知道,函数会将数据写入到0x00A00020,也就是我们刚才所申请的空间中。会读取144816个字节,实际获取的字节数会保存在0x0012FF1C的位置。事实上它这里所获取的正是整个附加数据的内容,但是这个附加数据是不包括后面八个字节的。然后又是对所获取的字符进行验证,验证无误后,再进行下一步的操作。

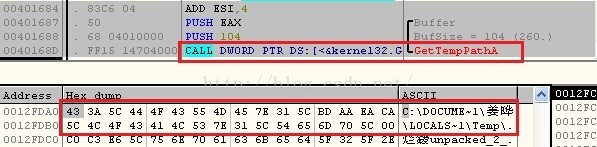

程序调用GetTempPath函数获取临时文件夹的路径:

图8

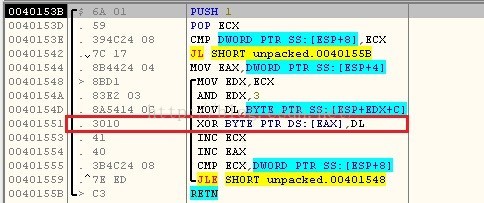

接下来程序会调用一个名为sub_40153B的函数,结合OD进入这个函数观察一下:

图9

可以发现,这段代码的主要功能就是利用异或操作进行解密,解密的对象是从0x00A0002C处开始的字符,一共解密0x14480A个字符。换句话说,这段代码就是将附加数据解密,从而用于别的方面。那么不妨将这个函数重命名为BufferDecode。

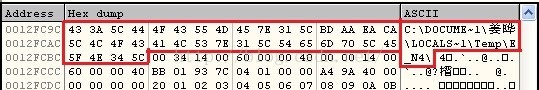

接下来程序调用wsprintf函数将字符“E_N4”复制到0x0012FEA4的位置,并利用strcat函数,与之前所获取的临时文件夹字符串进行连接:

图10

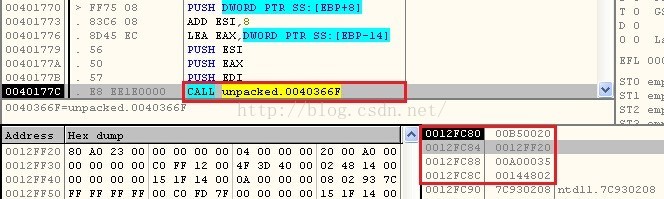

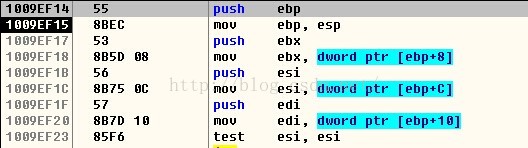

然后调用CreateDirectory函数,创建基于上述路径的文件夹,并在文件夹路径后添加“\”符号。之后再次调用new,创建大小为0x23A080的空间,该空间的首地址为0x00B50020。然后程序会调用名为sub_40366F的函数,利用IDA进入这个函数的内部,发现它还是比较抽象的,难以分析出它具体做了什么,那么不妨仅看看它的输入和输出,看看有什么规律。首先在CALL的上方,利用了四个push语句:

图11

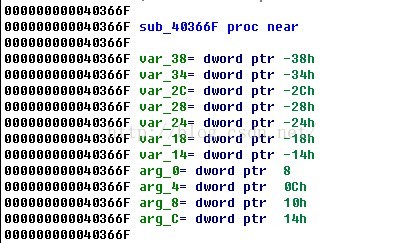

是否意味着这个函数有四个参数呢?不妨利用IDA看一下这个函数的情况:

图12

由上图可以发现,函数sub_40366F一共有7个局部变量,4个参数。现在结合图11来看一下这四个参数都是什么。首先是0x00B50020,它是我们刚刚分配的内存空间;然后是0x0012FF20,这个位置保存的是所创建的空间的大小,也就是0x23A080;接下来是0x00A00035,这是经过解密的附加数据的位置;最后是0x00144802,表示要读入的字节数。了解了这几个参数,然后在OD中按F8步过这个函数,再观察上述四个参数的变化。可见位于0x00B50020地址处的数据发生了变化:

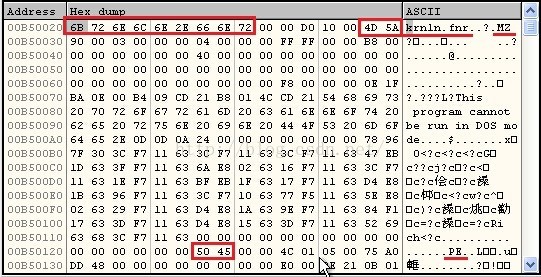

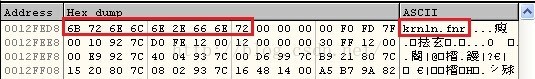

图13

在这个数据区域可以发现两件事情,首先是字符串“krnln.fnr”,它可能是一个文件名。而在这个疑似文件名的最后,则是一个PE文件。那么不妨将sub_40366F重命名为CopyData。之后程序调用了delete函数,将之前申请的地址为0x00A00020的空间删除,这个空间也就是之前用于保存附加数据的位置。可见,虽然是一个病毒,但是病毒作者还是保持了良好的代码风格,new和delete成对出现,避免了内存泄露的问题。

接下来执行到0x004017BC的位置,通过IDA或者OD都可以发现这段代码是一处循环,那么可以分析一下这个循环的功能。首先第一个CALL调用了strlen是获取字符串“krnln.fnr”的长度,然后调用strcpy函数,将“krnln.fnr”进行复制:

图14

然后再次调用strcpy函数,这次拷贝的是我们之前获取的临时文件夹的路径:

图15

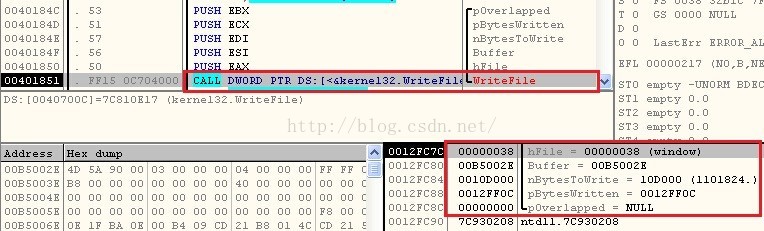

利用strcat函数将上述两个字符串连接,并调用CreateFile函数创建这个文件,再使用WriteFile进行文件内容的写入。而通过分析WriteFile的参数可以知道,它所写入的内容是从地址0x00B5002E开始的0x10D000个字节,并且会将实际写入的字节数保存在0x0012FF0C的位置:

图16

由于这段代码是一个循环,所以每次循环都会进行文件的创建与文件内容的写入,第二次循环所创建的文件名为HtmlView.fne,同样也写入了一个PE文件,这里不再赘述。这个循环一共会创建九个PE文件,可以在临时文件夹中查看一下:

图17

然后程序会调用LoadLibrary函数来加载krnln.fnr这个文件,那么可以知道,该文件是一个动态链接库文件。加载成功后会利用GetProcAddress来调用该动态链接库中的GetNewSock这个导出函数,之后再使用delete删除之前分配的0x00B50020位置的空间。然后来到了这里:

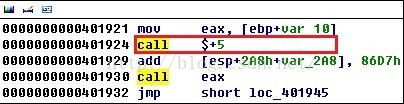

图18

这里我们发现了一个“call $+5”的语句,其实这条语句的意思是调用当前地址位置加上5的那条语句。当前地址是0x00401924,那么加上5也就是0x00401929,也就是去执行下一条语句。之后又call了eax,其实也就是去执行0x100298FA处的语句,它位于krnln.fnr这个动态链接库中。这个病毒在执行完这条语句后,也就退出了,那么也就是说明病毒的主要功能的实现,就在这个动态链接库中。

给DLL文件脱壳

krnln.fnr这个文件是加了壳的,这里依旧使用“小生我怕怕”版的PEiD进行核心扫描:

图19

可见这个程序依旧使用的是UpolyX v0.5进行加壳的。事实上DLL文件的脱壳与EXE文件的脱壳方法是大同小异的,我这里同样使用的是“ESP定律”进行脱壳,只不过DLL文件的脱壳多了一个修复重定位表的操作。由于本系列并不是主要研究脱壳的知识,因此只要我的脱壳后的文件能够满足要求,可以便于我们分析即可。

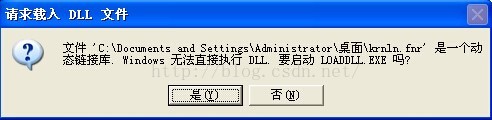

将krnln.fnr载入OD,由于它是一个DLL文件,所以OD会进行询问:

图20

这里选择“是”,同意使用loaddll.exe对DLL文件进行分析。当反汇编代码显示出来后,按F8,此时ESP寄存器会变成红色,在该寄存器地址的数据窗口下一个硬件访问断点,然后按下F9让程序运行起来。当程序停在断点处时,不断F8,直至来到程序OEP的位置:

图21

将这个位置的文件提取出来,并且用ImportREC进行修复,然后利用PETools的重定位修复插件对其进行修复,再使用PEiD进行查壳:

图22

可见此时DLL文件已经没有壳了,说明我们的工作是成功的。

病毒木马查杀实战第016篇:U盘病毒之逆向分析的更多相关文章

- 病毒木马查杀实战第022篇:txt病毒研究

前言 反病毒爱好者们非常喜欢讨论的一个问题就是,现在什么样的病毒才算得上是主流,或者说什么样的病毒才是厉害的病毒呢?我们之前的课程所解说的都是Ring3层的病毒.所以有些朋友可能会觉得.那么Ring0 ...

- 病毒木马查杀实战第024篇:MBR病毒之编程解析引导区

前言 通过之前的学习,相信大家已经对磁盘的引导区有了充分的认识.但是我们之前的学习都是利用现成的工具来对引导区进行解析的,而对于一名反病毒工程师而言,不单单需要有扎实的逆向分析功底,同时也需要有很强的 ...

- 病毒木马查杀实战第023篇:MBR病毒之引导区的解析

前言 引导型病毒指寄生在磁盘引导区或主引导区的计算机病毒.这种病毒利用系统引导时,不对主引导区的内容正确与否进行判别的缺点,在引导系统的过程中入侵系统,驻留内存,监视系统运行,伺机传染和破坏.按照引导 ...

- 病毒木马查杀实战第025篇:JS下载者脚本木马的分析与防御

前言 这次我与大家分享的是我所总结的关于JS下载者脚本木马的分析与防御技术.之所以要选择这样的一个题目,是因为在日常的病毒分析工作中,每天都会遇到这类病毒样本,少则几个,多则几十个(当然了,更多的样本 ...

- 病毒木马查杀实战第011篇:QQ盗号木马之专杀工具的编写

前言 由于我已经在<病毒木马查杀第004篇:熊猫烧香之专杀工具的编写>中编写了一个比较通用的专杀工具的框架,而这个框架对于本病毒来说,经过简单修改也是基本适用的,所以本文就不讨论那些重叠的 ...

- 病毒木马查杀实战第010篇:QQ盗号木马之十六进制代码分析

前言 按照我的个人习惯,在运用诸如IDA Pro与OllyDBG对病毒进行逆向分析之前,我都会利用一些自动化的工具,通过静态或动态的分析方法(参见<病毒木马查杀第008篇:熊猫烧香之病毒查杀总结 ...

- 病毒木马查杀实战第009篇:QQ盗号木马之手动查杀

前言 之前在<病毒木马查杀第002篇:熊猫烧香之手动查杀>中,我在不借助任何工具的情况下,基本实现了对于"熊猫烧香"病毒的查杀.但是毕竟"熊猫烧香" ...

- 病毒木马查杀实战第017篇:U盘病毒之专杀工具的编写

前言 经过前几次的讨论,我们对于这次的U盘病毒已经有了一定的了解,那么这次我们就依据病毒的行为特征,来编写针对于这次U盘病毒的专杀工具. 专杀工具功能说明 因为这次是一个U盘病毒,所以我打算把这次的专 ...

- 病毒木马查杀实战第020篇:Ring3层主动防御之基本原理

前言 假设说我们的计算机中安装有杀毒软件,那么当我们有意或无意地下载了一个恶意程序后.杀软一般都会弹出一个对话框提示我们,下载的程序非常可能是恶意程序,建议删除之类的.或者杀软就不提示.直接删除了:或 ...

随机推荐

- 洛谷 P4747 [CERC2017]Intrinsic Interval 线段树维护连续区间

题目描述 题目传送门 分析 考虑对于 \([l,r]\),如何求出包住它的长度最短的好区间 做法就是用一个指针从 \(r\) 向右扫,每次查询以当前指针为右端点的最短的能包住 \([l,r]\) 的好 ...

- 剑指 Offer 52. 两个链表的第一个公共节点 + 链表 + 第一个公共结点 + 双指针

剑指 Offer 52. 两个链表的第一个公共节点 Offer_52 题目详情 题解分析 可以使用两个指针 node1,node2 分别指向两个链表 headA,headB 的头结点,然后同时分别逐结 ...

- Linux速通01 操作系统安装及简介

操作系统 # a)操作系统的定义:操作系统是一个用来协调.管理和控制计算机硬件和软件资源的系统程序,它位于硬件和应用程序之间. # 操作系统分为 系统调用接口 和 系统内核 # b)操作系统内核的定义 ...

- 从零学脚手架(三)---webpack属性详解

如果此篇对您有所帮助,在此求一个star.项目地址: OrcasTeam/my-cli 在上一篇中,介绍了webpack的entry.output.plugins属性. 在这一篇,接着介绍其它配置属性 ...

- T1215拯救公主

1 #include <cstdio> 2 #include <queue> 3 #include <set> 4 #include <cstring> ...

- Codeforces Round #558 B2. Cat Party (Hard Edition)

题面: 传送门 题目描述: 题意:确定最大的x,使去除掉前x天的其中一天后,所有不同数字的数量相等. 题目分析: 可能是我太久没打cf了,水题都做不出来. 这道题的关键在于:要记录相同数量,的不同 ...

- 2019HDU多校第七场 HDU6651 Final Exam

一.题目 Final Exam 二.分析 题目说的比较绕,总之一定要记住,$n$个题目都可以做,至少作对$k$到,但是做题目的人不知道每道题对应的分数. 作为出题人,如果他是田忌,肯定不会去在做题目的 ...

- 走进docker-初识

什么是Docker容器? 容器是打包代码及其所有依赖项的软件的标准单元,因此应用程序可以从一个计算环境快速可靠地运行到另一个计算环境.Docker容器映像是一个轻量级的,独立的,可执行的软件软件包,其 ...

- MySQL优化从执行计划开始(explain超详细)

前言 小伙伴一定遇到过这样反馈:这页面加载数据太慢啦,甚至有的超时了,用户体验极差,需要赶紧优化: 反馈等同于投诉啊,多有几次,估计领导要找你谈话啦. 于是不得不停下手里头的活,赶紧进行排查,最终可能 ...

- FTT简单入门板子

DFT : 1 #include <cstdio> 2 #include <iostream> 3 #include <cmath> 4 #include < ...