从kratos分析BBR限流源码实现

什么是自适应限流

自适应限流从整体维度对应用入口流量进行控制,结合应用的 Load、CPU 使用率、总体平均 RT、入口 QPS 和并发线程数等几个维度的监控指标,通过自适应的流控策略,让系统的入口流量和系统的负载达到一个平衡,让系统尽可能跑在最大吞吐量的同时保证系统整体的稳定性。

核心目标:

- 自动嗅探负载和 qps,减少人工配置

- 削顶,保证超载时系统不被拖垮,并能以高水位 qps 继续运行

限流规则

计算吞吐量:利特尔法则 L = λ * W

如上图所示,如果我们开一个小店,平均每分钟进店 2 个客人(λ),每位客人从等待到完成交易需要 4 分钟(W),那我们店里能承载的客人数量就是 2 * 4 = 8 个人

同理,我们可以将 λ 当做 QPS, W 呢是每个请求需要花费的时间,那我们的系统的吞吐就是 L = λ * W ,所以我们可以使用利特尔法则来计算系统的吞吐量。

指标介绍

| 指标名称 | 指标含义 |

|---|---|

| cpu | 最近 1s 的 CPU 使用率均值,使用滑动平均计算,采样周期是 250ms |

| inflight | 当前处理中正在处理的请求数量 |

| pass | 请求处理成功的量 |

| rt | 请求成功的响应耗时 |

滑动窗口

在自适应限流保护中,采集到的指标的时效性非常强,系统只需要采集最近一小段时间内的 qps、rt 即可,对于较老的数据,会自动丢弃。为了实现这个效果,kratos 使用了滑动窗口来保存采样数据。

如上图,展示了一个具有两个桶(bucket)的滑动窗口(rolling window)。整个滑动窗口用来保存最近 1s 的采样数据,每个小的桶用来保存 500ms 的采样数据。 当时间流动之后,过期的桶会自动被新桶的数据覆盖掉,在图中,在 1000-1500ms 时,bucket 1 的数据因为过期而被丢弃,之后 bucket 3 的数据填到了窗口的头部。

限流公式

判断是否丢弃当前请求的算法如下:

cpu > 800 AND (Now - PrevDrop) < 1s AND (MaxPass * MinRt * windows / 1000) < InFlight

MaxPass 表示最近 5s 内,单个采样窗口中最大的请求数。 MinRt 表示最近 5s 内,单个采样窗口中最小的响应时间。 windows 表示一秒内采样窗口的数量,默认配置中是 5s 50 个采样,那么 windows 的值为 10。

源码分析

代码地址:

BBR struct

type BBR struct {

cpu cpuGetter

passStat window.RollingCounter

rtStat window.RollingCounter

inFlight int64

bucketPerSecond int64

bucketSize time.Duration

// prevDropTime defines previous start drop since initTime

prevDropTime atomic.Value

maxPASSCache atomic.Value

minRtCache atomic.Value

opts *options

}

cpu- cpu的指标函数,CPU的使用率, 这里为了减小误差,把数字扩大化,乘以1000,比赛使用率60%,也就是0.6 cpu的值就为600

passStat- 请求数的采样数据,使用滑动窗口进行统计

rtStat- 响应时间的采样数据,同样使用滑动窗口进行统计

inFlight- 当前系统中的请求数,数据得来方法是:中间件原理在处理前+1,处理handle之后不管成功失败都减去1

bucketPerSecond- 一个 bucket 的时间

bucketSize- 桶的数量

prevDropTime- 上次触发限流时间

maxPASSCache- 单个采样窗口中最大的请求数的缓存数据

minRtCache- 单个采样窗口中最小的响应时间的缓存数据

Allow接口

// Allow checks all inbound traffic.

// Once overload is detected, it raises limit.ErrLimitExceed error.

func (l *BBR) Allow(ctx context.Context) (func(), error) {

if l.shouldDrop() { // shouldDrop 判断是否需要限流,如果true表示拒绝 之后重点讲

return nil, ErrLimitExceed

}

atomic.AddInt64(&l.inFlight, 1) // 之前说的,正在处理数+1

stime := time.Since(initTime) // 现在时间减去程序初始化时间 表示程序开始执行时刻

return func() { // allow返回函数 在中间件(拦截器)中handle执行完成后调用

rt := int64((time.Since(initTime) - stime) / time.Millisecond) // 执行完handle的时间减去stime 表示 程序执行的总时间 单位ms

l.rtStat.Add(rt) // 把处理时间放进采样数据window

atomic.AddInt64(&l.inFlight, -1) // 正在处理数-1 便是处理完成

l.passStat.Add(1) // 成功了,把通过数的采样数据window加1

}, nil

}

shouldDrop方法

func (l *BBR) shouldDrop() bool {

curTime := time.Since(initTime)

if l.cpu() < l.opts.CPUThreshold {

// current cpu payload below the threshold

prevDropTime, _ := l.prevDropTime.Load().(time.Duration)

if prevDropTime == 0 {

// haven't start drop,

// accept current request

return false

}

if curTime-prevDropTime <= time.Second {

// just start drop one second ago,

// check current inflight count

inFlight := atomic.LoadInt64(&l.inFlight)

return inFlight > 1 && inFlight > l.maxInFlight()

}

l.prevDropTime.Store(time.Duration(0))

return false

}

// current cpu payload exceeds the threshold

inFlight := atomic.LoadInt64(&l.inFlight)

drop := inFlight > 1 && inFlight > l.maxInFlight()

if drop {

prevDrop, _ := l.prevDropTime.Load().(time.Duration)

if prevDrop != 0 {

// already started drop, return directly

return drop

}

// store start drop time

l.prevDropTime.Store(curTime)

}

return drop

}

maxInFlight()方法代表过去的负载

int64(math.Floor(float64(l.maxPASS()*l.minRT()*l.bucketPerSecond)/1000.0) + 0.5)

参考算法:https://github.com/alibaba/Sentinel/wiki/系统自适应限流

- maxPass * bucketPerSecond / 1000 为每毫秒处理的请求数

- l.minRT() 为 单个采样窗口中最小的响应时间

- T ≈ QPS * Avg(RT)

+ 0.5为向上取整

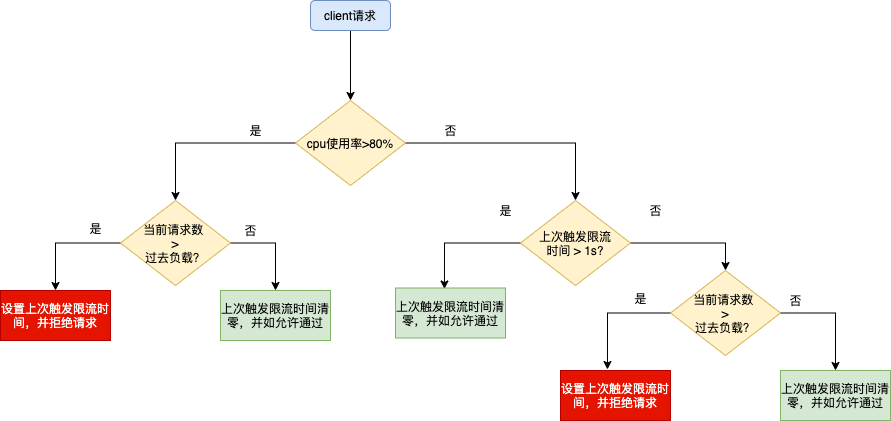

流程图

压测报告

场景1,请求以每秒增加1个的速度不停上升,压测效果如下:

左测是没有限流的压测效果,右侧是带限流的压测效果。 可以看到,没有限流的场景里,系统在 700qps 时开始抖动,在 1k qps 时被拖垮,几乎没有新的请求能被放行,然而在使用限流之后,系统请求能够稳定在 600 qps 左右,rt 没有暴增,服务也没有被打垮,可见,限流有效的保护了服务。

参考文章:

从kratos分析BBR限流源码实现的更多相关文章

- BAT资深工程师 由浅入深分析 Tp5&Tp6底层源码 - 分享

BAT资深工程师由浅入深分析Tp5&Tp6底层源码 第1章 课程简介 本章主要让大家知道本套课程的主线, 导学内容,如何学习源码等,看完本章要让小伙伴觉得这个是必须要掌握的,并且对加薪有很大的 ...

- BAT资深工程师由浅入深分析Tp5&Tp6底层源码☆

第1章 课程简介 本章主要让大家知道本套课程的主线, 导学内容,如何学习源码等,看完本章要让小伙伴觉得这个是必须要掌握的,并且对加薪有很大的帮助. 第2章 [TP5灵魂]自动加载Loader 深度分析 ...

- nodejs的tream(流)解析与模拟文件读写流源码实现

什么是流? 可读流于可写流 双工流于转换流 背压机制与文件流模拟实现 一.什么是流? 关于流的概念早在1964年就有记录被提出了,简单的说"流"就是控制数据传输过程的程序,比如在那 ...

- [转] jQuery源码分析-如何做jQuery源码分析

jQuery源码分析系列(持续更新) jQuery的源码有些晦涩难懂,本文分享一些我看源码的方法,每一个模块我基本按照这样的顺序去学习. 当我读到难度的书或者源码时,会和<如何阅读一本书> ...

- nova创建虚拟机源码分析系列之五 nova源码分发实现

前面讲了很多nova restful的功能,无非是为本篇博文分析做铺垫.本节说明nova创建虚拟机的请求发送到openstack之后,nova是如何处理该条URL的请求,分析到处理的类. nova对于 ...

- Spring的IOC分析(二)源码

承接上节继续,分析Ioc的工作原理,在典型的 IOC 场景中,容器创建了所有对象,并设置必要的属性将它们连接在一起(同时一个叫DI"依赖注入"或DL"依赖查找" ...

- 源码分析 ucosii/source 任务源码详细分析

分析源码: 得先学会读文档, 函数前边的 note :是了解该程序员的思想的途径.不得不重视 代码前边的 Notes,了解思想后,然后在分析代码时看他是如何具体实现的. 1. ucosii/sour ...

- 面试官:你分析过SpringMVC的源码吗?

1. MVC使用 在研究源码之前,先来回顾以下springmvc 是如何配置的,这将能使我们更容易理解源码. 1.1 web.xml <servlet> <servlet-name& ...

- Redis源码分析:serverCron - redis源码笔记

[redis源码分析]http://blog.csdn.net/column/details/redis-source.html Redis源代码重要目录 dict.c:也是很重要的两个文件,主要 ...

随机推荐

- odoo12动作里添加向导

在odoo12的 动作里添加向导例子1:只会在tree视图里显示,不会在form里显示 <act_window id="action_change_stage_ttest" ...

- bs4爬取笔趣阁小说

参考链接:https://www.cnblogs.com/wt714/p/11963497.html 模块:requests,bs4,queue,sys,time 步骤:给出URL--> 访问U ...

- 🏆(不要错过!)【CI/CD技术专题】「Jenkins实战系列」(3)Jenkinsfile+DockerFile实现自动部署

每日一句 没有人会因学问而成为智者.学问或许能由勤奋得来,而机智与智慧却有懒于天赋. 前提概要 Jenkins下用DockerFile自动部署Java项目,项目的部署放心推向容器化时代机制. 本节需要 ...

- 打开JAVA之门:idea的安装及JAVA环境的创建

打开JAVA之门:idea的安装及JAVA环境的创建 1.idea的下载安装 首先打开 ->->->(IntelliJ IDEA: The Capable & Ergonom ...

- 使用js实现全选功能。(全选,全不选,反选)

作业210721 提交代码 <!DOCTYPE html> <html> <head> <meta charset="utf-8"> ...

- 手写Pascal解释器(一)

目录 一.编写解释器的动机 二.part1 三.part2 四.part3 一.编写解释器的动机 学习了Vue之后,我发现对字符串的处理对于编写一个程序框架来说是非常重要的,就拿Vue来说,我们使用该 ...

- MapReduce框架原理--Shuffle机制

Shuffle机制 Mapreduce确保每个reducer的输入都是按键排序的.系统执行排序的过程(Map方法之后,Reduce方法之前的数据处理过程)称之为Shuffle. partition分区 ...

- Color Theme of Emacs

Choose color theme interactively: M-x customize-themes, or M-x color-theme-select (use key "q&q ...

- 【原创】一文彻底搞懂安卓WebView白名单校验

前言 近两年公司端侧发现的漏洞很大一部分都出在WebView白名单上,针对这类漏洞安全编码团队也组织过多次培训,但是这种漏洞还是屡见不鲜.下面本人就结合产品中容易出现问题的地方,用实例的方式来总结一下 ...

- elk 7.9.3 版本容器化部署

ELK-V7.9.3 部署 为什么用到ELK? 平时我们需要进行日志分析的时候,可以直接在日志文件中 grep.awk 就可以过滤出自己想要的信息及关键字,但规模较大的场景中,此方法极大的减低了效率, ...