wireshark和nmap

原创博客,转载请注出处!

关于Wireshark和Nmap实验报告

Wireshark部分

一、捕获三次握手报并分析

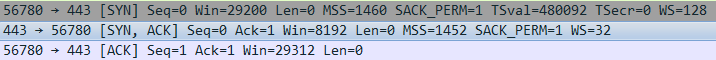

如上图所示,简述三次握手流程:

Step1.客户端由56780号端口向服务器443号端口发送同步位SYN=1,序列号seq=0的请求连接报文段。

Step2.服务器接收到连接请求报文后同意连接,返回报文SYN=1,ACK=1,确认序列号ack=0+1=1,自己的序列号为seq=0。

Step3.客户端收到服务端的回执后返回报文ACK=1,seq=0+1=1,ack=0+1=1。

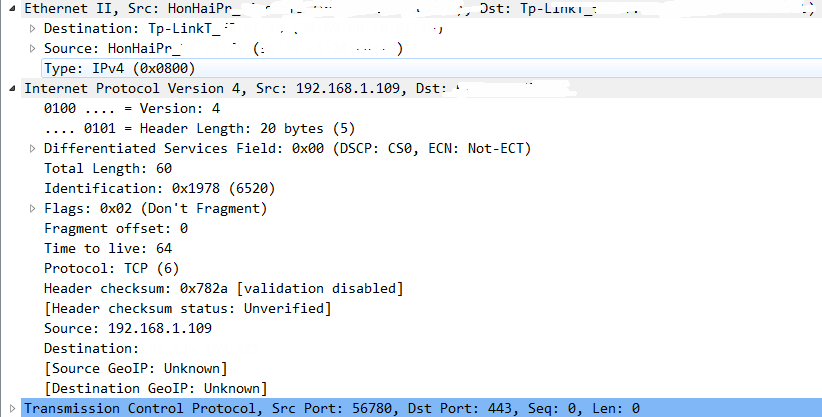

下面分析step1.的数据包

- 源数据包来自鸿海的无线网卡,源MAC地址:XXXXXXXXXX

- 目的数据包流向TP-Link路由器,目的MAC地址:XXXXXXXXX

- 互联网协议:IPV4

- 源IP地址:192.168.1.109(内网)

- 目的地址:XXXXXXXXXXXX(外网)

- 网际协议

- 版本号:4

- 头长度:20byte

- 总长度:60byte

- ID标识:6520

- 分片及偏移:不分片

- TTL生存周期:64跳

- 运输层协议:TCP

- IP首部校验和:0x782a

- 传输控制协议:

- 源端口:56780

- 目的端口:443

- 序列号seq:0

- 应答号ack:0

- 首部长度:40byte

- 同步位SYN:1

- 滑动窗口大小:29200

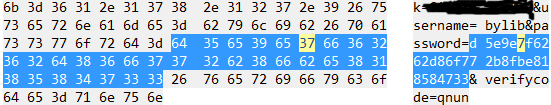

二、登陆包的抓取

抓取的登陆包:

分析数据:

取得用户登陆名:bylib

加密后的密码:d5e9e7f6262d86f772b8fbe818584733

尝试进行解密但未成功

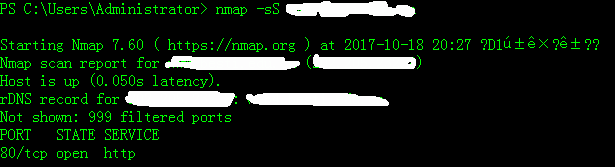

Nmap部分

实验环境win7 poweshell

TCP SYN扫描:参数-sS

扫描目标:XXXXXXXXX

可以看到解析的该校服务器ip为XXXXXXXX,主机延迟时间0.05s,域名解析到XXXXXXXXXXX,未显示999个被过滤的端口,开放80端口,应用层使用的协议为http,运输层使用的协议为tcp。

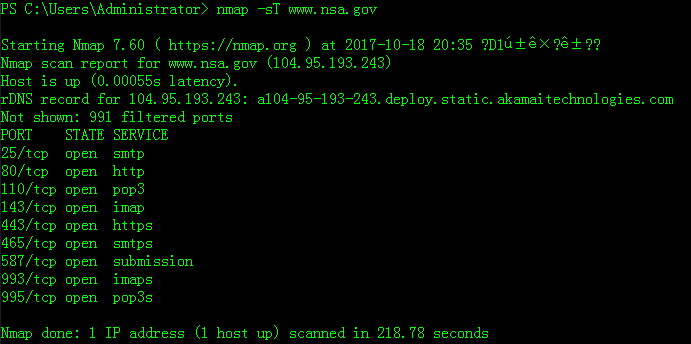

TCP connect扫描:

参数-sT

扫描目标:美国国家安全局

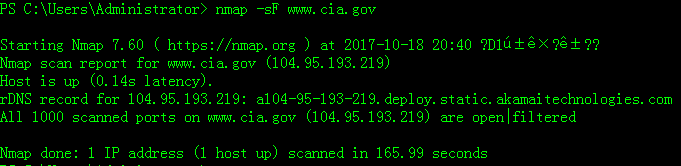

TCP FIN扫描:参数-sF

扫描目标:美国中央情报局

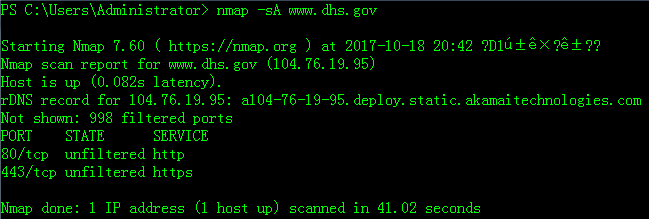

TCP ACK扫描:参数-sA

扫描目标:美国国土安全部

wireshark和nmap的更多相关文章

- 【网络与系统安全】20179209 wireshark和nmap实验

TCP三次握手包 在进行实验前,先梳理一遍TCP三次握手的过程,这个图是我本科学网络时画过不少于十遍的图,我觉得非常有纪念意义. 稍作解释,第一次握手,客户端发起请求连接,发送一个标志位为SYN的ip ...

- wireshark分析nmap和metasploit内置的syn扫描

syn扫描 syn扫描,根据三次握手,向端口发送syn包,如果对方回应SYN/ACK,则证明端口开放 首先是nmap 速度很快,0.67秒完成,看下wireshark的抓取 一次发送了大量的syn包 ...

- Archlinux 安装小计

前阵子Fedora太不稳定,几乎不能正常使用了,同时也对版本形式的linux每次升级后各种扫尾和清扫工作感到有点厌倦,心里也非常想体验一下linux的滚动发行版,所以下定决心要干掉fedora,主流的 ...

- python scapy的用法之ARP主机扫描和ARP欺骗

python scapy的用法之ARP主机扫描和ARP欺骗 目录: 1.scapy介绍 2.安装scapy 3.scapy常用 4.ARP主机扫描 5.ARP欺骗 一.scapy介绍 scapy是一个 ...

- Packt发布了2018年技能提升报告

2018年技能提升报告Skill Up 2018 - Developer Skills Report | PACKT Bookshttps://www.packtpub.com/skill-up-20 ...

- The Best Hacking Tools

The Best Hacking Tools Hacking Tools : List of security tools specifically aimed toward security pro ...

- 使用Nmap攻击靶机和使用Wireshark进行嗅探、分析

使用Nmap攻击靶机和使用Wireshark进行嗅探.分析 在上一次课中已经对Nmap的使用.原理已经做了很多学习,这次的课更多地针对Wireshark进行学习和使用. 使用192.168.200.1 ...

- 20169219 NMap+Wireshark实验报告

Tcpdump介绍 用简单的话来定义tcpdump,就是:dump the traffic on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具. tcpdump可以将网络中 ...

- Wireshark抓包分析/TCP/Http/Https及代理IP的识别

前言 坦白讲,没想好怎样的开头.辗转三年过去了.一切已经变化了许多,一切似乎从没有改变. 前段时间调研了一次代理相关的知识,简单整理一下分享之.如有错误,欢迎指正. 涉及 Proxy IP应用 原理/ ...

随机推荐

- 【struts2+hibernate4】小型电子商务站点

这里使用的是struts2和hibernate4两个框架开发的一个小型电子商务站点,数据库方面我也会给出对应的代码. 总之使用的是:struts2+hibernate4+jsp+MySQL+tomca ...

- WPF中取得预定义颜色

原文:WPF中取得预定义颜色 使用XAML代码取得.net预定义颜色:<Page xmlns="http://schemas.microsoft.com/winfx/2006/x ...

- 在WPF设计工具Blend2中制作立方体图片效果

原文:在WPF设计工具Blend2中制作立方体图片效果 ------------------------------------------------------------------------ ...

- 办ZigBee实验SmartRF Flash Programmer软件界面无法打开

开SmartRF Flash Programmer: 打开任务管理器.在任务管理器里右键点击.将其最大化: 将最大化的界面拖动到屏幕中间: 然后关闭SmartRF Flash Programmer,之 ...

- 如何使用GDI绘制半透明矩形

/*使用GDI绘制半透明矩形*/ void CDirectXDraw::DrawHalfOpacityRect(HDC hdc,CRect rect) { CDC dc; dc.Attach(hdc) ...

- 3DTools TrackballDecorator实现3D漫游

原文:3DTools TrackballDecorator实现3D漫游 版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/m0_37591671/art ...

- mac系统下虚拟机parallels安装ubuntu 14.04

mac系统很棒,mac下的开发环境也很棒,但有时你还得需要ubuntu开发环境,比如进行嵌入式Linux交叉编译,使用Linaro toolchain… 其实mac系统下使用parallels虚拟机安 ...

- Qt移动应用开发(六):QML与C++互动

Qt移动应用开发(六):QML与C++互动 上一篇文章讲到了在Qt Quick中实现场景切换的一种可能的方法,场景切换是诸如游戏等应用在内必需要面临的技术难点,所以场景切换并没有通行的方法,依据自己的 ...

- 【C#/WPF】调节图像的HSL(色相、饱和度、明亮度)

原文:[C#/WPF]调节图像的HSL(色相.饱和度.明亮度) 先说概念: HSL是一种描述颜色的方式(其他颜色描述方式还有大家熟悉的RGB值).HSL三个字母分别表示图像的Hue色相.Saturat ...

- Ogre 1.7.0,VS2005编译全过程傻瓜式教程

最近下了最新版Ogre 1.7.0,从下载到最后编译运行成功Ogre自带的Sample花了将近一下午时间. 网上有很多编译Ogre的教程,这里整理我看过的教程,加上自己的经验再详细总结一遍. 第一步: ...