Docker系列(五):.Net Core实现k8s健康探测机制

k8s通过liveness来探测微服务的存活性,判断什么时候该重启容器实现自愈。比如访问 Web 服务器时显示 500 内部错误,可能是系统超载,也可能是资源死锁,此时 httpd 进程并没有异常退出,在这种情况下重启容器可能是最直接最有效的解决方案。

k8s通过readiness来探测微服务的什么时候准备就绪(例如初始化时,连接数据库,加载缓存数据等等,可能需要一段时间),然后将容器加入到server的负载均衡池中,对外提供服务。

k8s默认健康检查机制:

每个容器启动时都会执行一个进程,此进程由 Dockerfile 的 CMD 或 ENTRYPOINT 指定。如果进程退出时返回码非零,则认为容器发生故障,Kubernetes 就会根据 restartPolicy 重启容器。如果不特意配置,Kubernetes 将对两种探测采取相同的默认行为。

OK,那我们就来实现一下,新建.Net Core Api项目 k8s-healthcheck,新增Heathchecks控制器:

[Route("/api/v1/heathchecks")]

public class HeathchecksController : Controller

{

private readonly static DateTime _beginUtc = DateTime.Now;

[HttpGet]

[Route("test")]

public ActionResult<IEnumerable<string>> Test()

{

return new string[] { "value1", "value2" };

}

[HttpGet]

[ProducesResponseType((int)HttpStatusCode.OK)]

[ProducesResponseType((int)HttpStatusCode.ServiceUnavailable)]

[Route("liveness")]

public async Task<IActionResult> Liveness()

{

return await Task.Run<IActionResult>(() =>

{

if(DateTime.UtcNow.Subtract(_beginUtc).TotalSeconds>*)

{

Console.WriteLine("{0} HealthChecks.Api is dead start restarting...",DateTime.Now);

return this.NotFound();

}

else

{

Console.WriteLine("{0} HealthChecks.Api is alive.",DateTime.Now);

return this.Ok();

}

});

}

[HttpGet]

[ProducesResponseType((int)HttpStatusCode.OK)]

[ProducesResponseType((int)HttpStatusCode.ServiceUnavailable)]

[Route("readiness")]

public async Task<IActionResult> Readiness()

{

return await Task.Run<IActionResult>(() =>

{

if(DateTime.UtcNow.Subtract(_beginUtc).TotalSeconds<)

{

Console.WriteLine("{0} HealthChecks.Api is not ready...",DateTime.Now);

return this.NotFound();

}

else

{

Console.WriteLine("{0} HealthChecks is ready,start accepting traffic...", DateTime.Now);

return this.Ok();

}

});

}

}

解释一下我们这里自定义的 liveness 和 readiness检查机制:

liveness:存活10分钟,如果当前时间超过服务启动时间10分钟,则探测失败,否则探测成功。Kubernetes 如果连续执行 3 次 Liveness 探测均失败,就会杀掉并重启容器。

readiness:准备就绪30秒,30秒后,如果连续 3 次 Readiness 探测均失败后,容器将被重置为不可用,不接收 service 转发的请求。

从上面可以看到,我们可以根据自身的需求来实现这两种机制,然后,提供给k8s进行探测。

k8s默认是根据命令进行探测的,由于我们需要与微服务结合,所以需要在yml文件中指定为http方式(备注:k8s提供了三种container probes方式:command、TCP check、HTTP Get,其他的方式希望大家下去自己实践),k8s对于http方式探测成功的判断条件是请求的返回代码在 200-400 之间。

该项目的 deploy.yaml 内容如下:

apiVersion: apps/v1

kind: Deployment

metadata:

namespace: k8s-ecoysystem-apps

name: k8s-healthcheck

labels:

app: k8s-healthcheck

spec:

replicas:

selector:

matchLabels:

app: k8s-healthcheck

template:

metadata:

namespace: k8s-ecoysystem-apps

labels:

app: k8s-healthcheck

spec:

containers:

- name: k8s-healthcheck

imagePullPolicy: Always

image: /k8s-healthcheck

ports:

- containerPort:

readinessProbe:

httpGet:

path: /api/v1/heathchecks/readiness

port:

scheme: HTTP

initialDelaySeconds:

periodSeconds:

livenessProbe:

httpGet:

path: /api/v1/heathchecks/liveness

port:

scheme: HTTP

initialDelaySeconds:

periodSeconds:

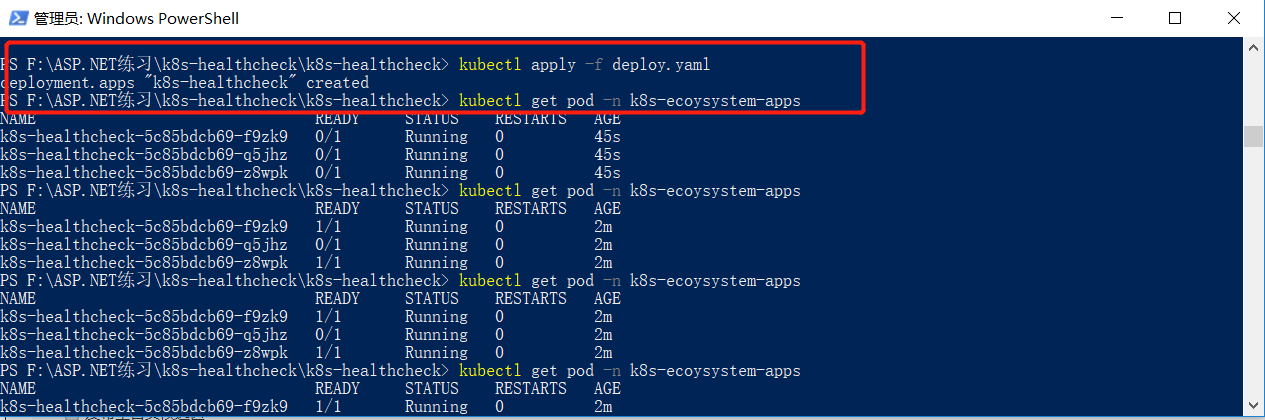

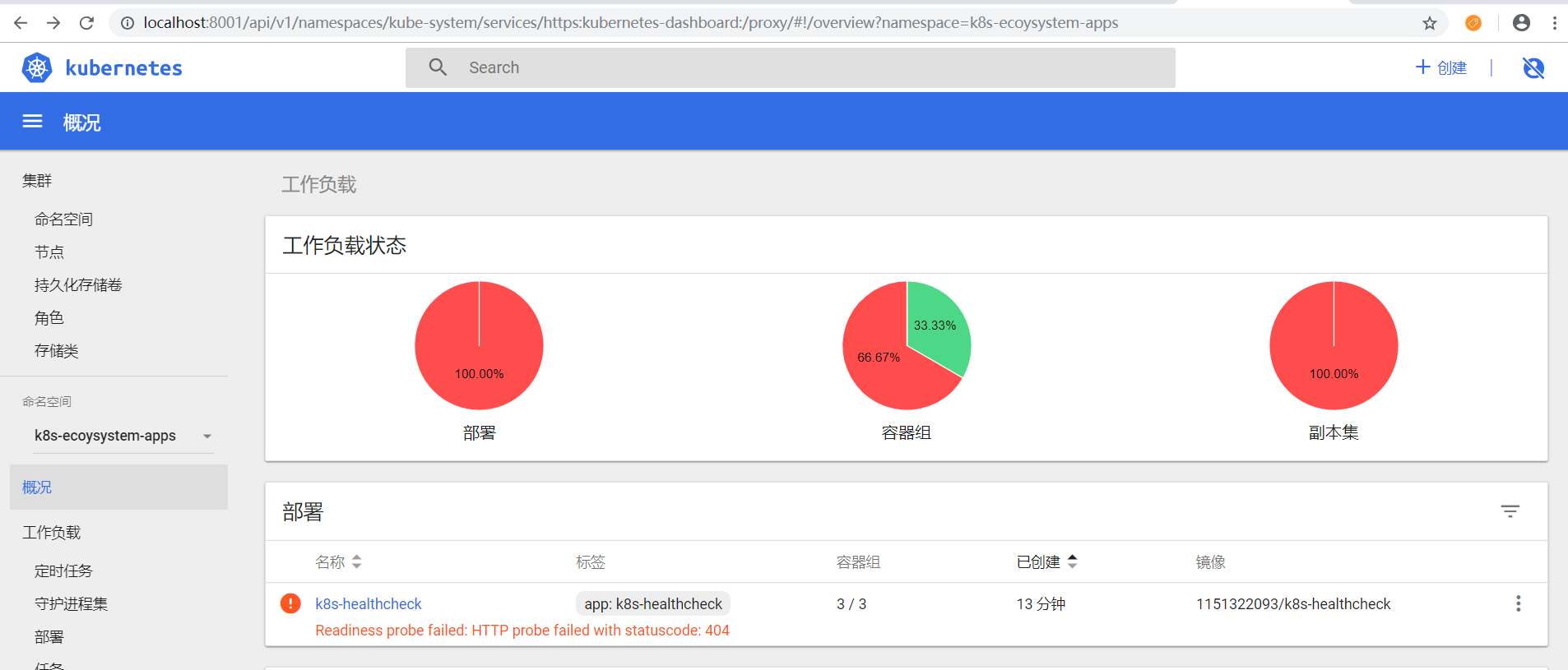

运行:kubectl apply -f deploy.yaml,然后通过 kubectl get pod -n k8s-ecoysystem-apps查看当前运行的pod,可以看到创建开始是不可以的,Ready状态数量是0。

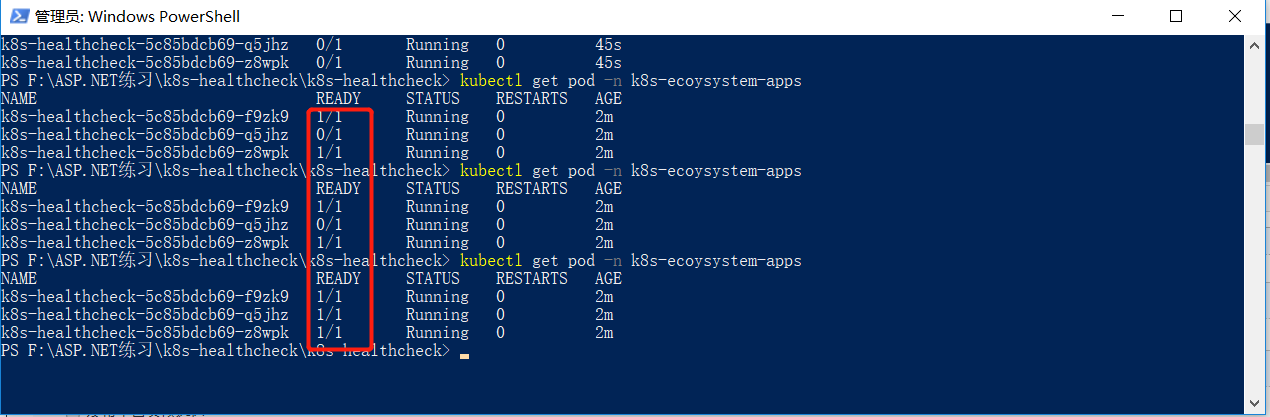

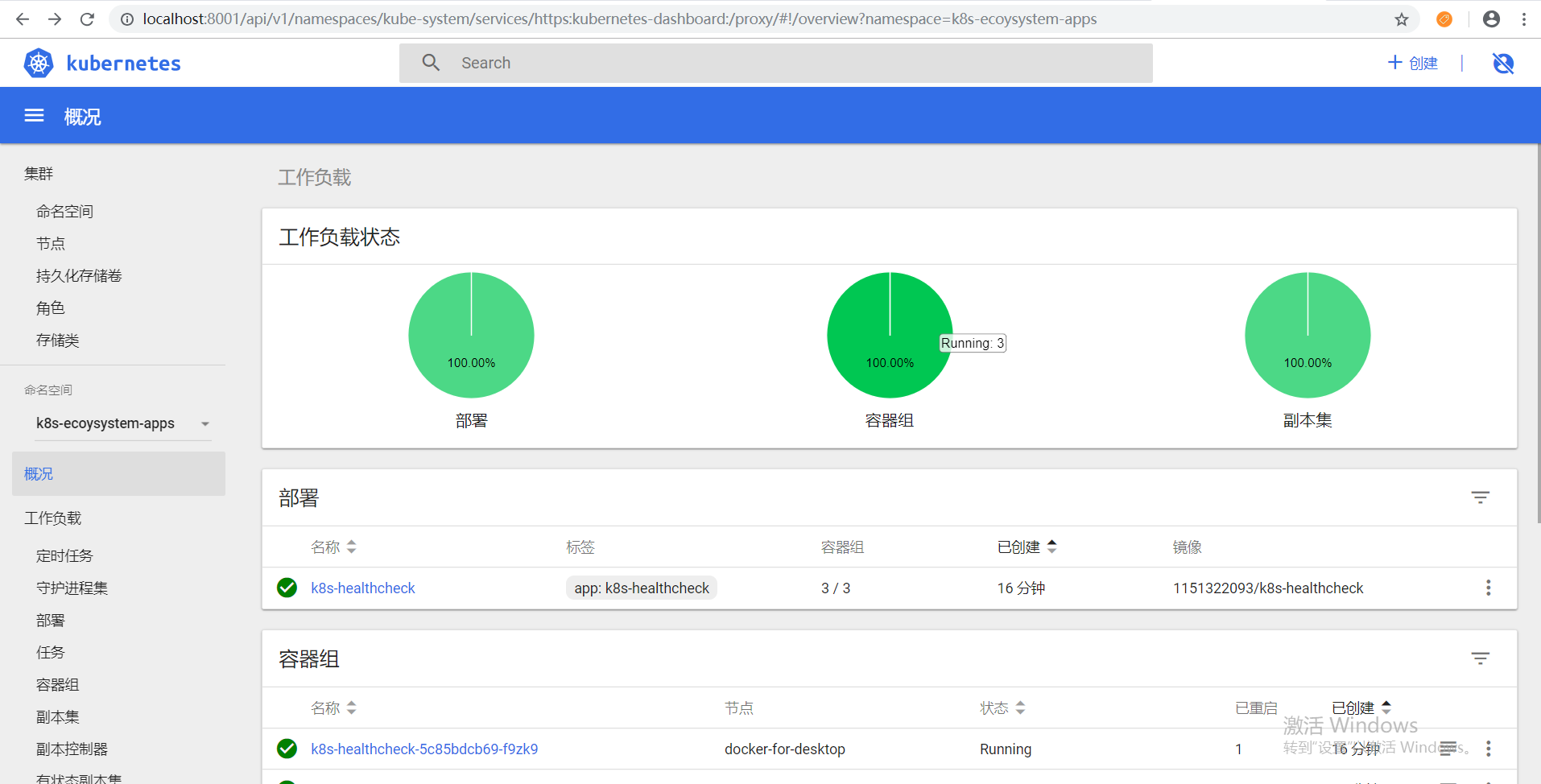

稍等等待一会发现都可以用了:

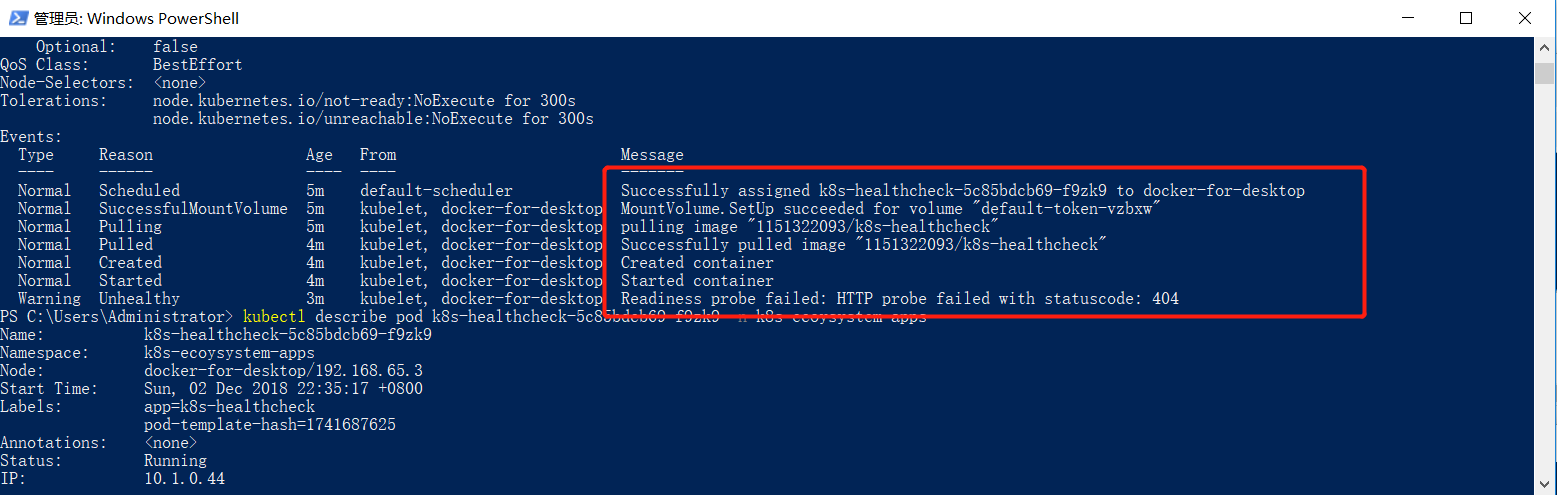

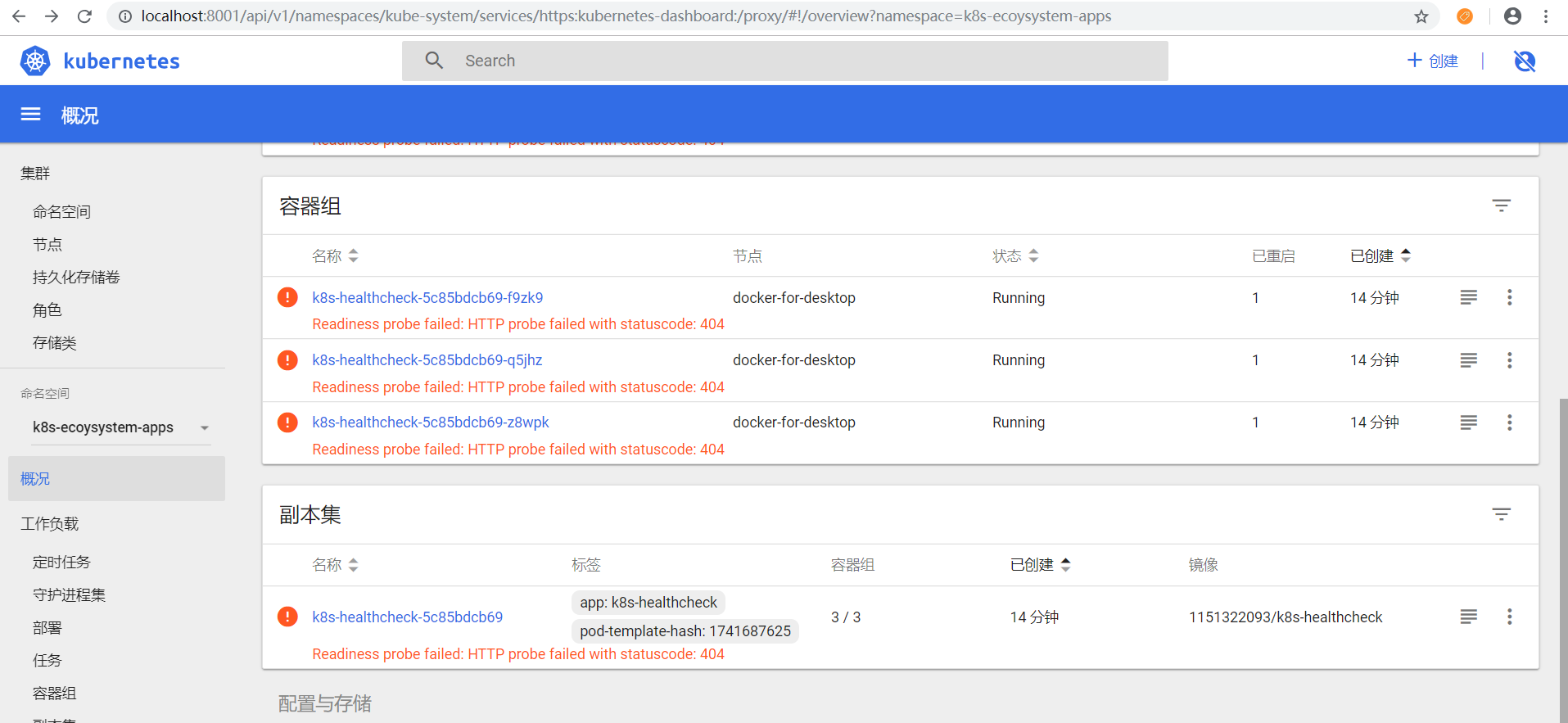

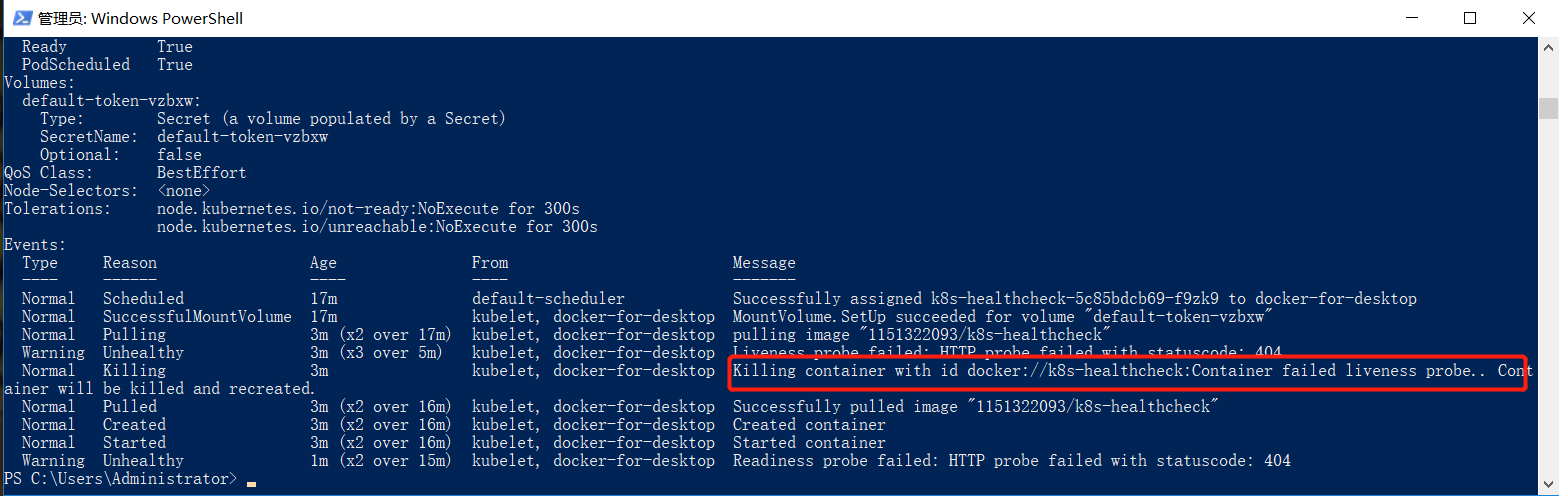

然后我们通过 kubectl describe pod k8s-healthcheck-5c85bdcb69-f9zk9 -n k8s-ecoysystem-apps 命令可以查看更具体的信息:

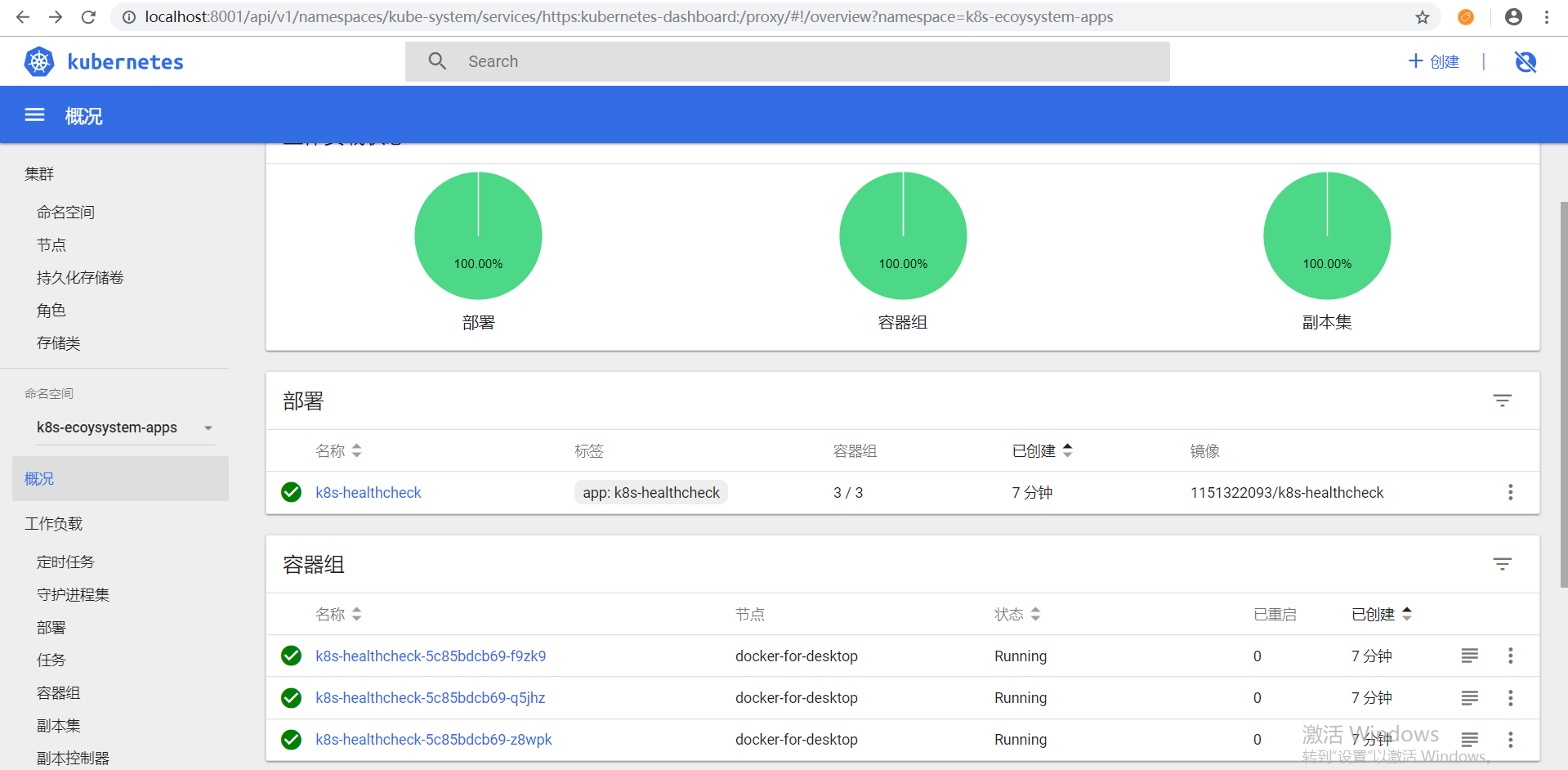

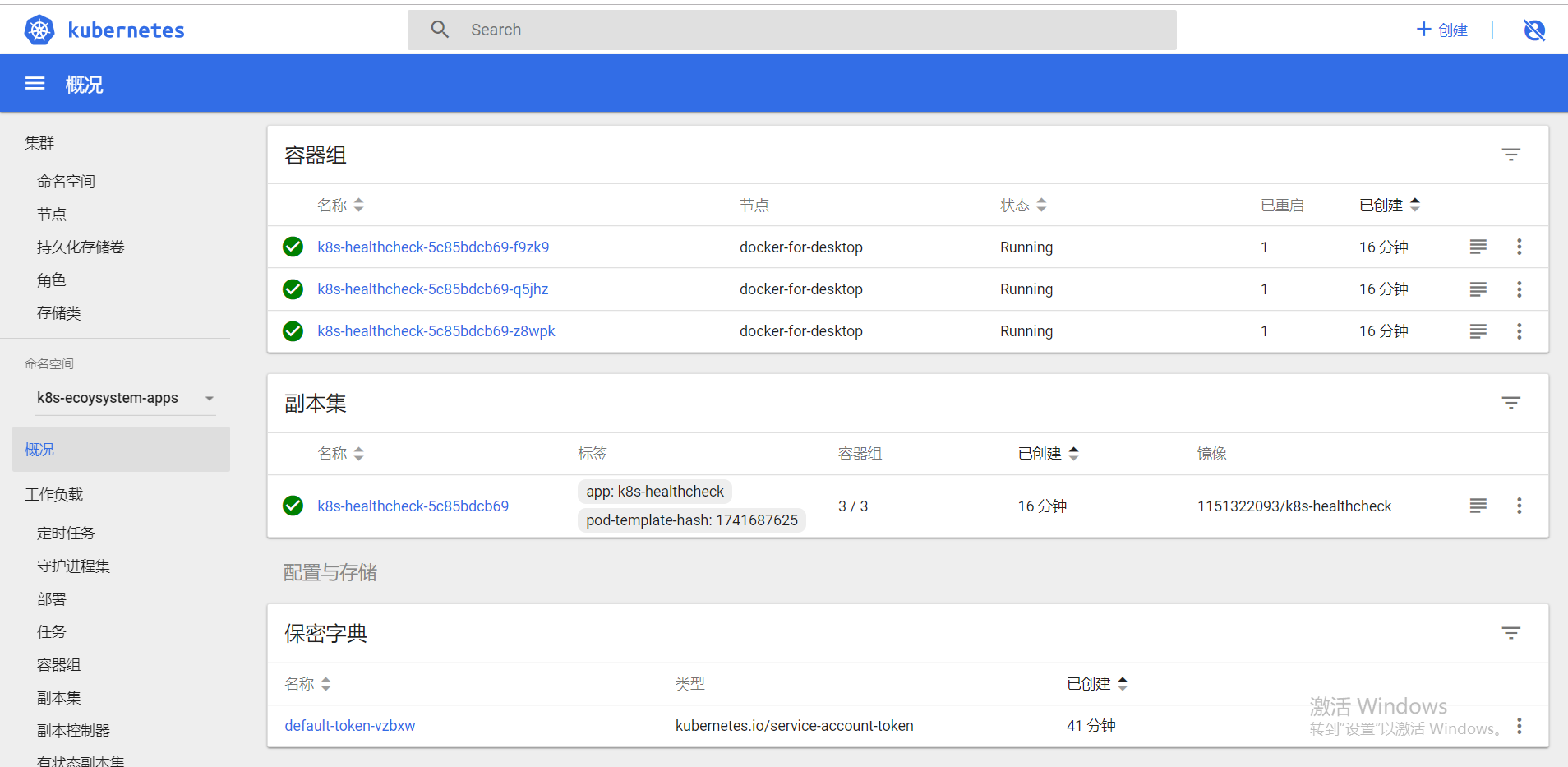

刚开始readiness返回404不可用状态,不过我们设置的是30秒检查一次,所以很快状态就消除了,通过dashboard界面我们也可以看到更直观的信息:

等待10分钟过后,Liveness检测将会返回失败,pod处于不可用状态:

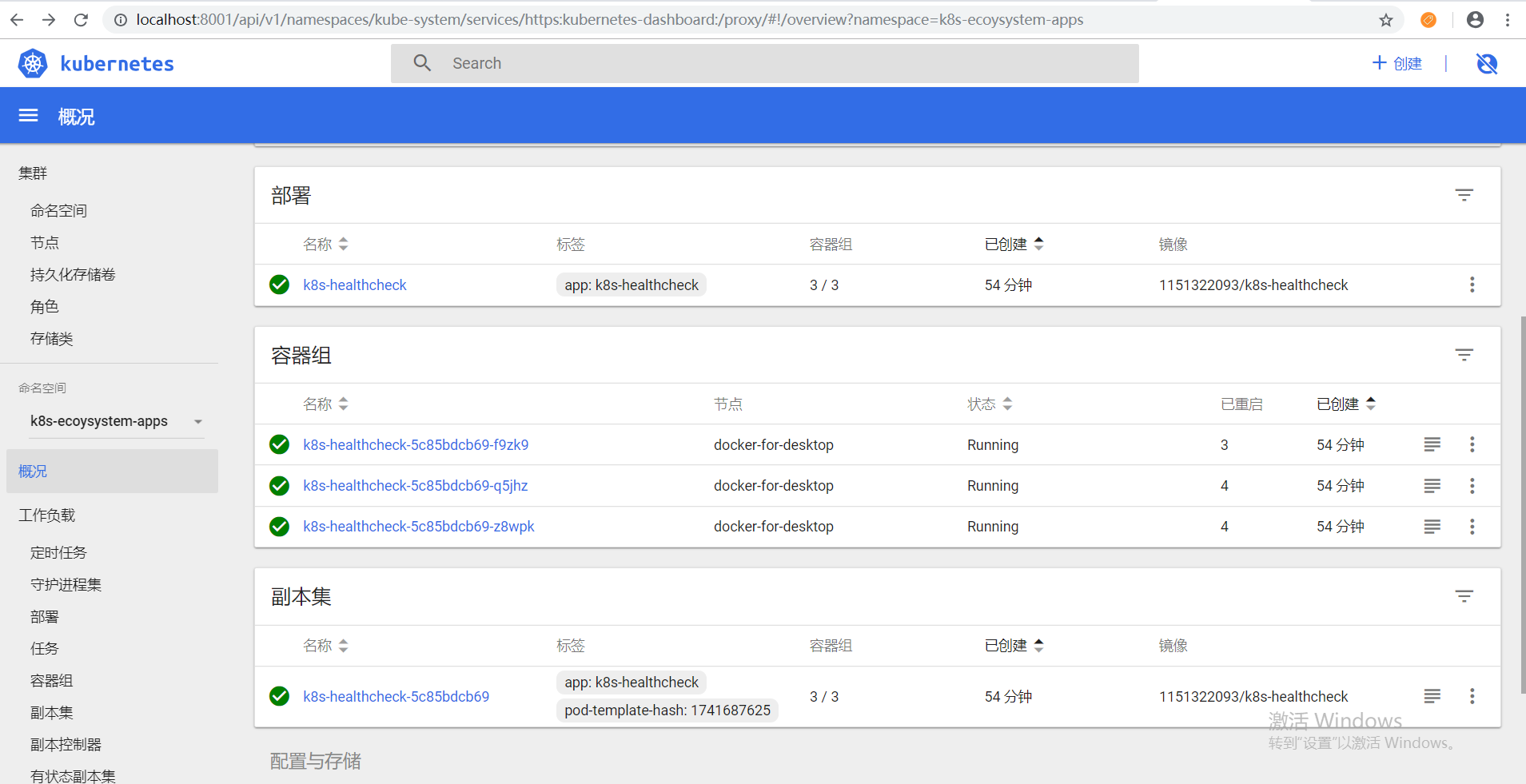

继续等待一会,集群就会自愈完成,前面说过,Liveness检测3次失败就会删除pod,并重启,重启之后就一轮新的检测:

从上面图中可以看到集群已经重启过1次,继续等待一段时间,如图:

Liveness 探测和 Readiness 探测是独立执行的,二者之间没有依赖,可以单独使用,也可以同时使用。用 Liveness 探测判断容器是否需要重启以实现自愈;用 Readiness 探测判断容器是否已经准备好对外提供服务。

OK,大功告成!!

Docker系列(五):.Net Core实现k8s健康探测机制的更多相关文章

- aspnetcore.webapi实践k8s健康探测机制 - kubernetes

1.浅析k8s两种健康检查机制 Liveness k8s通过liveness来探测微服务的存活性,判断什么时候该重启容器实现自愈.比如访问 Web 服务器时显示 500 内部错误,可能是系统超载,也可 ...

- aspnetcore.webapi实战k8s健康探测机制 - kubernetes

1.浅析k8s两种健康检查机制 Liveness k8s通过liveness来探测微服务的存活性,判断什么时候该重启容器实现自愈.比如访问 Web 服务器时显示 500 内部错误,可能是系统超载,也可 ...

- Docker学习(十一)Docker系列结束-新的开始K8S

Docker学习(十一)Docker系列结束-新的开始K8S 标签(空格分隔): docke k8s Docker系列结束 上一篇讲到使用docker官方提供的容器编排工具docker-compose ...

- Docker系列之.NET Core入门(三)

前言 在Docker生态系统中除了上一节所讲解的基本概念,还有其他专业术语,本文我们将一笔带过,同时会开始陆续进入到在.NET Core中使用Docker. 专业术语 Docker Engine(Do ...

- Docker 系列五(Docker Compose 项目).

一.概念 Docker Compose 是官方编排项目之一,负责快速的部署分布式应用.它允许用户通过一个单独的 docker-compose.yml 模板文件(YAML格式)来定义一种相关联的应用容器 ...

- Docker系列(五)OVS+Docker网络打通示例

环境说明 两个虚拟机 操作系统Centos7 DOcker版本1.8 脚本内容: 1 4 7 10 19 27 32 33 39 -j ACCEPT 47 48 # R ...

- docker系列五之数据卷(volumn)

docker数据卷(volumn) 一. 为什么需要数据卷 docker镜像是由多个文件系统(只读层)叠加而成,当我们启动一个容器的时候,docker的服务端会加载镜像的只读层,并在最顶层创建一个可读 ...

- Docker系列(五):Docker网络机制(上)

Linux路由机制打通网络 路由机制是效率最好的 docker128上修改Docker0的网络地址,与docker130不冲突 vi /usr/lib/systemd/system/docker.se ...

- Docker系列五: docker-compose部署Docker容器

Docker使用Dockerfile来实现对现有镜像的修改来创建新的镜像, 那docker-compose则完成镜像的自动部署, 可以实现多个容器同时部署 Dockerfile可以让用户管理一个单独的 ...

随机推荐

- SpringMVC中的generator

引言 今天在做一个原生的spring项目的时候碰到一个非常好用的代码自动生成器,叫做generator,主要是运用于mybatis中的代码生成,它可以生成mapper的映射xml,model中的实体类 ...

- Windows Server 2008 R2

Windows Server 2008 R2 Windows Server Core 微软因为向往 Linux 的纯命令行, 提出了 Windows Server Core 只能使用命令, 但是只要配 ...

- python查找时,不支持compound class

1.python使用如下代码查找页面上的元素时, browser.findElement_by_class_name("widget-content nopadding") 报错: ...

- 洛谷P1352没有上司的舞会+树形二维DP

传送门 题意:上司和直接下属,不能同时去一个聚会,问可邀请到的人的快乐值最大是多少: 参考:https://www.luogu.org/blog/mak2333/solution-p1352 思路: ...

- hdu 1176免费馅饼(记忆化搜索)

题目链接 http://acm.hdu.edu.cn/showproblem.php?pid=1176 题意不解释了 简单的记忆化搜索可以拿来练练手,注意要从pos = 5 开始搜索 #include ...

- codeforces 572 D. Minimization(dp+ 思维)

题目链接:http://codeforces.com/contest/572/problem/D 题意:给出一个序列,可以任意调整序列的顺序,使得给出的式子的值最小 题解:显然要先排一下序,然后取相邻 ...

- 2018湖南多校第二场-20180407 Column Addition

Description A multi-digit column addition is a formula on adding two integers written like this:

- Linux音频编程(二)声卡介绍

一.声卡 1.声卡是audio interface,它含有hardware buffer,而这个hardware buffer是在声卡里面,不是内存.声卡的缓存是环状的,则ALSA中是将数据分成连续的 ...

- C、C++格式化字符串

引言 在C和C++开发中,我们经常会用到printf来进行字符串的格式化,例如printf("format string %d, %d", 1, 2);,这样的格式化只是用于打印调 ...

- Linux入门基础之一

Linux 入门基础 一.Linux 系统安装 安装方法网上很多,请自行百度 二.Linux 基本操作 2.1.GNOME图形界面基本操作 操作类似于Windows系统操作 打开每一个文件夹都会打开一 ...