你了解MySQL的加锁规则吗?

注:加锁规则指的是next-key lock,如果还不了解next-key lock,请阅读上一篇博客

加锁规则可以概括为:两个原则、两个优化和一个bug:原则1:加锁的基本单位是next-key lock,前开后闭原则2:查找过程中访问到的对象才会加锁优化1:索引上的等值查询,给唯一索引加锁的时候,next-key lock退化成行锁优化2:索引上的等值查询,向右遍历时且最后一个值不满足等值条件的时候,next-key lock退化为间隙锁1个bug:唯一索引上的范围查询会访问到不满足条件的第一个值为止。——丁奇

这里用丁奇老师总结的规则,分场景进行分析:

CREATE TABLE `t` (

`id` int(11) NOT NULL,

`c` int(11) DEFAULT NULL,

`d` int(11) DEFAULT NULL,

PRIMARY KEY (`id`),

KEY `c` (`c`)

) ENGINE=InnoDB; insert into t values(0,0,0),(5,5,5),

(10,10,10),(15,15,15),(20,20,20),(25,25,25);

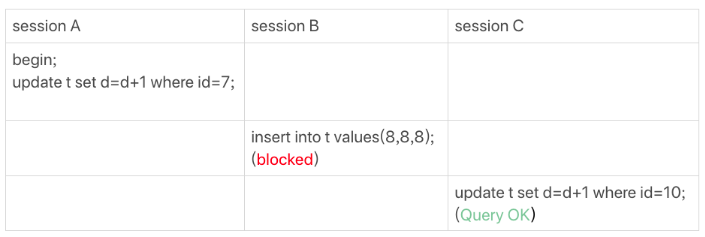

案例一:等值查询间隙锁

- 由于数据库中没有 id=7这条数据,id又为主键索引,所以根据原则1可得:next-key lock的加锁范围是(5,10]。

- SessionB要往这个间隙中插入id=8的数据,会被锁住,而SessionA是一个等值查询(id=7),且SessionCid=10的查询不满足查询条件(7 != 10),根据优化2可得,此时next-key lock退化成间隙锁:(5,10)

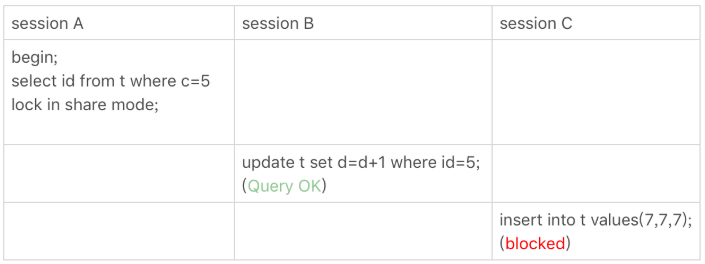

案例二:非唯一索引等值锁

- 根据原则1,加锁的单位是next-key lock,因此会(0,5]加上next-key lock

- c是普通索引,所以找到c=5这一条数据后,并不会停下,而是继续向右遍历,直到c=10,根据原则2,访问到的都要进行加锁,所以要给(5,10]加上next-key lock

- 由于优化2,等值判断,向右遍历,最后一个值不满足c=5这个等值条件,所以next-key lock退化成间隙锁(5,10)

- 根据原则2,访问到的数据才会加锁,又因为SessionB这个查询使用了覆盖索引,只需要访问主键索引,而主键索引并没有加锁,所以SessionB可以执行。(锁是加在索引上的)SessionC要插入的元素位于(5,10)这个间隙锁的范围内,所以会被阻塞。

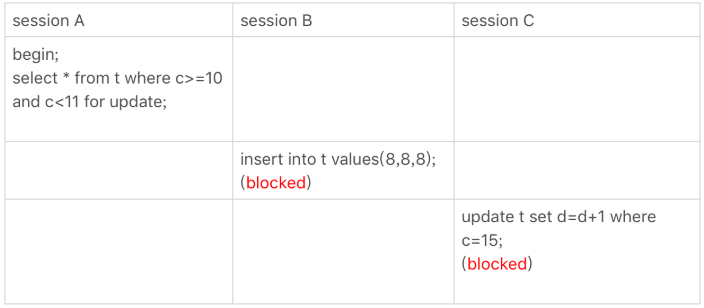

案例三:主键索引范围锁

- SessionA的语句执行时,由于id是主键索引,找到了第一行id=10的数据,所以此时的next-key lock应该为(5,10],根据优化1,主键id的等值条件,退化成行锁。

- 往后继续查找,到id=15这一行停下来,因此需要加next-key lock(10,15]

- 所以此时这个next-key lock的范围就是[10,15]

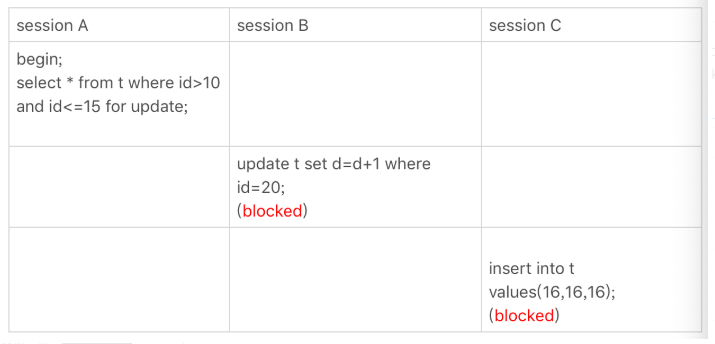

案例四:非唯一索引范围锁

案例五:唯一索引范围锁bug

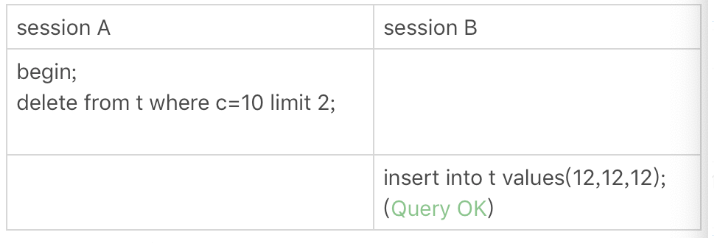

案例六:limit语句加锁:

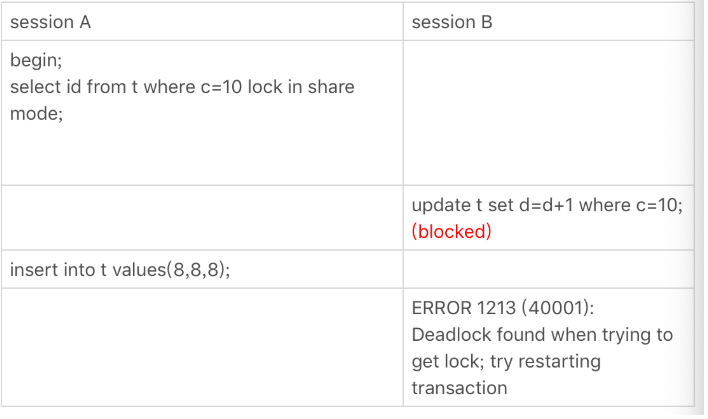

案例七:死锁

- sessionA启动事务后,执行查询语句加lock in share mode,在索引C上加上了next-key lock(5,10]和间隙锁(10,15)

- SessionB的更新语句也要在c上加next-key lock(5,10]进入等待。

- SessionA要再插入 (8,8,8)这一行,被SessionB的间隙锁锁住,出现了死锁。InnoDB让SessionB回滚。

你了解MySQL的加锁规则吗?的更多相关文章

- 聊聊MySQL的加锁规则《死磕MySQL系列 十五》

大家好,我是咔咔 不期速成,日拱一卒 本期来聊聊MySQL的加锁规则,知道这些规则后可以判断SQL语句的加锁范围,同时也可以写出更好的SQL语句,防止幻读问题的产生,在能力范围内最大程度的提升MySQ ...

- MySQL Lock--INSERT加锁规则

Insert操作加锁规则 1.INSERT操作会对新插入的记录加行锁(ROW LOCK)+排他锁(X LOCK),不会产生任何GAP锁和Next-Key锁 2.在插入记录前,会向插入记录所在位置申请意 ...

- MySQL Lock--MySQL加锁规则

===================================================================== 淘宝林晓斌总结 在可重复读事务隔离级别下,加锁规则如下: 原 ...

- MySQL锁(四)行锁的加锁规则和案例

在上一篇文章,我们学习了间隙锁和next-key lock,但是不知道怎么加锁,有哪些规则.间隙锁的概念不太好理解,尤其是配合上行锁后,很容易在判断是否会出现锁等待的问题上犯错. 今天我们就来学习一下 ...

- MySQL Lock--MySQL加锁学习2

准备测试数据: ## 开启InnoDB Monitor SET GLOBAL innodb_status_output=ON; SET GLOBAL innodb_status_output_lock ...

- MySQL Lock--MySQL加锁学习1

准备测试数据: ## 开启InnoDB Monitor SET GLOBAL innodb_status_output=ON; SET GLOBAL innodb_status_output_lock ...

- SQL Server 与MySQL中排序规则与字符集相关知识的一点总结

字符集&&排序规则 字符集是针对不同语言的字符编码的集合,比如UTF-8字符集,GBK字符集,GB2312字符集等等,不同的字符集使用不同的规则给字符进行编码排序规则则是在特定字符集的 ...

- JAVA程序对MYSQL数据库加锁实验

什么是脏读,不可重复读,幻读 1. 脏读 :脏读就是指当一个事务正在访问数据,并且对数据进行了修改,而这种修改还没有提交到数据库中,这时,另外一个事务也访问这个数据,然后使用了这个数据. 2. 不可重 ...

- MySQL 字符集和校验规则工作流程

MySQL 字符集和校验规则工作原理 字符编码相关参数 数据流中的转码过程 校验规则 Tips:字符集和校验规则总是相伴的 一 从简单的建库语句开始 CREATE DATABASE [IF NOT E ...

随机推荐

- IP的分类以及子网划分、网络设置

前言 整个因特网就是一个单一的.抽象的的网络.IP地址就是给因特网上的每一个主机(或路由器)的每一个接口分配一个在全世界范围是唯一的32位的标识符.IP地址的结构使我们可以在因特网上很方便的进行寻址. ...

- cogs2550. 冰桥,升起来了!

[问题背景] 11月16日: 今天要来到南极洲的一角来考察啦!南极的空气真的很好呢,只不过有点冷,雪什么的真是太可爱了!这次我要在一个冰谷(应该说是山谷的地方)考察,考察点在这山谷的两边(希望不要掉下 ...

- COGS 2096. 不平凡的许愿树

[题目描述] noip要到了,大家来到许愿树前.这个许愿树不仅仅是许愿树,还有未卜先知的功能.众OIer问许愿树:“不平凡的许愿树,CCF告诉我们noip中会有两道题目从Openjudge上选择,你能 ...

- 比较两个文件的异同Python3 标准库difflib 实现

比较两个文件的异同Python3 标准库difflib 实现 对于要比较两个文件特别是配置文件的差异,这种需求很常见,如果用眼睛看,真是眼睛疼. 可以使用linux命令行工具diff a_file b ...

- 帝国CMS 6.5功能解密:网站安全防火墙使用说明

有关帝国CMS新版防火墙介绍可以查看:http://bbs.phome.net/showthread-13-136169-0.html 本文为大家讲解如何使用网站防火墙:一.配置“网站防火墙”有下面两 ...

- 腾讯新闻抢金达人活动node同构直出渲染方案的总结

我们的业务在展开的过程中,前端渲染的模式主要经历了三个阶段:服务端渲染.前端渲染和目前的同构直出渲染方案. 服务端渲染的主要特点是前后端没有分离,前端写完页面样式和结构后,再将页面交给后端套数据,最后 ...

- iview和element中日期选择器快捷选项的定制控件

公司的两个vue项目中都用到了iview和element这个框架,最近的两个需求都有关于日期选择的定制控件,就是要求日期选择的快捷选项左边栏有包含今日.昨日.本周.上周.最近一周.本月.上月.上季 ...

- Halcon一日一练:读取文件目录图像的三种方法

第一种方法: 读了一个单一图像: read_image(Image,'fabrik') 这种方式可以快速的读取软件自身携带的库图像文件,系统设定了库图像映像文件的快速读取方式,我们也可以通过绝对地址的 ...

- MySQL常用sql语句-----数据表的增删改操作

常用sql操作如下: 1.查看当前数据库的所有表 show tables; 2.创建表 create table stu(sid int,sname char(20),sage int default ...

- Linux 修改网卡名

1. 修改网卡配置文件 vim /etc/sysconfig/network-scripts/ifcfg-ens32 (“ens32”为当前网卡名) 将NAME.DEVICE项修改为eth0 2. ...