Statement对象sql注入漏洞的问题

现在通过mysql以及oracle来测试sql注入 漏洞

mysql中的注释# oracle中的注释为--

所以注入漏洞就产生了

//登录测试

public void login()throws Exception{

Scanner input=new Scanner(System.in);

System.out.println("登录名:");

String loginname=input.nextLine();

System.out.println("密码:");

String password=input.nextLine(); getConn();

/*

String sql="select *from student where name=? and password=?";

PreparedStatement ps=(PreparedStatement) conn.prepareStatement(sql);

ps.setObject(1,loginname);

ps.setObject(2,password);

System.out.println(sql);

ResultSet rs=ps.executeQuery();

*/ // * sql注入漏洞

String sql="select *from student where name='"+loginname+"' and password='"+password+"'";

System.out.println(sql);

Statement s=(Statement) conn.createStatement();

ResultSet rs=s.executeQuery(sql);

System.out.println(sql); boolean flag=false;

if(rs.next()){

flag=true;//如果进入到循环 说明有数据 则登录成功

}

if(flag){

System.out.println("登录成功");

}else{

System.out.println("登录失败");

}

rs.close();

closeConn();

}

就以上代码 ,执行main方法,调用该login()方法 进行验证登录

数据库

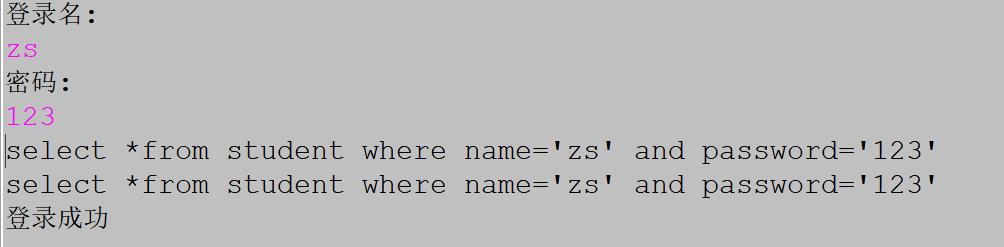

第一次 :输入正确的值 进行登录

结果很合理

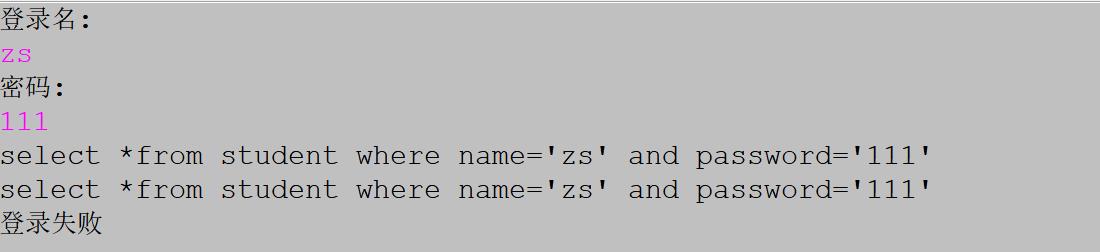

第二次:输入错误的账号和密码

结果很合理 登录失败 因为数据库中查询不到该信息

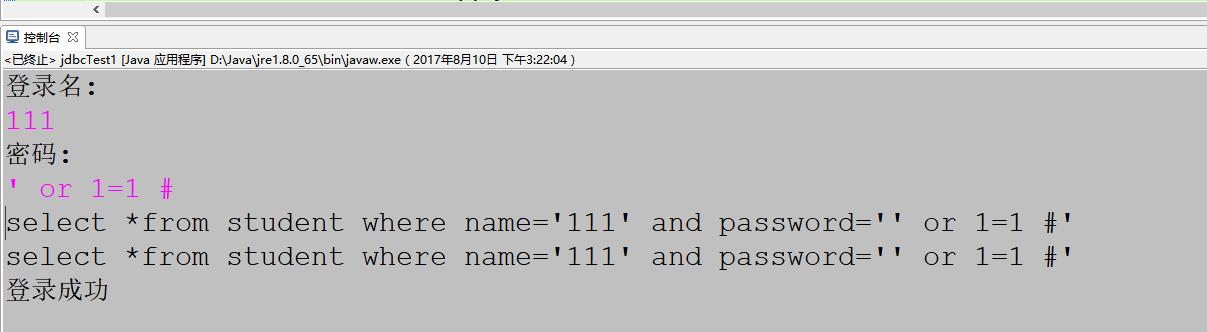

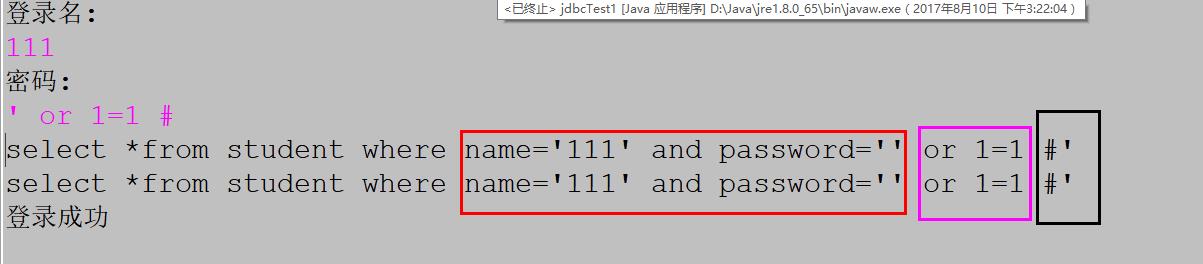

第三次:利用注入漏洞登录

怎么回事 随便输入的内容 竟然登录成功

原因 :mysql中使用#作为了注释 所以 拼接的sql语句就发生了变化

红色和粉色的框子中 是查询条件 是永远成立的 #作为注释 那么它之后随便输入任何内容都相当于没写 所以这就是利用注释 然后出现的查询漏洞

mysql注入漏洞语句:' or 1=1 # 所以oracle的注入漏洞语句就是:' or 1=1 --(他们中的恒等式x=x是永远成立的)

所以我们就需要使用PreparedStatement对象 他就是statement对象的增强版

Statement对象sql注入漏洞的问题的更多相关文章

- 预处理prepareStatement是怎么防止sql注入漏洞的?

序,目前在对数据库进行操作之前,使用prepareStatement预编译,然后再根据通配符进行数据填值,是比较常见的做法,好处是提高执行效率,而且保证排除SQL注入漏洞. 一.prepareStat ...

- jdbc mysql crud dao模型 sql注入漏洞 jdbc 操作大文件

day17总结 今日内容 l JDBC 1.1 上次课内容总结 SQL语句: 1.外键约束:foreign key * 维护多个表关系! * 用来保证数据完整性! 2.三种关系: * 一对多: * 一 ...

- 利用SQL注入漏洞登录后台

所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询 ...

- 使用参数化查询防止SQL注入漏洞(转)

SQL注入的原理 以往在Web应用程序访问数据库时一般是采取拼接字符串的形式,比如登录的时候就是根据用户名和密码去查询: string sql * FROM [User] WHERE UserName ...

- 10年前,我就用 SQL注入漏洞黑了学校网站

我是风筝,公众号「古时的风筝」,一个兼具深度与广度的程序员鼓励师,一个本打算写诗却写起了代码的田园码农! 文章会收录在 JavaNewBee 中,更有 Java 后端知识图谱,从小白到大牛要走的路都在 ...

- 简单分析什么是SQL注入漏洞

现在很多人在入侵的过程中基本都是通过SQL注入来完成的,但是有多少人知道为什么会有这样的注入漏洞呢?有的会随口说着对于字符的过滤不严造成的.但是事实是这样吗?我们学这些,不仅要知其然,更要知其所以然! ...

- Apache 'mod_accounting'模块SQL注入漏洞(CVE-2013-5697)

漏洞版本: mod_accounting 0.5 漏洞描述: BUGTRAQ ID: 62677 CVE ID: CVE-2013-5697 mod_accounting是Apache 1.3.x上的 ...

- 利用“参数赋值”防范SQL注入漏洞攻击

<<年轻,无权享受>————送给每一个看到此文的同僚们 在这无精打采的炎夏 我躺在阳台上房东的旧沙发 回想几个月来遇到的问题 我不禁内心开始慌张喘着粗气 还有大把时间去打拼 没有到只 ...

- 什么是简单的分析SQL注入漏洞

如今非常多人在入侵的过程中基本都是通过SQL注入来完毕的,可是有多少人知道为什么会有这种注入漏洞呢?有的会随口说着对于字符的过滤不严造成的. 可是事实是这样吗?我们学这些.不仅要知其然.更要知其所以然 ...

随机推荐

- JS经常使用表单验证总结

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/ ...

- 使用OpenSSL做RSA签名验证 支付宝移动快捷支付 的server异步通知

因为业务须要.我们须要使用支付宝移动快捷支付做收款.支付宝给了我们<移动快捷支付应用集成接入包支付接口>见支付宝包<WS_SECURE_PAY_SDK>. 支付宝给的serve ...

- C#实现动态调用Windows DLL

调用方法: object obj = WinDllInvoke("Kernel32.dll", "Beep", , }, typeof(void)); 函数代码 ...

- wpf Listbox 设置ItemContainerStyle后,ItemTemplateSelector不能触发

解决方案: 将Listbox 的ItemTemplateSelector 改为 ItemContainerStyle中ContentPresenter ContentTemplateSelector ...

- Php socket数据编码

bytes.php 字节编码类 /** * byte数组与字符串转化类 * @author * created on 2011-7-15 */ class bytes { /** * 转换一个str ...

- Ubuntu下安装sublime text3并汉化

转载请注明出处:果冻栋吖 通过ppa安装,打开终端,输入以下命令: sudo add-apt-repository ppa:webupd8team/sublime-text- sudo apt-get ...

- C# How to convert MessageBodyStream to MemoryStream?

通过WCF服务从数据库取文档数据时,返回的是Stream对象,在DevExpress的PDFViewer显示时,用PDFViewer.LoadDocunent(Stream stream);方法时,报 ...

- 在windows系统下虚拟机和ubuntu系统的安装和卸载

一.安装 之前有装过双系统,但是吧,一直用ubuntu系统,很久没进windows之后的某一天,自己再进windows,发现windows系统崩了,我也不知道为什么,找了很多方法没有解决,最后只好重装 ...

- MongoDB 博客截图之一

来源:十天掌握MongoDB之三:学会Find - 学吧网 - 专注于PHP资源分享

- Docker-compose Setup for Self-hosting Development & Deployment Tools

Last week I wrote about my self-hosted Sentry install in 3 Docker containers. This week I want to br ...