JS逆向实战16——猿人学第20题 新年挑战-wasm进阶

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

网站

网站分析

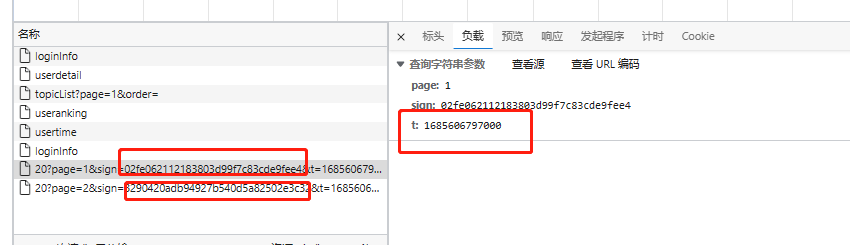

首先进去网站,我们查看下接口

发现有两个值是改变的

分别是sign 和 t 这个t有点像时间戳 ,但是不太确定

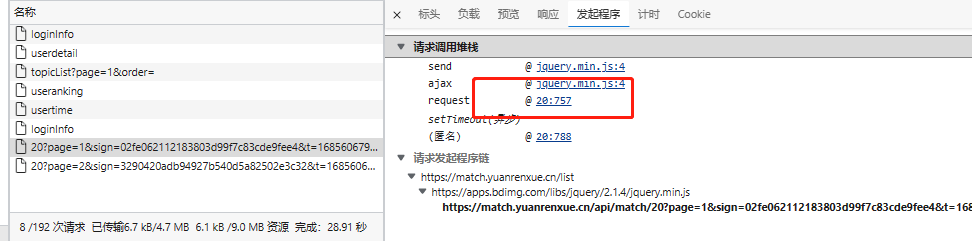

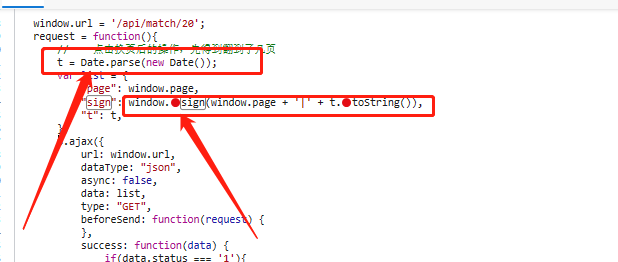

然后我们进栈。

发现t确实是解析的时间戳

而这个sign 则是页码加上时间戳经过一个sign的方法 构建出来的,这个sign值有点像md5

抱着试一试的心态我们试下md5

发现什么都没有

参数分析

既然t的数值已经有了,也知道传参的值了,那我们只要解析window.sign就行了

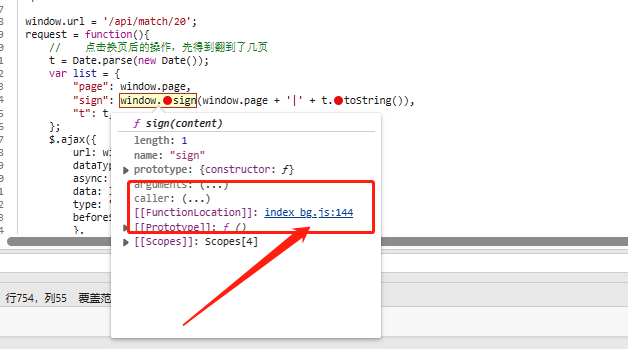

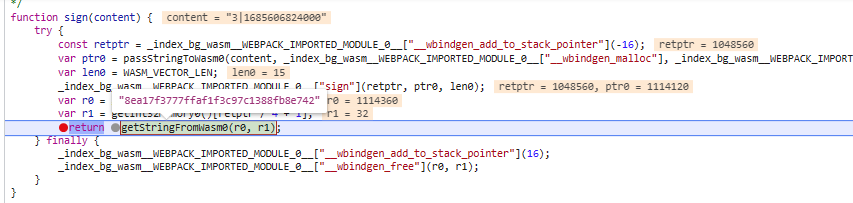

之后我们进入这个函数

然后我们发现

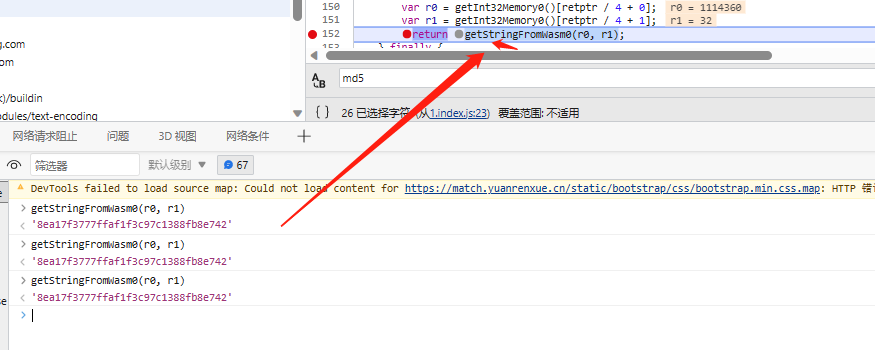

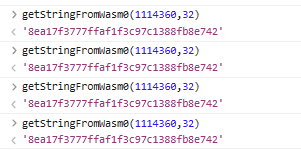

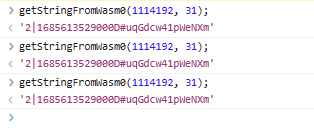

getStringFromWasm0(r0, r1) 这个函数返回的值就是我们所需要的值。

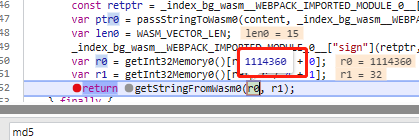

而且经过多次测试 发现这个r0 和 r1 也是写死的

这里就带给我们考虑了,既然是写死的,那这个值又怎么会每次都会变化呢?

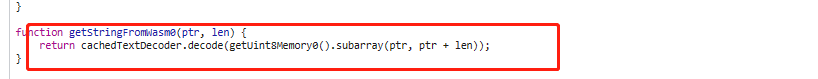

我们进入这个函数看看源码

从这个函数可以看出他根本不是解密函数。这只是个还原解码函数,我们继续往上看

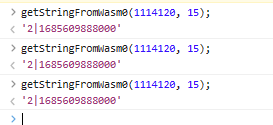

发现这个ptr0 和这个len0 和r0,和r1有点像啊,我们不妨抱着试一试的心态,把这个值放入 getStringFromWasm0

函数中

然后发现,诶 这不就是我们一开始传的值吗,那更加确信了这不是个解码函数,而既然这个能还原出我们传过去的值

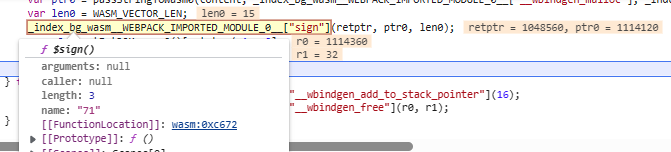

看到了 _index_bg_wasm__WEBPACK_IMPORTED_MODULE_0__["sign"](retptr, ptr0, len0)

这个函数也是sign 而且和我们需要的值同名,说明这个才是我们加密的函数

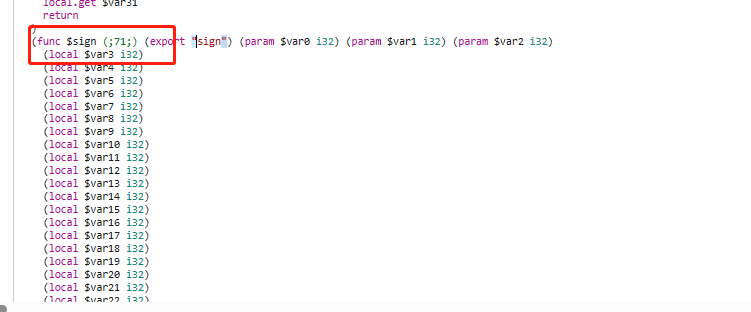

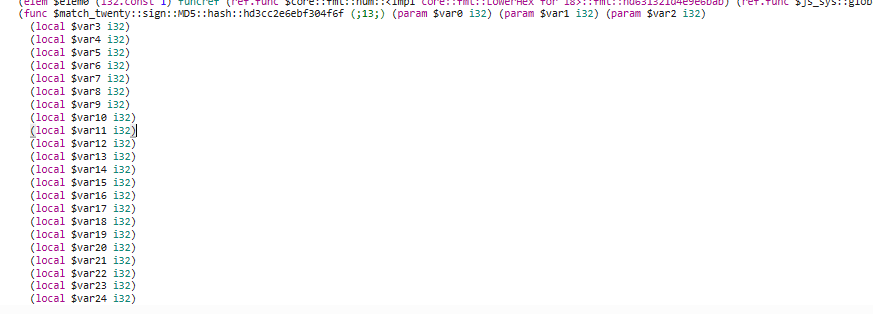

我们进入这个函数看看

发现这在一个wasm文件中,

作为一个没有学过wasm语法的人,看到sign 下意识的就会回想,是不是和我们加密的函数sign有关系呢?

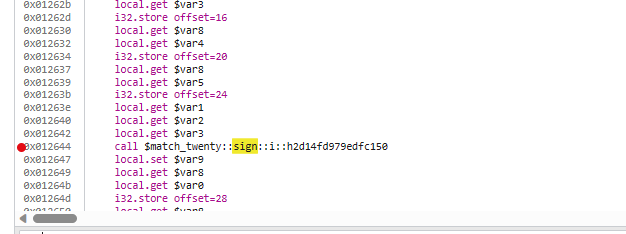

管他呢,我们搜索sign ,全部都打上断点,wasm也是文件,反正也会经过的,只有经过就肯定也会断住。

把所有的关于sign的方法全部打上断点。

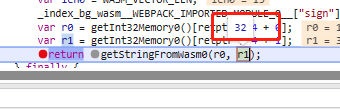

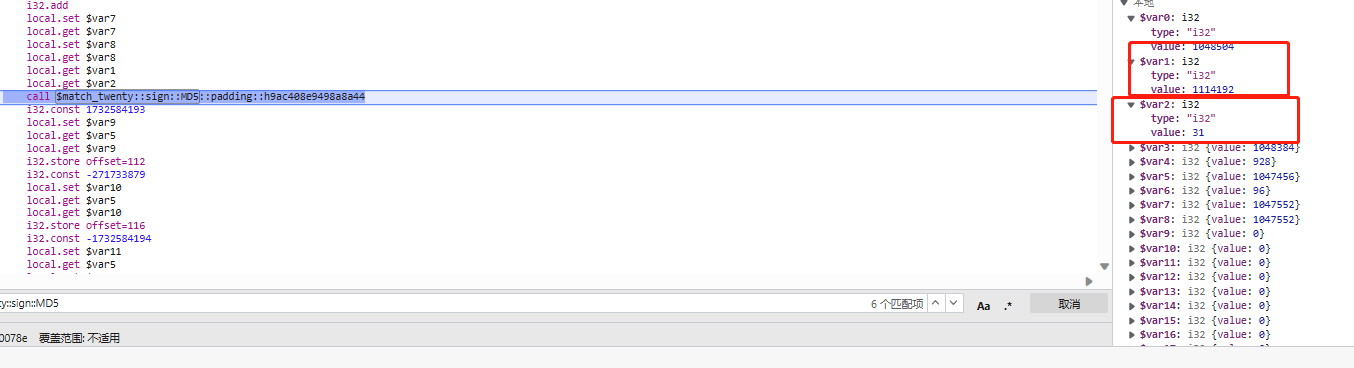

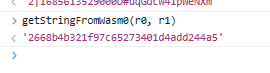

然后发现在这个断点中

他的长度和value都变了

经过我们多次测试

发现这个后面多出来的值是个定值

'2|1685613529000D#uqGdcw41pWeNXm'

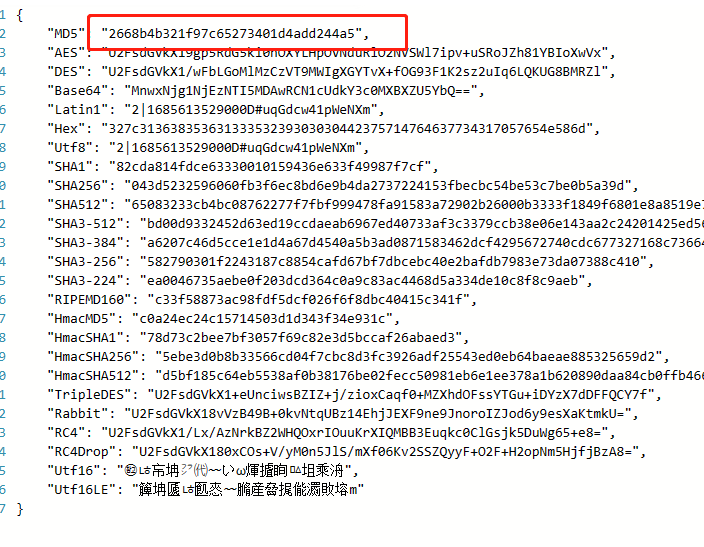

然后我们放到MD5中加密看看值

一模一样

结论

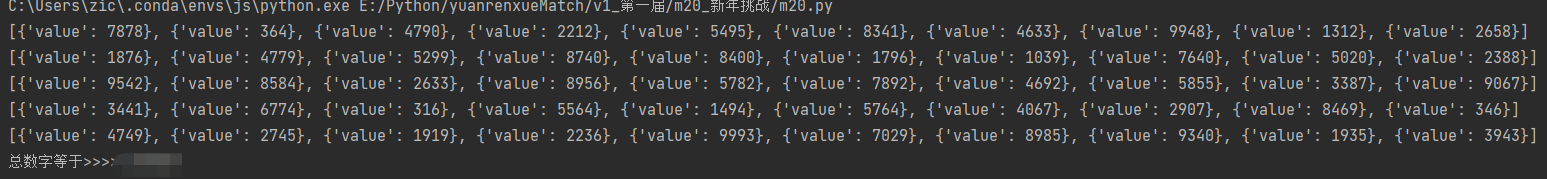

通过页码+时间戳+D#uqGdcw41pWeNXm再加上MD5加密 构成了sign值

JS逆向实战16——猿人学第20题 新年挑战-wasm进阶的更多相关文章

- JS逆向实战3——AESCBC 模式解密

爬取某省公共资源交易中心 通过抓包数据可知 这个data是我们所需要的数据,但是已经通过加密隐藏起来了 分析 首先这是个json文件,我们可以用请求参数一个一个搜 但是由于我们已经知道了这是个json ...

- JS逆向实战8——某网实战(基于golang-colly)

其实本章算不上逆向教程 只是介绍golang的colly框架而已 列表页分析 根据关键字搜索 通过抓包分析可知 下一页所请求的参数如下 上图标红的代表所需参数 所以其实我们真正需要的也就是Search ...

- JS逆向实战6-- x轴 y轴 过点触验证码

点触验证码是一种常见的反爬手段 解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系. 这 ...

- JS逆向实战4--cookie——__jsl_clearance_s 生成

分析 网站返回状态码521,从浏览器抓包来看,浏览器一共对此地址请求了三次(中间是设置cookie的过程): 第一次请求:网站返回的响应状态码为 521,响应返回的为经过 混淆的 JS 代码:但是这些 ...

- JS逆向实战2--cookie-AcwScV2加密—某招标信息网

cookies的获取 首先拿到第一次访问原链接 拿到acw_tc的值,然后放到session中去 再用这个session再次访问原链接拿到js加载的加密的真实数据.用了一些反混淆. 最后获取这个数据中 ...

- JS逆向实战11——某金属集团动态cookie加密

本文来自:来自: https://www.cnblogs.com/zichliang/ 目标网站 aHR0cDovL3d3dy50bm1nLmNvbS5jbi9pbmZvcm1hdGlvbi9pbmZ ...

- JS逆向实战10——某集团RSA长加密

由于本网站较为特殊 目标网站加密与其他稍有不同 目标网站 68747470733a2f2f65632e6d696e6d6574616c732e636f6d2e636e2f6f70656e2f686f6 ...

- JS逆向实战7-- 某省在线审批网站params 随机生成

参数分析 我们首先通过抓包 发现这个就是我们所需要的数据 然后我们通过fidder 发起请求 结果: 通过我们反复测试 发现这个params的参数是每次请求中都会变化的 断点查找 我们通过 这个t参数 ...

- JS逆向实战5--JWT TOKEN x_sign参数

什么是JWT JWT(JSON WEB TOKEN):JSON网络令牌,JWT是一个轻便的安全跨平台传输格式,定义了一个紧凑的自包含的方式在不同实体之间安全传输信息(JSON格式).它是在Web环境下 ...

- JS逆向实战1——某省阳光采购服务平台

分析 其实这个网站基本没有用到过什么逆向,就是简单的图片base64加密 然后把连接变成2进制存成文件 然后用ocr去识别即可 !! 注意 在获取图片连接 和对列表页发起请求时一定要用一个请求,也就是 ...

随机推荐

- Unity绘制圆和缓动雷达图

Unity绘制圆和缓动雷达图 之前在做UI模块的时候遇到过需要做雷达图的效果,所以简单复习了一下 关于网格绘制 我们都知道Unity绘制图形是通过Mesh网格添加顶点进行绘制,那么知道顶点信息后如何实 ...

- IDEA2022中部署Tomcat Web项目

使用工具: IDEA2022 Tomcat9.0.4 1.下载Tomcat: 官网:https://tomcat.apache.org/ 找到需要的版本下载即可,下载完成解压即可用: Tomcat目录 ...

- MyBatis各个版本下载 以及 Apache Maven 安装

推荐下面两篇文章:实测有效! MyBatis下载和环境搭建 Maven详细安装教程

- 解密Prompt系列4. 升级Instruction Tuning:Flan/T0/InstructGPT/TKInstruct

这一章我们聊聊指令微调,指令微调和前3章介绍的prompt有什么关系呢?哈哈只要你细品,你就会发现大家对prompt和instruction的定义存在些出入,部分认为instruction是promp ...

- 浅学git工具

1.git工具介绍及使用 git工具直接安装: 直接运行exe文件进行安装,按默认的操作点击下一步就行了 校验: 在DOS命令行中输入:git --version 如果能正常显示出对应的版本就是ok ...

- Wikijs简介-强大&可扩展的开源维基软件

Wikijs - 最强大 最可扩展的开源维基软件 使用 wiki.js 美丽直观的界面,让文档成为写作的乐趣! 优点 随时随地安装 几乎适用于任何平台,并与PostgreSQL.MySQL.Maria ...

- R语言包和中文乱码解决方案

常用R语言包 --数据处理:lubridata ,plyr ,reshape2,stringr,formatR,mcmc: --机器学习:nnet,rpart,tree,party,lars,boos ...

- oracle问题ORA-00600[729][space leak]

故障现象 ORA-00600: 内部错误代码, 参数: [729], [33600], [space leak], [], [], [], [], [], [], [], [], [] 故障分析 根据 ...

- 利用 kubeadm 创建 kubernetes (k8s) 的高可用集群

引言: kubeadm提供了两种不同的高可用方案. 堆叠方案:etcd服务和控制平面被部署在同样的节点中,对基础设施的要求较低,对故障的应对能力也较低 堆叠方案 最小三个Master(也称工作平面), ...

- pysimplegui之光标 - 元素和窗口的设置

光标 - 元素和窗口的设置 通过将光标设置为元素或整个窗口,可以将普通箭头光标更改为其他内容.当您将鼠标移到元素或窗口上时,结果将是光标发生变化. 最好的例子之一是 URL.当鼠标移到链接上时,用户习 ...