Day 35 验证客户端的合法性+socketserver

一 、getpeername和getsoketopt的用法

服务器端代码

import socket

sk =socket.socket()

sk.bind(('127.0.0.1',9000))

sk.listen()

conn,addr =sk.accept()

conn.send(b'gdadfadsd')

print('getpeername:\n',conn.getpeername()) #连接到当前套接字的远端地址.

print('getsocketop:\n',sk.getsockopt(socket.SOL_SOCKET,socket.SO_REUSEADDR))#返回指定套接字的参数

conn.recv(1024)

conn.close()

sk.close()

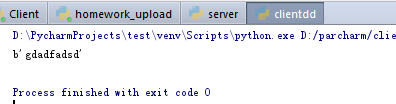

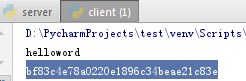

结果

客户端代码

import socket

sk=socket.socket()

sk.connect(('127.0.0.1',9000))

sk.send(b'helllo')

ret =sk.recv(1024)

print(ret)

sk.close()

二 、将对server与client双向传输的数据进行md5加密操作()

验证客户端的合法性

Server端

import hashlib

import socket

sk =socket.socket()

sk.bind(('127.0.0.1',))

sk.listen()

conn,addr =sk.accept()

send_str ="helloword"

secret_key = b'hello'

conn.send(send_str.encode('utf-8'))#把字符串发过去 #留着比对用

md5_obj =hashlib.md5(secret_key)#md5加密

md5_obj.update(send_str.encode('utf-8')) #send_str进行加密,留着然后和client返回的做对比

sercret_ret =md5_obj.hexdigest() # 摘要之后是一串字符串.

print(sercret_ret) # conn.send(sercret_ret.encode('utf-8')) if sercret_ret ==conn.recv().decode('utf-8'):

print("客户端为合法身份")

else: print("客户端为非法身份")

客户端

import socket

import hashlib

ADDR = ('127.0.0.1',8083)

sk =socket.socket()

sk.connect(ADDR) secret_key = b'hello'

md5_obj =hashlib.md5(secret_key)

msg = sk.recv(1024)

print(msg.decode('utf-8'))

md5_obj.update(msg)

secret_ret =md5_obj.hexdigest()#摘要结果为字符串格式.

print(secret_ret)

sk.send(secret_ret.encode('utf-8')) 输出结果

服务器端

import os

import socket

import hashlib

def check_client(conn):

secret_key =b'egg'#秘钥

send_str ='这是一个随机的字符串'

conn.send(send_str.encode('utf-8'))

md5_obj =hashlib.md5(secret_key) #加盐也要转换成bytes类型

md5_obj.update(send_str.encode('utf-8'))# update摘要必须是byte类型.

secret_ret =md5_obj.hexdigest() #摘要后的结果字符串类型str

if conn.recv(1024).decode('utf-8')==secret_ret:

print('合法的客户端')

return True

else:

print('非法的客户端')

return False

sk =socket.socket()

sk.bind(('127.0.0.1',8000))

sk.listen()

conn,addr =sk.accept()

check_client(conn)

conn.close()

sk.close()

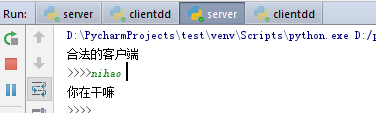

输出结果:

客户端

import socket

import hashlib

sk=socket.socket()

sk.connect(('127.0.0.1',8000))

recv =sk.recv(1025)

#用相同的手法对这个字符串进行摘要.

secret_key = b'egg'#秘钥

md5_obj = hashlib.md5(secret_key) #加盐的方式进行md5加密.

md5_obj.update(recv) #摘要以bytes类型摘要.

ret = md5_obj.hexdigest() #加密后是字符串的形式.

sk.send(ret.encode('utf-8')) # 发送以bytes类型发送.

sk.close()

三 、将对server与client双向传输的数据进行md5加密操作(),然后制作了一个小聊天工具.

服务器端

import os

import socket

import hashlib

def check_client(conn):

secret_key =b'egg'#秘钥

send_str ='这是一个随机的字符串'

conn.send(send_str.encode('utf-8'))

md5_obj =hashlib.md5(secret_key) #加盐也要转换成bytes类型

md5_obj.update(send_str.encode('utf-8'))# update摘要必须是byte类型.

secret_ret =md5_obj.hexdigest() #摘要后的结果字符串类型str

if conn.recv(1024).decode('utf-8')==secret_ret:

print('合法的客户端')

return True

else:

print('非法的客户端')

return False

sk =socket.socket()

sk.bind(('127.0.0.1',8002))

sk.listen()

conn,addr =sk.accept()

ret = check_client(conn)

while ret :

inp = input('>>>>')

conn.send(inp.encode('utf-8'))

msg = conn.recv(1024)

print(msg.decode('utf-8'))

conn.close()

sk.close()

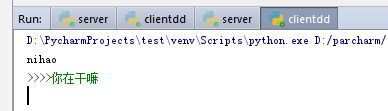

结果

客户端:

import socket

import hashlib

sk = socket.socket()

sk.connect(('127.0.0.1',8002))

recv =sk.recv(1024)

#用相同的手法对这个字符串进行摘要.

secret_key = b'egg'#秘钥

md5_obj = hashlib.md5(secret_key) #加盐的方式进行md5加密.

md5_obj.update(recv) #摘要以bytes类型摘要.

ret = md5_obj.hexdigest() #加密后是字符串的形式.

sk.send(ret.encode('utf-8')) # 发送以bytes类型发送.

msg =sk.recv(1024)

if msg:

print(msg.decode('utf-8'))

while True:

inp = input(">>>>")

sk.send(inp.encode('utf-8'))

msg =sk.recv(1024)

print(msg.decode('utf-8'))

sk.close()

结果:

四 、验证客户端合法性的方法HMAC

import os

import hmac

#内置模块

#简单的网络编程中的客户端合法性验证。

ret =os.urandom(32)

print(os.urandom(32))#每次运行都会生成一个32位的随机字节

# 输出结果

# b'\xa8=\xd2}\xe2\xdcc\xbd\xc3X\xf4\xe2\xcfW\xe02LD\xd8\xa0\x10e\xbcR0\x02\xf8\xc1\x0ez9\xf1' hmac_obj =hmac.new(b'egg',ret)

ret2 =hmac_obj.digest()

print(ret2)

# 输出结果

# b'\xf9\x0c\xa8{\xb1\xb0\xf7\xda\xa7\xb9\x8d\xe3\x1f\x9e\xa0\x87'

#

服务器端

import hmac

import os

import socket

import hmac

def check_client(conn):

secret_key =b'egg'#秘钥

send_str ='这是一个随机的字符串'

send_str = os.urandom(32)

conn.send(send_str.encode('utf-8'))

conn.send(send_str)

md5_obj =hashlib.md5(secret_key) #加盐也要转换成bytes类型

md5_obj =hmac.new(secret_key,send_str)

md5_obj.update(send_str.encode('utf-8'))# update摘要必须是byte类型.

secret_ret =md5_obj.hexdigest() #摘要后的结果字符串类型str

secret_ret =md5_obj.digest() hmac 摘要后的结果是bytes

if conn.recv(1024).decode('utf-8')==secret_ret:

if conn.recv(1024)==secret_ret: 两个bytes类型进行对比

print('合法的客户端')

return True

else:

print('非法的客户端')

return False

sk =socket.socket()

sk.bind(('127.0.0.1',8002))

sk.listen()

conn,addr =sk.accept()

ret = check_client(conn)

while ret :

inp = input('>>>>')

conn.send(inp.encode('utf-8'))

msg = conn.recv(1024)

print(msg.decode('utf-8'))

conn.close()

sk.close()

客户端

# sk.connect(('127.0.0.1',8002))

# recv =sk.recv(1024)

# #用相同的手法对这个字符串进行摘要.

# secret_key = b'egg'#秘钥

# md5_obj = hashlib.md5(secret_key) #加盐的方式进行md5加密.

md5_obj=hmac.new(secret_key,recv)

# ret = md5_obj.digest() #加密后是字符串的形式.

# sk.send(ret.encode('utf-8')) # 发送以bytes类型发送.

# sk.send(ret) #

# msg =sk.recv(1024)

# if msg:

# print(msg.decode('utf-8'))

# while True:

# inp = input(">>>>")

# sk.send(inp.encode('utf-8'))

# msg =sk.recv(1024)

# print(msg.decode('utf-8'))

# sk.close()

五、socketserver

tcp的问题 : 1 黏包

2 . 线程不释放.

服务器端

import socketserver

class MyServer(socketserver.BaseRequestHandler):

def handle(self):

self.request.send(b'hello') #conn

msg=self.request.recv(1024).decode('utf-8')

print(msg)

server = socketserver.ThreadingTCPServer(

('127.0.0.1',9000),

MyServer)

server.serve_forever()

客户端

import socket

sk =socket.socket()

sk.connect(('127.0.0.1',9000))

print(sk.recv(1024))

msg= input(">>>>").encode('utf-8')

sk.send(msg)

sk.close()

服务器端

import json

import hashlib

import socketserver

def md5_pwd(user,pwd):

md5_obj = hashlib.md5(user.encode('utf-8'))

md5_obj.update(pwd.encode('utf-8'))

ret = md5_obj.hexdigest()

return ret def login(userinfo):

user_dic = json.loads(userinfo)

passwd = md5_pwd(user_dic['username'], user_dic['passwd'])

with open('userinfo') as f:

for line in f:

user, pwd = line.split('|')

if user_dic['username'] == \

user and passwd == pwd:

print('登录成功')

break class MyServer(socketserver.BaseRequestHandler):

def handle(self):

userinfo = self.request.recv(1024).decode('utf-8')

login(userinfo) server = socketserver.ThreadingTCPServer(

('127.0.0.1',9000),

MyServer)

server.serve_forever()

客户端

import json

import socket

ADDR = ('127.0.0.1',9000)

def get_socket():

sk = socket.socket()

sk.connect(ADDR)

return sk

# 输入账号

username = input('username >>>')

passwd = input('password >>>')

if username.strip() and passwd.strip():

sk = get_socket()

dic = {'username':username,'passwd':passwd}

str_dic = json.dumps(dic)

sk.send(str_dic.encode('utf-8'))

sk.close()

# 连接socket

六 、 作业题

Day 35 验证客户端的合法性+socketserver的更多相关文章

- 总结day26 ----验证客户端的合法性,已经操作系统,进程的简单初识别

前情提要 一:验证客户端的合法性: # .需要认证 # 程序和用户打交道的时候才会用到用户认证 # 对所有的客户端进行统一的认证 # # 我现在要做的事情 # 写一个server端 # 写一个clie ...

- 验证客户端的合法性、socketserver模块

一.为了防止客户端被人非法利用,需要在使用之前对客户端进行合法性验证.接下来就是客户端验证的几种方法 hmac 加密方法 import socket import os import hmac #能 ...

- python_网络编程hmac模块验证客户端的合法性

hmac模块: 比较两个函数的密钥是否一致: import hmac import os msg = os.urandom(32) #生成32位随机字节码 def wdc(): key = b'wdc ...

- 用hmac验证客户端的合法性

服务器端程序 import os import hmac import socket def auth(conn): secret_key = b'rock' rand_b = os.urandom( ...

- python 验证客户端的合法性

目的:对连接服务器的客户端进行判断 # Server import socket import hmac import os secret_key = bytes('tom', encoding='u ...

- socketserver和socket的补充(验证客户端合法性)

一.socket的补充 1.参数 socket.socket(family=AF_INET,type=SOCK_STREAM,proto=0,fileno=None) 参数说明: family 地址系 ...

- python 全栈开发,Day36(作业讲解(大文件下载以及进度条展示),socket的更多方法介绍,验证客户端链接的合法性hmac,socketserver)

先来回顾一下昨天的内容 黏包现象粘包现象的成因 : tcp协议的特点 面向流的 为了保证可靠传输 所以有很多优化的机制 无边界 所有在连接建立的基础上传递的数据之间没有界限 收发消息很有可能不完全相 ...

- Python之socketserver模块和验证客户端链接的合法性

验证客户端链接的合法性 分布式系统中实现一个简单的客户端链接认证功能 #_*_coding:utf-8_*_ from socket import * import hmac,os secret_ke ...

- socketv 验证客户端链接的合法性,socketserver

补充: send()与sendall() 在python socket编程中,有两个发送TCP的函数,send()与sendall(),区别如下: socket.send(string[, flags ...

随机推荐

- ueditor使用注意

问题1:后端配置项没有正常加载,上传插件不能正常使用! 我用的是开发版,1.4.3.3 .Net版 网上查了很多,后来发现只是配置的问题而已. 1.在根目录下:config.json 其中有Img上传 ...

- EXP-00056:遇到oracle错误12154

执行命令如下: 引用 exp user/pwd@dbname file=d:text.dmp owner=(user) 碰到了错误: 引用 EXP-00056:遇到oracle错误12154 ORA- ...

- web前端js 实现打印操作

转载来源:https://www.cnblogs.com/potatog/p/7412905.html 一.打印当前页面指定元素中的内容 方式一:直接使用window.print(); (1)首先获得 ...

- 201621123008 《Java程序设计》 第三周学习总结

1. 本周学习总结 1.1 写出你认为本周学习中比较重要的知识点关键词,如类.对象.封装等 关键词:类,构造函数,方法重载,方法覆盖,封装,继承,多态,类被加载的过程,static,abstract, ...

- c++ 博客资源

/************************************************************** 技术博客 http://www.cnblogs.com/itdef/ ...

- Android无线调试_adbWireless

NC的ADB驱动是个很让人头疼的问题,纵使老玩家有时候也是反复装装不上,有时候就算装上了,换一个ROM就又不行了,真是让人扣心扣肺,欲哭无泪,欲罢不能啊...现在好了,有了adbWireless不但可 ...

- 2018.10.18 poj2187Beauty Contest(旋转卡壳)

传送门 旋转卡壳板子题. 就是求凸包上最远点对. 直接上双指针维护旋转卡壳就行了. 注意要时刻更新最大值. 代码: #include<iostream> #include<cstdi ...

- 第九章:叹词(L'interjection )

➊叹词的使用词类 .拟声词.如: Ah !啊!呀!哎! Hein !嗯!呣!哎! Paf !啪!叭! Pouf !扑通(重物坠地声) Euh ...

- java最全的Connection is read-only. Queries leading to data modification are not allowed

Connection is read-only. Queries leading to data modification are not allowed 描述:框架注入时候,配置了事物管理,权限设置 ...

- I2C笔记

SCL:上升沿将数据输入到每个EEPROM器件中:下降沿驱动EEPROM器件输出数据.(边沿触发) SDA:双向数据线,为OD门,与其它任意数量的OD与OC门成"线与"关系. ...