Client-Side Attacks

1、之前看到中间人攻击方式,要使用ssl服务构架一个劫持会话,使得攻击者和被攻击者客户端连接。ssl 服务(secure Socket Layer安全套接) ,以及后续出现的TSL(Transport Layer Security)是为网络通信安全和数据完整性提供的安全协议,TSL和SSL在传输层连接进行加密。

Secure Socket Layer确保数据在网络上传输过程中不会被窃取和窃听。当前的版本是3.0 SSL协议分成两层,SSL记录协议(SSL Record Protocol)建立在可靠的传输协议上TCP,为高层协议提供数据封装,压缩,等基本功能支持,还有一个SSL握手协议(SSL Handshake Protocol) 他建立在SSL记录仪上,用于实际数据传输开始前,通讯双方进行身份认证,协商加密算法、交换秘钥等。

提供的服务:认证用户服务器,确保数据发送到正确的客户机和服务器,加密数据以防止数据中途被窃取,维护数据的完整性,确保数据在传输中不被改变。

服务器类型: Tomact Nginx iis Apache IBM HTTP Server 6.0

SSL 协议提供三个特性:机密性 SSL协议使用秘钥加密通信数据,可靠性:服务器和客户端都会被认证,客户端的认证是可选的。完整性,SSL协议对产送的数据进行完整性的检查。

缺点:只能提供交易客户与服务器间的双方认证,在设计多方电子交易中,SSL协议各方之间传输和信任关系。

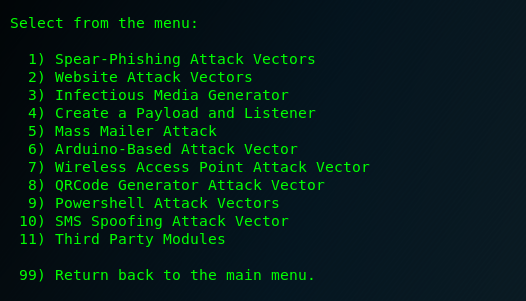

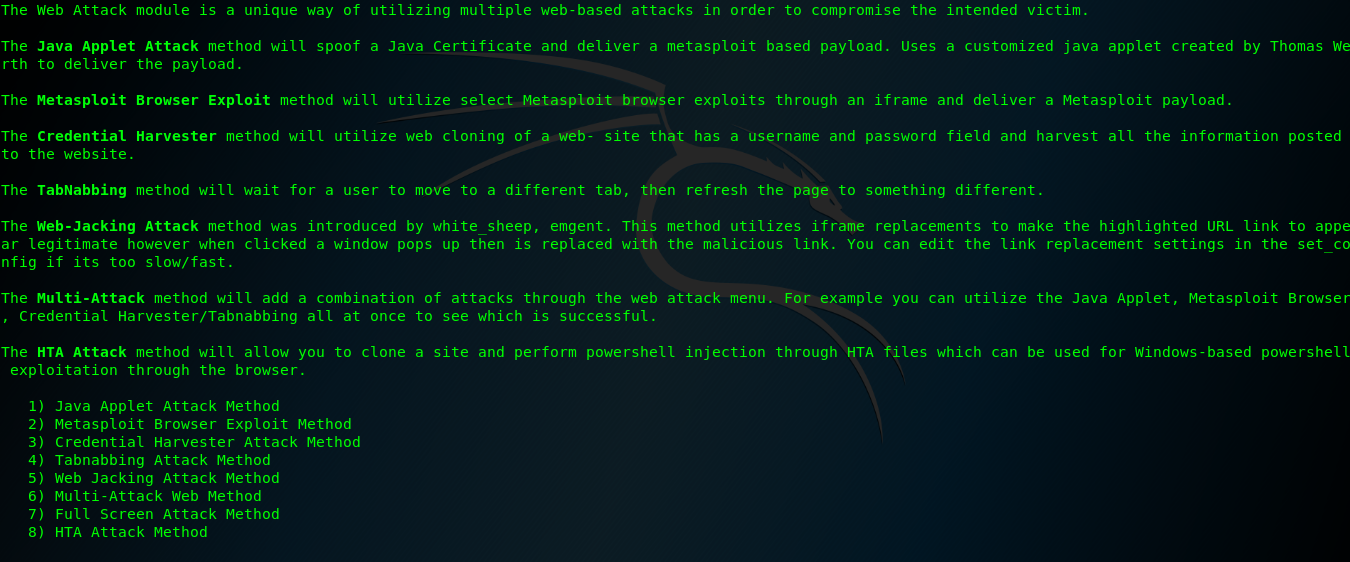

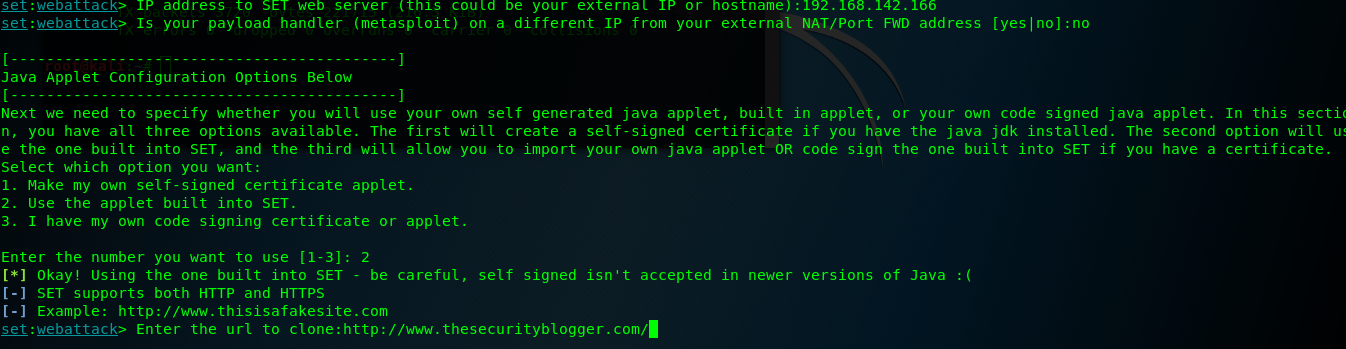

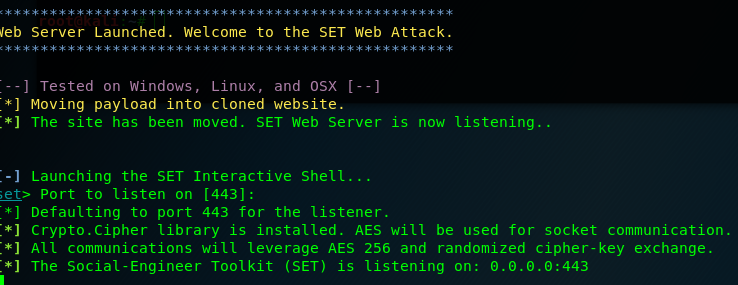

2、Social Engineering TookKit (set)

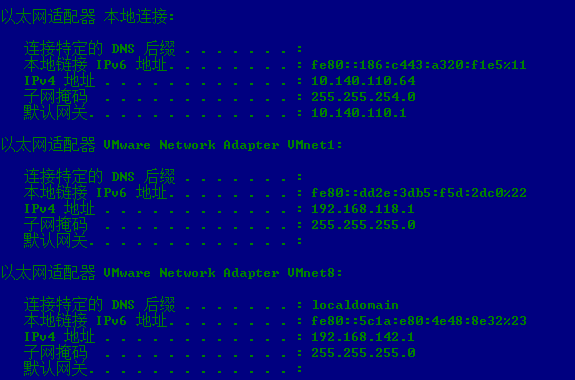

侦听的时候要使本地的IP地址

Client-Side Attacks的更多相关文章

- WAF(Web Appliction Firewall) Bypass Technology Research

catalog . What is Firewall . Detecting the WAF . Different Types of Encoding Bypass . Bypass本质 1. Wh ...

- pytbull 手册

- Official documentation for pytbull v2.1 - Table of content Description Architecture Remote mode Lo ...

- Ethical Hacking - GAINING ACCESS(24)

CLIENT SIDE ATTACKS - Detecting Trojan manually or using a sandbox Analyzing trojans Check the prope ...

- Ethical Hacking - GAINING ACCESS(22)

CLIENT SIDE ATTACKS - BeEf Framework Browser Exploitation Framework allowing us to launch a number o ...

- Ethical Hacking - GAINING ACCESS(21)

CLIENT SIDE ATTACKS - Trojan delivery method - using email spoofing Use gathered info to contract ta ...

- Ethical Hacking - GAINING ACCESS(20)

CLIENT SIDE ATTACKS - Spoofing backdoor extension Change the extension of the trojan from exe to a s ...

- Ethical Hacking - GAINING ACCESS(18)

CLIENT SIDE ATTACKS Backdooring ANY file Combine backdoor with any file - Generic solution. Users ar ...

- Ethical Hacking - GAINING ACCESS(17)

CLIENT SIDE ATTACKS - Backdooring exe' s Download an executable file first. VEIL - FRAMEWORK A backd ...

- Ethical Hacking - GAINING ACCESS(16)

CLIENT SIDE ATTACKS - Social Engineering Social Engineering Information gathering Tool: Maltego Gath ...

- Ethical Hacking - GAINING ACCESS(15)

CLIENT SIDE ATTACKS Social Engineering Gather info about the user(s). Build a strategy based on the ...

随机推荐

- mkyaffs2image 生成不了120M的镜像文件的解决方法

下载链接: http://download.csdn.net/download/macrocrazier/3807761 用上述下载的链接会出现Failed to execute /linuxrc ...

- python中的私有变量

class Test1: def f1(self): self.name ="张三" self.__age = 20 #使用名称变形实现私有变量 print(self.name) ...

- mongodb 系列 ~ mongo的两种引擎介绍对比

一 简介 两种引擎方式的对比二 对比与说明 1 版本支持 MMAP引擎 3.2版本之前,默认引擎 WT 引擎 3.2版本之后,默认引擎 2 并发性能(核心) M ...

- 如何在 JS 中嵌入大量 HTML 代码 --更新2017-10-10 16:37:09

一.一般方式 方式1:\ 要写在标签后面,看例子 var longString = "\ ------------------------\ ------------------------ ...

- Javascript - ExtJs - TabPanel组件

示例 Ext.create('Ext.tab.Panel', { width: "100%", renderTo: "tabBox", ...

- graph slam BACK END 相关技术资料收集

学习SLAM首推2个网站: 1. WIKI上的SLAM介绍与资源总结:http://en.wikipedia.org/wiki/Simultaneous_localization_and_mappin ...

- go 单引号,双引号,反引号区别

go里面双引号是字符串,单引号是字符,不存在单引号字符串. 但有反引号字符串,就是esc键下面1键左边tab键上面那个键,区别是反引号字符串允许换行符

- DAC杂谈二 ——ADC和DAC常用技术术语

采集时间 采集时间是从释放保持状态(由采样-保持输入电路执行)到采样电容电压稳定至新输入值的1 LSB范围之内所需要的时间.采集时间(Tacq)的公式如下: 混叠 根据采样定理,超过奈奎斯特频率的输入 ...

- mysql忘记root密码,修改mysql密码

1.修改mysql配置文件 vim /etc/my.cnf #编辑文件 找到[mysqld],在下面添加一行 skip-grant :wq #保存退出 service mysqld restart ...

- react-router简介

Web应用中的路由的作用和原理:保证视图和URL的同步,可以把视图看成资源的一种表现.当用户在页面中进行操作时,应用会在若干个交互状态中切换,比如用户会单击浏览器的前进.后退按钮进行切换等.路由系统的 ...