逆向破解之160个CrackMe —— 020

CrackMe —— 020

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 020 | Brad Soblesky | Name/Serial |

工具

x32dbg

peid

scylla

DelphiDecompiler

开始破解之旅

ON.1

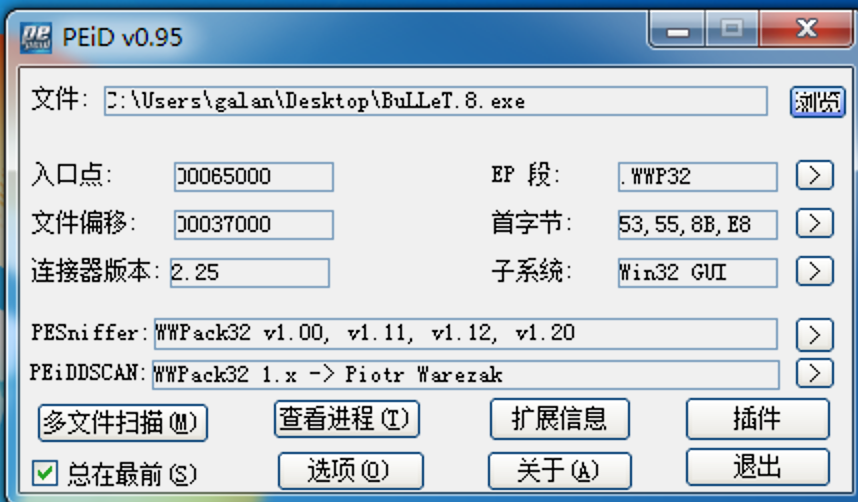

首先使用PEID程序进行查壳,发现存在wwpack32压缩壳

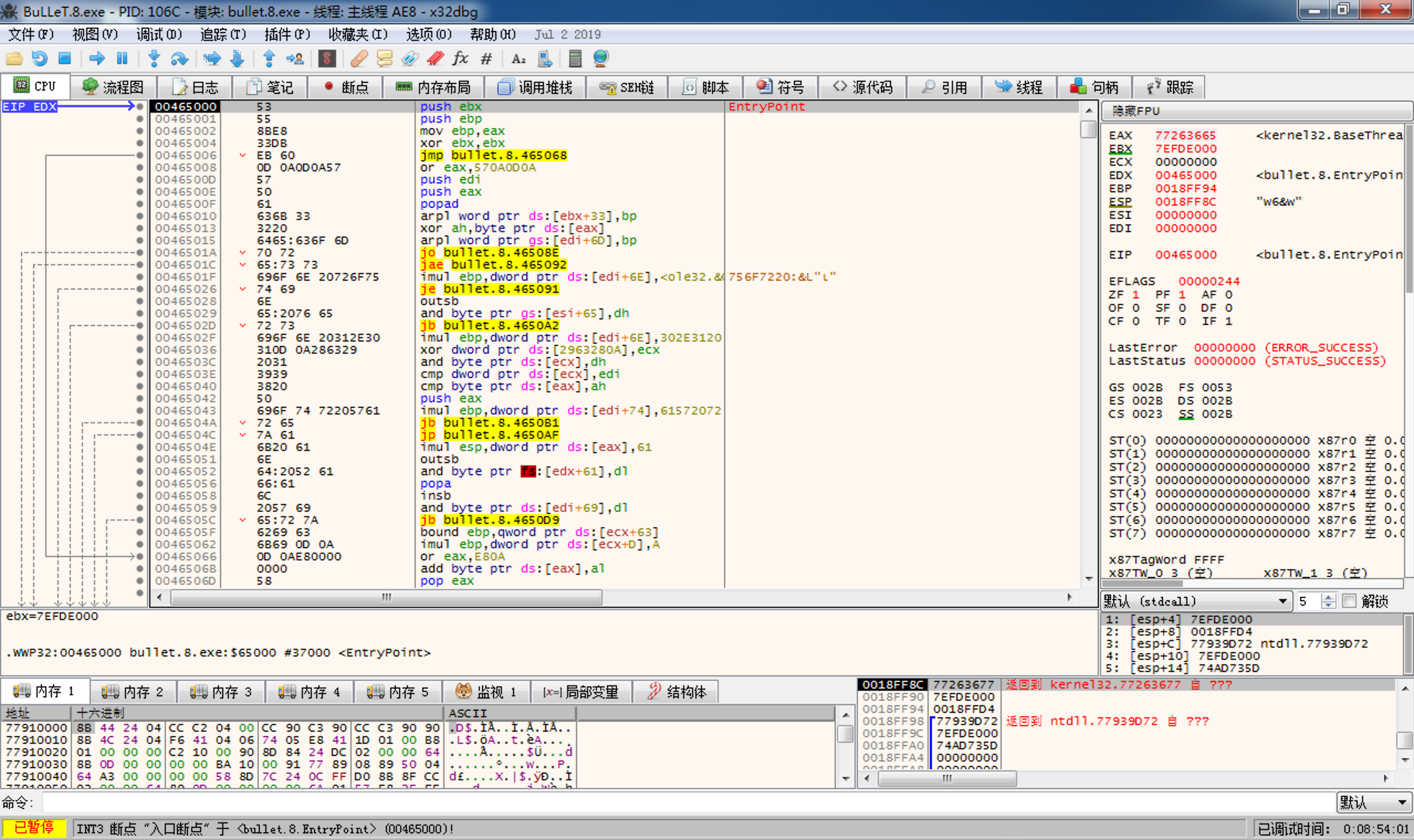

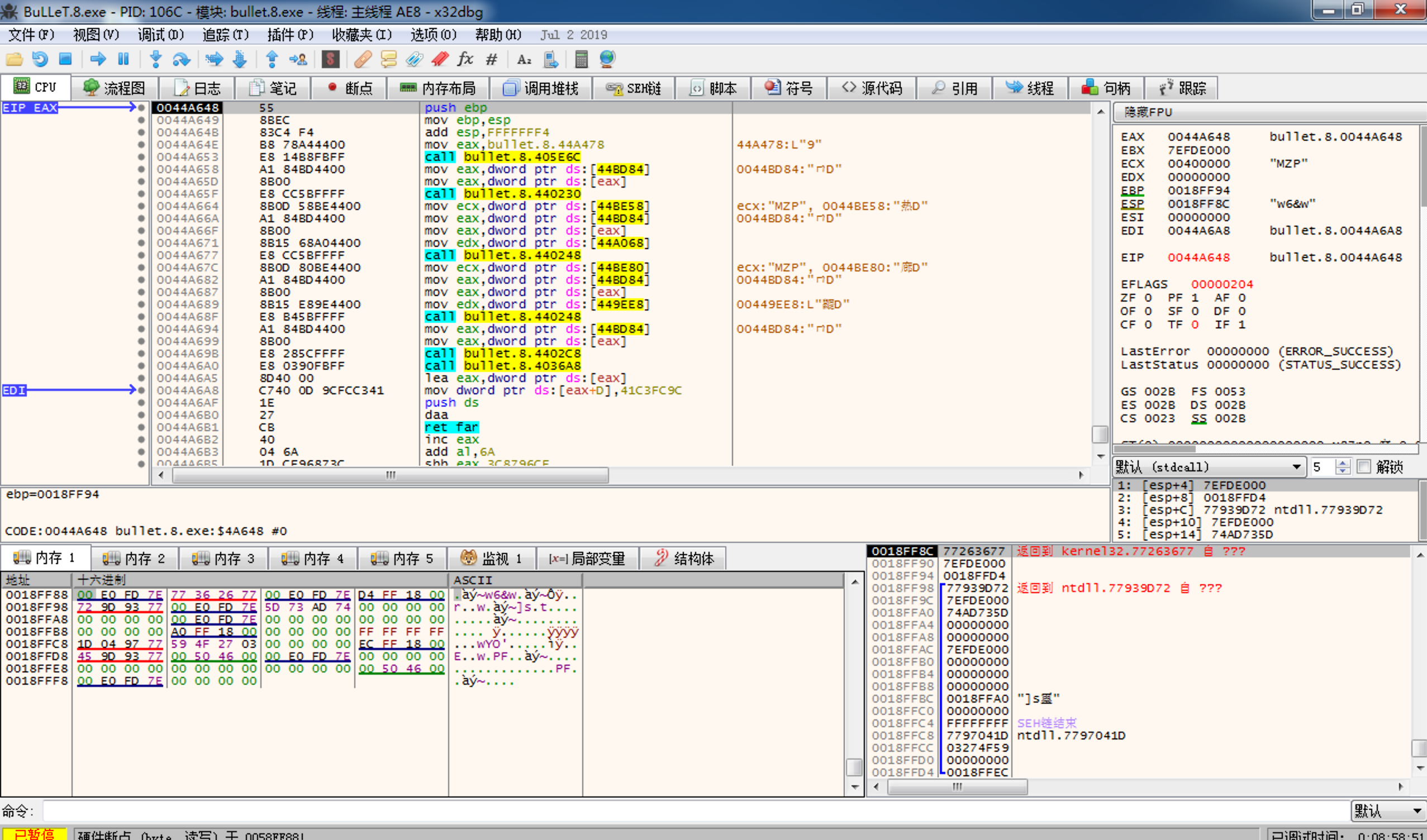

我们使用x32dbg打开020号程序,程序停在了入口处

我们使用ESP定律来脱壳

我们F8一次,此时观察右边寄存器窗口

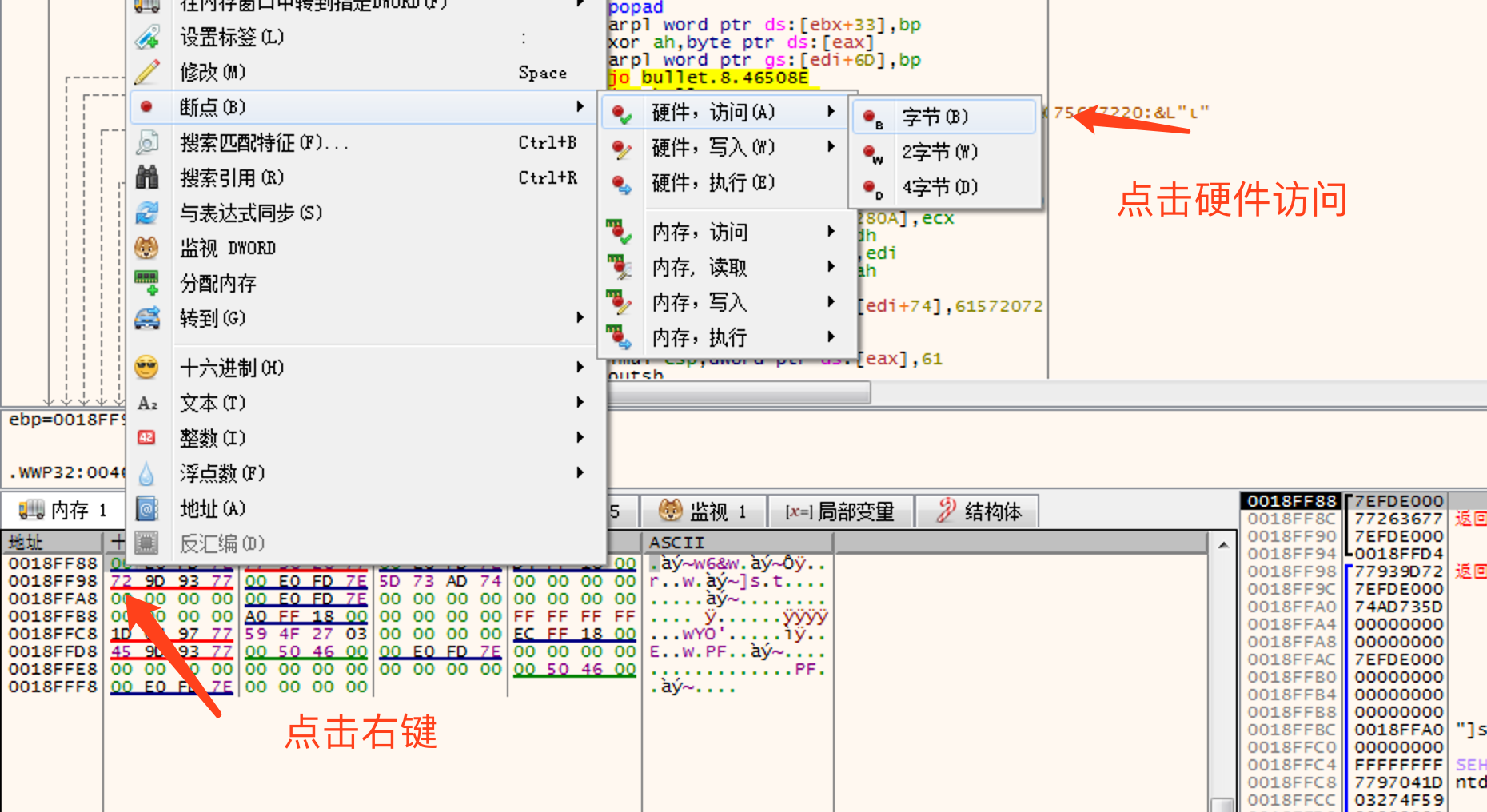

我们看见ESP已经变成了红色,右键点击“在内存窗口转到”

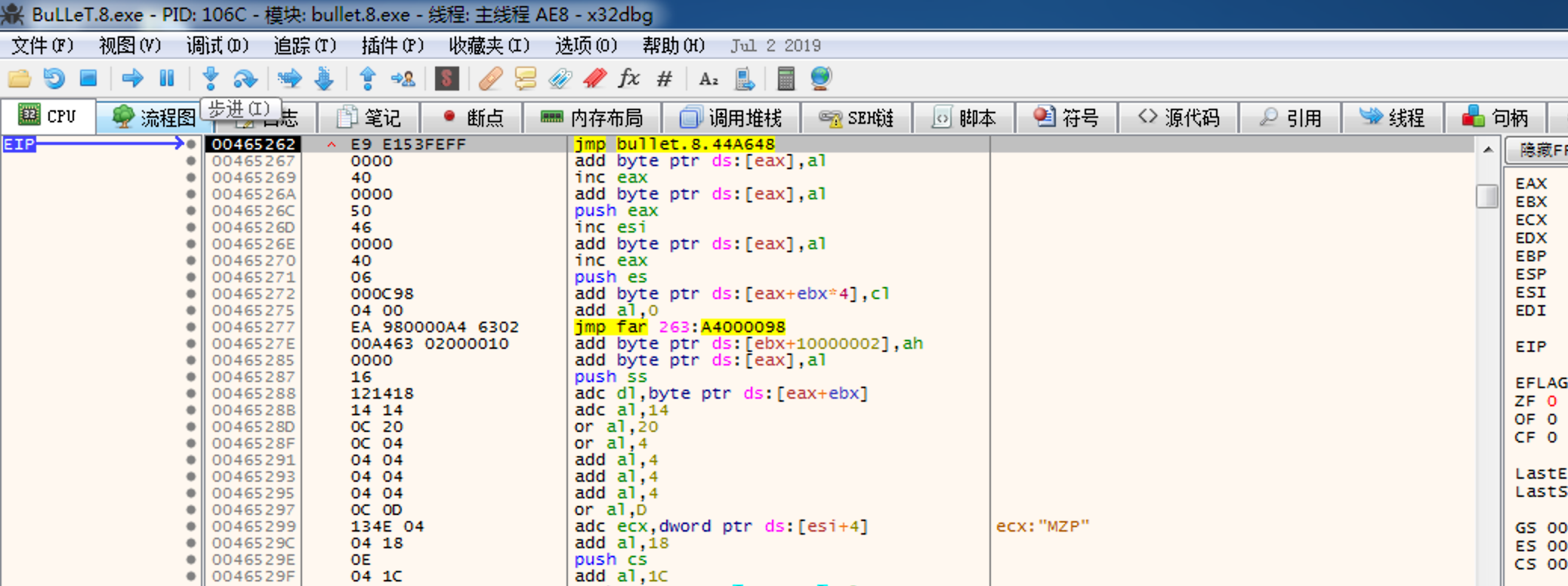

此时我们已经下好了断点,F9运行,停在了我们的OEP附近

F8一下,就来到了我们的OEP

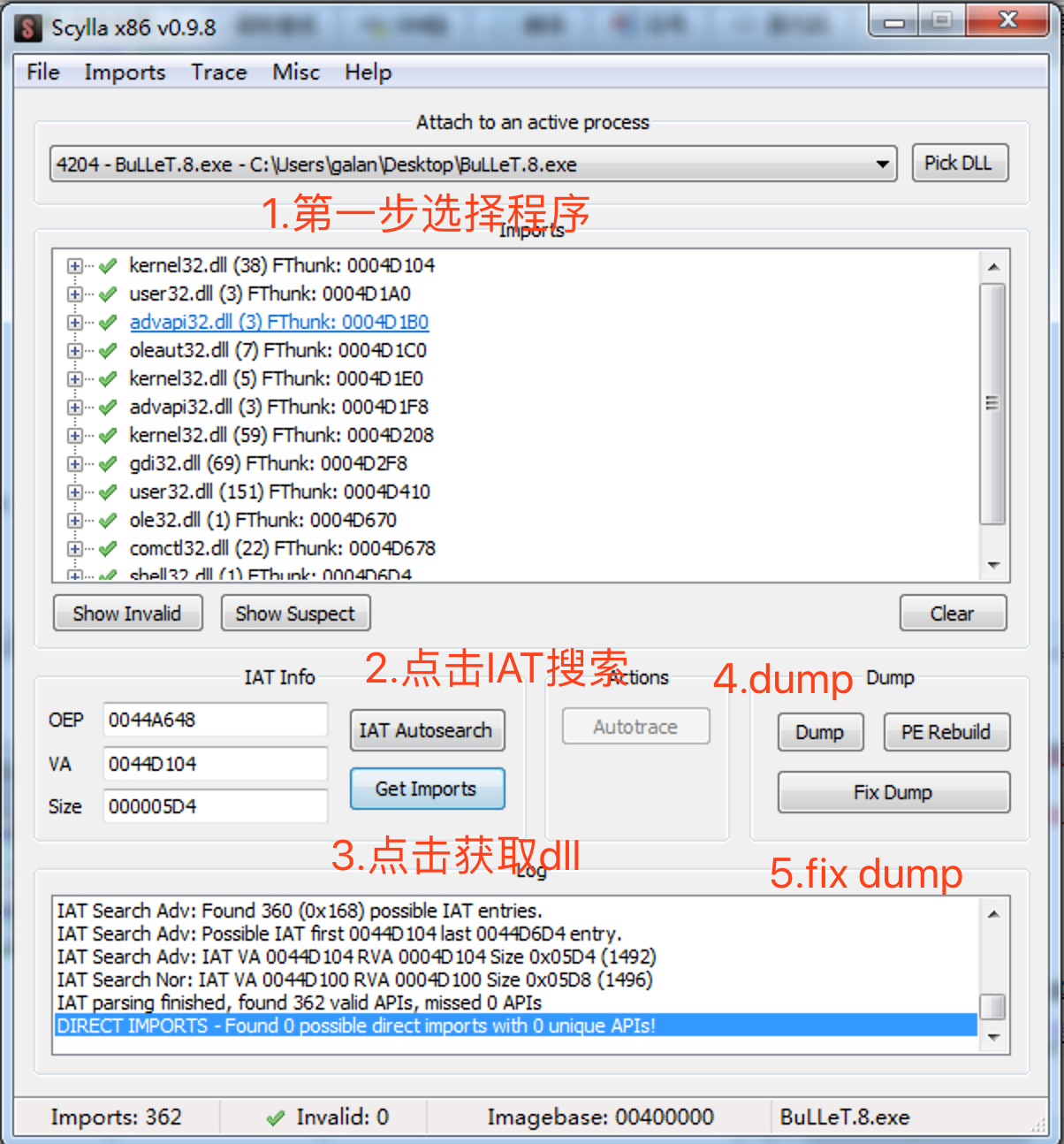

在这里我们打开scylla,按照图中顺序我们一次进行

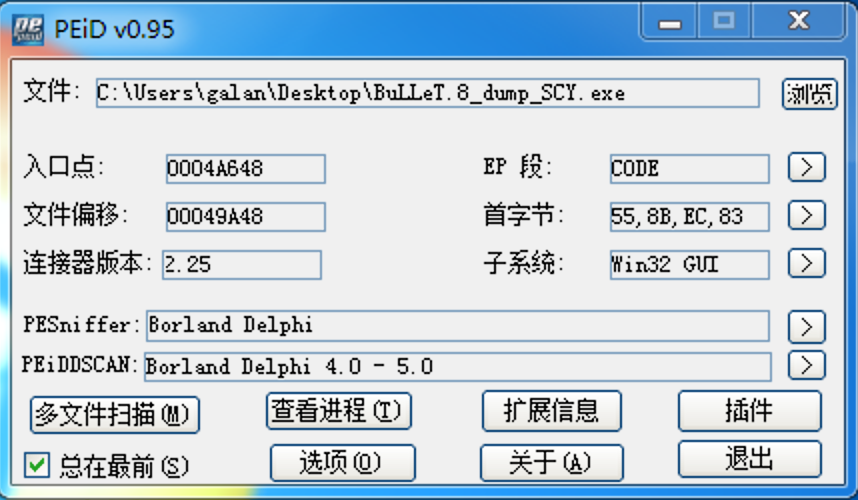

此时再用我们的PEID进行查壳,发现已经没有壳了

ON.2

爆破方式

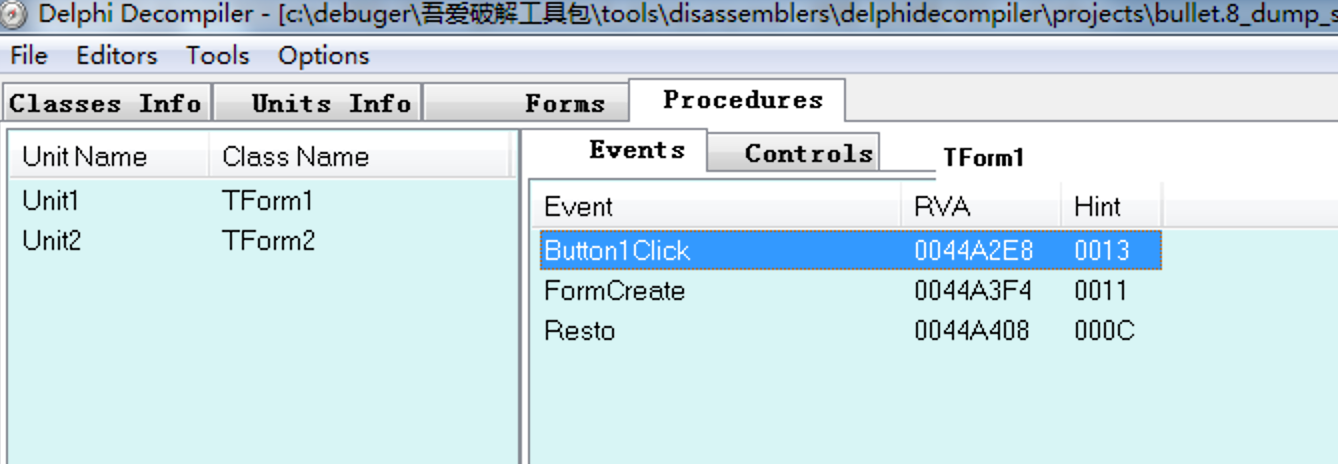

我们使用 DelphiDecompiler程序打开020软件

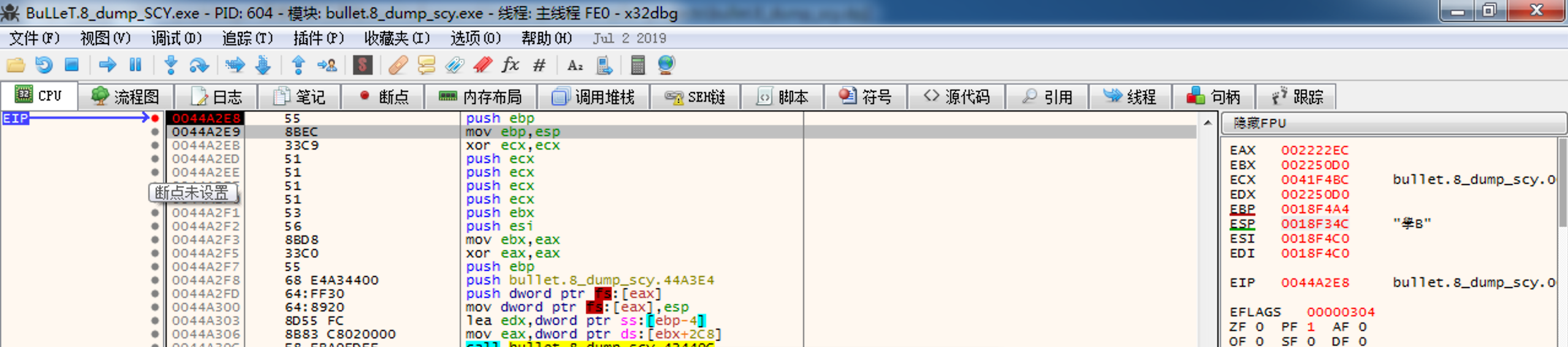

我们在x32dbg中跳转到0044A2E8这个地址同时下断点,我们在输入框内输入任意数据点击spider按钮,此时程序停在了我们的断点处

我们单步向下走

0044A373 | 8B83 F0020000 | mov eax,dword ptr ds:[ebx+2F0] | ebx+2F0:"B"

0044A379 | E8 8EA0FDFF | call bullet.8_dump_scy.42440C |

0044A37E | 8B55 F0 | mov edx,dword ptr ss:[ebp-] |

0044A381 | | pop eax |

0044A382 | E8 6198FBFF | call bullet.8_dump_scy.403BE8 |

0044A387 | 0F | jne bullet.8_dump_scy.44A398 | 此处关键跳

0044A389 | B2 | mov dl, |

0044A38B | 8B83 FC020000 | mov eax,dword ptr ds:[ebx+2FC] | ebx+2FC:"B"

0044A391 | E8 669FFDFF | call bullet.8_dump_scy.4242FC |

0044A396 | EB | jmp bullet.8_dump_scy.44A3A9 |

0044A398 | 8B83 D4020000 | mov eax,dword ptr ds:[ebx+2D4] | ebx+2D4:"@"

0044A39E | 8B50 | mov edx,dword ptr ds:[eax+] |

0044A3A1 | 83EA 0A | sub edx,A |

0044A3A4 | E8 4398FDFF | call bullet.8_dump_scy.423BEC |

0044A3A9 | 8B83 D4020000 | mov eax,dword ptr ds:[ebx+2D4] | ebx+2D4:"@"

0044A3AF | | cmp dword ptr ds:[eax+], | :''

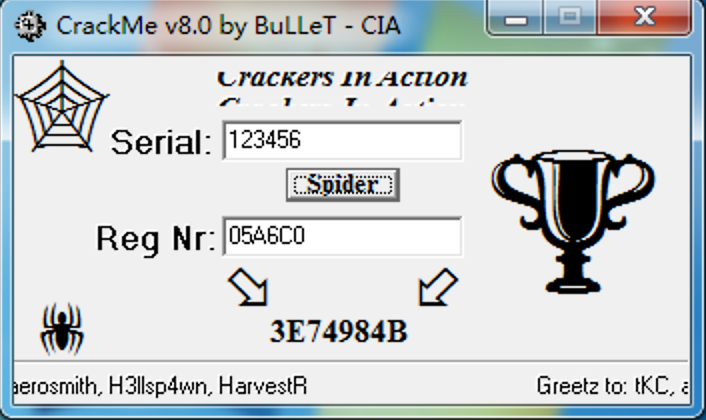

我们将0044A387处将JNE修改为NOP,F9运行

bingo ~ 破解成功,奖杯出来了

爆破方式

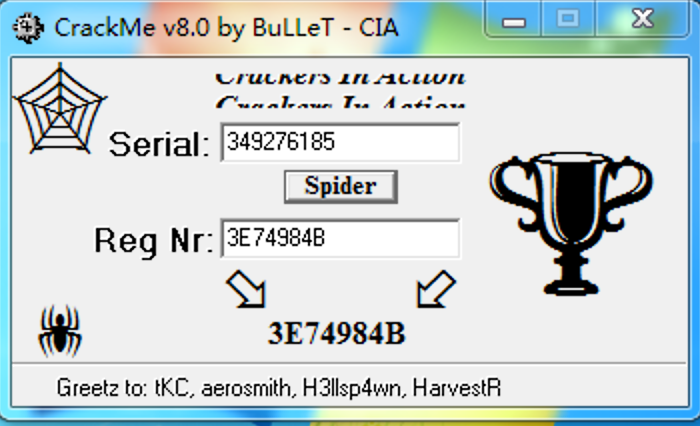

查看代码可得0044A34B地址处为key计算处

输入数据转10进制 * 3 得出了3E74984B

下面是python代码

int('0x3E74984B',16)/3

结果为 349276185

bingo ~ 破解成功,追码成功

逆向破解之160个CrackMe —— 020的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- c++功能与方法笔记

1. windows判断创建目录 #include <Shlwapi.h> #pragma comment(lib, "shlwapi.lib") //windows ...

- 使用dozer将DTO转化为DO

DTO,就是Data Transfer Object,数据传输对象,可以简单理解成请求中的对象. PO,就是Persistant Object,持久化对象,它跟持久层(通常是关系型数据库)的数据结构形 ...

- Xcode一个project多个target

project添加target https://blog.csdn.net/vbirdbest/article/details/53466009 https://www.cnblogs.com/Bob ...

- Elasticsearch运维经验总结

Elasticsearch运维经验总结 2018年12月10日 16:38:41 运小白 阅读数 3811 版本说明:5.6.4(要严格注意ES及其插件.第三方工具的版本匹配关系) 系统负载:(日 ...

- python 散点图上给每个点打标签方便看到数据

import numpy as np import matplotlib.pyplot as plt x=[2.3,4.5,3,7,6.5,4,5.3] y=[5,4,7,5,5.3,5.5,6.2] ...

- Union 与 Union All 区别(抄的W3C School的,抄一遍就记住了!)

Union ,UnionAll 俩都是用来合并两个或以上的查询结果集: Union操作符 :select语句中必须有相同的数列 (相等数量的列,不同结果集同一列的数据类型一致,列的顺序必须相同): u ...

- 020 文件(图片)上传功能---涉及switchhost和Nginx的使用

文件的上传并不只是在品牌管理中有需求,以后的其它服务也可能需要,因此我们创建一个独立的微服务,专门处理各种上传. 1.搭建模块 (1)创建模块 (2)依赖 我们需要EurekaClient和web依赖 ...

- [转帖]IBM Q3财报:云营收达到50亿美元 上升11%

IBM Q3财报:云营收达到50亿美元 上升11% http://www.eetop.cn/cpu_soc/6946136.html 2019年Q3 IBM的营收 从千亿到 缩减到了 八百亿刀 卖掉了 ...

- DRF框架和Vue框架阅读目录

Vue框架目录 (一)Vue框架(一)——Vue导读.Vue实例(挂载点el.数据data.过滤器filters).Vue指令(文本指令v-text.事件指令v-on.属性指令v-bind.表单指令v ...

- 【题解】Luogu P2447 [SDOI2010]外星千足虫

原题传送门 根据题意,题目给的每个操作就相当于异或上选中的那几只虫子的足数(mod 2)等于0/1 这是一个异或方程组,珂以用高斯消元解出每个虫子的足数(mod 2).所需最小次数或判断有多解 但是看 ...