安全漏洞系列(一)---XSS漏洞解决方案(C# MVC)

参考地址:https://www.cnblogs.com/sagecheng/p/9462239.html

测试项目:MVCDemo

一、XSS漏洞定义

XSS攻击全称跨站脚本攻击,它允许恶意web用户将代码(如:html代码)植入到页面上,当访问到该页面时,嵌入到页面的html代码会自动执行,从而达到恶意攻击的目的。

二、解决方案

1.新建立一个XSSHelper帮助类

public static class XSSHelper

{

/// <summary>

/// XSS过滤

/// </summary>

/// <param name="html">html代码</param>

/// <returns>过滤结果</returns>

public static string XssFilter(string html)

{

string str = HtmlFilter(html);

return str;

} /// <summary>

/// 过滤HTML标记

/// </summary>

/// <param name="Htmlstring"></param>

/// <returns></returns>

public static string HtmlFilter(string Htmlstring)

{

string result = System.Web.HttpUtility.HtmlEncode(Htmlstring);

return result;

}

}

2.再建立一个XSSFilterAttribute过滤类

/// <summary>

/// XSS 过滤器

/// </summary>

public class XSSFilterAttribute : ActionFilterAttribute

{

/// <summary>

/// OnActionExecuting

/// </summary>

/// <param name="context"></param>

public override void OnActionExecuting(ActionExecutingContext context)

{

//获取参数集合

var ps = context.ActionDescriptor.GetParameters();

if (ps.Count() == )

{

return;

}

//遍历参数集合

foreach (var p in ps)

{

if (context.ActionParameters[p.ParameterName] != null)

{

//当参数是str

if (p.ParameterType.Equals(typeof(string)))

{

context.ActionParameters[p.ParameterName] = XSSHelper.XssFilter(context.ActionParameters[p.ParameterName].ToString());

}

else if (p.ParameterType.Equals(typeof(Int64)))

{ }

else if (p.ParameterType.Equals(typeof(Int32)))

{ } else if (p.ParameterType.IsClass)//当参数是一个实体

{

PostModelFieldFilter(p.ParameterType, context.ActionParameters[p.ParameterName]);

}

} }

}

/// <summary>

/// 遍历实体的字符串属性

/// </summary>

/// <param name="type">数据类型</param>

/// <param name="obj">对象</param>

/// <returns></returns>

private object PostModelFieldFilter(Type type, object obj)

{

if (obj != null)

{

foreach (var item in type.GetProperties())

{

if (item.GetValue(obj) != null)

{

//当参数是str

if (item.PropertyType.Equals(typeof(string)))

{

string value = item.GetValue(obj).ToString();

item.SetValue(obj, XSSHelper.XssFilter(value));

}

else if (item.PropertyType.Equals(typeof(Int64)))

{ }

else if (item.PropertyType.Equals(typeof(Int32)))

{ }

else if (item.PropertyType.Equals(typeof(Int16)))

{ }

else if (item.PropertyType.IsClass)//当参数是一个实体

{

// item.SetValue(obj, PostModelFieldFilter(item.PropertyType, item.GetValue(obj)));

}

} }

}

return obj;

}

}

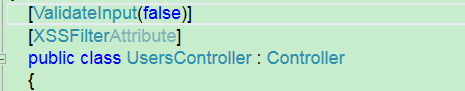

3.在控制器上加上该属性,就可对传递过来的参数数值进行过滤(记得要引入对应的命名空间)

说明:为什么要加入[ValidateInput(false)],因为用户如果加入类似<script>的话,直接就报错了,界面不友好,所以就修改为后台对输入的内容进行过滤处理。如果压根不希望用户输入类似的字符,需要也在前端进行一下验证就可以了。

安全漏洞系列(一)---XSS漏洞解决方案(C# MVC)的更多相关文章

- 利用窗口引用漏洞和XSS漏洞实现浏览器劫持

==Ph4nt0m Security Team== Issue 0x03, Phile #0x05 of 0x07 |=----------------- ...

- XSS漏洞学习笔记

XSS漏洞学习 简介 xss漏洞,英文名为cross site scripting. xss最大的特点就是能注入恶意的代码到用户浏览器的网页上,从而达到劫持用户会话的目的. 说白了就是想尽办法让你加载 ...

- Xss漏洞原理分析及简单的讲解

感觉百度百科 针对XSS的讲解,挺不错的,转载一下~ XSS攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XS ...

- 关于针对XSS漏洞攻击防范的一些思考

众所周知,XSS几乎在最常见.危害最大的WEB漏洞.针对这个危害,我们应该怎么防范呢. 下面简单说一下思路. 作者:轻轻的烟雾(z281099678) 一.XSS漏洞是什么 XSS漏洞网上的资料太多, ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案(转)

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- XSS漏洞解决方案之一:过滤器

一:web.xml文件 <!-- 解决xss漏洞 --> <filter> <filter-name>xssFilter</filter-name> ...

- 为什么主流网站无法捕获 XSS 漏洞?

二十多年来,跨站脚本(简称 XSS)漏洞一直是主流网站的心头之痛.为什么过了这么久,这些网站还是对此类漏洞束手无策呢? 对于最近 eBay 网站曝出的跨站脚本漏洞,你有什么想法?为什么会出现这样的漏网 ...

- 一个跨域请求的XSS漏洞

场景回顾 一个表单进行跨域提交的方式有很多,我们使用的采用隐藏iframe,在本域下放一个代理页面,通过服务端配合完成一次完整的请求. 首先,部署proxy.html代理页面.这个页面处理服务端返回的 ...

随机推荐

- 转:oracle 体系结构

前几天面试的时候面试官才问过我ORACLE的体系结构,让我在一张白纸上画出来.回头想想当时答得还不错,大部分内容都描述出来了,呵呵,刚才在网上看到一篇讲解ORACLE体系结构的文章,觉得不错,转过来存 ...

- mysql5.6运行一段时间之后网站页面出现乱码解决办法

mysql5.6运行一段时间之后网站页面出现乱码,怎么都打不开,经过排查之后,知道是数据库默认字符集出问题了,在此分享给大家经验. 在mysql5.6配置文件:my.ini 找到: 添加如下内容: [ ...

- csp 201809-2 买菜

两人在一段时间买菜装车,装车时会聊天,求聊天的时长. 使用数组记录,求重叠部分即可 代码: #include<iostream> #include<string> #inclu ...

- C++ 函数重载、函数模板,类模板

1.函数重载 相同作用域下,有多个函数名相同,但形参列表不同的函数,常用于处理功能相同但数据类型不同的问题 函数重载的规则: 函数名必须相同 函数形参列表必须不同(可以是参数个数不同,或者数据类型不同 ...

- python27期day07:基础数据类型补充、循环删除的坑、二次编码、作业题。

1.求最大位数bit_length: a = 10 #8421 1010print(a.bit_length())结果:42.capitalize首字母变大写: s = "alex" ...

- 继上篇博客对安卓爬虫以及TextView更新的问题解释

只能在主线程更新ui,或者用handler传输.爬虫是在另一个异步线程进行,所以爬出来的数据对控件赋值就比较麻烦.这次使用了线程数据传到runnable将数据传到handler进行赋值. 结果图: 源 ...

- The Preliminary Contest for ICPC Asia Shanghai 2019 C. Triple

[传送门] FFT第三题! 其实就是要求有多少三元组满足两短边之和大于等于第三边. 考虑容斥,就是枚举最长边,另外两个数组里有多少对边之和比它小,然后就是 $n^3$ 减去这个答案. 当 $n \le ...

- 洛谷P2996 [USACO10NOV]拜访奶牛Visiting Cows

题目 树形dp 设f[i][j]表示走到第i号节点的最大权值 j为0/1表示这个点选或者不选 如果这个点不选 就从他的子树里的选或者不选选最大 如果这个点选 就加上他子树的不选 f[x][0] += ...

- [LeetCode] 29. Divide Two Integers 两数相除

Given two integers dividend and divisor, divide two integers without using multiplication, division ...

- Linux-iostat命令

查看TPS和吞吐量信息[oracle@oracle01 ~]$ iostatLinux 3.10.0-693.el7.x86_64 (oracle01) 07/31/2019 _x86 ...