20155208徐子涵 Exp 6 信息搜集与漏洞扫描

20155208徐子涵 Exp 6 信息搜集与漏洞扫描

实验目的

掌握信息搜集的最基础技能与常用工具的使用方法

实验内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

开始实验

激动人心的时刻第六次来临了,开始进行第六次实验。

一、信息收集

- whois

首先我们会用到whois这一指令,这一指令用来查询 DNS注册人及联系方式:我们先使用这一指令来查询一下www.hao123.com

查询结果如下:

从查询的结果中,我们看到了注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息。

除此之外,我们还可以得到3R注册信息,包括注册人的名字、组织、城市等信息:

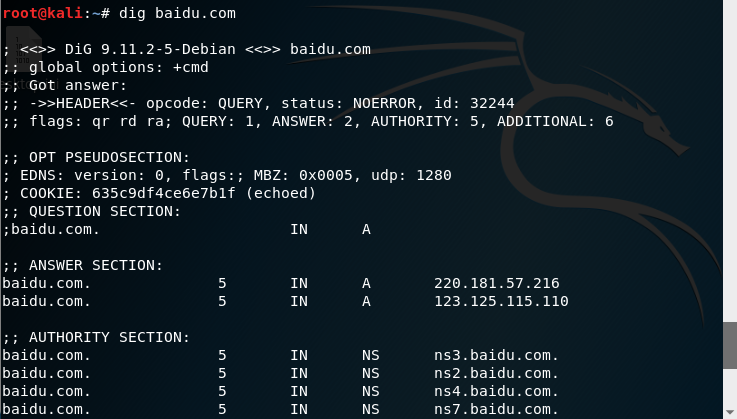

- dig查询

dig可以从官方DNS服务器上查询精确的结果

那我们就拿百度为例,使用dig baidu.com指令来查询:

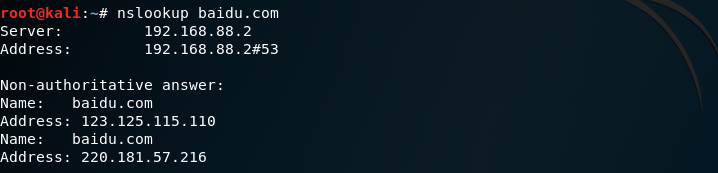

- nslookup查询

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的

同样的,我们使用nslookup baidu.com指令来查询

得到的查询结果如下:

我们将查询结果放到shodan搜索引擎上进行查询,可以得到一些注册信息:

还可以通过IP反域名查询,可以得到城市、地区、ISP等信息:

我们还可以使用IP2Location进行地理位置查询,可以得到大致的坐标:

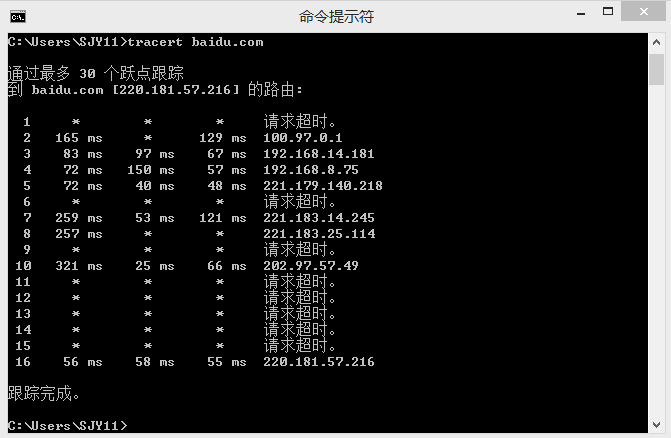

- tracert路由探测

这一路由探测需要在Linux的系统下进行探测

命令探测到百度经过的路由,我们可以通过ip查询到这些路由或者机器的地理位置,分析出数据包所走的路线

这时候出现了如下的问题:

经过查询之后,才发现出现这一问题的原因是:由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,所以在Windows下重新进行探测,可以通过网上的ip查询工具查询到这些路由所在地,分析出数据包所走的路线

所以我们换用在Windows系统上进行跟踪:

跟踪成功,然后我们就可以根据跟踪过程中出现的IP地址进行查询,看一看她经过了那些机器或者路由的地理位置。

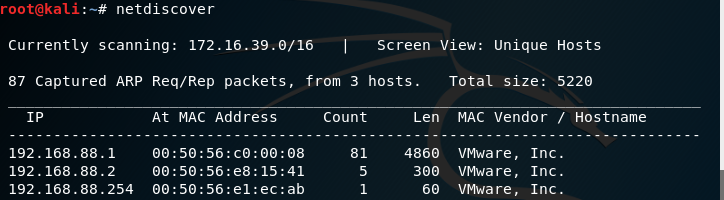

- netdiscover

在Linux操作系统下,我们可以使用netdiscover来进行直接对私有网段进行主机探测:

nmap

使用

nmap –sn

命令扫描活动的主机:

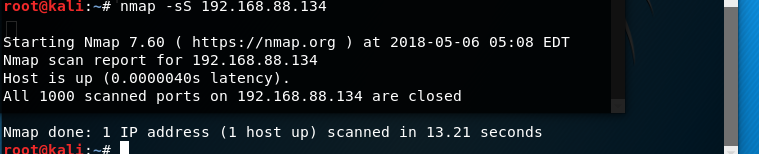

使用nmap -sS对目标主机192.168.128.139进行扫描,这一扫描是使用

TCP/SYN方式:

使用nmap -sU对目标主机192.168.128.139进行扫描采用UDP协议的端口信息:

如果我们想知道特定主机的操作系统,我们可以使用nmap -O指令进行扫描:

扫描特定主机的微软服务版本信息可以使用nmap -sV指令:

- smb服务

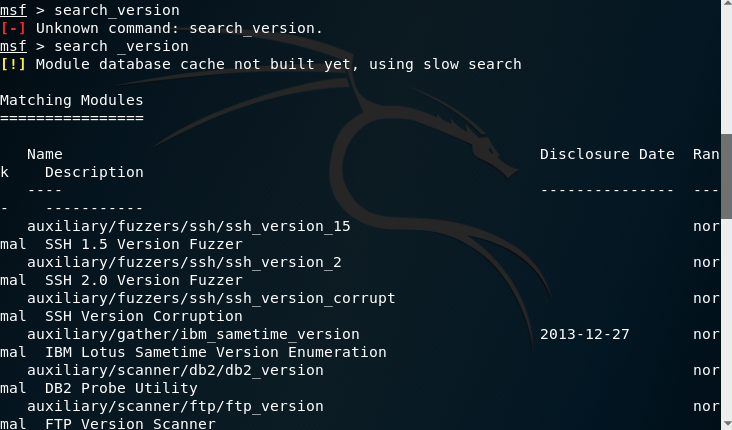

这一服务要在msf中进行

首先进入msf,使用指令search _version来查询可提供的查点辅助模块:

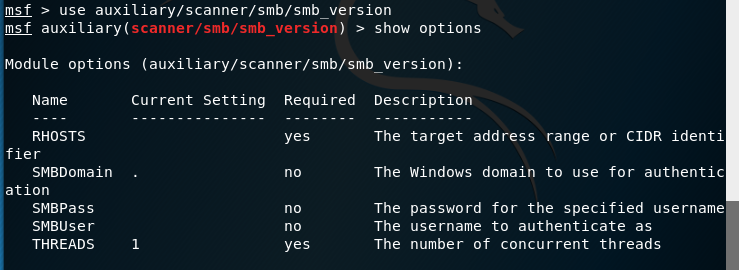

使用use auxiliary/scanner/smb/smb_version指令使用刚刚查询到的辅助模块,查看参数(show options):

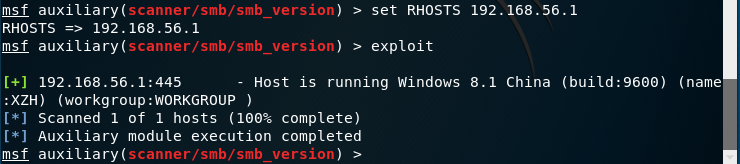

配置好RHOSTS参数后,使用

exploit

指令开始扫描,可以发现目标主机的smb版本信息:

漏洞扫描

- Openvas漏洞扫描

首先安装Openvas(在这里遇到了不少麻烦)

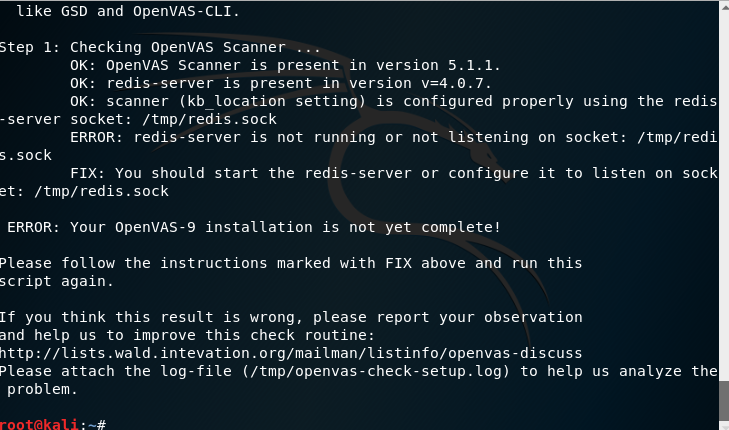

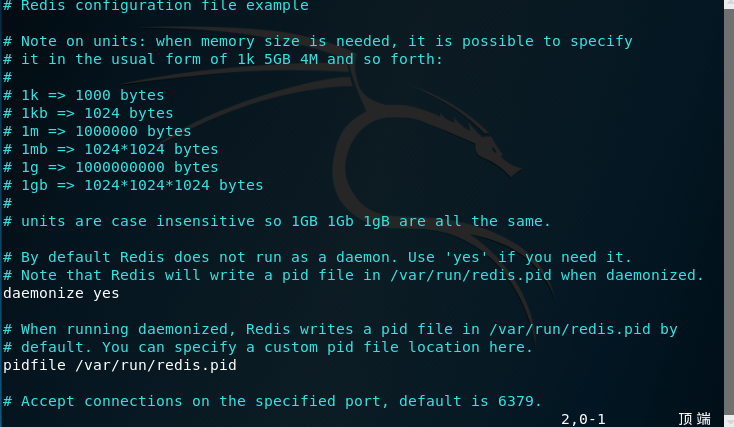

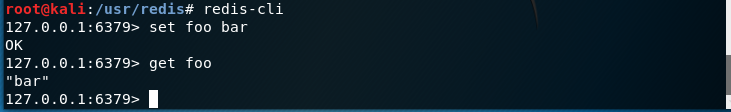

在安装过程中出现了如下问题:

经过网上的查询,借鉴了这一博客解决了问题2017-2018-2 20179223《网络攻防技术》第三周作业

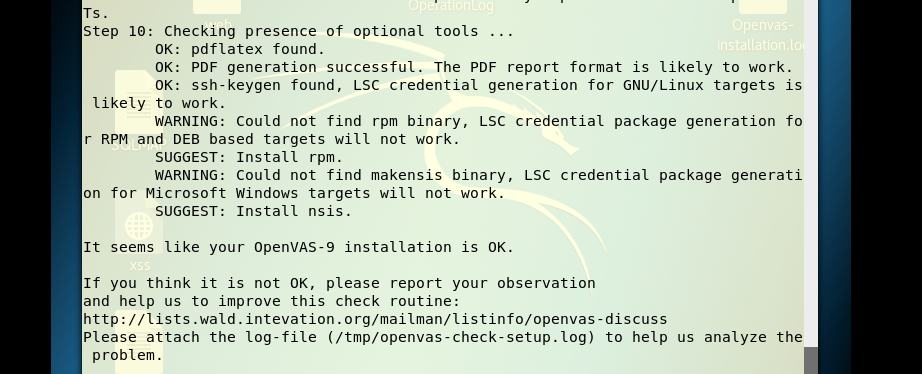

安装成功:

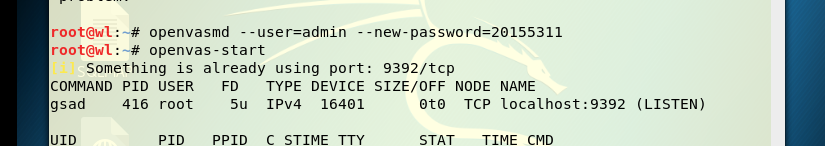

输入

openvasmd --user=admin --new-password=20155208命令添加用户账号和密码然后输入

openvas-start开启openvas。会自动跳转到网页https://127.0.0.1:9392

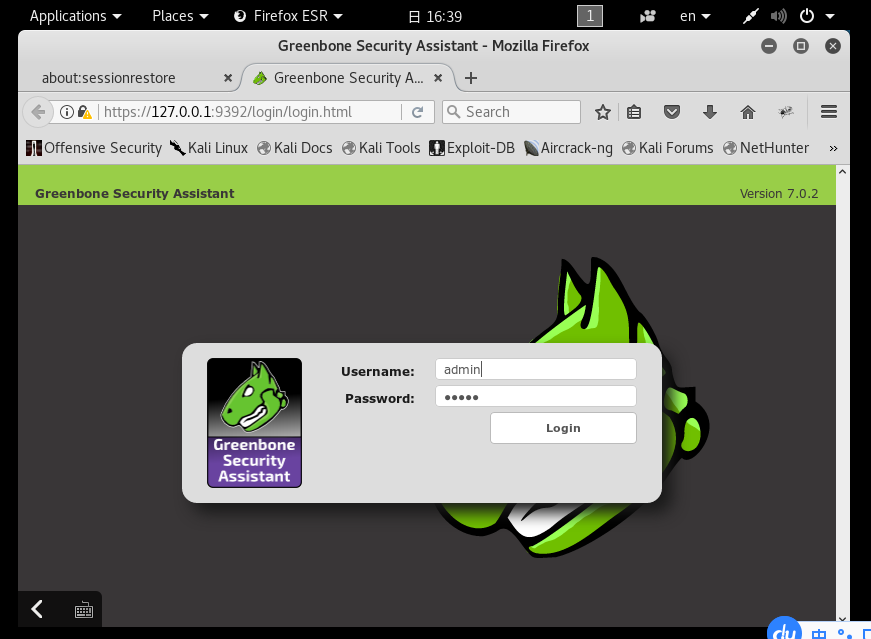

这时候又出现了一个问题:第一次打开该主页时提示该链接不安全之类的错误

解决方法是:需要打开Advanced,点击左下角,将https://127.0.0.1:9392设置为可信任的站点,即可正常打开。

接下来开始扫描目标主机

在登录界面中输入我们刚刚添加的账号,输入密码,登陆到有很多扫描任务的界面。

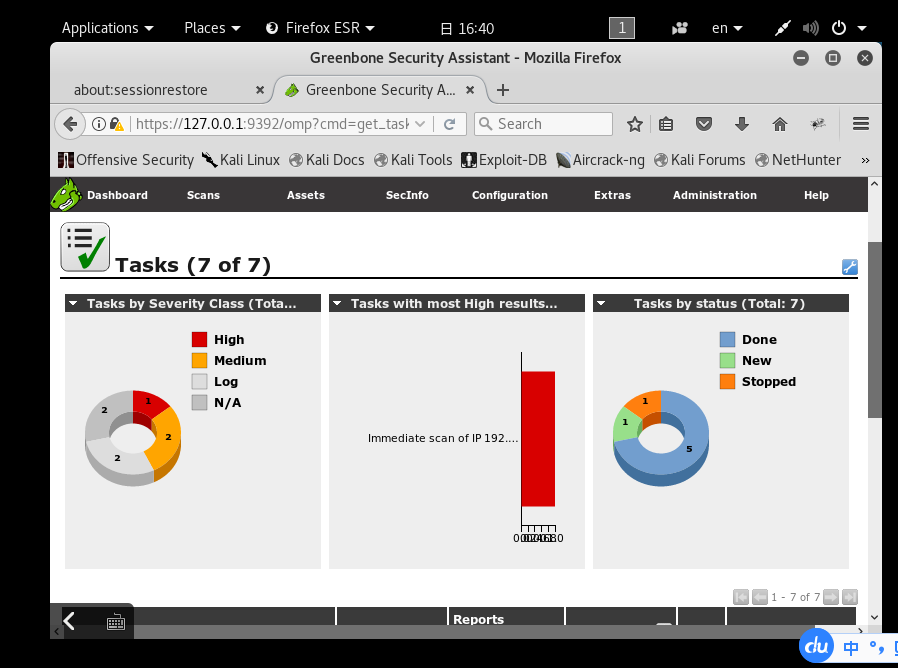

然后在扫描菜单下选择Tasks,可以看到如下结果:

在Wizard菜单下选择

task wizard,在扫描栏中输入目标主机的IP,开始扫描目标主机。

首先查看我的win 8主机扫描完成后是中等:

打开result,可以看到里面有一个漏洞,我们可以查看漏洞的具体信息:

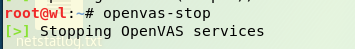

实验完成后关闭openvas:

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

ICANN机构负责DNS,IP的管理

在ICANN下有三个支持机构

地址支持组织(ASO):负责IP地址系统的管理

域名支持组织(DNSO):负责互联网上的

域名系统(DNS):的管理。

(2)什么是3R信息。

3R信息分别是:

注册人(Registrant)

注册商(Registrar)

官方注册局(Registry)

实验心得体会

这次的实验是让我们对信息收集及漏洞扫描进行了解及操作,无论在什么是事情上,我觉得对于信息的收集都是之光重要的,只有通过信息的收集,我们才会对一件事情进行充分、具体的了解,将各个信息进行整合,就会得到一个系统的轮廓,会让我们更加方便具体的去深入研究,所以我觉得这一方面在日后的学习工作中还是应该加强。

20155208徐子涵 Exp 6 信息搜集与漏洞扫描的更多相关文章

- 20145236《网络对抗》Exp 6 信息搜集与漏洞扫描

20145236<网络对抗>Exp 6 信息搜集与漏洞扫描 一.基础问题回答 哪些组织负责DNS,IP的管理? 互联网名称与数字地址分配机构,简称ICANN机构,决定了域名和IP地址的分配 ...

- 20155204《网络对抗》Exp 6 信息搜集与漏洞扫描

20155204<网络对抗>Exp 6 信息搜集与漏洞扫描 一.实验后回答问题 1.哪些组织负责DNS,IP的管理. 互联网名称与数字地址分配机构,简称ICANN机构,决定了域名和IP地址 ...

- 20155232《网络对抗》Exp 6 信息搜集与漏洞扫描

20155232<网络对抗>Exp 6 信息搜集与漏洞扫描 一.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版 ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 20155324《网络对抗》Exp06 信息搜集与漏洞扫描

20155324<网络对抗>Exp06 信息搜集与漏洞扫描 实践内容 各种搜索技巧的应用 DNS IP注册信息的查询 基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服务的查点 ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

随机推荐

- Mac搭建SVN服务器+Cornerstone连接服务器

Mac自带svn,我们只需配置并开启就可以了,打开终端,输入svnserve --version查看svn版本 可以看到我的mac自带的svn版本号为1.9.7,下面开始配置服务器: 1.终端输入su ...

- [Codeforces543D]Road Improvement

Problem 刚开始每条边都是坏的,现在要选取一个点使得其他点到这个点的路径上最多只有一条坏路,问至少要修好多少条边 Solution 如果以1为根,那么是个简单的树形DP 设根从u转移到v,那么u ...

- matlab 将数字矩阵转换成图像

MATLAB中,常常使用imshow()函数来显示图像,而此时的图像矩阵可能经过了某种运算.在matlab中,为了保证精度,经过了运算的图像矩阵I其数据类型会从unit8型变成double型.如果直接 ...

- 如何理解JavaScript中的原型和原型链

首先是一张关系图,避免抽象化理解时产生的困难 Function对象 函数对象是JavaScript学习中不可避免的一部分,而且这一部分相对重要且抽象 函数的创建方式有2种: 字面量创建 var foo ...

- 编译安装LAMP

编译安装MariaDB 创建MariaDB安装目录.数据库存放目录.建立用户和目录 先创建一个名为mysql且没有登录权限的用户和一个名为mysql的用户组,然后安装mysql所需的依赖库和依赖包,最 ...

- rtp传输音视频(纯c代码)

参考链接: 1. PES,TS,PS,RTP等流的打包格式解析之RTP流 https://blog.csdn.net/appledurian/article/details/73135343 2. ...

- ESP32搭建2.虚拟机与物理机实现文件传输

为后期操作方便,搭建实现虚拟机和物理机的文件直传. 1. 将安装好的虚拟机打开,点击VMware的虚拟机标签中的更新VMware Tools,等待一小会,虚拟CD盘中弹出文件 2.将压缩包Co ...

- MinHook 分析01 (x86的jmp+offset类型hook)

MinHook的原理就在于重写目标函数.在这次分析的X86模式中,32位相对JMP覆盖了整个地址空间.因为在相对地址计算中溢出的位被忽略,所以在X86模式中,函数的地址是容易掌控的. 直接来进入正题. ...

- 请解释ASP.NET 中的web 页面与其隐藏类之间的关系?

一个ASP.NET 页面一般都对应一个隐藏类,一般都在ASP.NET 页面的声明中指定了隐藏类例如一个页面 Tst1.aspx 的页面声明如下 <%@ Page language="c ...

- xml的作用

XML应用面主要分为两种类型,文档型和数据型.下面介绍一下几种常见的XML应用: 1.自定义XML+XSLT=>HTML,最常见的文档型应用之一.XML存放整个文档的XML数据,然后XSLT将X ...