cogs——2098. Asm.Def的病毒

2098. Asm.Def的病毒

★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out 简单对比

时间限制:1 s 内存限制:256 MB

【题目描述】

“这就是我们最新研制的,世界上第一种可持久化动态计算机病毒,‘创世纪’。”方教授介绍道。

“哦。”主席面无表情地点点头。

“‘创世纪’无法真正杀死透明计算网络,但是可以把它变成傻子。可惜透明计算网络能轻松地辨认出病毒,所以我建议……”

“为什么不伪装呢?”Asm.Def说。

“当然不行,它比我们更懂伪装。”

“我是说,把我们的病毒伪装成杀毒软件。”

方教授震惊地盯着Asm.Def看了一会。“你是个天才。”

Asm.Def想把病毒伪装成杀毒软件,入侵透明计算网络。透明计算网络的文件结构是一棵N个节点的树,每个病毒可以入侵一条路径上的所有节点。但如果两个病毒入侵了同一个节点,由于它们伪装成了杀毒软件,就会自相残杀。Asm.Def不希望这样的情况发生,所以他需要仔细制定入侵计划。为此,他需要频繁地询问,两条路径是否经过同一个节点(即是否相交)。

【输入格式】

第一行两个整数N,Q。

接下来N-1行,每行两个整数a,b,表示(a,b)是树上的一条边。

接下来Q行,每行四个整数s1,t1,s2,t2,表示询问s1~t1的路径是否与s2~t2的路径相交。

【输出格式】

对每个询问,若相交则输出一行”YES”,否则输出一行”NO”。

【样例输入】

6 5 1 2 1 3 2 4 4 5 4 6 1 1 5 6 1 2 6 3 2 3 5 6 6 4 3 1 4 3 1 2

【样例输出】

NO YES NO NO YES

【提示】

N,Q<=1000.

1<=s1,t1,s2,t2<=N。

水题:在树上的两条路径经过同一个点的条件是这两条路径有共同的lca,这样说也不是很准确。

我们来这样看

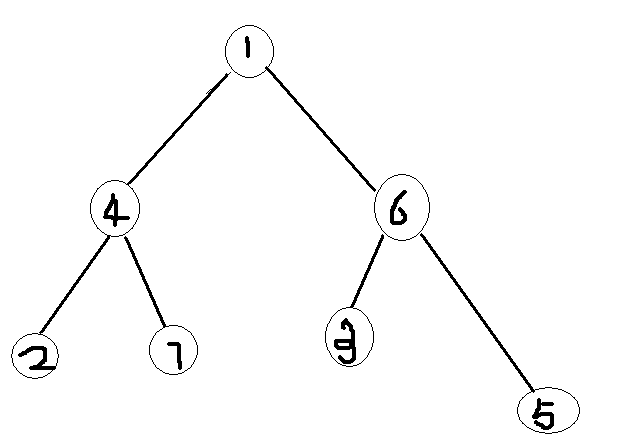

我们看2 ,7与4 ,5显然他们两个的路径上相交的,我们来看,2 7的lca为4 、4 5的lca为1.这两值并不相同啊,但是我们可以发现,如果这两条路径相交那么这两组lca中上深度深的那个lca一定与另一组数其中一个值的lca一定为那个深度深的lca。不信?!我们来看这个图,2、7的lca为4,4 、5的lca为1,这样深度深的lca为4,他与5的lca恰好是1,并且这两组路径相交。

我们看2 ,7与4 ,5显然他们两个的路径上相交的,我们来看,2 7的lca为4 、4 5的lca为1.这两值并不相同啊,但是我们可以发现,如果这两条路径相交那么这两组lca中上深度深的那个lca一定与另一组数其中一个值的lca一定为那个深度深的lca。不信?!我们来看这个图,2、7的lca为4,4 、5的lca为1,这样深度深的lca为4,他与5的lca恰好是1,并且这两组路径相交。

代码:

#include<cstdio>

#include<vector>

#include<cstdlib>

#include<cstring>

#include<iostream>

#include<algorithm>

#define N 1100

using namespace std;

vector<int>vec[N];

int n,m,x,y,q,p,root;

int fa[N],top[N],deep[N],size[N];

int read()

{

,f=;char ch=getchar();

; ch=getchar();}

+ch-'; ch=getchar();}

return x*f;

}

int lca(int x,int y)

{

for(;top[x]!=top[y];)

{

if(deep[top[x]]<deep[top[y]])

swap(x,y);

x=fa[x];

}

if(deep[x]>deep[y])

swap(x,y);

return x;

}

int dfs(int x)

{

size[x]=;

deep[x]=deep[fa[x]]+;

;i<vec[x].size();i++)

if(vec[x][i]!=fa[x])

{

fa[vec[x][i]]=x;

dfs(vec[x][i]);

size[x]+=size[vec[x][i]];

}

}

int dfs1(int x)

{

;

if(!top[x]) top[x]=x;

;i<vec[x].size();i++)

if(vec[x][i]!=fa[x]&&size[vec[x][i]]>size[t])

t=vec[x][i];

if(t) top[t]=top[x],dfs1(t);

;i<vec[x].size();i++)

if(vec[x][i]!=fa[x]&&vec[x][i]!=t)

dfs1(vec[x][i]);

}

int main()

{

freopen("asm_virus.in","r",stdin);

freopen("asm_virus.out","w",stdout);

n=read(),m=read();

;i<n;i++)

{

x=read(),y=read();fa[y]=x;

vec[x].push_back(y);

vec[y].push_back(x);

}

dfs(),dfs1();

;i<=m;i++)

{

x=read(),y=read(),q=read(),p=read();

int Lca=lca(x,y),LCA=lca(q,p);

//printf("%d %d\n",Lca,LCA);

if(deep[Lca]<deep[LCA])

swap(Lca,LCA),swap(x,q),swap(y,p);

if(lca(Lca,q)==Lca||lca(Lca,p)==Lca) printf("YES\n");

else printf("NO\n");

}

;

}

cogs——2098. Asm.Def的病毒的更多相关文章

- COGS 2098. Asm.Def的病毒

★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out 简单对比时间限制:1 s 内存限制:256 MB [题目描述] “这就是我们最新研制的,世界上第一种可持 ...

- COGS——C2098. Asm.Def的病毒

http://www.cogs.pro/cogs/problem/problem.php?pid=2098 ★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out ...

- cogs 2098. [SYOI 2015] Asm.Def的病毒 LCA 求两条路径是否相交

2098. [SYOI 2015] Asm.Def的病毒 ★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out 简单对比时间限制:1 s 内存限制:256 M ...

- LCA -cogs2098 [SYOI 2015] Asm.Def的病毒

题目链接:http://cogs.pro:8081/cogs/problem/problem.php?pid=vQXmxVaPU [题目描述] “这就是我们最新研制的,世界上第一种可持久化动态计算机病 ...

- COGS——T2084. Asm.Def的基本算法

http://cogs.pro/cogs/problem/problem.php?pid=2084 ★☆ 输入文件:asm_algo.in 输出文件:asm_algo.out 简单对比时间 ...

- COGS 2091. Asm.Def的打击序列

★★★ 输入文件:asm_lis.in 输出文件:asm_lis.out 简单对比时间限制:4 s 内存限制:256 MB [题目描述] 白色圆柱形的“蓝翔”号在虚空中逐渐变大,一声沉 ...

- COGS 2084. Asm.Def的基本算法

★☆ 输入文件:asm_algo.in 输出文件:asm_algo.out 简单对比时间限制:1 s 内存限制:256 MB [题目描述] “有句美国俗语说,如果走起来像鸭子,叫起来像 ...

- COGS 2082. Asm.Def谈笑风生

★ 输入文件:asm_talk.in 输出文件:asm_talk.out 简单对比时间限制:2 s 内存限制:256 MB [题目描述] “人呐都不知道,自己不可以预料,直升机刚一出圣 ...

- cogs——2084. Asm.Def的基本算法

2084. Asm.Def的基本算法 ★☆ 输入文件:asm_algo.in 输出文件:asm_algo.out 简单对比时间限制:1 s 内存限制:256 MB [题目描述] “有句 ...

随机推荐

- HDU 2827 高斯消元

模板的高斯消元.... /** @Date : 2017-09-26 18:05:03 * @FileName: HDU 2827 高斯消元.cpp * @Platform: Windows * @A ...

- KMP next表模板

void makeNext(const char P[],int next[]) { int q,k;//q:模版字符串下标:k:最大前后缀长度 int m = strlen(P);//模版字符串长度 ...

- 无聊js画了个菱形

function repeat(str, count) { return count < 0 ? '' : (new Array(count)).join(str); } function di ...

- 自己封装的ASP.NET的MYSQL的数据库操作类

/** * 作者:牛腩 * 创建时间:2010年3月7日17时35分 * 类说明:对MYSQL数据库的操作类 */ using System; using System.Data; using MyS ...

- 【洛谷 P2147】 [SDOI2008]洞穴勘测(LCT)

题目链接 LCT裸题.. #include <cstdio> #define R register int #define I inline void #define lc c[x][0] ...

- ActiveMQ笔记之安装(Linux)

1. 基本概念 MQ(MessageQueue),消息队列,是一个消息接收和转发的容器. Apache ActiveMQ是一个JMS Provider实现. 2. 安装 从官网下载安装包: wget ...

- defer用途

package main /* defer :程序退出时执行,先进后执行 defer庸碌: 1.关闭文件句柄 2.锁资源释放 3.数据库连接释放 */ import ( "fmt" ...

- scrapy shell 用法(慢慢更新...)

scrapy shell 命令 1.scrapy shell url #url指你所需要爬的网址 2.有些网址数据的爬取需要user-agent,scrapy shell中可以直接添加头文件, 第①种 ...

- Java访问http用户验证

public class SAXParse { static final String kuser = "admin"; static final String kpass = & ...

- 20180830 安装git时报错,

安装:https://blog.csdn.net/u013256816/article/details/54743470 解决问题:https://blog.csdn.net/daojibruce/a ...