SQL注入及如何解决

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

1、SQL注入案例

模拟一个用户登录的SQL注入案例,用户在控制台上输入用户名和密码, 然后使用 Statement 字符串拼接的方式实现用户的登录。

1.1 数据库中先创建用户表及数据

-- 创建一张用户表

CREATE TABLE `users` (

`id` INT(11) NOT NULL AUTO_INCREMENT,

`username` VARCHAR(20),

`password` VARCHAR(50),

PRIMARY KEY (`id`)

) ENGINE=INNODB DEFAULT CHARSET=utf8; -- 插入数据

INSERT INTO users(username,`password`) VALUES('张飞','123321'),('赵云','qazxsw'),('诸葛亮','123Qwe');

INSERT INTO users(username,`password`) VALUES('曹操','741258'),('刘备','plmokn'),('孙权','!@#$%^'); -- 查看数据

SELECT * FROM users;

1.2 编写一个登录程序

package com.study.task0201; import java.sql.*;

import java.util.Scanner; public class TestSQLIn {

public static void main(String[] args) throws ClassNotFoundException, SQLException {

Class.forName("com.mysql.jdbc.Driver");

String url = "jdbc:mysql://127.0.0.1:3306/testdb?characterEncoding=UTF-8";

Connection conn = DriverManager.getConnection(url,"root","123456");

//System.out.println(conn);

// 获取语句执行平台对象 Statement

Statement smt = conn.createStatement(); Scanner sc = new Scanner(System.in);

System.out.println("请输入用户名:");

String userName = sc.nextLine();

System.out.println("请输入密码:");

String password = sc.nextLine(); String sql = "select * from users where username = '" + userName + "' and password = '" + password +"'";

//打印出SQL

System.out.println(sql);

ResultSet resultSet = smt.executeQuery(sql);

if(resultSet.next()){

System.out.println("登录成功!!!");

}else{

System.out.println("用户名或密码错误,请重新输入!!!");

} resultSet.close();

smt.close();

conn.close(); } }

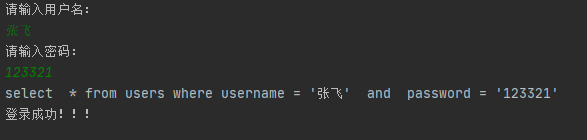

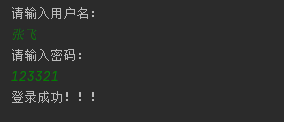

1.3 正常登录

输入正确的用户名及密码后提示"登录成功"

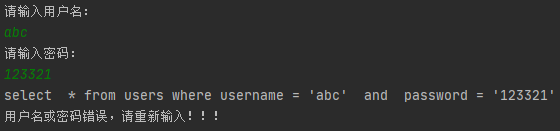

1.4 登录失败

输入用户名或密码错误时,提示“用户名或密码错误,请重新输入”

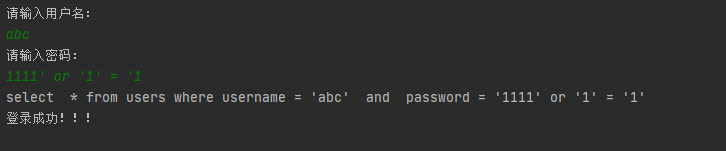

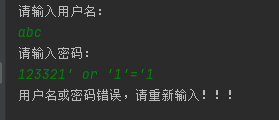

1.5 模拟SQL注入

拼接的字符串中有or '1'='1' 为恒成立条件,因此 及时前面的用户及密码不存在也会取出所有记录,因此提示"登录成功"

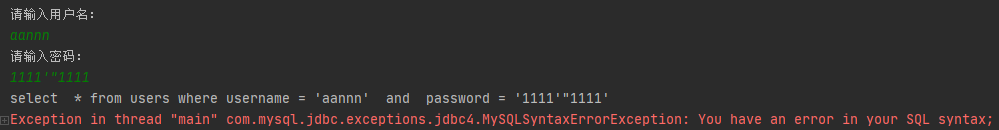

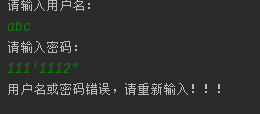

1.6 SQL语法报错

使用拼接的方式,还会出现SQL语法错误等报错,例如

2. 解决方案

使用Statement方式,用户可以通过字符串拼接,改变原本SQL真正的含义,导致存在SQL注入的风险。解决SQL注入,可以通过预处理对象PreparedStatement来代替Statement进行处理。

1.1 程序

import java.sql.*;

import java.util.Scanner; public class TestSQLIn {

public static void main(String[] args) throws ClassNotFoundException, SQLException {

Class.forName("com.mysql.jdbc.Driver");

String url = "jdbc:mysql://192.168.250.177:3307/testdb?characterEncoding=UTF-8";

Connection conn = DriverManager.getConnection(url,"root","AisinoClod#2018)0710");

//System.out.println(conn);

// 获取语句执行平台对象 Statement

// Statement smt = conn.createStatement(); Scanner sc = new Scanner(System.in);

System.out.println("请输入用户名:");

String userName = sc.nextLine();

System.out.println("请输入密码:");

String password = sc.nextLine(); String sql = "select * from users where username = ? and password = ? ";

// System.out.println(sql);

// ResultSet resultSet = smt.executeQuery(sql);

PreparedStatement preparedStatement = conn.prepareStatement(sql);

preparedStatement.setString(1,userName);

preparedStatement.setString(2,password); ResultSet resultSet = preparedStatement.executeQuery();

if(resultSet.next()){

System.out.println("登录成功!!!");

}else{

System.out.println("用户名或密码错误,请重新输入!!!");

} preparedStatement.close();

resultSet.close();

// smt.close();

conn.close(); } }

2.2 正常登录

2.3 用户名密码错误

当用户名或密码输入错误时,会提示“用户名或密码错误,请重新输入”

2.4 模拟SQL注入

按照之前的情况,进行SQL注入的写法,测试后不再出现SQL注入情况。

2.5 模拟SQL语法错误

使用预处理类后,输入带有单引号或双引号的内容也不会再出现SQL语法错误的报错

3. 小结

Statement 与 PreparedStatement的主要区别如下:

- Statement用于执行静态SQL语句,在执行时,必须指定一个事先准备好的SQL语句

- PrepareStatement是预编译的SQL语句对象,语句中可以包含动态参数“?”,在执行时可以为“?”动态设置参数值

- PrepareStatement可以减少编译次数提高数据库性能

SQL注入及如何解决的更多相关文章

- java学习笔记38(sql注入攻击及解决方法)

上一篇我们写了jdbc工具类:JDBCUtils ,在这里我们使用该工具类来连接数据库, 在之前我们使用 Statement接口下的executeQuery(sql)方法来执行搜索语句,但是这个接口并 ...

- 网站如何防止sql注入攻击的解决办法

首先我们来了解下什么是SQL注入,SQL注入简单来讲就是将一些非法参数插入到网站数据库中去,执行一些sql命令,比如查询数据库的账号密码,数据库的版本,数据库服务器的IP等等的一些操作,sql注入是目 ...

- SQL注入原理与解决方法代码示例

一.什么是sql注入? 1.什么是sql注入呢? 所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网 ...

- php和mysql数据库防SQL注入的有效解决办法

<?php$mysqli = new mysqli("localhost", "my_user", "my_password", &q ...

- Java程序员从笨鸟到菜鸟之(一百零二)sql注入攻击详解(三)sql注入解决办法

sql注入攻击详解(二)sql注入过程详解 sql注入攻击详解(一)sql注入原理详解 我们了解了sql注入原理和sql注入过程,今天我们就来了解一下sql注入的解决办法.怎么来解决和防范sql注入, ...

- jdbc mysql crud dao模型 sql注入漏洞 jdbc 操作大文件

day17总结 今日内容 l JDBC 1.1 上次课内容总结 SQL语句: 1.外键约束:foreign key * 维护多个表关系! * 用来保证数据完整性! 2.三种关系: * 一对多: * 一 ...

- Spring MVC 如何防止XSS、SQL注入攻击

在Web项目中,通常需要处理XSS,SQL注入攻击,解决这个问题有两个思路: 在数据进入数据库之前对非法字符进行转义,在更新和显示的时候将非法字符还原 在显示的时候对非法字符进行转义 如果项目还处在起 ...

- 【攻防实战】SQL注入演练!

这篇文章目的是让初学者利用SQL注入技术来解决他们面临的问题, 成功的使用它们,并在这种攻击中保护自己. 1.0 介绍 当一台机器只打开了80端口, 你最依赖的漏洞扫描器也不能返回任何有用的内容, 并 ...

- Python中防止sql注入的方法详解

SQL注入是比较常见的网络攻击方式之一,它不是利用操作系统的BUG来实现攻击,而是针对程序员编程时的疏忽,通过SQL语句,实现无帐号登录,甚至篡改数据库.下面这篇文章主要给大家介绍了关于Python中 ...

随机推荐

- pyhon的6大基本数据类型

1.数字型(Number) 1.1 整型(int) 整型包括所有的正整数,负整数还有0. 在python中所有的整型数据全部默认采用十进制进行表示,但我们还可以手动表示其他进制的整型,具体表示如下: ...

- 2020天梯赛总决赛L2-3 完全二叉树的层序遍历 (25分)

题目:一个二叉树,如果每一个层的结点数都达到最大值,则这个二叉树就是完美二叉树.对于深度为 D 的,有 N 个结点的二叉树,若其结点对应于相同深度完美二叉树的层序遍历的前 N 个结点,这样的树就是完全 ...

- java47

1. 1.List集合根据角标获取元素 import java.util.ArrayList; import java.util.List; public class List集合 { @Suppre ...

- 【SDOI2013】JZOJ8月3日提高组T4 直径

题目 题目描述 小 Q 最近学习了一些图论知识.根据课本,有如下定义. 树:无回路且连通的无向图,每条边都有正整数的权值来表示其长度.如果一棵树有 N 个节点,可以证明其有且仅有 N-1 条边. 路径 ...

- `prometheus-net.DotNetRuntime` 获取 CLR 运行指标原理解析

prometheus-net.DotNetRuntime 介绍 Intro 前面集成 Prometheus 的文章中简单提到过,prometheus-net.DotNetRuntime 可以获取到一些 ...

- 第4.7节 Python特色的序列解包、链式赋值、链式比较

一.序列解包 序列解包(或可迭代对象解包):解包就是从序列中取出其中的元素的过程,将一个序列(或任何可迭代对象)解包,并将得到的值存储到一系列变量中. 一般情况下要解包的序列包含的元素个数必须与你在等 ...

- 转:Python考核试题及答案

Python测试(总分:120) 选择题(每题2分,共20分) 1.下列哪个语句在Python中是非法的? (B) A.x = y = z = 1 B.x = (y = z + 1) C.x, y = ...

- PyQt(Python+Qt)学习随笔:使用pyqtConfigure建立信号和槽的连接

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 在PyQt中,一般信号和槽的连接是通过connect方法建立的,语法如下: connect(slot ...

- PyQt(Python+Qt)学习随笔:exit code 1073741845与槽函数所在对象不能定义同名实例方法问题

最近做了几次测试,在PyQt中如果使用与槽函数同名的实例方法可能会导致不可控的错误. 案例1:如果两个信号映射到同名的槽函数,虽然参数不一样,但真正响应的槽函数是最后定义的槽函数,具体案例请见< ...

- 实验吧 Forms

0x1考察知识 html中value的作用 按钮中用的value 指的是 按钮上要显示的文本 比如'确定,删除 等等字样' 复选框用的value 指的是 这个复选框的值 单选框用的value 和复选框 ...