企业级Docker私有仓库Harbor

一、Harbor简介

1.Harbor介绍

Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器,通过添加一些企业必需的功能特性,例如安全、标识和管理等,扩展了开源Docker Distribution。作为一个企业级私有Registry服务器,Harbor提供了更好的性能和安全。提升用户使用Registry构建和运行环境传输镜像的效率。Harbor支持安装在多个Registry节点的镜像资源复制,镜像全部保存在私有Registry中, 确保数据和知识产权在公司内部网络中管控。另外,Harbor也提供了高级的安全特性,诸如用户管理,访问控制和活动审计等。

2.Harbor特性

- 基于角色的访问控制 :用户与Docker镜像仓库通过“项目”进行组织管理,一个用户可以对多个镜像仓库在同一命名空间(project)里有不同的权限。

- 镜像复制 : 镜像可以在多个Registry实例中复制(同步)。尤其适合于负载均衡,高可用,混合云和多云的场景。

- 图形化用户界面 : 用户可以通过浏览器来浏览,检索当前Docker镜像仓库,管理项目和命名空间。

- AD/LDAP 支持 : Harbor可以集成企业内部已有的AD/LDAP,用于鉴权认证管理。

- 审计管理 : 所有针对镜像仓库的操作都可以被记录追溯,用于审计管理。

- 国际化 : 已拥有英文、中文、德文、日文和俄文的本地化版本。更多的语言将会添加进来。

- RESTful API : RESTful API 提供给管理员对于Harbor更多的操控, 使得与其它管理软件集成变得更容易。

- 部署简单 : 提供在线和离线两种安装工具, 也可以安装到vSphere平台(OVA方式)虚拟设备。

3.Harbor组件

Harbor在架构上主要由6个组件构成:

Proxy:Harbor的registry, UI, token等服务,通过一个前置的反向代理统一接收浏览器、Docker客户端的请求,并将请求转发给后端不同的服务。

Registry: 负责储存Docker镜像,并处理docker push/pull 命令。由于我们要对用户进行访问控制,即不同用户对Docker image有不同的读写权限,Registry会指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token, Registry会通过公钥对token 进行解密验证。

Core services: 这是Harbor的核心功能,主要提供以下服务:

UI:提供图形化界面,帮助用户管理registry上的镜像(image), 并对用户进行授权。

webhook:为了及时获取registry 上image状态变化的情况, 在Registry上配置webhook,把状态变化传递给UI模块。

token 服务:负责根据用户权限给每个docker push/pull命令签发token. Docker 客户端向Regiøstry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向Registry进行请求。

Database:为core services提供数据库服务,负责储存用户权限、审计日志、Docker image分组信息等数据。

Job Services:提供镜像远程复制功能,可以把本地镜像同步到其他Harbor实例中。

Log collector:为了帮助监控Harbor运行,负责收集其他组件的log,供日后进行分析。

各个组件之间的关系如下图所示:

4.Harbor各组件功能

Harbor的每个组件都是以Docker容器的形式构建的,官方也是使用Docker Compose来对它进行部署。用于部署Harbor的Docker Compose模板位于 harbor/docker-compose.yml,打开这个模板文件,发现Harbor是由7个容器组成的;

# docker-compose ps

Name Command State Ports

------------------------------------------------------------------------------------------------------------------------------

harbor-adminserver /harbor/harbor_adminserver Up

harbor-db docker-entrypoint.sh mysqld Up 3306/tcp

harbor-jobservice /harbor/harbor_jobservice Up

harbor-log /bin/sh -c crond && rm -f ... Up 127.0.0.1:1514->514/tcp

harbor-ui /harbor/harbor_ui Up

nginx nginx -g daemon off; Up 0.0.0.0:443->443/tcp, 0.0.0.0:4443->4443/tcp, 0.0.0.0:80->80/tcp

registry /entrypoint.sh serve /etc/ ... Up 5000/tcp nginx:nginx负责流量转发和安全验证,对外提供的流量都是从nginx中转,所以开放https的443端口,它将流量分发到后端的ui和正在docker镜像存储的docker registry。

harbor-jobservice:harbor-jobservice 是harbor的job管理模块,job在harbor里面主要是为了镜像仓库之前同步使用的;

harbor-ui:harbor-ui是web管理页面,主要是前端的页面和后端CURD的接口;

registry:registry就是docker原生的仓库,负责保存镜像。

harbor-adminserver:harbor-adminserver是harbor系统管理接口,可以修改系统配置以及获取系统信息。

这几个容器通过Docker link的形式连接在一起,在容器之间通过容器名字互相访问。对终端用户而言,只需要暴露proxy (即Nginx)的服务端口。

harbor-db:harbor-db是harbor的数据库,这里保存了系统的job以及项目、人员权限管理。由于本harbor的认证也是通过数据,在生产环节大多对接到企业的ldap中;

harbor-log:harbor-log是harbor的日志服务,统一管理harbor的日志。通过inspect可以看出容器统一将日志输出的syslog。

这几个容器通过Docker link的形式连接在一起,这样,在容器之间可以通过容器名字互相访问。对终端用户而言,只需要暴露proxy (即Nginx)的服务端口。

二、安装和配置Harbor

1、安装docker

yum install -y docker

2、安装docker-compose

1)二进制方式安装

curl -L https://raw.githubusercontent.com/docker/compose/1.16.1/contrib/completion/bash/docker-compose -o /etc/bash_completion.d/docker-compose

chmod +x /usr/local/bin/docker-compose

2)pip方式安装

yum install python-pip

pip install docker-compose

3、安装Harbor

1)下载

wget -P /usr/src/ https://github.com/vmware/harbor/releases/download/v1.2.0/harbor-online-installer-v1.2.0.tgz

tar zxf harbor-online-installer-v1.2.0.tgz -C /usr/local/

2)修改配置文件harbor.cfg,只需要修改如下:

hostname = 192.168.101.14 私有仓库IP地址

3)开始安装

下载镜像和启动容器的yaml文件为:/usr/local/harbor/docker-compose.yml,可根据实际情况进行修改。

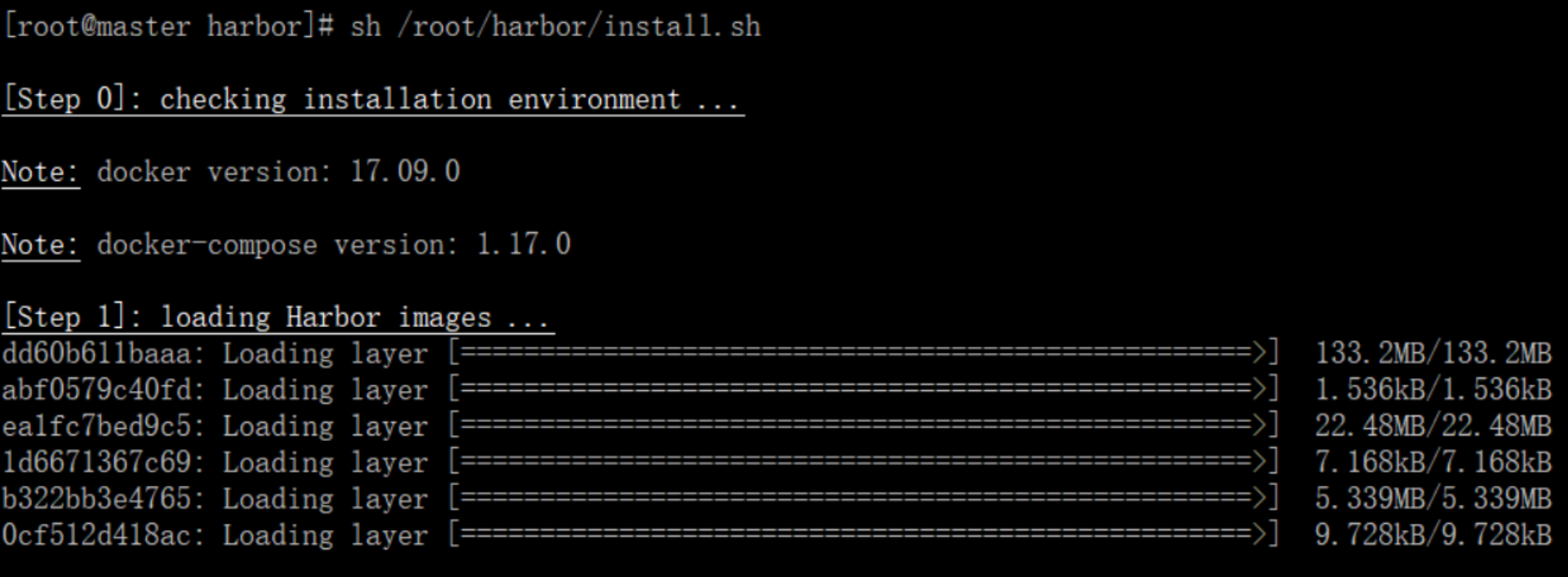

启动安装脚本sh /root/harbor/install.sh

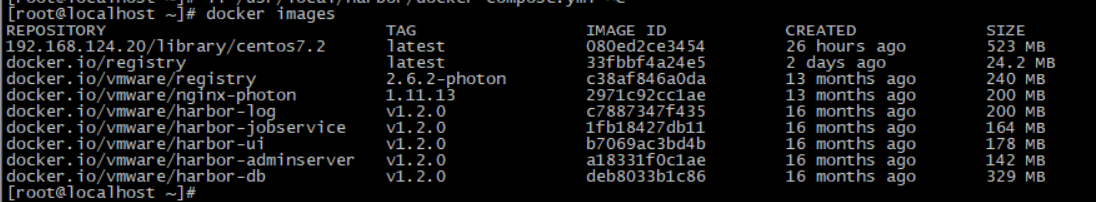

查看生成的镜像:

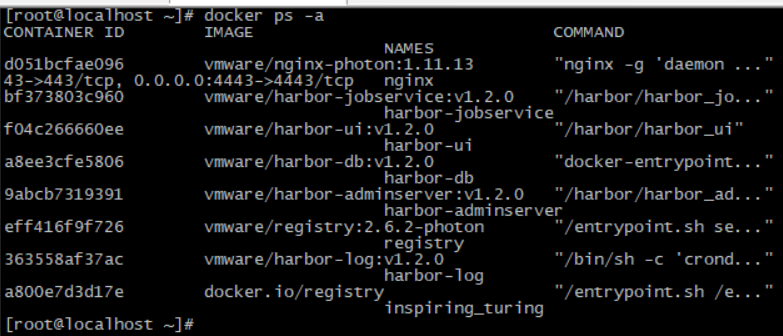

查看生成的容器:

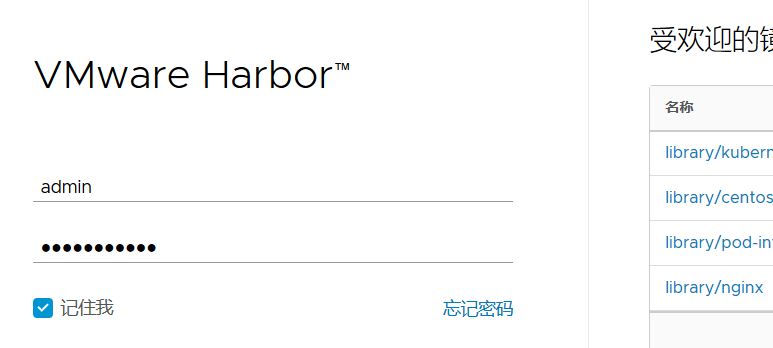

访问web界面:

登录名为:admin 密码为配置文件的密码,初始为:Harbor12345

4、配置docker

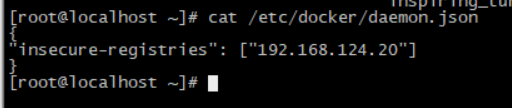

修改/etc/docker/daemon.json:由于安装的HarBor是采用的http并没有TLS认证:

cat > /etc/docker/daemon.json << EOF

{

"insecure-registries": ["192.168.124.20"]

}

EOF

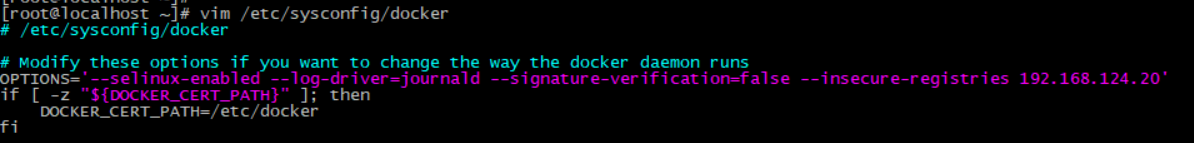

或者修改/etc/sysconf/docker。两者只能任选其一,不然重启docker会报错。

重启docker:

service docker restart

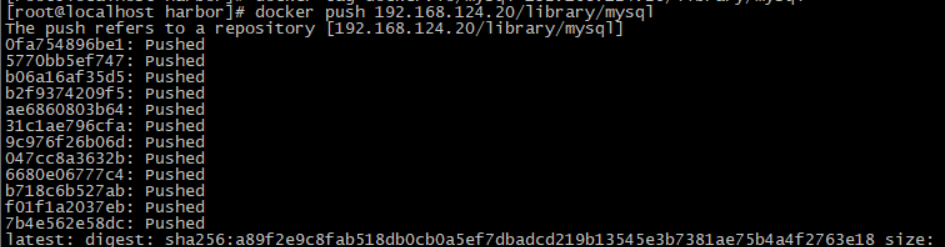

5、上传镜像push

使用docker push镜像时,出现denied: requested access to the resource is denied。

原因和Git push代码一样,为了安全起见,在Docker Hub无法确定操作者的情况下,是无法完成push操作的。

在Git中是通过配置文件SSH Keys来记住用户,那么在Docker Hub中也是通过配置文件。

通常在你第一次使用docker login命令登录你的Docker仓库时,会自动在你的机器上生成一个config.json的文件,目录具体位置不定。

如果你是root用户操作,一般在/root/.docker/config.json目录。如果是普通用户,那么可能在~/.docker/config.json目录上。

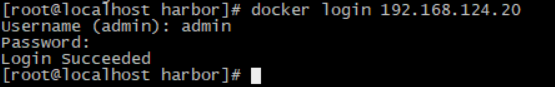

解决方法:原因知道了,解决方法其实很简单。只需要使用docker login登录即可。如果上面的目录中有config.json文件,则会更新,如果没有,则会生成一个新的。接着再使用docker push镜像就行。下次push镜像的时候,也就不需要登录了。

[root@master harbor]# docker login 192.168.101.14

Username: admin

Password: 密码也是Harbor12345(就是登录的admin账号)

Login Succeeded

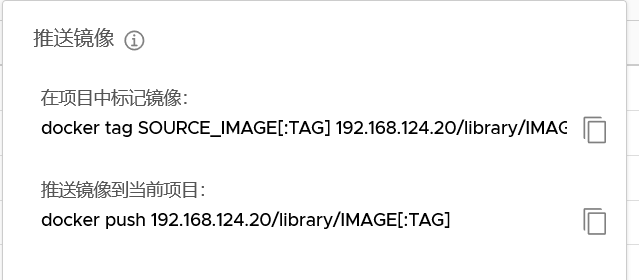

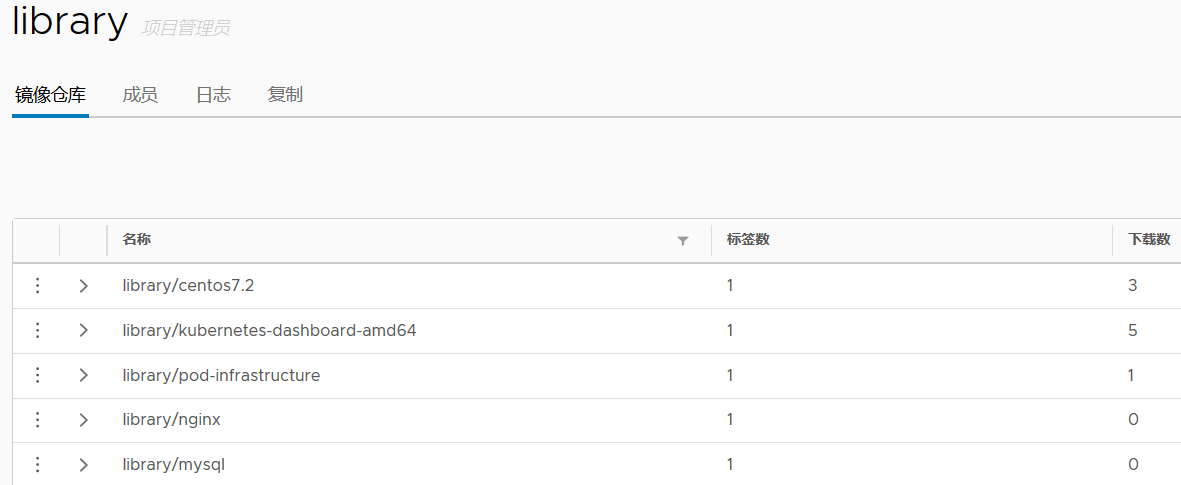

修改需要上传镜像的tag。

然后从HarBor的web界面查看library项目下的镜像:

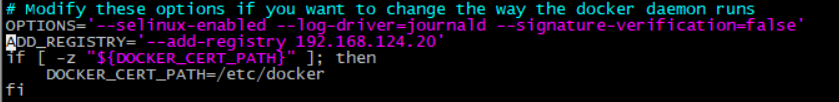

6、下载镜像pull

修改docker配置文件,添加如下代码:

ADD_REGISTRY='--add-registry 192.168.124.20'

添加安全认证,修改/etc/docker/daemon.json

cat > /etc/docker/daemon.json << EOF

{

"insecure-registries": ["192.168.124.20"]

}

EOF

重启docker。

service docker restart

如需push镜像到私有仓库,需要docker login 192.168.124.20

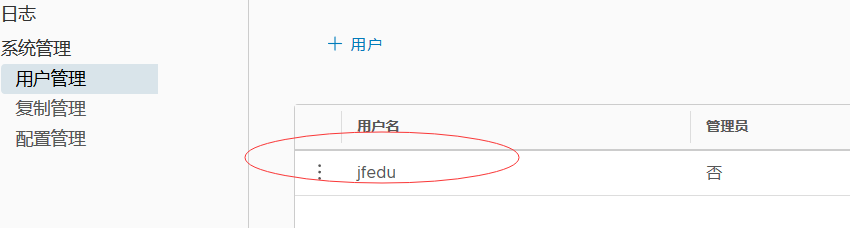

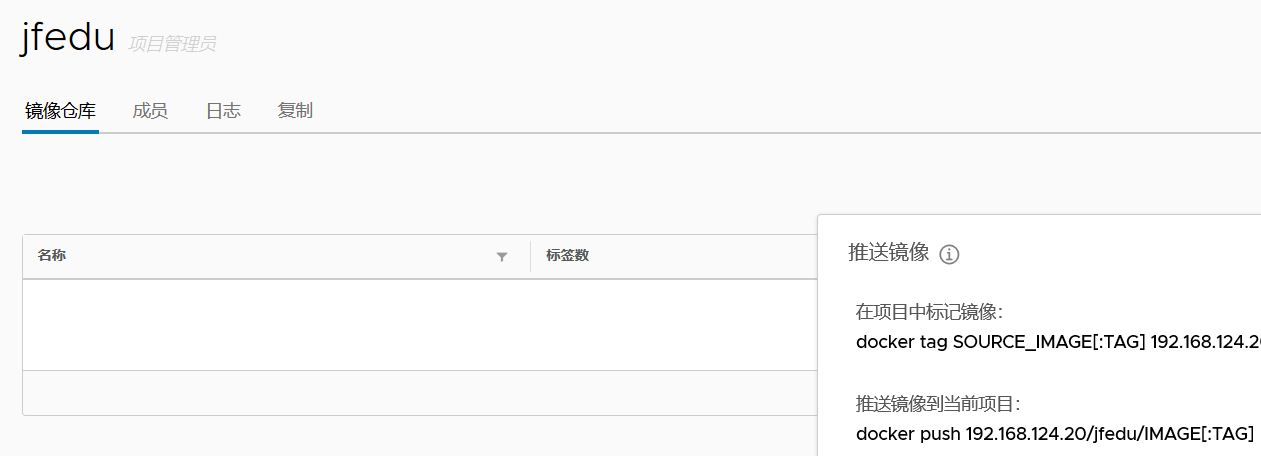

7、增加用户和项目

1)添加用户

2)添加项目

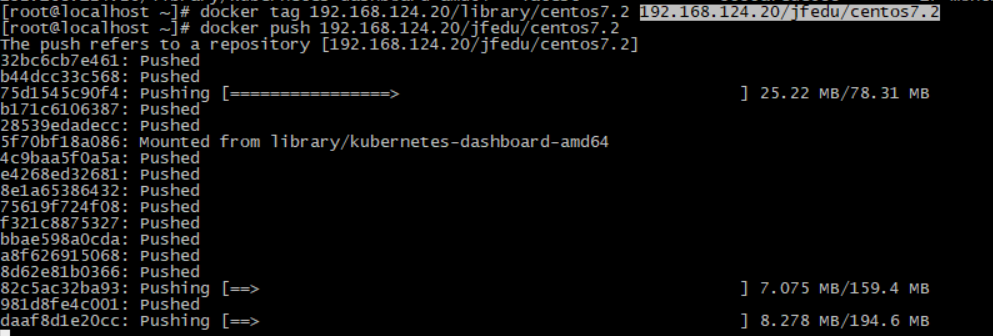

3)如需将镜像添加到jfedu项目,修改镜像额的tag

企业级Docker私有仓库Harbor的更多相关文章

- docker 私有仓库 harbor docker-compose

c创建docker私有仓库 docker pull registry:2.1.1 mkdir /opt/registry#mkdir /var/lib/registry docker run -d - ...

- 企业级Docker私有仓库之Harbor部署(http)

部署环境 Centos7.3 x64 docker-ce-17.06.0 docker-compose-1.15.0 Python-2.7.5(系统默认) Docker及Docker-compose安 ...

- 企业级Docker私有仓库部署(https)

部署环境 Centos7.3 x64 docker-ce-17.06.0 docker-compose-1.15.0 Python-2.7.5(系统默认) 部署目标 使用HTTPS协议 支持Clair ...

- Docker私有仓库Harbor部署与使用

一.harbor介绍 Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器. 由下面几个组件组成: proxy:nginx前端代理,主要是分发前端页面ui访问和镜像上传和下载 ...

- 物联网架构成长之路(44)-Docker私有仓库Harbor

0. 前言 安装docker.docker-compose,这些在我以前的博客讲过,这里就不继续说明了,有需要的可以参考我之前的博客. https://www.cnblogs.com/wunaozai ...

- 企业级Docker镜像仓库Harbor部署与使用

yum install docker 官网地址:https://docs.docker.com/compose/install/ 运行此命令以下载Docker Compose的当前稳定版本 1 sud ...

- 微服务探索之路03篇-docker私有仓库Harbor搭建+Kubernetes(k8s)部署私有仓库的镜像

❝ 目录: 微服务探索之路01篇.net6.0项目本地win10系统docker到服务器liunx系统docker的贯通 微服务探索之路02篇liunx ubuntu服务器部署k8s(kubernet ...

- Docker 私有仓库 Harbor registry 安全认证搭建 [Https]

Harbor源码地址:https://github.com/vmware/harborHarbort特性:基于角色控制用户和仓库都是基于项目进行组织的, 而用户基于项目可以拥有不同的权限.基于镜像的复 ...

- docker私有仓库-harbor

简单说一下Harbor的部署,踩了几个坑,参考同事大神的配置文件,一脸懵逼的部署出来了,其中部分内容参考了网上一些大神的文档,本篇文章仅供参考学习,如有雷同,万分荣幸. 这篇文档仅限于centos7参 ...

随机推荐

- 【JZOJ4831】【NOIP2016提高A组集训第3场10.31】方程式

题目描述 数据范围 解法 枚举根之后,使用大除法. 代码 #include<stdio.h> #include<iostream> #include<string.h&g ...

- AtCoder Regular Contest 084 C - Snuke Festival【二分】

C - Snuke Festival ....最后想到了,可是不应该枚举a[],这样要二重循环,而应该枚举b[],这样只需一重循环... #include<iostream> #inclu ...

- Zabbix清理历史数据库,缩减表大小

zabbix 由于历史数据过大, 因此导致磁盘空间暴涨, 下面是解决方法步骤: 一.分析数据库: 1. 统计数据库中每个表所占的空间: mysql> SELECT table_name AS ...

- 字节缓冲流 ( BufferedInputStream / BufferedOutputStream)

package com.sxt.reader; import java.io.BufferedInputStream; import java.io.BufferedOutputStream; imp ...

- Python基础:05集合类型

Python中,集合对象是一组无序排列的可哈希的值.所以集合成员可以做字典中的键.集合中的元素都是唯一的. 集合(sets)有两种不同的类型,可变集合(set) 和 不可变集合(frozenset). ...

- Android Service Summary

In the Androird, service is a none-UI background process that is doing some specific jobs. 6.1 Ex ...

- python 检测文件夹的数据变动

from watchdog.observers import Observerfrom watchdog.events import *import time class FileEventHandl ...

- JDK8中`Optional.orElse()` 和`Optional.orElseGet()`之间的区别

看例子就明白了 ``` static String B() { System.out.println("B()..."); return "B"; } publ ...

- SDUT-2132_数据结构实验之栈与队列二:一般算术表达式转换成后缀式

数据结构实验之栈与队列二:一般算术表达式转换成后缀式 Time Limit: 1000 ms Memory Limit: 65536 KiB Problem Description 对于一个基于二元运 ...

- vue element 中自定义传值

一直以来都不知道如何传自定义的值,一直只会默认的,今天终于找到方法了. 比如这个上传图片的控件,想带当前的index过去,就这样写.其它的类似 :http-request="(file,fi ...