2020/1/28 PHP代码审计之命令执行漏洞

0x00 命令执行漏洞原理

应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system、exec、shell_exec、passthru、popen、proc_popen等函数可以执行系统命令。当黑客能控制这些函数中的参数时,就可以将恶意的系统命令拼接到正常命令中,从而造成命令执行漏洞,这就是命令执行漏洞。

0x01 挖掘思路

1:用户能够控制函数输入

2:存在可执行代码的危险函数

0x02 命令执行和代码执行的区别

代码执行:

执行的效果完全受限于语言本身

命令执行:

执行的效果不受限于语言语法本身,不受命令本身限制

在上午的学习中,我就错误的误以为代码执行基本可以等价于命令执行,(事实上百度很多博客都没有区分清楚)犯了严重错误。造成我错误原因是代码执行某些情况下会有命令执行的效果,但绝不等价!

0x03 命令执行的类型

1:代码层过滤不严

2:系统的漏洞造成命令注入

3:调用的第三方组件存在代码执行漏洞

0x04 危险函数system

从现在开始,我们需要通读一遍PHP手册

system

(PHP 4, PHP 5, PHP 7)

system — 执行外部程序,并且显示输出

说明:

string system ( string $command [, int &$return_var ] )

参数:command

要执行的命令

return_var

如果提供 return_var 参数, 则外部命令执行后的返回状态将会被设置到此变量中。

返回值

成功则返回命令输出的最后一行, 失败则返回 FALSE

代码:

<?php

if(isset($_REQUEST['cmd'])){

$cmd = ($_REQUEST["cmd"]);

system($cmd);//eval($cmd);

echo "</pre>$cmd<pre>";

die;

}

?>

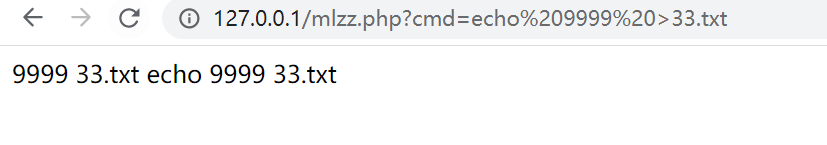

写入文件:

http://127.0.0.1/mlzz.php?cmd=echo 9999 > 212.txt

0x05 危险函数 passthru

(PHP 4, PHP 5, PHP 7)

passthru — 执行外部程序并且显示原始输出

说明:

void passthru ( string $command [, int &$return_var ] )

同 exec() 函数类似, passthru() 函数 也是用来执行外部命令(command)的。 当所执行的 Unix 命令输出二进制数据, 并且需要直接传送到浏览器的时候, 需要用此函数来替代 exec() 或 system() 函数。 常用来执行诸如 pbmplus 之类的可以直接输出图像流的命令。 通过设置 Content-type 为 image/gif, 然后调用 pbmplus 程序输出 gif 文件, 就可以从 PHP 脚本中直接输出图像到浏览器。

参数

command

要执行的命令。

return_var

如果提供 return_var 参数, Unix 命令的返回状态会被记录到此参数。

没有返回值。

代码:

<?php

if(isset($_REQUEST['cmd'])){

$cmd = ($_REQUEST["cmd"]);

passthru($cmd);//eval($cmd);

echo "</pre>$cmd<pre>";

die;

}

?>

写入文件exp:

http://127.0.0.1/passthru.php?cmd=dir%20%3E%2022.txt

增加用户adexp:

http://127.0.0.1/passthru.php?cmd=net user add ad

0x06 危险函数 exec

(PHP 4, PHP 5, PHP 7)

exec — 执行一个外部程序

说明

string exec ( string $command [, array &$output [, int &$return_var ]] )

exec() 执行 command 参数所指定的命令。

参数

command:

要执行的命令。

output:

如果提供了 output 参数, 那么会用命令执行的输出填充此数组, 每行输出填充数组中的一个元素。 数组中的数据不包含行尾的空白字符,例如 \n 字符。 请注意,如果数组中已经包含了部分元素,exec() 函数会在数组末尾追加内容。如果你不想在数组末尾进行追加, 请在传入 exec() 函数之前 对数组使用 unset() 函数进行重置。

return_var:

如果同时提供 output 和 return_var 参数, 命令执行后的返回状态会被写入到此变量。

返回值:

命令执行结果的最后一行内容。 如果你需要获取未经处理的全部输出数据, 请使用 passthru() 函数。

如果想要获取命令的输出内容, 请确保使用 output 参数。

代码:

<?php

if(isset($_REQUEST['cmd'])){

$cmd = ($_REQUEST["cmd"]);

echo exec($cmd);//eval($cmd);

echo "</pre>$cmd<pre>";

die;

}

?>

写入文件方法相同

不同的是exe方法需要echo才有回显

0x07 危险函数 shell_exec

(PHP 4, PHP 5, PHP 7)

shell_exec — 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回。

说明

string shell_exec ( string $cmd )

参数

cmd:

要执行的命令。

反引号(`)则调用此函数

返回值

命令执行的输出。 如果执行过程中发生错误或者进程不产生输出,则返回 NULL。

**Note: **

当进程执行过程中发生错误,或者进程不产生输出的情况下,都会返回 NULL, 所以,使用本函数无法通过返回值检测进程是否成功执行。 如果需要检查进程执行的退出码,请使用 exec() 函数

代码:

<?php

if(isset($_REQUEST['cmd'])){

$cmd = ($_REQUEST["cmd"]);

echo shell_exec($cmd);//eval($cmd);

echo "</pre>$cmd<pre>";

die;

}

?>

利用方法如之前

反引号(`)则调用此函数

<?php

echo `whoami`;

?>

在php中称之为执行运算符,PHP 将尝试将反引号中的内容作为 shell 命令来执行,并将其输出信息返回(即,可以赋给一个变量而不是简单地丢弃到标准输出,使用反引号运算符“`”的效果与函数 shell_exec() 相同。

操作也相同

0x08 过滤函数

Escapesshellcmd()

过滤整条命令

功能:escapeshellcmd() 对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。 此函数保证用户输入的数据在传送到 exec() 或 system() 函数,或者 执行操作符 之前进行转义。

反斜线(\)会在以下字符之前插入: &#;`|?~<>^()[]{}$*, \x0A 和 \xFF。 ‘ 和 “ 仅在不配对儿的时候被转义。 在 Windows 平台上,所有这些字符以及 % 和 ! 字符都会被空格代替。

定义 :string escapeshellcmd ( string $command)

Escapeshellarg()

过滤整个参数

功能 :escapeshellarg() 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号,这样以确保能够直接将一个字符串传入 shell 函数,shell 函数包含 exec(), system() 执行运算符(反引号

)定义 :string escapeshellarg ( string $arg )

exp:

<?php

if(isset($_REQUEST['cmd'])){

$cmd = escapeshellcmd(($_REQUEST["cmd"]));

system($cmd);//eval($cmd);

echo "</pre>$cmd<pre>";

die;

}

?>

可以看到过滤了> 使得我们写入失败

这里提一下前几天碰到的

PHP escapeshellarg()+escapeshellcmd() 之殇

对于单个单引号, escapeshellarg 函数转义后,还会在左右各加一个单引号,但 escapeshellcmd 函数是直接加一个转义符,对于成对的单引号, escapeshellcmd 函数默认不转义,但 escapeshellarg 函数转义:

代码:

$cmd="172.17.0.2' -v -d a=1";

详细分析一下这个过程:

1:传入的参数是

127.0.0.1' -v -d a=1

2:由于escapeshellarg先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。所以处理之后的效果如下:

'127.0.0.1'\'' -v -d a=1'

3:经过escapeshellcmd针对第二步处理之后的参数中的\以及a=1'中的单引号进行处理转义之后的效果如下所示:

'127.0.0.1'\\'' -v -d a=1\'

由于第三步处理之后的payload中的\被解释成了\而不再是转义字符,所以单引号配对连接之后将payload分割为三个部分,具体如下所示:

'127.0.0.1'\

''

a=1'

所以这个payload可以简化为curl 127.0.0.1\ -v -d a=1',即向127.0.0.1\发起请求,POST 数据为a=1'。

但是如果是先用 escapeshellcmd 函数过滤,再用的 escapeshellarg 函数过滤,则没有这个问题。

参考链接:

http://www.lmxspace.com/2018/07/16/谈谈escapeshellarg参数绕过和注入的问题/

0x09 修复方案

1:尽量少用执行命令的函数或者直接禁用参数值尽量使用引号包括

2:在使用动态函数之前,确保使用的函数是指定的函数之一

3:在进入执行命令的函数/方法之前,对参数进行过滤,对敏感字符进行转义

4:尽量少用执行命令的函数

5:对于可控点是程序参数的情况下,使用escapeshellcmd函数进行过滤;对于可控点是程序参数值的情况下。使用escapeshellarg函数进行过滤。

6:参数的值尽量使用引号包裹,并在拼接前调用addslashed进行转义

而针对特定第三方组件引发的漏洞,我们要做的就是及时打补丁,修改安装时的默认配置

2020/1/28 PHP代码审计之命令执行漏洞的更多相关文章

- 2020/1/28 PHP代码审计之代码执行漏洞

0x00代码执行原理 应用程序在调用一些能够将字符串转换为代码的函数(如PHP中的eval)时,没有考虑用户是否控制这个字符串,将造成代码执行漏洞. 该漏洞主要存在于eval().assert().p ...

- ASP代码审计 -4.命令执行漏洞总结

命令执行漏洞: 保存为cmd.asp,提交链接: http://localhost/cmd.asp?ip=127.0.0.1 即可执行命令 <%ip=request("ip" ...

- PHP代码审计笔记--命令执行漏洞

命令执行漏洞,用户通过浏览器在远程服务器上执行任意系统命令,严格意义上,与代码执行漏洞还是有一定的区别. 0x01漏洞实例 例1: <?php $target=$_REQUEST['ip']; ...

- ASP代码审计学习笔记 -4.命令执行漏洞

命令执行漏洞: 保存为cmd.asp,提交链接: http://localhost/cmd.asp?ip=127.0.0.1 即可执行命令 <%ip=request("ip" ...

- PHP代码审计学习之命令执行漏洞挖掘及防御

[1]可能存在命令执行漏洞的函数: 00x1:常用的命令执行函数:exec.system.shell_exec.passthru 00x2:常用的函数处理函数:call_user_func.call_ ...

- php代码审计5审计命令执行漏洞

命令执行漏洞:通过易受攻击的应用程序在主机操作系统上执行任意命令,用户提供的数据(表单,cookie,http头等)未过滤 挖掘思路:用户能够控制函数输入,存在可执行代码的危险函数 命令执行和代码执行 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- PHP命令执行漏洞初探

PHP命令执行漏洞初探 Mirror王宇阳 by PHP 命令执行 PHP提供如下函数用于执行外部应用程序:例如:system().shell_exec().exec().passthru() sys ...

- 【漏洞预警】SaltStack远程命令执行漏洞 /tmp/salt-minions

前言: 2020年5月3日,阿里云应急响应中心监测到近日国外某安全团队披露了SaltStack存在认证绕过致命令执行漏洞以及目录遍历漏洞.在多个微信群和QQ群已经有群友反映中招,请马上修复. 以下 ...

随机推荐

- L2d插件

<script src="https://blog-static.cnblogs.com/files/yyhh/L2Dwidget.min.js"></scrip ...

- RadioGroup的使用

前言: 使用RadioGroup就可以在选择情况多的时候,简化代码 RadioGroup 使用互斥选择时,会使用RadioGroup标签下面RadioButton,如下面的代码:(这样写下来,男和女的 ...

- Si7006主要面向传统上使用的分立RH / T传感器的低精度的应用

Silicon Labs的Si7006 / 13/20/21个I 2 C相对湿度及温度传感器结合充分工厂校准湿度和温度传感器元件与模拟-数字转换器,信号处理和一个I 2 C主机接口.专利使用业界标准低 ...

- POJ 1330 LCA最近公共祖先 离线tarjan算法

题意要求一棵树上,两个点的最近公共祖先 即LCA 现学了一下LCA-Tarjan算法,还挺好理解的,这是个离线的算法,先把询问存贮起来,在一遍dfs过程中,找到了对应的询问点,即可输出 原理用了并查集 ...

- [题解] LuoguP6075 [JSOI2015]子集选取

传送门 ps: 下面\(n\)和\(k\)好像和题目里的写反了...将就着看吧\(qwq\) 暴力打个表答案就出来了? 先写个结论,答案就是\(2^{nk}\). 为啥呢? 首先你需要知道,因为一个集 ...

- abstract和interface关键字介绍

一.abstract关键字介绍 abstract可以修饰方法.类.使用abstract修饰的方法和类分别叫做抽象方法和抽象类. 1.抽象方法 抽象方法的定义:指可以通过abstract关键字声明的方法 ...

- spring源码 AutowireCapableBeanFactory接口

对于想要拥有自动装配能力,并且想把这种能力暴露给外部引用的BeanFactory类需要实现此接口.正常情况下,不要使用此接口应该更倾向于使用BeanFactory或者ListableBeanFacto ...

- CSS实现背景图片透明和文字不透明效果

1.毛玻璃效果:背景图 + 伪类 + flite:blur(3px) width: 500px; height: 300px; line-height: 50px; text-align: cente ...

- hibernate注解 笔记

1.hibernate使用@where实现条件过滤功能 其里面只有一个参数clause,完整用法是: @Where(clause = "VALID_FLAG=1") 可以加在实体类 ...

- windows driver 创建线程

VOID ThreadStart(_In_ PVOID StartContext) { PWCHAR str = (PWCHAR)StartContext; MySleep(10);//延时10ms ...