T-Pot平台cowrie蜜罐暴力破解探测及实现自动化邮件告警

/data/cowrie/log/cowrie.log

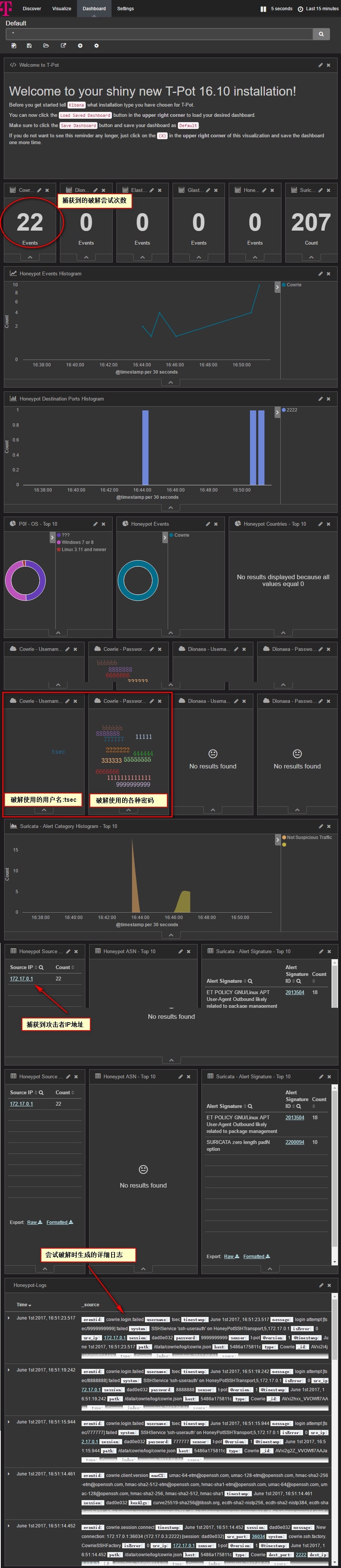

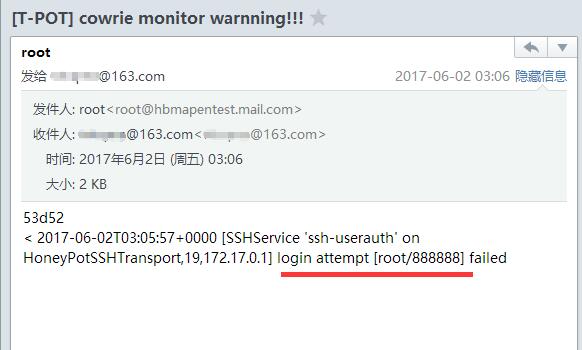

接下来就是制作监控脚本,所实现的功能是检测该日志是否有新的登录记录产生,如果发现了新的登录记录立刻向管理员发送出告警邮件。 而该告警邮件中应包含攻击者暴力破解时所使用的用户名、密码及攻击者IP地址。另外,脚本最好不要保存在/data/cowrie/log目录下,我这里放在了/root目录下了。

脚本内容:/root/diff.sh

#! /bin/bash grep 'login attempt' /data/cowrie/log/cowrie.log > /data/cowrie/log/cowrieSSH.log.new

diff /data/cowrie/log/cowrieSSH.log.new /data/cowrie/log/cowrieSSH.log.old > /data/cowrie/log/diff.txt if [ $? == "" ] ; then

echo "未探测到SSH异常连接!"

else

echo "SSH异常连接,正在发送确认邮件...!"

mail -s '[T-POT] cowrie monitor warnning!!!' pentest@.com < /data/cowrie/log/diff.txt

cp /data/cowrie/log/cowrieSSH.log.new /data/cowrie/log/cowrieSSH.log.old

echo "邮件发送成功!"

fi

chmod u+x /root/diff.sh

给监控脚本添加计划任务,要求每分钟执行一次(执行频率可根据需要自行设置)。

# Check cowrie HoneyPot

* * * * * root /root/diff.sh

重启cron服务,使得修改过的cron服务立刻生效

/etc/init.d/cron restart

[root@ptarmiganantelope:/data/cowrie/log]# vim /etc/hosts 127.0.0.1 localhost

127.0.1.1 ptarmiganantelope hbmapentest.ips.com

同时,观察是否存在以下进程以确认sendmail是否正常工作

[root@ptarmiganantelope:/data/cowrie/log]# ps aux | grep sendmail

root 0.0 0.1 ? Ss : : sendmail: MTA: accepting connections

root 0.0 0.0 pts/ S+ : : grep --color=auto sendmail

T-Pot平台cowrie蜜罐暴力破解探测及实现自动化邮件告警的更多相关文章

- T-Pot平台Honeytrap蜜罐TCP/UDP服务攻击探测及实现自动化邮件告警

T-pot平台的Honeytrap可观察针对TCP或UDP服务的攻击,作为一个守护程序模拟一些知名的服务,并能够分析攻击字符串,执行相应的下载文件指令,当不产生TCP或者UDP协议的时候Honeytr ...

- web攻击与防御技术-平台搭建与暴力破解

平台搭建是首先安装xampp并把pikachu的压缩文件解压在HTdocs下 然后 点击后显示 安装成功 首先随便输入一些东西 然后用burpsuite抓包 对username和password字段进 ...

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解) 因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西 Target选项: 设置攻击目标,可以通过proxy发送 Pasit ...

- C#.NET 大型企业信息化系统集成快速开发平台 4.2 版本 - 防止暴力破解密码、提高大型信息系统安全

几十万人使用的系统.覆盖全国.每天营业额上好几个亿的.若信息安全方面太薄弱了.那将会是致命的打击.甚至威胁到企业的正常运转.从国家层面到企业级别大家都在重视信息的安全.可控. 运行速度慢一点点可以忍受 ...

- 暴力破解unix/linux平台上采用crypt加密的口令

# coding=utf-8 ''' 暴力破解crypt模块加密的密码 ''' import crypt import optparse usage = 'Usage: %prog [optinos] ...

- Cowrie蜜罐部署教程【转载】

0.蜜罐分类: 低交互:模拟服务和漏洞以便收集信息和恶意软件,但是攻击者无法和该系统进行交互: 中等交互:在一个特有的控制环境中模拟一个生产服务,允许攻击者的部分交互: 高交互:攻击者可以几乎自由的访 ...

- Web攻防之暴力破解(何足道版)

原创文章 原文首发我实验室公众号 猎户安全实验室 然后发在先知平台备份了一份 1 @序 攻防之初,大多为绕过既有逻辑和认证,以Getshell为节点,不管是SQL注入获得管理员数据还是XSS 获得后台 ...

随机推荐

- 020 Spark中分组后的TopN,以及Spark的优化(重点)

一:准备 1.源数据 2.上传数据 二:TopN程序编码 1.程序 package com.ibeifeng.bigdata.spark.core import java.util.concurren ...

- X分钟速成Python3

参考博客:Python3 从入门到开车 (与以下代码无关) 源代码下载: learnpython3-cn.py Python是由吉多·范罗苏姆(Guido Van Rossum)在90年代早期设计. ...

- [OpenCV-Python] OpenCV 中的图像处理 部分 IV (二)

部分 IVOpenCV 中的图像处理 OpenCV-Python 中文教程(搬运)目录 16 图像平滑 目标 • 学习使用不同的低通滤波器对图像进行模糊 • 使用自定义的滤波器对图像进行卷积(2D 卷 ...

- Python中 各种数字类型的判别(numerica, digital, decimal)

一. 全角和半角 全角:是指一个全角字符占用两个标准字符(或两个半角字符)的位置. 全角占两个字节. 汉字字符和规定了全角的英文字符及国标GB2312-80中的图形符号和特殊字符都是全角字符.在全角中 ...

- Shell function

function test() { echo $1 echo $2 echo $3 } test 1 2 4 在shell里面使用函数是不用括号的.参数直接接在名字后面.

- BZOJ.2834.回家的路(最短路Dijkstra 拆点)

题目链接 对于相邻的.处在同在一行或一列的车站连边,然后用dis[x][0/1](或者拆点)分别表示之前是从横边还是竖边到x的,跑最短路. 我选择拆点.. //13028kb 604ms #inclu ...

- 潭州课堂25班:Ph201805201 爬虫基础 第六课 选择器 (课堂笔记)

HTML解析库BeautifulSoup4 BeautifulSoup 是一个可以从HTML或XML文件中提取数据的Python库,它的使用方式相对于正则来说更加的简单方便,常常能够节省我们大量的时间 ...

- ps怎么撤销的三种方法和ps撤销快捷键以及连续撤销多步快捷键

内容提要:文章综合介绍ps撤销快捷键相关的一些操作,包括PS怎么撤销.PS撤销多步.ps连续撤销快捷键.历史记录面板操作等等. 关于ps怎么撤销操作,有多种方法:使用PS撤销快捷键.编辑菜单.文件菜单 ...

- node的模块包装为promise写法

1. const Promise = require('bluebird') const fs = Promise.promisifyAll(Promise.promisify(require('fs ...

- C++学习笔记43:STL

STL简介(standard Template Library) STL的基本组件:容器(container),迭代器(iterator),函数对象(function object) 算法(algor ...