在ubuntu16.04中安装apache2+modsecurity以及自定义WAF规则详解

一、Modsecurity规则语法示例

SecRule是ModSecurity主要的指令,用于创建安全规则。其基本语法如下:

SecRule VARIABLES OPERATOR [ACTIONS]

- VARIABLES

代表HTTP包中的标识项,规定了安全规则针对的对象。常见的变量包括:ARGS(所有请求参数)、FILES(所有文件名称)等。

- OPERATOR

代表操作符,一般用来定义安全规则的匹配条件。常见的操作符包括:@rx(正则表达式)、@streq(字符串相同)、@ipmatch(IP相同)等。

- ACTIONS

代表响应动作,一般用来定义数据包被规则命中后的响应动作。常见的动作包括:deny(数据包被拒绝)、pass(允许数据包通过)、id(定义规则的编号)、severity(定义事件严重程度)等。

值得注意的是,如需获取更加深入的语法,请参考官方手册。由于本实验中涉及到了自定义安全规则,故将其中涉及到的三条规则做详细说明,如下:

规则1:防XSS攻击

SecRule ARGS|REQUEST_HEADERS "@rx <script>" "id:001,msg: 'XSS Attack',severity:ERROR,deny,status:404"

- VARIABLES

ARGS:所有请求参数;REQUEST_HEADERS:请求数据头部。

- OPERATOR

@rx <script>:如果正则匹配字符串"<script>"成功,则规则执行。

- ACTIONS

id:001规定该条规则编号为001;msg: 'XSS Attack'代表记录信息为:XSS Attack;severity:ERROR表示严重程度为ERROR;deny表示拒绝所有请求包;status:404表示服务器响应状态编号为404。

说明:严重程度分为8级: EMERGENCY (0)、ALERT (1)、CRITICAL (2)、ERROR (3)、WARNING (4)、NOTICE (5)、INFO (6) 、DEBUG (7)

该规则表明:所有请求参数中包含字符串"<script>"的HTTP包均会被服务器拦截并记录。

规则2:设置白名单

SecRule REMOTE_ADDR "@ipmatch 192.168.1.9" "id:002,phase:1,t:none,

nolog,pass,ctl:ruleEngine=off"

- VARIABLES

REMOTE_ADDR:远程主机IP

- OPERATOR

@ipmatch 192.168.1.9:如果请求主机IP地址为192.168.1.9,则规则执行。

- ACTIONS

id:002规定该条规则编号为002;phase:1表示规则执行的范围为请求头部;t:none表示VARIABLES的值不需要转换(t代表transform);nolog代表不记录日志;pass代表继续下一条规则;ctl:ruleEngine=off代表关闭拦截模式,所有规则失效。

说明:phase编号规定如下:Request Headers (1), Request Body (2), Response Headers (3), Response Body (4) and Logging (5).

该规则表明:对于主机192.168.1.9发送的HTTP包,服务器关闭拦截模式,允许所有包通过。

规则3:chain规则

SecRule ARGS:username "@streq admin" chain,deny,id:003

SecRule REMOTE_ADDR "!streq 192.168.1.9"

- VARIABLES

ARGS:username所有表示请求参数中的用户名信息。

- OPERATOR

@streq admin表示用户名等于字符串"admin",则执行ACTIONS。

- ACTIONS

id:003规定该条规则编号为003;chain表示用户名等于admin的情况下,必须完成第二行规则的匹配(远程主机IP不是192.168.1.9),才能执行下一个动作;deny表示所有请求包被拒绝。

该规则表明:所有主机名为admin,但对应主机IP地址不是192.168.1.9的请求包均会被服务器拒绝。也就意味着只有某一台主机可以用admin用户登录(一般情况是系统管理员的主机),大大提高了系统安全性。

二、一键安装LAMP环境

- 执行命令apt-get update。

- 执行命令apt-get install lamp-server^。

- 在安装过程中会跳出Mysql数据库root用户密码设置窗口,按要求输入密码:123,按Tab键选择"Ok",按回车进入下一步,如下图所示:

- 重复输入密码:123,按Tab键选中"Ok",按回车继续安装,如下图所示:

- 打开浏览器,在地址栏输入:http://localhost,可以验证apache2安装成功,如下图所:

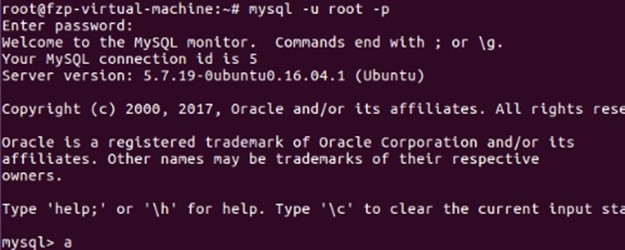

5.输入命令mysql -u root -p ,成功进入mysql窗口,mysql安装成功。

三、安装modsecurity

- 安装libapache2-modsecurity模块及其依赖包,输入:

$ apt-get install libxml2 libxml2-dev libxml2-utils libapache2-modsecurity

- 查询ModSecurity版本号,验证安装是否成功,输入:

$ dpkg -s libapache2-modsecurity | grep Version

注意:看清Version的大小写。

- 重启Apache服务,输入:

$ service apache2 reload

- 配置modsecurity,启用拦截模式,输入:

$ cd /etc/modsecurity

$ mv modsecurity.conf-recommended modsecurity.conf

$ vim modsecurity.conf

上述操作将安装包中的推荐配置文件改名为标准的配置文件名,并启用Vim编辑器编辑该配置文件。

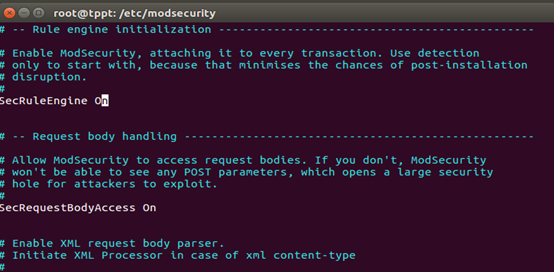

- 编辑modsecurity.conf,将"SecRuleEngine DetectionOnly"改为"SecRuleEngine On",保存并退出。如下图所示:

上述操作将开启安全规则引擎,即启用拦截模式,过滤HTTP流量。

四、配置自定义规则

- 进入文件夹activated_rules,将启动文件关联到此文件夹中,采用软链接的方式,输入:

$ cd /usr/share/modsecurity-crs/activated_rules

$ ln -s ../modsecurity_crs_10_setup.conf ./modsecurity_crs_10_setup.conf

$ tree

- 执行命令vim MY.conf,创建自己的规则文件MY.conf。写入防XSS规则(编号001)如下:

SecRule ARGS|REQUEST_HEADERS "@rx <script>" "id:003,msg: 'XSS Attack',severity:ERROR,deny,status:404"

- 设置配置文件security2.conf,输入:

$ vim /etc/apache2/mods-available/security2.conf

- 在该文件中添加:IncludeOptional /usr/share/modsecurity-crs/activated_rules/*.conf,如下图所示:

- 重启apache服务,输入:

$ service apache2 reload

五、验证防护效果

- 登录主机"hacker",进入攻击者模式。在浏览器地址栏输入:http://localhost/ ?q=<script> alert(1)</script>。实验结果如下图所示:

- 执行命令vim /var/log/apache2/modsec_audit.log,查看WAF拦截日志,如下图所示:

由上图可知,从本地主机发出的GET请求被规则文件MY.conf中的001号规则准确命中,消息中包含的恶意代码被拦截。

在ubuntu16.04中安装apache2+modsecurity以及自定义WAF规则详解的更多相关文章

- SLAM+语音机器人DIY系列:(二)ROS入门——3.在ubuntu16.04中安装ROS kinetic

摘要 ROS机器人操作系统在机器人应用领域很流行,依托代码开源和模块间协作等特性,给机器人开发者带来了很大的方便.我们的机器人“miiboo”中的大部分程序也采用ROS进行开发,所以本文就重点对ROS ...

- Ubuntu16.04中安装stlink驱动

系统环境: Vmware12, Ubuntu16.04 Stlink version:v1.4.0 一.安装依赖包: sudo apt-get install libusb-1.0 sudo apt- ...

- ROS-1 : Ubuntu16.04中安装ROS Kinetic

1.安装 ROS Kinetic仅支持Wily(Ubuntu 15.10).Xenial( Ubuntu16.04)和Jessie(Debian 8)的debian软件包. 1.1 配置Ubuntu ...

- 如何在Ubuntu16.04 中安装Linux, Nginx, MySQL, PHP (LEMP 栈)

介绍 LEMP 栈是用来开发动态网页和web 应用程序的一系列软件集合,LEMP描述的是Linux操作系统,Nginx web 服务器,以及后端数据存储MySQL/MariaDB数据库和服务器端动态脚 ...

- Docker - 在Ubuntu16.04中安装Docker CE

Get Docker for Ubuntu Check system version root@Ubuntu16:~# uname -a Linux Ubuntu16 4.8.0-36-generic ...

- Ubuntu16.04中安装搜狗输入法

1.从搜狗输入法官网界面下载安装包 https://pinyin.sogou.com/linux/ 2.安装 sudo dpkg -i sogoupinyin_2.1.0.0082_amd64.deb ...

- Ubuntu16.04中安装VirtualBox及简单配置

sudo apt-get -y install virtualbox 注:将该图表拖到桌面上即可 往下的过程都不变..... 将左边的菜单栏移动到下面 打开一个终端输入:gsettings set c ...

- ubuntu16.04中安装下载工具uget+aria2并配置chrome (stable版)

1.安装uGut sudo apt-get install uget 2.安装aria2 sudo apt-get install arias 3.配置uGet默认下载插件为aria2 菜单栏依次打开 ...

- 在Ubuntu16.04中安装Docker CE

apt-get install apt-transport-https ca-certificates curl software-properties-common curl -fsSL https ...

随机推荐

- CentOS7中安装MySQL5.7 (转)

安装必要的组件 yum install –y autoconf automake imake libxml2-devel expat-devel cmake gcc gcc-c++ libaio li ...

- 201521123084 《Java程序设计》第10周学习总结

1. 本周学习总结 1.1 以你喜欢的方式(思维导图或其他)归纳总结异常与多线程相关内容. 1)线程:指进程中的一个执行流程: 2)一个进程可以同时运行多个不同线程,不同线程执行不同的任务: 3)创建 ...

- 201521123082 《Java程序设计》第7周学习总结

201521123082 <Java程序设计>第7周学习总结 标签(空格分隔): Java 1. 本周学习总结 以你喜欢的方式(思维导图或其他)归纳总结集合相关内容. 2. 书面作业 1. ...

- 201521123012 《Java程序设计》第五周学习总结

##1. 本周学习总结 1.1 尝试使用思维导图总结有关多态与接口的知识点. 答: 1.2 可选:使用常规方法总结其他上课内容. 答:匿名内部类:将一个类的定义放在另一个类的内部.一般是 **new ...

- 201521123026 《Java程序设计》第一周学习总结

1. 本章学习总结 1.简要了解JAVA的发展史以及其特点(面向对象.跨平台性,健壮性,安全性,可移植性,多线程性,动态性等) 2.认识JAVA三大平台(Java SE,Java EE,JavaME) ...

- Java中如何引入结对编程

引自微信: 很多同学说: 我程序写得好,ACM比赛能得分, 就好了,软件工程讲的那些有用么? 有些学校的 <软件工程>课,由于要求太简单,反而不能说明软件工程的价值. 其实好办, 让学生结 ...

- 201521123105 第10周Java学习总结

1. 本周学习总结 1.1 以你喜欢的方式(思维导图或其他)归纳总结异常与多线程相关内容. 2. 书面作业 本次PTA作业题集异常.多线程 1.finally 题目4-21.1 截图你的提交结果(出现 ...

- 视频转GIF图

1.工具 PS6.0(其他版本也可以) 视频一个(具体格式应该无所谓) 2.步骤 (1)打开PS,点击导入->视频帧到图层 (2)选择视频打开 (3)进行范围选择.由于每隔2帧导入一张图片,每秒 ...

- PHp连接数据库实现增删改查

首页 删除 添加 添加处理页面 修改 修改处理页面

- 软件测试的cookie测试

1.什么是cooike测试 Cookie是指网站用于辨别身份,进行会话(session)跟踪而存储在客户端的数据.它是有服务器产生并发送给客户端的.其用途是提供一个方便的功能以简化用户输入,节省访问页 ...