一、访问控制列表是什么?

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。(抄自百度)

工作原理

- 当一个数据包进入一个端口,路由器检查这个数据包是否可路由。

- 如果是可以路由的,路由器检查这个端口是否有ACL控制进入数据包。

- 如果有,根据ACL中的条件指令,检查这个数据包。

- 如果数据包是被允许的,就查询路由表,决定数据包的目标端口。

- 路由器检查目标端口是否存在ACL控制流出的数据包。

- 若不存在,这个数据包就直接发送到目标端口

- 若存在,就再根据ACL进行取舍。然后在转发到目的端口。(抄自百度)

二、访问控制列表有哪些类型?

访问控制类别可以分为标准ACL,拓展ACL,标准命名ACL,拓展命名ACL;

- access-list 是用数字来定义 acl (标准ACL和扩展ACL)

- ip access-list 是用名字来定义 acl(标准命名ACL和扩展命名ACL)

1、标准ACL

配置要点:

1) ACL默认最后有一条deny any,故允许(permit)的ACL应该写在上面。若是禁止某网段访问,其他网段均放通,则应该在最后加一条permit any。

2)标准的ACL只匹配源IP地址(不写掩码只是匹配单个ip,可以写掩码);

3)标准的ACL号是从1-99和1300-1999;

4)如果是单个IP地址,可写为access-list 1 permit host 192.168.1.1

2、扩展ACL

三、配置要点:

1)扩展ACL可匹配源地址、目的地址、IP协议,tcp、udp、icmp、igmp待协议; 如要允许所有目的端口是tcp80端口的流量:access-list 100 per tcp any any eq 80

2)扩展ACL号为100-199和2000-2699

3、标准命名ACL

配置要点和标准acl基本一致,就是多了可以删除特定规则;

4、扩展命名ACL

配置要点和标准acl基本一致,就是多了可以删除特定规则,配置起来更加灵活;

三、如何确定ACL的IN还是OUT方向?

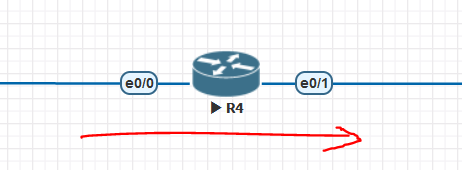

首先要明确IN和OUT方向是相对的,要根据数据流的方向判断,以路由器为中心,数据流进入的方向是IN方向,数据流经过路由器转发出去的方向是OUT方向。以下图为例子,当数据经过e0/0到达R4,再经过e0/1转发,则对于该路由器而已,该数据的e0/0口是IN方向,e0/1口是OUT方向,若对该数据进行做ACL,可以选择在IN方向或者OUT方向上做都可以,后面有例子解析。

四、配置案例

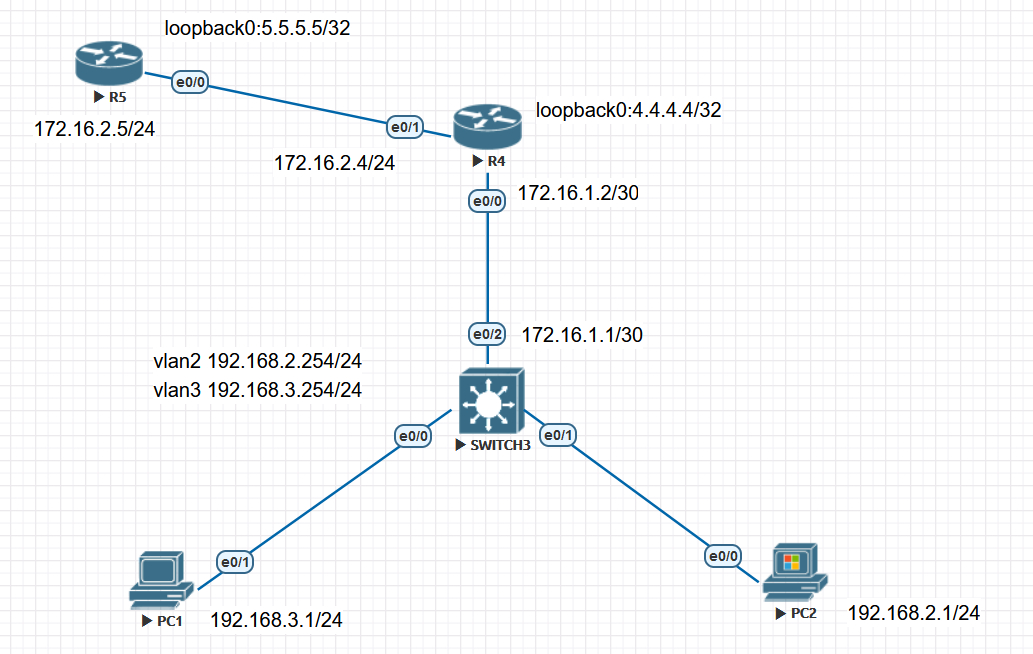

拓扑如图所示;拓扑说明:SWITCH3有PC1和PC2的网关,分别是192.168.3.254和192.168.2.254,SWITCH默认路由指向R4,R4和R5是路由器,运行OSPF协议,并将相应网段发布至OSPF中,R4将静态路由重发布至OSPF中,从而实现全网互通,此拓扑自行搭建,如有需要可联系本人;

再次通过拓扑说明访问控制列表的方向,以192.168.2.1访问5.5.5.5为例子,对于R4来说,eth0/0就是IN;eth0/1就是OUT方向;千万不要把做访问控制列表时候的IN和OUT方向做反了;一个访问控制策略,可以在数据包进来之前做(in);也可以再数据包出去的时候做访问控制列表(out)。

注:本次测试标准acl在路由器R4上做测试

1、标准ACL配置案例

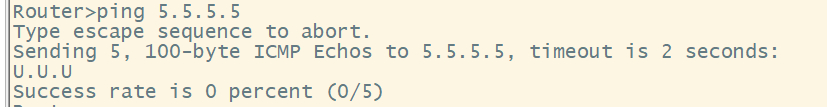

不做ACL前,PC1和PC2都可以ping通5.5.5.5

(1)做个标准访问控制列表,允许192.168.2.2访问5.5.5.5;用于IN方向

access-list 1 permit 192.168.2.2

interface Ethernet0/0

ip access-group 1 in

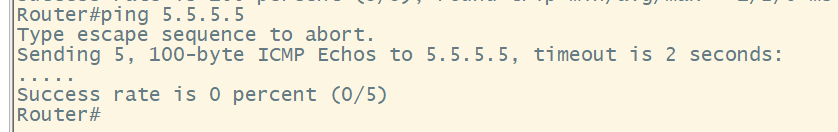

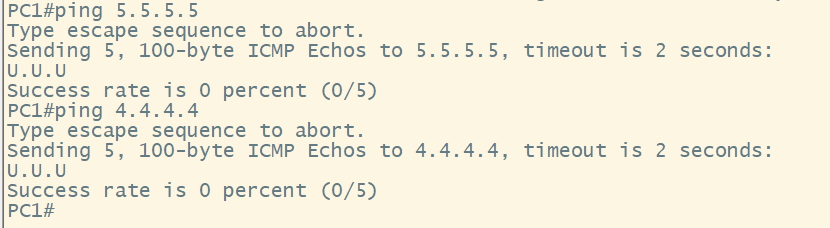

结果PC1和PC2都ping不通5.5.5.5,因为访问控制类别都没有允许他们通过

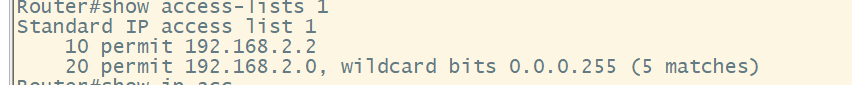

(2)添加个access-list 1 permit 192.168.2.0 0.0.0.255

结果就是PC2(192.168.2.1)通5.5.5.5了,但是PC1(192.168.3.1)不通,原因是PC2的ip在允许的访问控制列表里面

show access-lists 1可以查看命中次数

(3)测试配置错了ACL方向,把关键字由in变成了out

即从把interface Ethernet0/0 ;ip access-group 1 in;变成了interface Ethernet0/0 ;ip access-group 1 out 则PC1(192.168.3.1)和PC2(192.168.2.1)都不通5.5.5.5

因为此刻对于路由器R4而言,这个访问控制类别的逻辑变成了从ETH0/0口出去的数据,允许源ip是192.168.2.0/24这个段,所以5.5.5.5的回包会被阻拦;导致不通;

(4)做个OUT方向的访问控制列表;做测试前需要先去掉之前配置的访问控制列表,以免造成实验干扰

interface Ethernet0/1

ip access-group 1 out

测试结果也是PC1(192.168.3.1)不通5.5.5.5;PC2(192.168.2.1)通5.5.5.5

2、扩展ACL配置案例

(1)配置扩展ACL,允许192.168.2.1访问5.5.5.5,在IN方向测试

access-list 100 permit ip host 192.168.2.1 host 5.5.5.5

interface Ethernet0/0

ip access-group 100 in

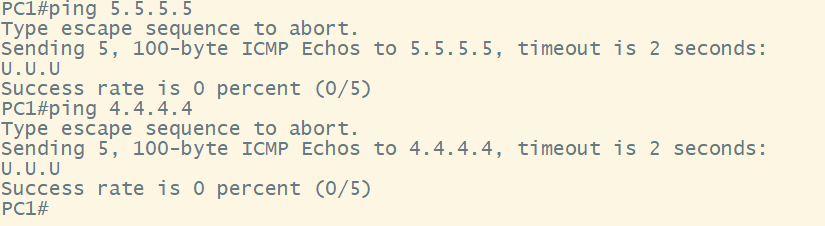

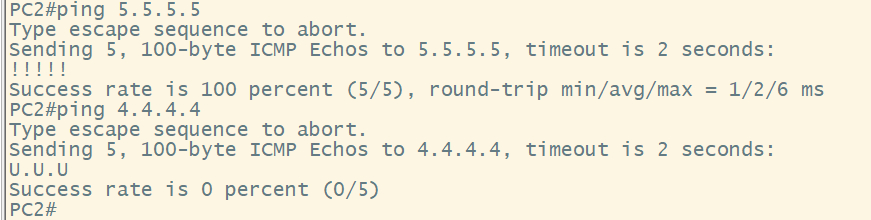

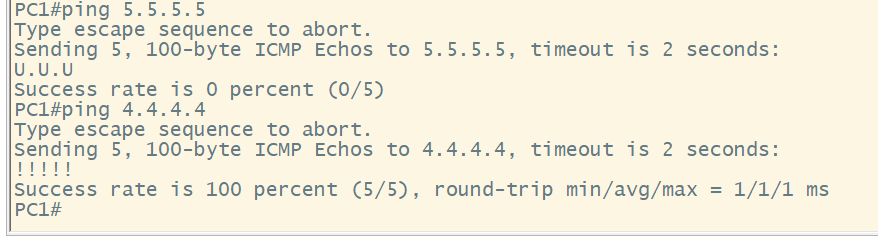

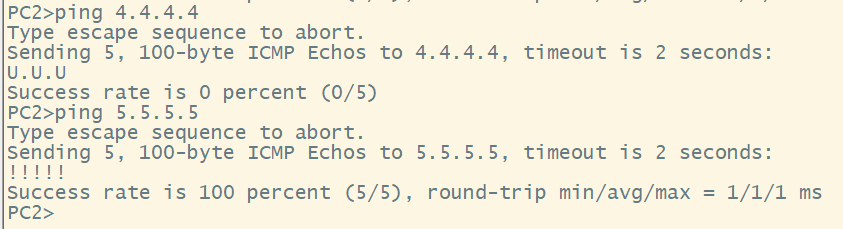

因为扩展ACL可以指定源地址,目的地址,就可以做的更细的匹配,比如这个acl就指定只有192.168.2.1才可以访问5.5.5.5;所以结果就是PC2(192.168.2.1)可以通5.5.5.5,不通4.4.4.4;PC1(192.168.3.1)都不通4.4.4.4和5.5.5.5

3、标准命名ACL配置案例

标准命名ACL其实就是把ACL的数字用字符来表示,优点就是可以随意删除指定的permit或者deny语句,但是还是只能对源地址做限制,不够灵活

配置标准命名ACL,允许192.168.2.1访问所有目标ip,配置在in方向

ip access-list standard standtest1

permit 192.168.2.1

interface Ethernet0/0

ip access-group standtest1 in

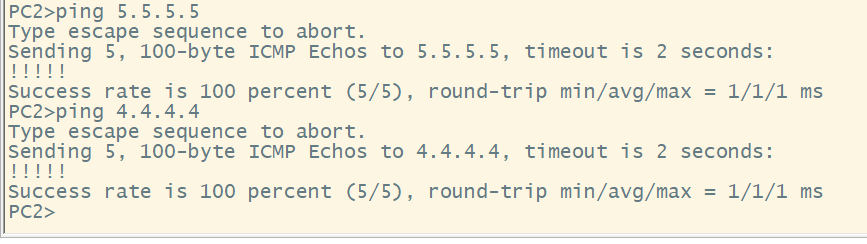

测试结果就是PC2(192.168.2.1)可以通5.5.5.5和4.4.4.4;PC1(192.168.3.1)都不通5.5.5.5和4.4.4.4

同理,在OUT方向做策略,删掉IN方向策略,结果一致;不过PC1(192.168.3.1)会ping得通4.4.4.4,因为4.4.4.4在R4上,不需要经过eth0/1出去;但是PC1不通5.5.5.5

扩展命名列表是我认为做好用的,可以随意删除permit或者deny下面的策略,也可以对ip或者其他协议做策略,颗粒度很细,最适合日常使用;还是使用原图拓扑,删除做在接口上的旧的ACL

(1)配置拓展命名ACL,允许192.168.3.0/24网段ping4.4.4.4,允许192.168.2.0/24网段访问5.5.5.5,应用在IN的方向

ip access-list extended extendtest1

50 permit icmp 192.168.3.0 0.0.0.255 host 4.4.4.4

60 permit ip 192.168.2.0 0.0.0.255 host 5.5.5.5

interface Ethernet0/0

ip access-group extendtest1 in

这个ACL比较有意思,第一条的意思是只允许192.168.3.0/24这个段去ping4.4.4.4,除了ping其他服务都不通,ping的目标地址除了4.4.4.4以外的也不通;第二条意思是只允许192.168.2.0/24这个段对5.5.5.5这个地址进行任意访问,这里面就可以看出扩展ACL好用多了;测试结果就是PC1(192.168.3.1)通4.4.4.4,不通5.5.5.5;PC2(192.168.2.1)不通4.4.4.4,通5.5.5.5

同理,在OUT方向做策略也是可以的;但是PC1(192.168.3.1)和PC2(192.168.2.1)ping4.4.4.4根本不会命中ACL,PC2可以通4.4.4.4和5.5.5.5;

##########################注意###############################

(1)做ACL最好是在连接外部的路由器上做,因为那样比较好区分内外网服务,不要在内外的核心交换机做了,又去外联路由器做,那样比较难排查问题;

(2)ACL可以在接口上应用,包括物理接口和SVI接口等;

(3)在show run上看不到命名ACL的序列号的话,可以使用show access-lists 查看,在用no seq进行删除特定的ACL;

(4)交换机标准访问控制列表不能使用no删除部分访问策略,比如存在配置

access-list 1 permit 192.168.1.1

access-list 1 permit 192.168.1.2

使用no access-list 1 permit 192.168.1.2并不会删除指定一条,而是全部都删了;通过敲命令可以发现,命令只输入到no access-list 1就没了,意味着这条命令是删除了1这个访问控制列表;要修改只能复制一份访问控制列表做修改,删除旧的再新建,存在局限性

(5)最好用的是拓展命名ACL

- 用访问控制列表(ACL)实现包过滤

用访问控制列表(ACL)实现包过滤 一.ACL概述 1.ACL(Access Control List,访问控制列表)是用来实现数据包识别功能的 2.ACL可以应用于诸多方面 a>.b包过滤 ...

- 第10章 网络安全(5)_访问控制列表ACL

6. 访问控制列表ACL 6.1 标准访问控制列表 (1)标准ACL ①标准ACL是基于IP数据包的源IP地址作为转发或是拒绝的条件.即,所有的条件都是基于源IP地址的. ②基本不允许或拒绝整个协议组 ...

- 基本的访问控制列表ACL配置

摘要: 访问控制列表ACL (Access Control L ist)是由permit或 deny语句组成的一系列有顺序的规则集合,这些规则根据数据包的源地址.目的地址.源端口.目的端口等信息 来 ...

- HCNA Routing&Switching之访问控制列表ACL

前文我们了解了DHCP服务相关话题,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/15147870.html:今天我们来聊一聊访问控制列表ACL: ACL(ac ...

- 由于 web 服务器上此资源的访问控制列表(acl)配置或加密设置,您无权查看此目录或页面。

场景:IIS中遇到无法预览的有关问题(HTTP 异常 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置 IIS中遇到无法预览的问题(HTTP ...

- CCNA网络工程师学习进程(8)访问控制列表ACL

前面几节我们介绍了路由器的路由配置,接下来几节我们将介绍路由器的高级配置应用,包括ACL.NAT.DHCP.PPP.VPN和远程连接等的配置. (1)ACL概述: ACL(Access C ...

- ORA-24247:网络访问被访问控制列表(ACL)拒绝

今天将一个发送数据库监控邮件的procedure 从10g 迁移到11g,不工作了.处理记录如下: 在Oracle11g中,Oracle在安全方面有了很多的改进,而在网络权限控制方面,也有一个新的概念 ...

- ora-24247 网络访问被访问控制列表ACL拒绝

, upper_port ); COMMIT; END; / --3.创建访问控制列表(ACL)network_services, BEGIN DBMS_NETWORK_ACL_ADM ...

- 详解cisco访问控制列表ACL

一:访问控制列表概述 ·访问控制列表(ACL)是应用在路由器接口的指令列表.这些指令列表用来告诉路由器哪些数据包可以通过,哪些数据包需要拒绝. ·工作原理:它读取第三及第四层包头中的信息,如源 ...

随机推荐

- java框架面试高频问题(SpringMVC)

1.SpringMVC是什么? 请说出你对它的理解? SpringMVC是Spring将Web层基于MVC封装后的框架. 在没有SpringMVC之前,Web层的Servlet负责的事情很多,很杂. ...

- c++学习笔记(五)

数组作为函数参数 定义 数组可以作为函数的参数使用,进行数据传送. 数组用作函数参数有两种形式,一种是把数组元素(下标变量)作为实参使用:另一种是把数组名作为函数的形参和实参使用. 1.数组元素作为函 ...

- Django笔记&教程 6-3 使用模型(models)创建表单(form)

Django 自学笔记兼学习教程第6章第3节--使用模型(models)创建表单(form) 点击查看教程总目录 本文参考:Forms for models 1 - 初步介绍 很多时候,我们使用的表单 ...

- python tkinter实现俄罗斯方块 基础版

本项目最终效果见本人b站投稿av81480858 简介部分 本项目最终代码已上传github: https://github.com/BigShuang/Tetris 的1_BASIC文件夹 .其中1 ...

- Handler处理器&&使用代理服务器urllib.request.ProxyHandler

urllib.request.urlopen(url) 不能定制请求头 urllib.request.Request(url,headers,data) 可以定制请求头 Handler 定制更高级的 ...

- [bzoj1042]硬币购物

先预处理出没有上限的方案数,然后容斥,然后将所有东西的范围都变为[0,+oo),即可用预处理出的dp数组计算 1 #include<bits/stdc++.h> 2 using names ...

- 使用国内的镜像源搭建 kubernetes(k8s)集群

1. 概述 老话说的好:努力学习,提高自己,让自己知道的比别人多,了解的别人多. 言归正传,之前我们聊了 Docker,随着业务的不断扩大,Docker 容器不断增多,物理机也不断增多,此时我们会发现 ...

- Apache ShardingSphere 5.0.0 内核优化及升级指南

经过近两年时间的优化和打磨,Apache ShardingSphere 5.0.0 GA 版终于在本月正式发布,相比于 4.1.1 GA 版,5.0.0 GA 版在内核层面进行了大量的优化.首先,基于 ...

- C#.NET 操作Windows服务承载WCF

Windows服务的制作.安装可以参考这篇: C#.NET 操作Windows服务(安装.卸载) - runliuv - 博客园 (cnblogs.com) 本篇会在这个解决方案基础上,继续修改. 一 ...

- mingling

mysql> USE mon Reading table information for completion of table and column names You can turn of ...